중요 업무용 워크로드에 대한 네트워킹 및 연결

중요 업무용 참조 아키텍처에서 리소스의 지역 배포에는 강력한 네트워크 인프라가 필요합니다.

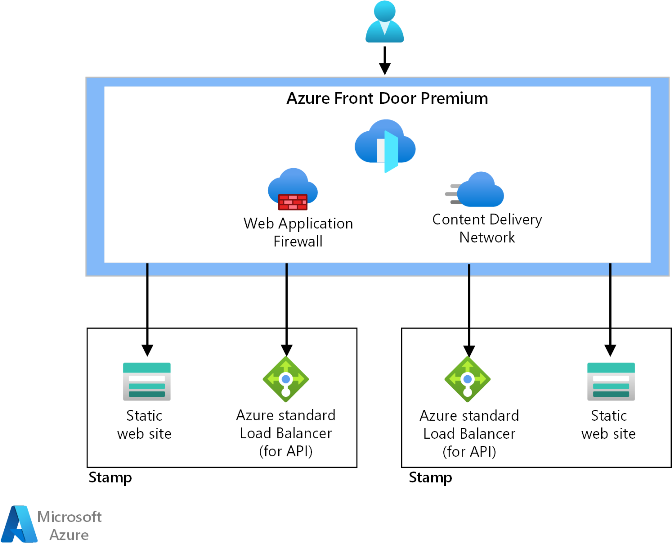

전역적으로 분산된 디자인은 Azure 서비스가 함께 모여 고가용성 애플리케이션을 제공하는 경우 권장됩니다. 지역 스탬프와 결합된 글로벌 부하 분산 장치는 안정적인 연결을 통해 이러한 보장을 제공합니다.

지역 스탬프는 아키텍처에서 배포 가능한 단위입니다. 새 스탬프를 신속하게 배포하는 기능은 확장성을 제공하고 고가용성을 지원합니다. 스탬프는 격리된 가상 네트워크 디자인을 따릅니다. 교차 스탬프 트래픽은 권장되지 않습니다. 다른 스탬프에 대한 VPN 연결 및 가상 네트워크 피어링은 필요하지 않습니다.

아키텍처는 지역 스탬프를 수명이 짧은 스탬프로 정의하는 데 의도적으로 사용됩니다. 인프라의 전역 상태는 전역 리소스에 저장됩니다.

트래픽을 정상 스탬프로 라우팅하고 보안 서비스를 제공하려면 전역 부하 분산 장치가 필요합니다. 특정 기능이 있어야 합니다.

부하 분산 장치가 트래픽을 라우팅하기 전에 원본의 상태를 확인할 수 있도록 상태 프로빙이 필요합니다.

가중 트래픽 분산.

필요에 따라 에지에서 캐싱을 수행할 수 있어야 합니다. 또한 WAF(웹 애플리케이션 방화벽)를 사용하여 수신에 대한 몇 가지 보안 보증을 제공합니다.

이 아키텍처의 Visio 파일을 다운로드합니다.

트래픽 수신

아키텍처에 정의된 애플리케이션은 인터넷에 연결되어 있으며 다음과 같은 몇 가지 요구 사항이 있습니다.

글로벌이며 독립적인 지역 스탬프 간에 트래픽을 분산할 수 있는 라우팅 솔루션입니다.

상태 검사 대기 시간이 짧고 비정상 스탬프로 트래픽 전송을 중지하는 기능입니다.

에지에서 악의적인 공격을 방지합니다.

에지에서 캐싱 기능을 제공합니다.

디자인의 모든 트래픽에 대한 진입점은 Azure Front Door를 통해서입니다. Front Door는 HTTP(S) 트래픽을 등록된 백 엔드/원본으로 라우팅하는 전역 부하 분산 장치입니다. Front Door는 각 백 엔드/원본의 URI에 대한 요청을 발급하는 상태 프로브를 사용합니다. 참조 구현에서 호출된 URI는 상태 관리 서비스입니다. 상태 관리 서비스는 스탬프의 상태를 보급합니다. Front Door는 응답을 사용하여 개별 스탬프의 상태를 확인하고 애플리케이션 요청을 서비스할 수 있는 정상 스탬프로 트래픽을 라우팅합니다.

Azure Monitor와 Azure Front Door 통합은 트래픽, 보안, 성공 및 실패 메트릭 및 경고에 대한 거의 실시간 모니터링을 제공합니다.

Azure Front Door와 통합된 Azure Web Application Firewall은 네트워크에 들어가기 전에 에지에서 공격을 방지하는 데 사용됩니다.

격리된 가상 네트워크 - API

아키텍처의 API는 트래픽 격리 경계로 Azure Virtual Network를 사용합니다. 한 가상 네트워크의 구성 요소는 다른 가상 네트워크의 구성 요소와 직접 통신할 수 없습니다.

애플리케이션 플랫폼에 대한 요청은 표준 SKU 외부 Azure Load Balancer와 함께 배포됩니다. 부하 분산 장치에 도달하는 트래픽이 Azure Front Door를 통해 라우팅되었는지 확인하는 검사가 있습니다. 이 검사는 모든 트래픽이 Azure WAF에서 검사되었는지 확인합니다.

아키텍처의 작업 및 배포에 사용되는 빌드 에이전트는 격리된 네트워크에 연결할 수 있어야 합니다. 에이전트가 통신할 수 있도록 격리된 네트워크를 열 수 있습니다. 또는 자체 호스트된 에이전트를 가상 네트워크에 배포할 수 있습니다.

네트워크 처리량, 개별 구성 요소의 성능 및 애플리케이션의 상태를 모니터링해야 합니다.

애플리케이션 플랫폼 통신 종속성

인프라의 개별 스탬프와 함께 사용되는 애플리케이션 플랫폼에는 다음과 같은 통신 요구 사항이 있습니다.

애플리케이션 플랫폼은 Microsoft PaaS 서비스와 안전하게 통신할 수 있어야 합니다.

애플리케이션 플랫폼은 필요한 경우 다른 서비스와 안전하게 통신할 수 있어야 합니다.

정의된 아키텍처는 연결 문자열 및 API 키와 같은 비밀을 저장하기 위해 Azure Key Vault를 사용하여 인터넷을 통해 Azure PaaS 서비스와 안전하게 통신합니다. 이 통신을 위해 인터넷을 통해 애플리케이션 플랫폼을 노출하는 것은 위험할 수 있습니다. 비밀이 손상될 수 있으므로 퍼블릭 엔드포인트의 보안 및 모니터링을 강화하는 것이 좋습니다.

확장된 네트워킹 고려 사항

이 섹션에서는 네트워크 디자인에 대한 대체 접근 방식의 장단점을 설명합니다. 대체 네트워킹 고려 사항 및 Azure 프라이빗 엔드포인트 사용은 다음 섹션에서 중점적으로 다룹니다.

서브넷 및 NSG

가상 네트워크 내의 서브넷을 사용하여 디자인 내에서 트래픽을 분할할 수 있습니다. 서브넷 격리는 다양한 함수에 대한 리소스를 구분합니다.

네트워크 보안 그룹을 사용하여 각 서브넷 내/외부에 허용되는 트래픽을 제어할 수 있습니다. NSG 내에서 사용되는 규칙은 IP, 포트 및 프로토콜에 따라 트래픽을 제한하여 서브넷으로의 원치 않는 트래픽을 차단하는 데 사용할 수 있습니다.

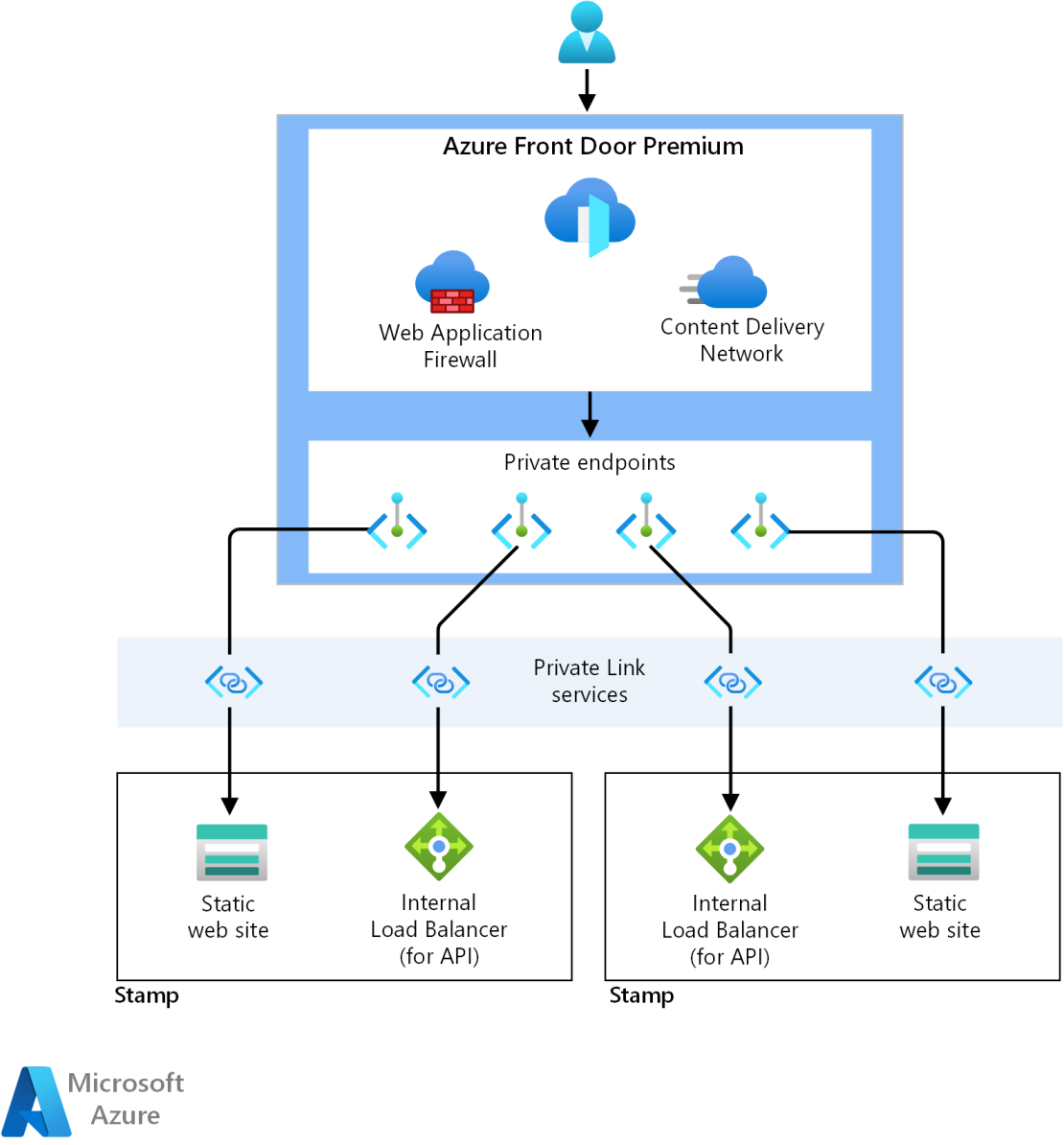

프라이빗 엔드포인트 - 수신

Front Door의 프리미엄 SKU는 Azure 프라이빗 엔드포인트 사용을 지원합니다. 프라이빗 엔드포인트는 가상 네트워크의 개인 IP 주소에 Azure 서비스를 노출합니다. 트래픽을 퍼블릭 엔드포인트로 라우팅할 필요 없이 서비스 간에 안전하고 비공개로 연결됩니다.

Azure Front Door 프리미엄 및 Azure 프라이빗 엔드포인트를 사용하면 개별 스탬프에서 완전 프라이빗 컴퓨팅 클러스터를 사용할 수 있습니다. 트래픽은 모든 Azure PaaS 서비스에 대해 완전히 잠깁니다.

프라이빗 엔드포인트를 사용하면 디자인의 보안이 강화됩니다. 그러나 또 다른 실패점을 야기합니다. 애플리케이션 스탬프에 노출된 퍼블릭 엔드포인트는 더 이상 필요하지 않으며 더 이상 액세스하여 가능한 DDoS 공격에 노출될 수 없습니다.

향상된 보안은 증가된 안정성 노력, 비용 및 복잡성과 비교하여 평가해야 합니다.

자체 호스팅 빌드 에이전트는 스탬프 배포에 사용해야 합니다. 이러한 에이전트의 관리에는 유지 관리 오버헤드가 발생합니다.

프라이빗 엔드포인트 - 애플리케이션 플랫폼

프라이빗 엔드포인트는 이 디자인에 사용되는 모든 Azure PaaS 서비스에 대해 지원됩니다. 애플리케이션 플랫폼에 대해 구성된 프라이빗 엔드포인트를 사용하면 모든 통신이 스탬프의 가상 네트워크를 통해 이동합니다.

개별 Azure PaaS 서비스의 퍼블릭 엔드포인트는 공용 액세스를 허용하지 않도록 구성할 수 있습니다. 이렇게 하면 안정성 및 가용성에 영향을 주는 가동 중지 시간 및 제한을 일으킬 수 있는 공용 공격으로부터 리소스를 격리할 수 있습니다.

자체 호스팅 빌드 에이전트는 위와 동일하게 스탬프 배포에 사용해야 합니다. 이러한 에이전트의 관리에는 유지 관리 오버헤드가 발생합니다.

다음 단계

참조 구현을 배포하여 이 아키텍처에 사용되는 리소스와 해당 구성을 완전히 이해하세요.