DISA CAP에 연결된 DoD 고객을 위한 App Service Environment 참조

이 문서에서는 DISA(국방 정보 시스템 기관) CAP(클라우드 액세스 포인트)를 사용하여 Azure Government에 연결하는 고객을 위해 ILB(내부 부하 분산 장치)를 사용하는 ASE(App Service Environment)의 기준 구성에 대해 설명합니다.

환경 구성

가정

ILB를 사용하여 ASE를 배포하고 DISA CAP에 대한 ExpressRoute 연결을 구현했습니다.

경로 테이블

Azure Government 포털을 통해 ASE를 만들면 기본 경로가 0.0.0.0/0이고 다음 홉 “인터넷”이 있는 경로 테이블이 만들어집니다. 그러나 DISA는 ExpressRoute 회로에서 기본 경로를 보급하므로 UDR(사용자 정의 경로)을 삭제하거나 인터넷에 대한 기본 경로를 제거해야 합니다.

ASE를 정상 상태로 유지하려면 관리 주소에 대한 UDR에 새 경로를 만들어야 합니다. Azure Government 범위는 App Service Environment 관리 주소를 참조하세요.

- 23.97.29.209/32 -> 인터넷

- 13.72.53.37/32 -> 인터넷

- 13.72.180.105/32 -> 인터넷

- 52.181.183.11/32 -> 인터넷

- 52.227.80.100/32 -> 인터넷

- 52.182.93.40/32 -> 인터넷

- 52.244.79.34/32 -> 인터넷

- 52.238.74.16/32 -> 인터넷

ASE가 배포된 서브넷에 UDR이 적용되는지 확인합니다.

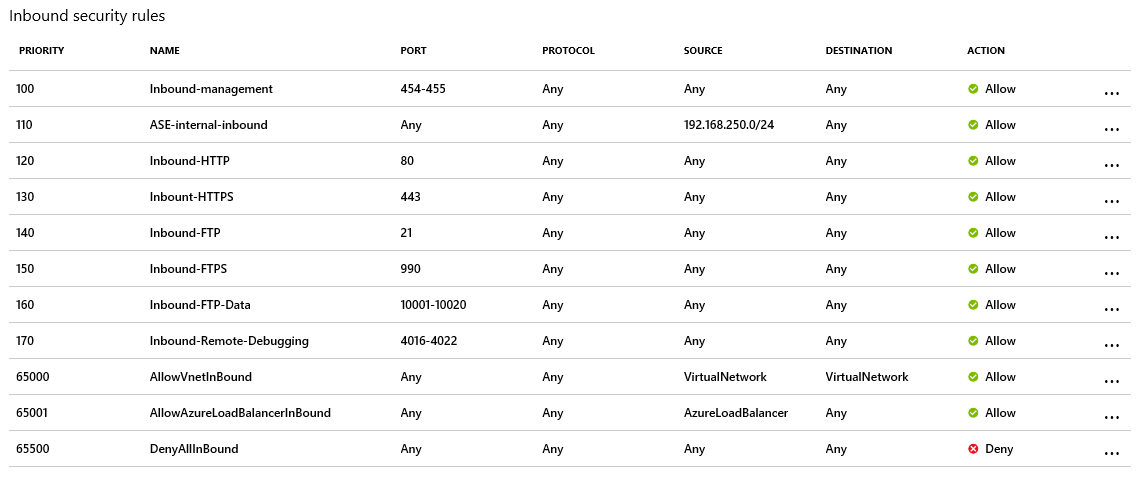

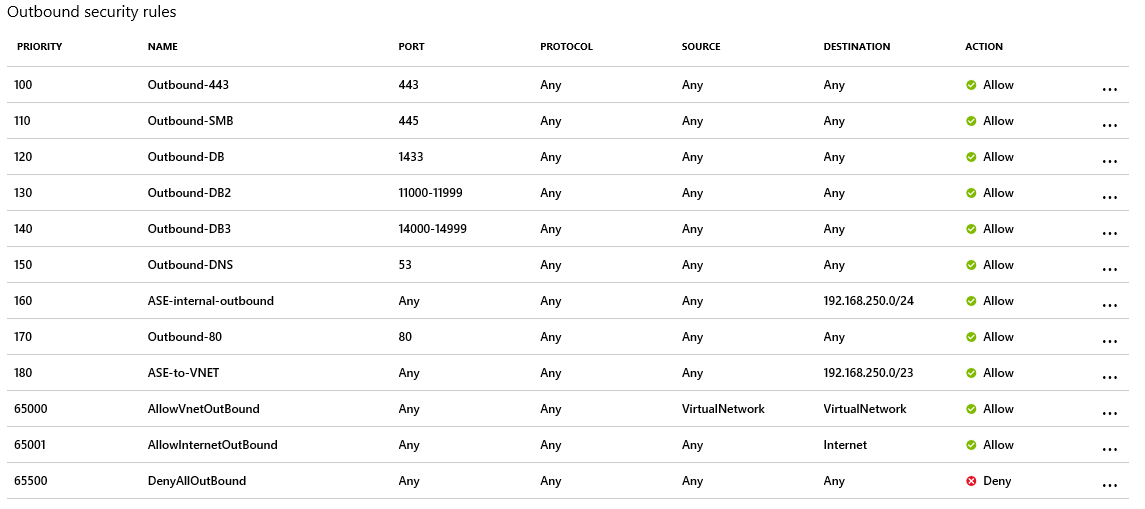

NSG(네트워크 보안 그룹) 이름

ASE는 다음 인바운드 및 아웃바운드 보안 규칙을 사용하여 만들어집니다. 인바운드 보안 규칙은 임시 원본 포트 범위(*)가 있는 포트 454-455를 허용해야 합니다. 다음 이미지는 ASE를 만드는 동안 생성된 기본 NSG 규칙을 설명합니다. 자세한 내용은 App Service Environment에 대한 네트워킹 고려 사항을 참조하세요.

서비스 엔드포인트

사용하는 스토리지에 따라 DISA CAP로 돌아가지 않고 Azure SQL Database 및 Azure Storage에 대한 서비스 엔드포인트가 액세스하도록 설정해야 합니다. 또한 ASE 로그에 대해 Event Hubs 서비스 엔드포인트를 사용하도록 설정해야 합니다. 자세한 내용은 App Service Environment: 서비스 엔드포인트에 대한 네트워킹 고려 사항을 참조하세요.

FAQ

구성 변경 내용을 적용하는 데 시간이 얼마나 걸리나요?

일부 구성 변경 내용을 적용하는 데 시간이 걸릴 수 있습니다. 라우팅, NSG, ASE Health 등에 대한 변경 내용이 전파되고 적용되는 데 몇 시간이 소요됩니다. 그렇지 않으면 필요에 따라 ASE를 다시 부팅할 수 있습니다.

Azure Resource Manager 템플릿 샘플

참고 항목

비 RFC 1918 IP 주소를 포털에 배포하려면 ASE에 대한 VNet 및 서브넷을 미리 준비해야 합니다. Azure Resource Manager 템플릿을 사용하여 RFC1918 아닌 IP를 사용하여 ASE를 배포할 수도 있습니다.

이 템플릿은 Azure Government 또는 DoD 지역에 ILB ASE를 배포합니다.

다음 단계

- Azure Government 평가판에 등록

- Azure Government 구입 및 액세스

- StackOverflow의 azure-gov 태그를 통해 질문하기

- Azure Government 블로그

- Azure Government 개요

- Azure Government 보안

- Azure Government 규정 준수

- Azure 컴퓨팅 아키텍처 보안

- Azure Policy 개요

- Azure Policy 규정 준수 기본 제공 이니셔티브

- 감사 범위별 Azure Government 서비스

- 영향 수준 5 워크로드에 대한 Azure Government 격리 지침

- Azure Government DoD 개요