Azure 정책을 사용하여 대규모로 Azure Local에 대한 Insights 사용

적용 대상: Azure Local, 버전 23H2 및 22H2

이 문서에서는 Azure 정책을 사용하여 대규모로 Azure 로컬 시스템에 대한 Insights를 사용하도록 설정하는 방법을 설명합니다. 단일 Azure 로컬 시스템에 대해 Insights를 사용하도록 설정하려면 Insights를 사용하여 단일 Azure 로컬 시스템 모니터링을 참조 하세요.

Azure Policy 에 대한 개요는 Azure Policy란?

Azure 정책을 사용하여 대규모 인사이트 사용 정보

Insights를 사용하여 여러 Azure 로컬 시스템을 모니터링하려면 각 시스템에 대해 개별적으로 Insights를 사용하도록 설정해야 합니다. 이 프로세스를 간소화하기 위해 Azure 정책을 사용하여 구독 또는 리소스 그룹 수준에서 Insights를 자동으로 사용하도록 설정할 수 있습니다. 이러한 정책은 정의된 규칙에 따라 범위 내에서 리소스의 준수를 확인합니다. 정책을 할당한 후 비준수 리소스가 있는 경우 수정 작업을 통해 수정할 수 있습니다.

이 섹션에서는 Insights를 대규모로 사용하도록 설정하는 데 사용할 Azure 정책에 대해 설명합니다. 또한 각 정책에 대해 정책 정의를 만드는 데 있는 그대로 사용할 수 있는 JSON의 정책 정의 템플릿을 제공하거나 추가 사용자 지정을 위한 시작 지점으로 제공합니다.

AMA 복구 정책

2023년 11월 이전에 등록된 Azure 로컬 시스템의 경우 Insights를 다시 구성하기 전에 클러스터 등록 및 AMA(Azure Monitor 에이전트)를 복구해야 합니다. 자세한 내용은 2023년 11월 이전에 등록된 클러스터 문제 해결을 참조하세요.

AMA를 복구하는 정책은 다음 함수를 수행합니다.

- AMA가 데이터를 수집하는 리소스 ID를 결정하는 레지스트리 키(있는 경우)를 제거합니다.

이 정책을 적용하기 전에 다음 사항에 유의하세요.

- 이 정책은 Azure Local 버전 22H2 시스템에만 적용됩니다. AMA가 올바른 리소스 ID를 선택하도록 다른 정책 앞에 적용합니다.

- 올바른 리소스 ID를 설정하기 위해 이 정책을 적용하기 전에 AMA를 제거합니다. AMA를 먼저 제거하지 않으면 데이터가 표시되지 않을 수 있습니다. 자세한 내용은 AMA 제거를 참조하세요.

JSON의 정책 정의는 다음과 같습니다.

{

"mode": "INDEXED",

"policyRule": {

"then": {

"effect": "deployIfNotExists",

"details": {

"type": "Microsoft.GuestConfiguration/guestConfigurationAssignments",

"existenceCondition": {

"allOf": [

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/complianceStatus",

"equals": "Compliant"

},

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/parameterHash",

"equals": "[base64(concat('[RepairClusterAMA]RepairClusterAMAInstanceName;Path', '=', parameters('Path'), ',', '[RepairClusterAMA]RepairClusterAMAInstanceName;Content', '=', parameters('Content')))]"

}

]

},

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/088ab73d-1256-47ae-bea9-9de8e7131f31"

],

"deployment": {

"properties": {

"parameters": {

"type": {

"value": "[field('type')]"

},

"location": {

"value": "[field('location')]"

},

"vmName": {

"value": "[field('name')]"

},

"assignmentName": {

"value": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

},

"Content": {

"value": "[parameters('Content')]"

},

"Path": {

"value": "[parameters('Path')]"

}

},

"mode": "incremental",

"template": {

"parameters": {

"type": {

"type": "string"

},

"location": {

"type": "string"

},

"vmName": {

"type": "string"

},

"assignmentName": {

"type": "string"

},

"Content": {

"type": "string"

},

"Path": {

"type": "string"

}

},

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Compute/virtualMachines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachines'))]"

},

{

"type": "Microsoft.HybridCompute/machines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.HybridCompute/machines'))]"

},

{

"type": "Microsoft.Compute/virtualMachineScaleSets/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachineScaleSets'))]"

}

],

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#"

}

}

},

"name": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

}

},

"if": {

"anyOf": [

{

"allOf": [

{

"anyOf": [

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachines"

},

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachineScaleSets"

}

]

},

{

"field": "tags['aks-managed-orchestrator']",

"exists": "false"

},

{

"field": "tags['aks-managed-poolName']",

"exists": "false"

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"in": [

"esri",

"incredibuild",

"MicrosoftDynamicsAX",

"MicrosoftSharepoint",

"MicrosoftVisualStudio",

"MicrosoftWindowsDesktop",

"MicrosoftWindowsServerHPCPack"

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftWindowsServer"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftSQLServer"

},

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-dsvm"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "dsvm-win*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-ads"

},

{

"field": "Microsoft.Compute/imageOffer",

"in": [

"standard-data-science-vm",

"windows-data-science-vm"

]

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "batch"

},

{

"field": "Microsoft.Compute/imageOffer",

"equals": "rendering-windows2016"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "center-for-internet-security-inc"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "cis-windows-server-201*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "pivotal"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "bosh-windows-server*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "cloud-infrastructure-services"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "ad*"

}

]

},

{

"allOf": [

{

"anyOf": [

{

"field": "Microsoft.Compute/virtualMachines/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachines/storageProfile.osDisk.osType",

"like": "Windows*"

},

{

"field": "Microsoft.Compute/VirtualMachineScaleSets/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachineScaleSets/virtualMachineProfile.storageProfile.osDisk.osType",

"like": "Windows*"

}

]

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imageSKU",

"exists": false

},

{

"allOf": [

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

}

]

}

]

}

]

}

]

},

{

"allOf": [

{

"equals": true,

"value": "[parameters('IncludeArcMachines')]"

},

{

"anyOf": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

{

"field": "Microsoft.HybridCompute/imageOffer",

"like": "windows*"

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.ConnectedVMwarevSphere/virtualMachines"

},

{

"field": "Microsoft.ConnectedVMwarevSphere/virtualMachines/osProfile.osType",

"like": "windows*"

}

]

}

]

}

]

}

]

}

},

"parameters": {

"IncludeArcMachines": {

"allowedValues": [

"true",

"false"

],

"defaultValue": "false",

"metadata": {

"description": "By selecting this option, you agree to be charged monthly per Arc connected machine.",

"displayName": "Include Arc connected machines",

"portalReview": true

},

"type": "String"

},

"Content": {

"defaultValue": "File content XYZ",

"metadata": {

"description": "File content",

"displayName": "Content"

},

"type": "String"

},

"Path": {

"defaultValue": "C:\\DSC\\CreateFileXYZ.txt",

"metadata": {

"description": "Path including file name and extension",

"displayName": "Path"

},

"type": "String"

}

}

}

AMA를 설치하는 정책

AMA를 설치하는 정책은 다음 함수를 수행합니다.

Azure 로컬 시스템에 확장이

AzureMonitoringAgent설치되어 있는지 평가합니다.수정 작업을 통해 정책을 준수하지 않는 시스템에 AMA를 설치합니다.

JSON의 정책 정의는 다음과 같습니다.

{

"mode": "Indexed",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.AzureStackHCI/clusters"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"name": "[concat(field('name'), '/default/AzureMonitorWindowsAgent')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"existenceCondition": {

"field": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions/extensionParameters.type",

"equals": "AzureMonitorWindowsAgent"

},

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"clusterName": {

"type": "string",

"metadata": {

"description": "The name of Cluster."

}

}

},

"resources": [

{

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"apiVersion": "2023-08-01",

"name": "[concat(parameters('clusterName'), '/default/AzureMonitorWindowsAgent')]",

"properties": {

"extensionParameters": {

"publisher": "Microsoft.Azure.Monitor",

"type": "AzureMonitorWindowsAgent",

"autoUpgradeMinorVersion": false,

"enableAutomaticUpgrade": false

}

}

}

]

},

"parameters": {

"clusterName": {

"value": "[field('Name')]"

}

}

}

}

}

}

},

"parameters": {

"effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

}

}

}

DCR 연결을 구성하는 정책

이 정책은 Azure 로컬 시스템의 각 노드에 적용되며 다음 함수를 수행합니다.

입력으로

dataCollectionResourceId사용하고 DCR(데이터 수집 규칙)을 각 노드와 연결합니다.참고 항목

이 정책은 DCE(데이터 수집 엔드포인트)를 만들지 않습니다. 프라이빗 링크를 사용하는 경우 Insights에서 사용할 수 있는 데이터가 있는지 확인하기 위해 DCE를 만들어야 합니다. 자세한 내용은 Private Link를 사용하여 Azure Monitor 에이전트에 대한 네트워크 격리 사용을 참조 하세요.

JSON의 정책 정의는 다음과 같습니다.

{

"mode": "INDEXED",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"name": "[concat(field('name'), '-dataCollectionRuleAssociations')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"machineName": {

"type": "string",

"metadata": {

"description": "The name of the machine."

}

},

"dataCollectionResourceId": {

"type": "string",

"metadata": {

"description": "Resource Id of the DCR"

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"apiVersion": "2022-06-01",

"name": "[concat(parameters('machineName'), '-dataCollectionRuleAssociations')]",

"scope": "[format('Microsoft.HybridCompute/machines/{0}', parameters('machineName'))]",

"properties": {

"description": "Association of data collection rule. Deleting this association will break the data collection for this machine",

"dataCollectionRuleId": "[parameters('dataCollectionResourceId')]"

}

}

]

},

"parameters": {

"machineName": {

"value": "[field('Name')]"

},

"dataCollectionResourceId": {

"value": "[parameters('dcrResourceId')]"

}

}

}

}

}

}

},

"parameters": { "effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

},

"dcrResourceId": {

"type": "String",

"metadata": {

"displayName": "dcrResourceId",

"description": "Resource Id of the DCR"

}

}

}

}

Azure 정책을 사용하여 대규모 인사이트 사용

이 섹션에서는 Azure 정책을 사용하여 대규모로 Azure Local에 대한 Insights를 사용하도록 설정하는 방법을 설명합니다.

필수 조건

Azure 정책을 사용하여 대규모로 Azure Local에 대한 Insights를 사용하도록 설정하기 전에 다음 필수 구성 요소를 완료합니다.

- Insights를 사용하도록 설정할 배포 및 등록된 Azure 로컬 시스템에 대한 액세스 권한이 있어야 합니다.

- Azure 리소스에 대한 관리 ID를 사용하도록 설정해야 합니다. 자세한 내용은 향상된 관리 사용 기능을 참조하세요.

- Azure 구독에서 게스트 구성 리소스 기여자 역할이 있어야 합니다.

- (Azure Local의 경우 버전 22H2 시스템만 해당) Azure 정책 적용을 시작하기 전에 AMA를 제거해야 합니다.

정책 애플리케이션 순서

Azure 로컬 시스템에 대해 대규모로 Insights를 사용하도록 설정하려면 다음 순서대로 Azure 정책을 적용합니다.

AMA 복구(Azure 로컬, 버전 22H2 시스템에만 해당):

- Azure Local 버전 22H2 시스템을 사용하는 경우 먼저 AMA를 복구하는 정책을 적용합니다. 이 단계는 Azure 로컬 버전 23H2 시스템에 필요하지 않습니다.

- 정책 정의 템플릿은 AMA 복구 정책을 참조하세요.

AMA 설치:

- 정책을 적용하여 AMA를 설치합니다.

- 정책 정의 템플릿은 AMA 설치 정책을 참조하세요.

DCR 연결을 구성합니다.

- 정책을 적용하여 DCR 연결을 구성합니다.

- 정책 정의 템플릿은 DCR 연결을 구성하는 정책을 참조 하세요.

대규모 인사이트를 사용하도록 설정하는 정책을 적용하는 워크플로

각 정책에 대해 다음 단계에 따라 Insights를 대규모로 사용하도록 설정합니다.

- 정책 정의를 만듭니다. 정책 정의 템플릿을 사용하여 규정 준수에 대한 규칙 및 조건을 정의합니다. 정책 정의 만들기를 참조하세요.

- 정책 할당을 만듭니다. 정책의 범위, 제외(있는 경우 제외) 및 적용을 위한 매개 변수를 정의합니다. 이전 단계에서 정의한 정책 정의를 사용합니다. 정책 할당 만들기를 참조하세요.

- 준수 상태를 봅니다. 정책 할당의 준수 상태를 모니터링합니다. 비준수 리소스를 확인합니다. 준수 상태 보기를 참조하세요.

- 규정 비준수 리소스 수정 수정 작업을 만들어 비준수 리소스를 수정합니다. 비준수 리소스 수정을 참조 하세요.

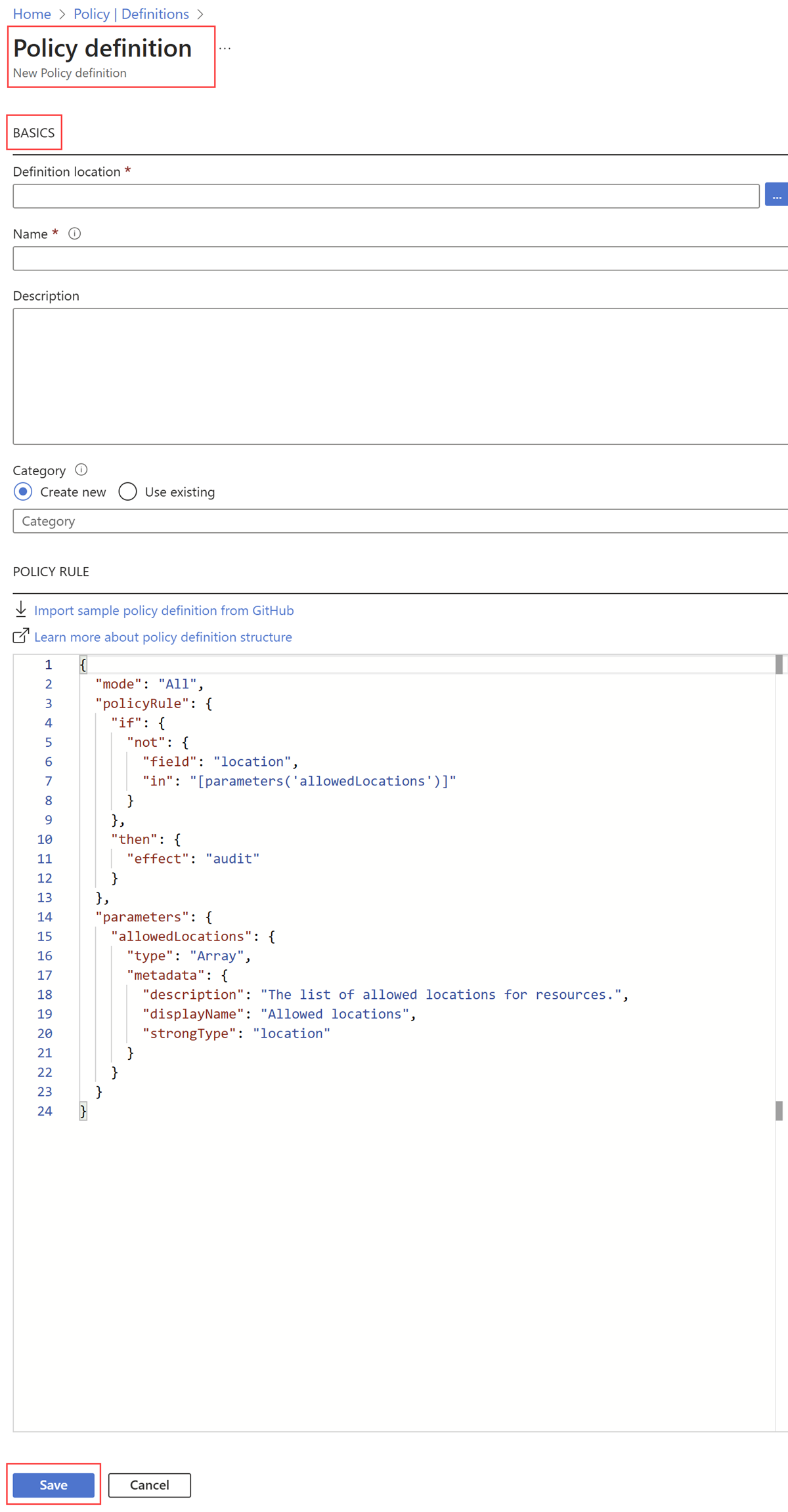

정책 정의 만들기

정책 정의를 만들려면 다음 단계를 수행합니다.

Azure Portal에서 Azure Policy 서비스로 이동합니다.

작성 섹션에서 정의를 선택합니다.

+ 정책 정의를 선택하여 새 정책 정의를 만듭니다.

정책 정의 페이지에서 다음 값을 지정합니다.

필드 작업 정의 위치 줄임표( ...)를 선택하여 정책 리소스의 위치를 지정합니다. 정의 위치 창에서 Azure 구독을 선택한 다음, 선택을 선택합니다.이름 정책 정의의 이름을 지정합니다. 필요에 따라 설명 및 범주를 지정할 수 있습니다. 정책 규칙 JSON 편집 상자에는 정책 정의 템플릿이 미리 채워집니다. 이 템플릿을 적용하려는 정책 정의 템플릿으로 바꿉다. JSON 형식의 Insights 정책에 대한 정의 템플릿은 Azure 정책을 사용하여 대규모 인사이트를 사용하도록 설정하는 정보 섹션을 참조하세요. 역할 정의 정책 정의를 복사하여 정책 규칙 필드에 붙여넣으면 이 필드가 표시됩니다. 목록에서 게스트 구성 리소스 기여자 역할을 선택합니다. 저장을 선택합니다.

정책 정의 만들기에 성공했고 정책 정의 페이지가 표시됨을 알 수 있습니다. 이제 정책 할당을 계속 만들 수 있습니다.

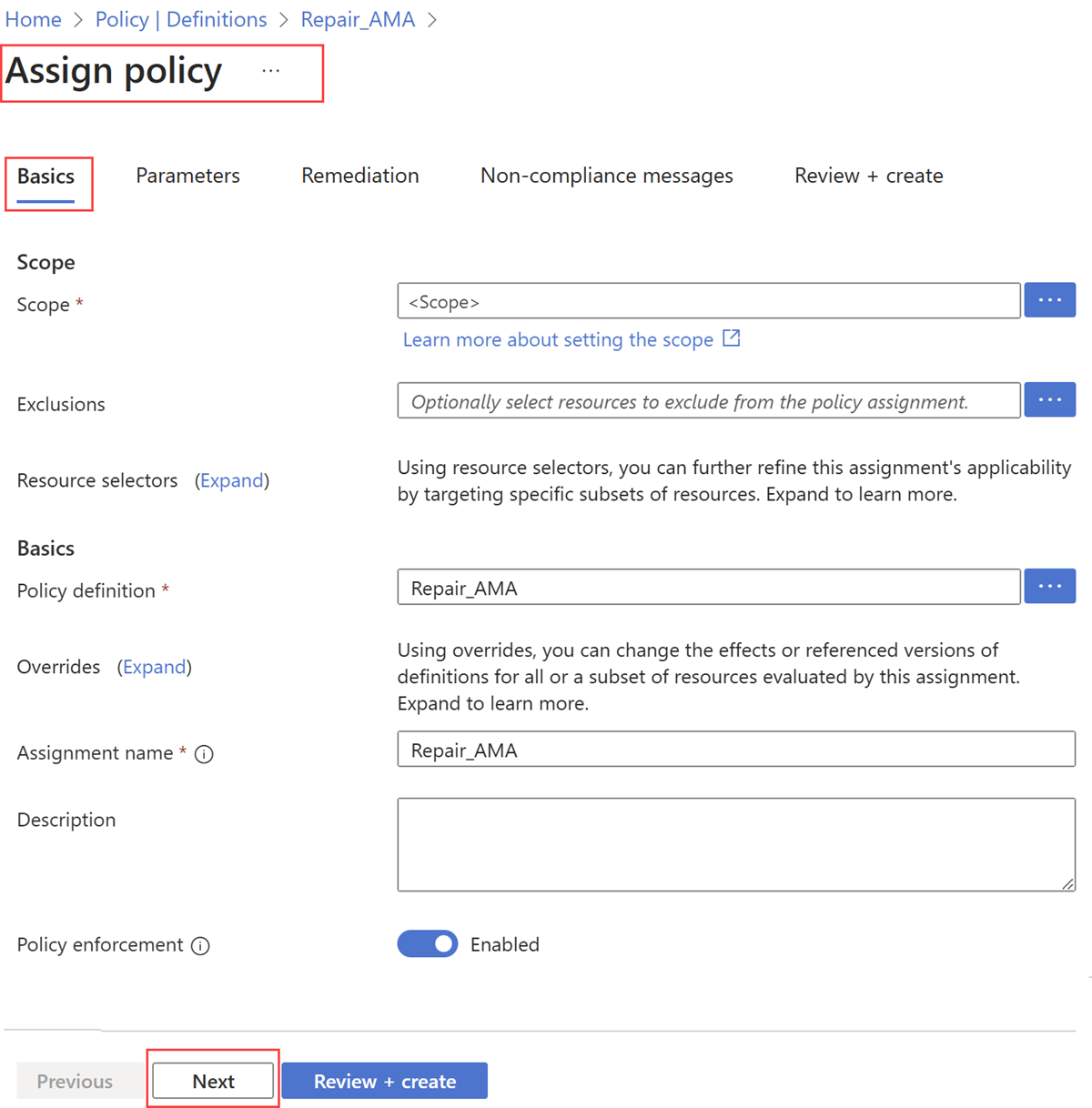

정책 할당 만들기

다음으로, 정책 할당을 만들고 구독 또는 리소스 그룹 수준에서 정책 정의를 할당합니다. 정책 할당에 대한 자세한 내용은 Azure Policy 할당 구조를 참조하세요.

정책 할당을 만들려면 다음 단계를 수행합니다.

정책 | 이전 단계에서 만든 정책 정의에 대한 정의 페이지에서 정책 할당을 선택합니다.

정책 할당 페이지 >기본 탭에서 다음 값을 지정합니다.

필드 작업 범위 이 필드는 정책 정의를 만드는 동안 정의한 범위로 미리 채워집니다. 정책 할당의 범위를 변경하려면 줄임표( ...)를 사용한 다음 구독 및 선택적으로 리소스 그룹을 선택할 수 있습니다. 그런 다음, 선택을 선택하여 범위를 적용합니다.제외 항목 선택 사항. 줄임표( ...)를 사용하여 정책 할당에서 제외할 리소스를 선택합니다.정책 정의 이 필드는 정책 정의 만들기 단계에서 만든 정책 정의 이름으로 미리 채워집니다. 할당 이름 이 필드는 선택한 정책 정의의 이름으로 미리 채워집니다. 필요한 경우 변경할 수 있습니다. 정책 적용 기본값은 사용입니다. 자세한 내용은 적용 모드를 참조하세요. [다음]을 선택하여 [매개 변수] 탭을 봅니다. 기본 탭에서 선택한 정책 정의에 매개 변수가 포함된 경우 매개 변수 탭에 표시됩니다.

예를 들어 AMA를 복구하는 정책에는 Arc 연결된 컴퓨터 포함 매개 변수가 표시됩니다. 정책 할당에 Arc 연결된 컴퓨터를 포함하려면 True를 선택합니다.

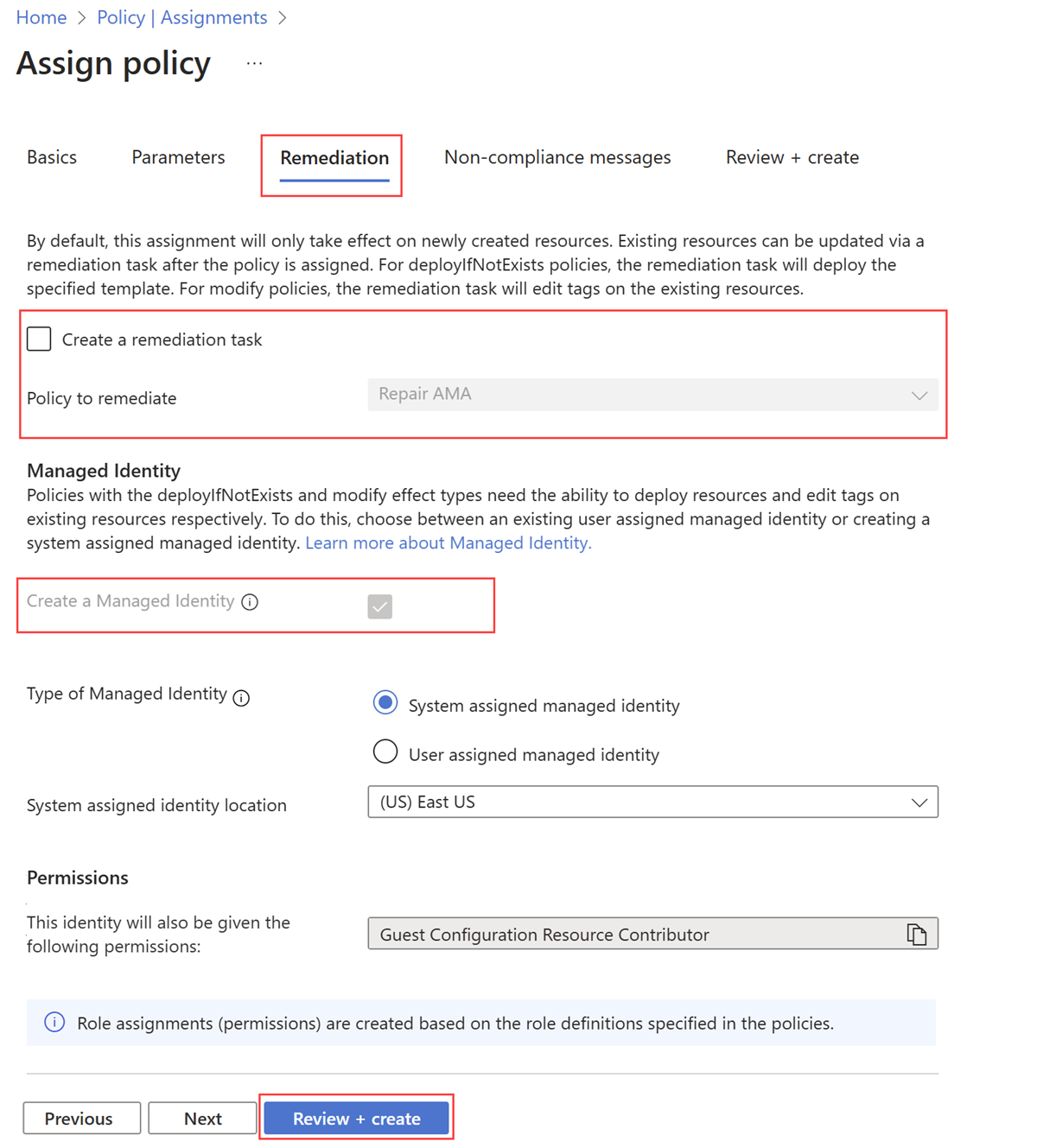

다음을 선택하여 수정 탭을 봅니다. 이 탭에는 작업이 필요하지 않습니다. 정책 정의 템플릿은 deployIfNotExists 효과를 지원하므로 정책 규칙을 준수하지 않는 리소스는 자동으로 수정됩니다. 또한 정책 정의 템플릿은 deployIfNotExists 효과를 사용하므로 관리 ID 만들기 매개 변수가 기본적으로 선택됩니다.

검토 + 만들기를 선택하여 과제를 검토합니다.

만들기를 선택하여 할당을 만듭니다.

역할 할당 및 정책 할당 만들기에 성공했다는 알림이 표시됩니다. 할당이 만들어지면 Azure Policy 엔진은 범위 내에 있는 모든 Azure 로컬 시스템을 식별하고 각 시스템에 정책 구성을 적용합니다. 일반적으로 정책 할당이 적용되는 데 5~15분이 걸립니다.

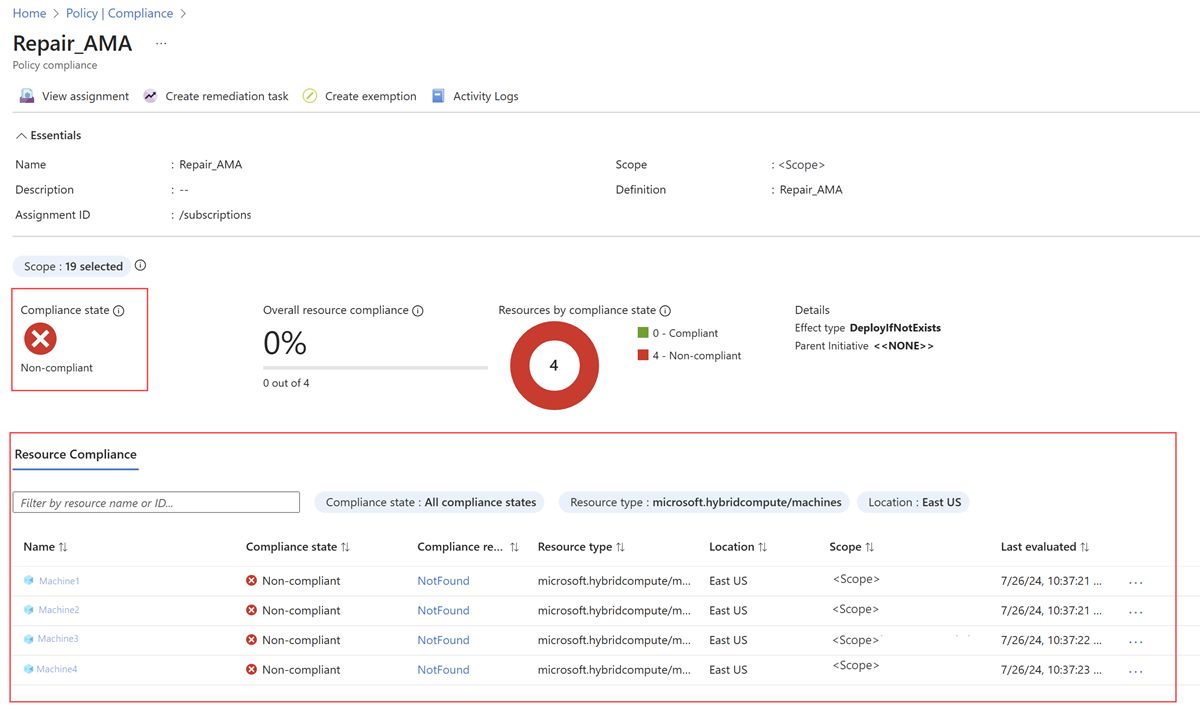

준수 상태 보기

정책 할당을 만든 후에는 Azure Policy 홈페이지의 수정에서 준수 및 수정 상태에서 리소스의 준수 를 모니터링할 수 있습니다. 새 정책 할당에 대한 준수 상태가 활성화되고 정책 상태에 대한 결과를 제공하는 데 몇 분 정도 걸립니다.

정책의 준수 상태를 보려면 다음 단계를 수행합니다.

Azure Portal에서 Azure Policy 서비스로 이동합니다.

준수를 선택합니다.

정책 할당 만들기 단계에서 만든 정책 할당의 이름에 대한 결과를 필터링합니다. 준수 상태 열은 준수 상태를 준수 또는 비준수로 표시합니다.

정책 할당 이름을 선택하여 리소스 준수 상태를 확인합니다. 예를 들어 복구 AMA 정책에 대한 준수 보고서에는 복구해야 하는 노드가 표시됩니다.

비준수 리소스를 알고 나면 수정 작업을 만들어 규정 준수로 전환할 수 있습니다.

규정 비준수 리소스 수정

비준수 리소스를 수정하고 수정 작업 진행률을 추적하려면 다음 단계를 수행합니다.

Azure Portal에서 Azure Policy 서비스로 이동합니다.

수정을 선택합니다.

수정 페이지에는 비준수 리소스가 있는 할당된 정책 목록이 표시됩니다. 정책 할당 만들기 단계에서 만든 정책 할당의 이름에 대한 결과를 필터링합니다.

정책 정의 링크를 선택합니다.

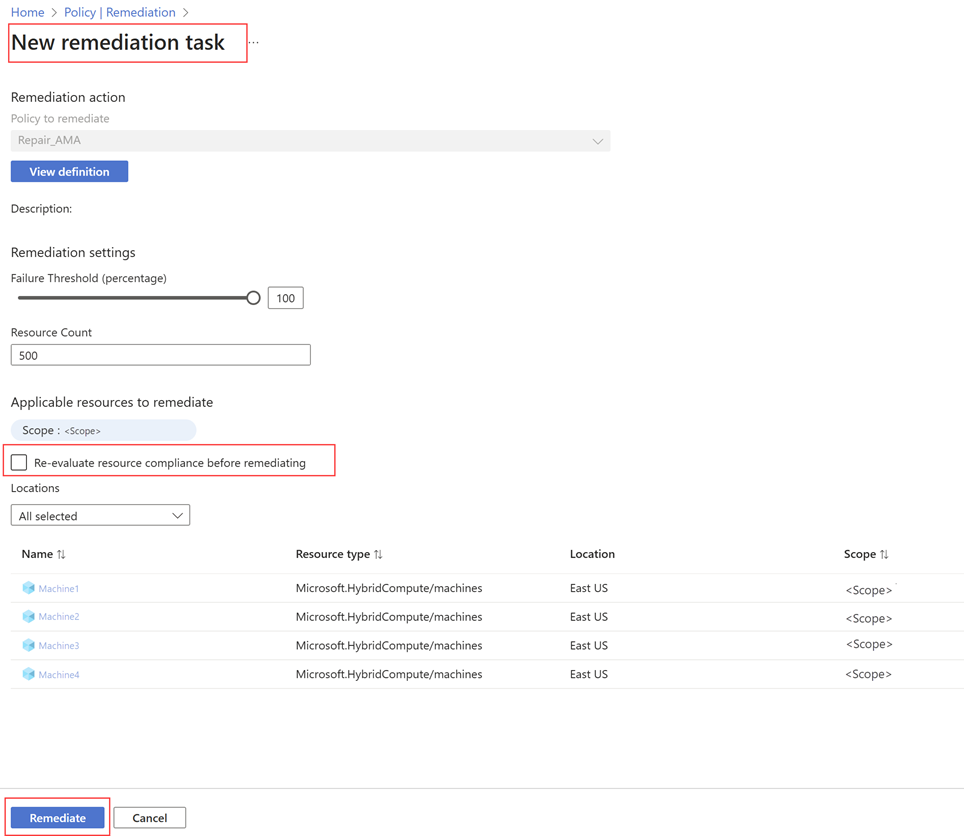

새 수정 작업 페이지에는 수정이 필요한 리소스가 표시됩니다. 수정하기 전에 리소스 준수 다시 평가 확인란을 선택한 다음 수정을 선택합니다.

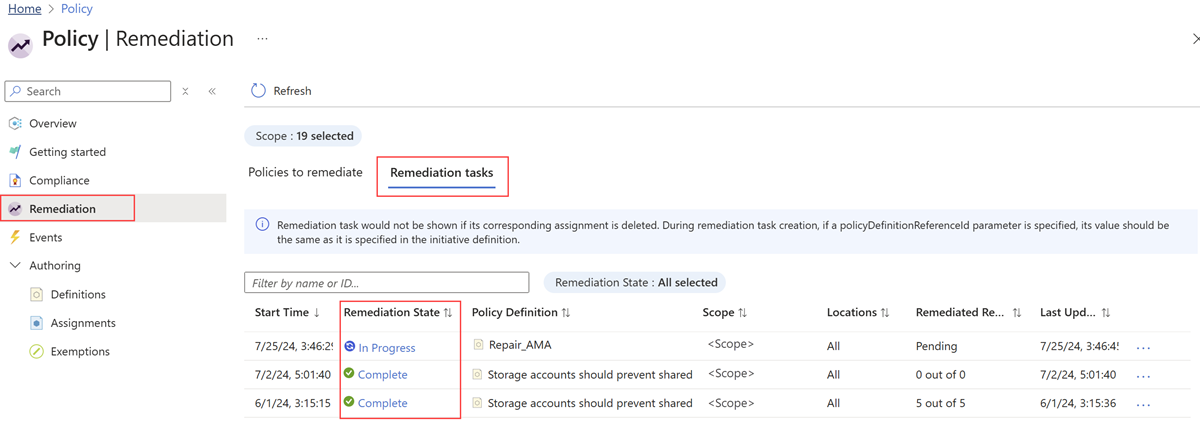

수정 작업이 생성되었다는 알림이 표시되고 수정 작업 탭으로 이동합니다. 이 탭에는 다양한 수정 작업의 상태가 표시됩니다. 만든 항목이 평가 중 또는 진행 중 상태일 수 있습니다.

수정이 완료되면 상태가 완료됨으로 변경됩니다.

수정에 대한 자세한 내용은 Azure Policy를 사용하여 비준수 리소스 수정을 참조하세요.