Azure Monitor SCOM Managed Instance에 대한 네트워크 방화벽 구성

이 문서에서는 네트워크 방화벽 및 Azure NSG(네트워크 보안 그룹) 규칙을 구성하는 방법을 설명합니다.

참고 항목

Azure Monitor SCOM 관리되는 인스턴스 아키텍처에 관해 알아보려면 Azure Monitor SCOM 관리되는 인스턴스를 참조하세요.

네트워크 필수 구성 요소

이 섹션에서는 세 가지 네트워크 모델 예시와 함께 네트워크 필수 구성 요소를 설명합니다.

도메인 컨트롤러와 Azure 네트워크 간에 가시선(직접 연결) 설정

원하는 도메인 컨트롤러의 네트워크와 SCOM Managed Instance를 배포하려는 Azure 서브넷(가상 네트워크) 간에 직접 네트워크 연결(가시선)이 있는지 확인합니다. 워크로드/에이전트와 SCOM Managed Instance가 배포되는 Azure 서브넷 간에 직접 네트워크 연결(가시선)이 있는지 확인합니다.

다음 리소스가 네트워크를 통해 모두 서로 통신할 수 있도록 직접 연결이 필요합니다.

- 도메인 컨트롤러

- 에이전트

- 운영 콘솔과 같은 System Center Operations Manager 구성 요소

- 관리 서버와 같은 SCOM Managed Instance 구성 요소

다음 세 가지 서로 다른 네트워크 모델이 시각적으로 표현되어 SCOM Managed Instance를 만듭니다.

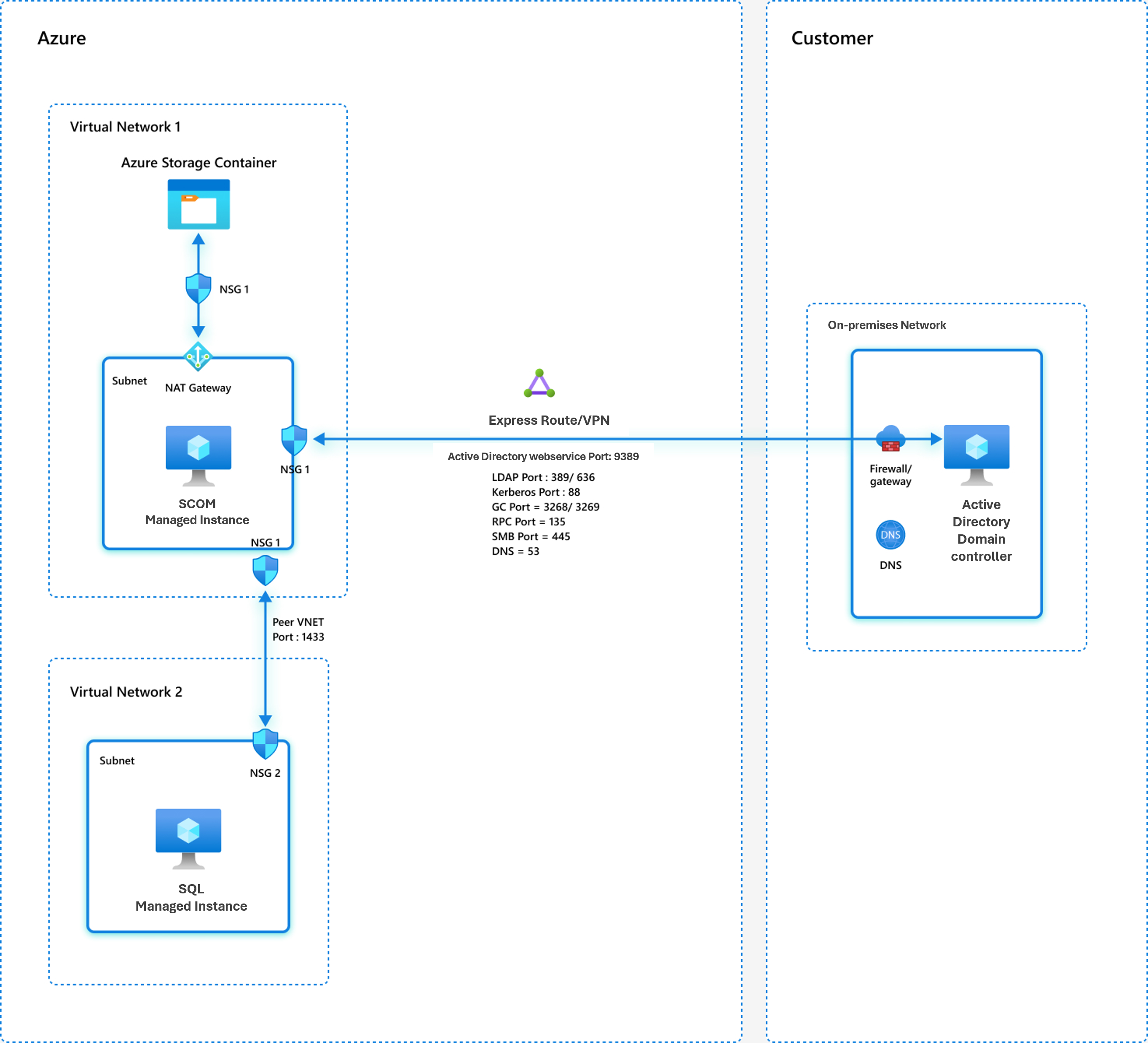

네트워크 모델 1: 도메인 컨트롤러가 온프레미스에 위치

이 모델에서는 원하는 도메인 컨트롤러가 온-프레미스 네트워크에 위치합니다. 온-프레미스 네트워크와 SCOM Managed Instance에 사용되는 Azure 서브넷 간에 Azure ExpressRoute 연결을 설정해야 합니다.

도메인 컨트롤러와 기타 구성 요소가 온-프레미스인 경우 ExpressRoute 또는 VPN(가상 사설망)을 통해 가시선을 설정해야 합니다. 자세한 내용은 ExpressRoute 설명서 및 Azure VPN Gateway 설명서를 참조하세요.

다음 네트워크 모델은 원하는 도메인 컨트롤러가 온-프레미스 네트워크의 어디에 위치하는지를 보여줍니다. 온-프레미스 네트워크와 SCOM Managed Instance 만들기에 사용되는 Azure 서브넷 간에 직접 연결이 존재합니다(ExpressRoute 또는 VPN을 통해).

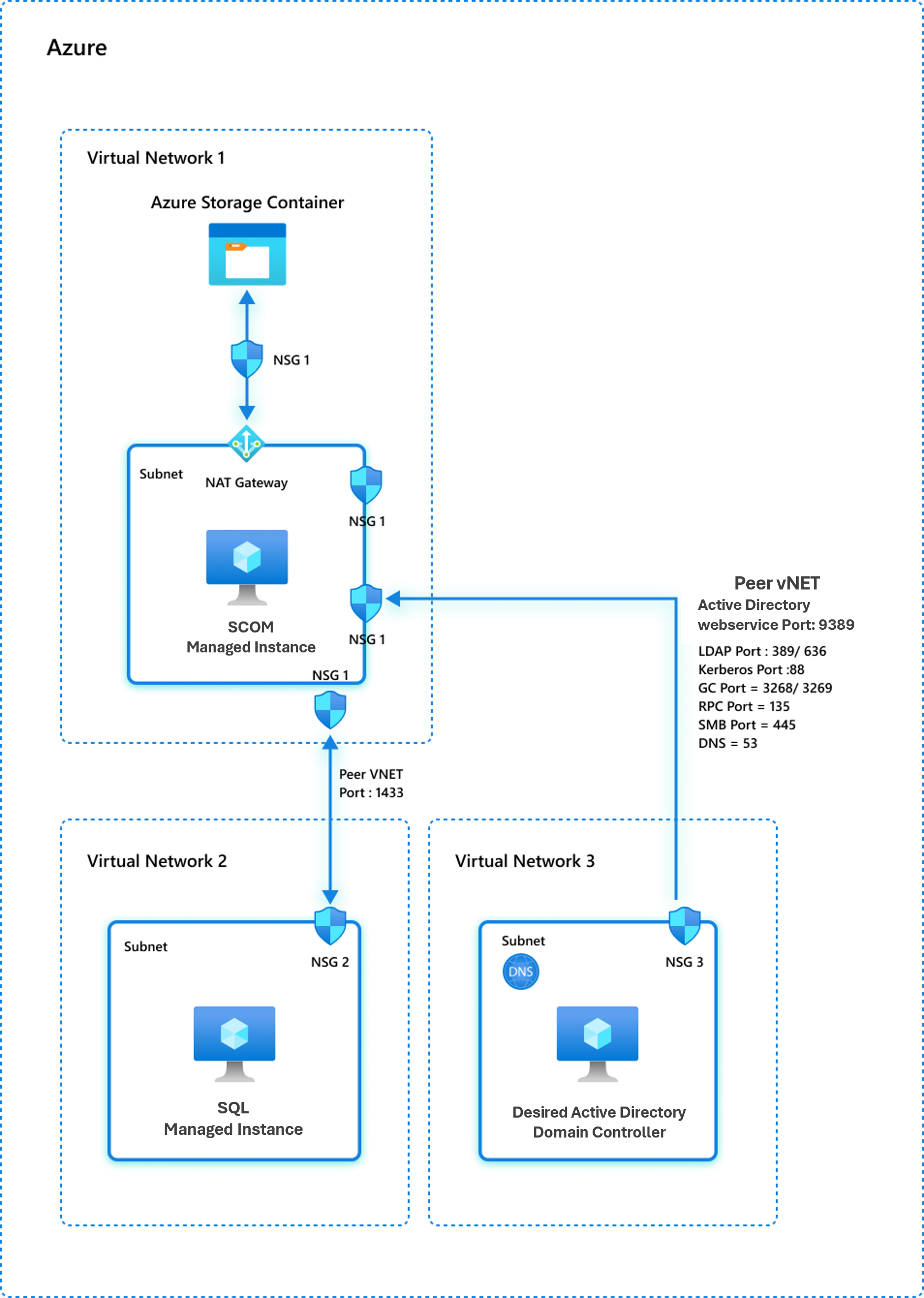

네트워크 모델 2: 도메인 컨트롤러가 Azure에서 호스트됨

이 구성에서는 지정된 도메인 컨트롤러가 Azure에서 호스트되며 온-프레미스 네트워크와 Azure 서브넷 간에 ExpressRoute 또는 VPN 연결을 설정해야 합니다. SCOM Managed Instance 만들기와 지정된 도메인 컨트롤러에 사용되는 Azure 서브넷에 사용됩니다. 자세한 내용은 ExpressRoute 및 VPN Gateway를 참조하세요.

이 모델에서는 원하는 도메인 컨트롤러가 온-프레미스 도메인 포리스트에 통합된 상태로 유지됩니다. 하지만 온-프레미스 Active Directory 인프라를 사용하는 Azure 리소스를 지원하기 위해 Azure에서 전용 Active Directory 컨트롤러를 만들기로 합니다.

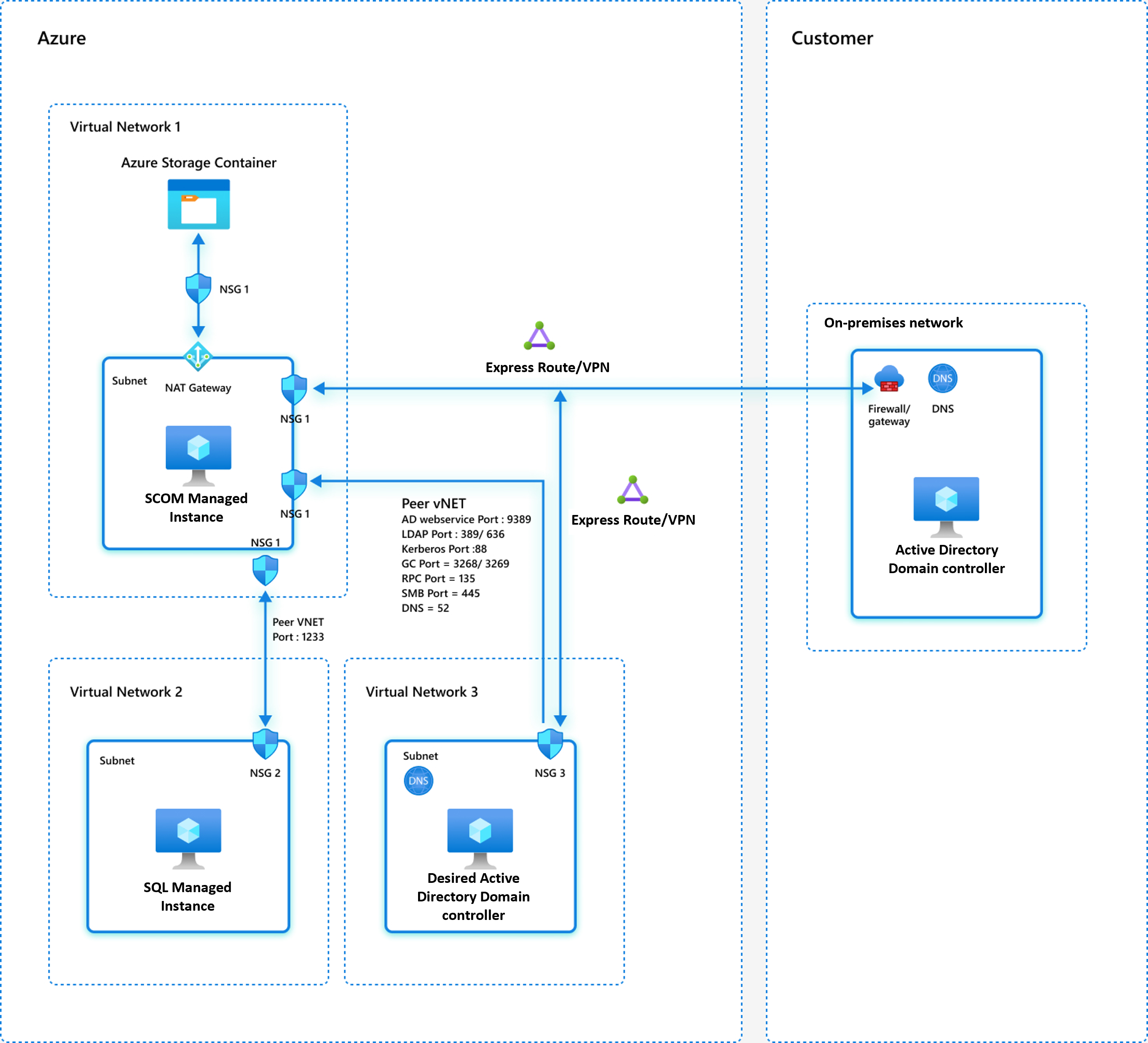

네트워크 모델 3: 도메인 컨트롤러와 SCOM 관리 인스턴스가 Azure 가상 네트워크에 위치

이 모델에서는 원하는 도메인 컨트롤러와 SCOM Managed Instance가 모두 Azure 별도의 전용 가상 네트워크에 배치됩니다.

원하는 도메인 컨트롤러와 기타 모든 구성 요소가 Azure의 동일한 가상 네트워크(기존 활성 도메인 컨트롤러)에 있고 온-프레미스에 존재하지 않는 경우, 이미 모든 구성 요소 간에 가시선이 있습니다.

원하는 도메인 컨트롤러와 기타 모든 구성 요소가 Azure의 다른 가상 네트워크(기존 활성 도메인 컨트롤러)에 있고 온-프레미스에 존재하지 않는 경우, 네트워크에 있는 모든 가상 네트워크 간에 가상 네트워크 피어링을 수행해야 합니다. 자세한 내용은 Azure의 가상 네트워크 피어링을 참조하세요.

앞에서 언급한 세 가지 네트워킹 모델 모두에 대해 다음 문제를 처리합니다.

SCOM Managed Instance 서브넷이 Azure 또는 SCOM Managed Instance에 대해 구성된 지정된 도메인 컨트롤러에 연결을 설정할 수 있는지 확인합니다. 또한 네트워크 대기 시간 또는 성능 및 방화벽 문제를 방지할 수 있도록 SCOM Managed Instance 서브넷 내의 도메인 이름 확인에서 확인된 도메인 컨트롤러 중 지정된 도메인 컨트롤러가 최상위 항목으로 나열되는지 확인합니다.

지정된 도메인 컨트롤러와 DNS(도메인 이름 시스템)에서 다음 포트가 SCOM Managed Instance 서브넷에서 접근할 수 있어야 합니다.

LDAP용 TCP 포트 389 또는 636

글로벌 카탈로그용 TCP 포트 3268 또는 3269

Kerberos용 TCP 및 UDP 포트 88

DNS용 TCP 및 UDP 포트 53

Active Directory 웹 서비스용 TCP 9389

SMB용 TCP 445

RPC용 TCP 135

내부 방화벽 규칙과 NSG가 SCOM Managed Instance 가상 네트워크와 지정된 도메인 컨트롤러/DNS 간의 통신을 앞에 나열한 모든 포트에 허용해야 합니다.

Azure SQL Managed Instance 가상 네트워크와 SCOM Managed Instance를 피어링하여 연결을 설정해야 합니다. 특히 포트 1433(비공개 포트) 또는 3342(공용 포트)를 통해 SCOM Managed Instance에서 SQL Managed Instance로 접근할 수 있어야 합니다. 두 가상 네트워크에서 포트 1433와 3342를 허용하도록 NSG 규칙 및 방화벽 규칙을 구성합니다.

모니터링 대상 컴퓨터에서 SCOM Managed Instance로 포트 5723, 5724 및 443을 통한 통신을 허용합니다.

컴퓨터가 온-프레미스인 경우, 모니터링 대상 컴퓨터가 있는 온-프레미스 네트워크와 SCOM Managed Instance 서브넷에서 지정된 필수 포트(5723, 5724 및 443)를 통해 모니터링 대상 컴퓨터에서 SCOM Managed Instance 서브넷으로 접근할 수 있도록 NSG 규칙 및 방화벽 규칙을 설정합니다.

컴퓨터가 Azure에 있는 경우, 모니터링 대상 컴퓨터가 있는 가상 네트워크와 SCOM Managed Instance 가상 네트워크에서 지정된 필수 포트(5723, 5724 및 443)를 통해 모니터링 대상 컴퓨터에서 SCOM Managed Instance 서브넷으로 접근할 수 있도록 NSG 규칙 및 방화벽 규칙을 설정합니다.

방화벽 요구 사항

제대로 작동하려면 SCOM Managed Instance가 다음과 같은 포트 번호 및 URL에 접근할 수 있어야 합니다. 이 통신을 허용하도록 NSG 및 방화벽 규칙을 구성합니다.

| 리소스 | 포트 | Direction | 서비스 태그 | 목적 |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | 아웃바운드 | 스토리지 | Azure Storage |

| management.azure.com | 443 | 아웃바운드 | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | 아웃바운드 | AzureMonitor | SCOM MI 로그 |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | 아웃바운드 | AzureMonitor | SCOM MI 메트릭 |

| *.workloadnexus.azure.com | 443 | 아웃바운드 | Nexus 서비스 | |

| *.azuremonitor-scommiconnect.azure.com | 443 | 아웃바운드 | 브리지 서비스 |

Important

Active Directory 관리자와 네트워크 관리자 모두와 광범위하게 통신할 필요성을 최소화하려면 자체 확인을 참조하세요. 이 문서에서는 Active Directory 관리자와 네트워크 관리자가 구성 변경 내용의 유효성을 검사하고 성공적인 구현을 보장하기 위해 사용하는 절차를 설명합니다. 이 프로세스를 통해 Operations Manager 관리자와 Active Directory 관리자, 네트워크 관리자 간의 불필요한 상호 작용을 줄입니다. 이 구성을 사용하면 관리자의 시간을 절약할 수 있습니다.