Azure SignalR Service를 사용하여 로컬(액세스 키) 인증 사용 안 함

Azure SignalR Service 리소스에 인증하는 방법에는 Microsoft Entra ID 및 액세스 키의 두 가지가 있습니다. Microsoft Entra ID는 액세스 키 방법에 비해 뛰어난 보안 및 사용 편의성을 제공합니다.

Microsoft Entra ID를 사용하면 코드에 토큰을 저장할 필요가 없으므로 잠재적인 보안 취약성의 위험을 줄일 수 있습니다. 가능하면 Azure SignalR Service 리소스에 Microsoft Entra ID를 사용하는 것이 좋습니다.

Important

로컬 인증을 사용하지 않도록 설정하면 다음과 같은 결과가 발생할 수 있습니다.

- 현재 액세스 키 집합은 영구적으로 삭제됩니다.

- 현재 액세스 키 집합으로 서명된 토큰은 사용할 수 없게 됩니다.

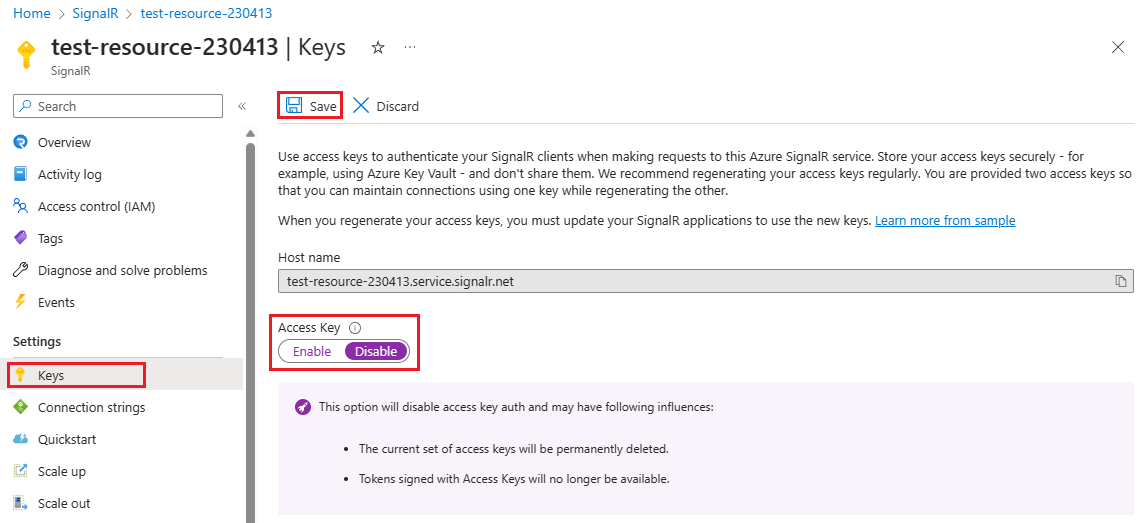

Azure Portal 사용

이 섹션에서는 Azure Portal을 사용하여 로컬 인증을 사용하지 않도록 설정하는 방법을 알아봅니다.

Azure Portal에서 Azure SignalR Service 리소스로 이동합니다.

메뉴 사이드바의 설정 섹션에서 키를 선택합니다.

액세스 키의 경우 사용 안 함을 선택합니다.

저장 단추를 선택합니다.

Azure Resource Manager 템플릿 사용

다음 Azure Resource Manager 템플릿에 표시된 대로 disableLocalAuth 속성을 true로 설정하여 로컬 인증을 사용하지 않도록 설정할 수 있습니다.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resource_name": {

"defaultValue": "test-for-disable-aad",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.SignalRService/SignalR",

"apiVersion": "2022-08-01-preview",

"name": "[parameters('resource_name')]",

"location": "eastus",

"sku": {

"name": "Premium_P1",

"tier": "Premium",

"size": "P1",

"capacity": 1

},

"kind": "SignalR",

"properties": {

"tls": {

"clientCertEnabled": false

},

"features": [

{

"flag": "ServiceMode",

"value": "Default",

"properties": {}

},

{

"flag": "EnableConnectivityLogs",

"value": "True",

"properties": {}

}

],

"cors": {

"allowedOrigins": ["*"]

},

"serverless": {

"connectionTimeoutInSeconds": 30

},

"upstream": {},

"networkACLs": {

"defaultAction": "Deny",

"publicNetwork": {

"allow": [

"ServerConnection",

"ClientConnection",

"RESTAPI",

"Trace"

]

},

"privateEndpoints": []

},

"publicNetworkAccess": "Enabled",

"disableLocalAuth": true,

"disableAadAuth": false

}

}

]

}

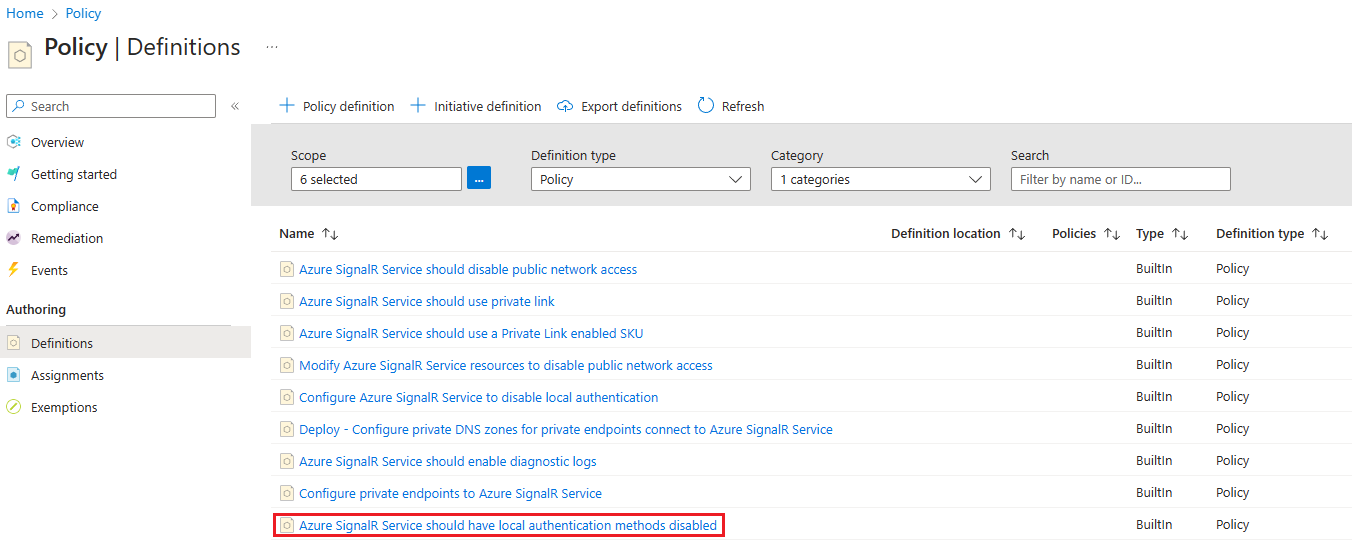

Azure 정책 사용

Azure 구독 또는 리소스 그룹의 모든 Azure SignalR Service 리소스에 대해 로컬 인증을 사용하지 않도록 설정하려면 다음 Azure 정책을 할당할 수 있습니다. Azure SignalR Service는 로컬 인증 방법을 사용하지 않도록 설정해야 함

다음 단계

인증 방법에 대한 자세한 내용은 다음 문서를 참조하세요.