다중 테넌트 Azure 착륙 구역 시나리오에 대한 고려 사항 및 권장 사항

Azure 랜딩 존 및 여러 Microsoft Entra 테넌트 문서에서는 관리 그룹 및 Azure Policy 및 구독이 Microsoft Entra 테넌트와 상호 작용하고 작동하는 방법을 설명합니다. 이 문서에서는 단일 Microsoft Entra 테넌트 내에서 작동할 때 이러한 리소스의 제한 사항에 대해 설명합니다. 이러한 조건에서 여러 Microsoft Entra 테넌트가 있거나 조직에 필요한 경우 Azure 랜딩 존은 각 Microsoft Entra 테넌트에 별도로 배포되어야 합니다.

여러 Microsoft Entra 테넌트가 있는 Azure 랜딩 존

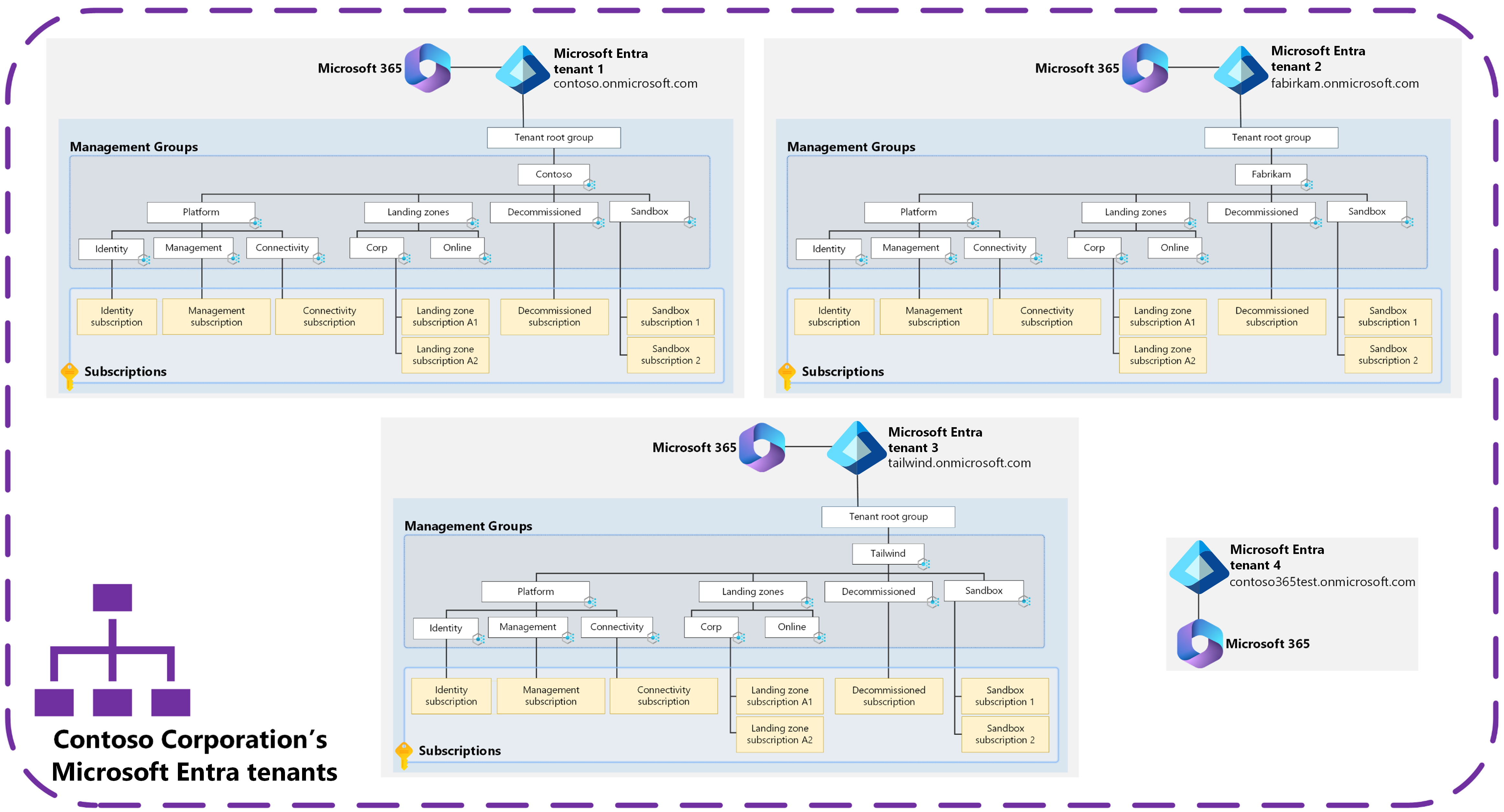

Azure 랜딩 존이 배포된 여러 Microsoft Entra 테넌트 다이어그램

Azure 랜딩 존이 배포된 여러 Microsoft Entra 테넌트 다이어그램

이전 다이어그램에서는 시간이 지남에 따라 회사가 성장함에 따라 인수 합병으로 인해 4개의 Microsoft Entra 테넌트가 있는 Contoso Corporation의 예를 보여 줍니다.

Microsoft Entra 테넌트 *.onmicrosoft.com 도메인 |

사용법 참고 사항 |

|---|---|

contoso.onmicrosoft.com |

Contoso Corporation에서 사용하는 기본 회사 Microsoft Entra 테넌트입니다. Azure 및 Microsoft 365 서비스는 이 테넌트에서 사용됩니다. |

fabrikam.onmicrosoft.com |

Fabrikam에서 사용하는 기본 Microsoft Entra 테넌트입니다. Azure 및 Microsoft 365 서비스는 이 테넌트에서 사용됩니다. 이 테넌트는 Contoso Corporation이 인수한 이후로 분리된 상태로 남아 있습니다. |

tailwind.onmicrosoft.com |

Tailwind에서 사용하는 기본 Microsoft Entra 테넌트입니다. Azure 및 Microsoft 365 서비스는 이 테넌트에서 사용됩니다. 이 테넌트는 Contoso Corporation이 인수한 이후로 분리된 상태로 남아 있습니다. |

contoso365test.onmicrosoft.com |

Contoso Corporation에서 Microsoft Entra ID 및 Microsoft 365 서비스 및 구성 만 테스트하는 데 사용하는 Microsoft Entra 테넌트입니다. 모든 Azure 환경은 Microsoft Entra 테넌트 내에 contoso.onmicrosoft.com 있습니다. |

Contoso Corporation은 Microsoft Entra 테넌트 하나를 사용하여 시작했습니다 contoso.onmicrosoft.com. 시간이 지남에 따라 그들은 다른 회사를 여러 번 인수하고 이러한 회사를 Contoso Corporation으로 가져왔습니다.

Fabrikam(fabrikam.onmicrosoft.com) 및 Tailwind(tailwind.onmicrosoft.com)를 인수하면 Microsoft 365(Exchange Online, SharePoint, OneDrive) 및 Azure 서비스가 사용되는 기존 Microsoft Entra 테넌트가 함께 제공됩니다. 이러한 회사 및 관련 Microsoft Entra 테넌트는 Contoso Corporation 및 해당 회사의 일부가 나중에 판매될 수 있으므로 분리된 상태로 유지됩니다.

Contoso Corporation에는 Microsoft Entra ID 및 Microsoft 365 서비스 및 기능을 테스트하기 위한 목적으로만 별도의 Microsoft Entra 테넌트가 있습니다. 그러나 이 별도의 Microsoft Entra 테넌트에서는 Azure 서비스가 테스트되지 않습니다. Microsoft Entra 테넌트에서 contoso.onmicrosoft.com 테스트됩니다.

팁

Azure 랜딩 존 환경 내에서 Azure 랜딩 존 및 Azure 워크로드 및 리소스를 테스트하는 방법에 대한 자세한 내용은 다음을 참조하세요.

참고 항목

Azure 랜딩 존은 단일 Microsoft Entra 테넌트 내에 배포됩니다. Azure 리소스를 배포하려는 여러 Microsoft Entra 테넌트가 있고 Azure 랜딩 존을 사용하여 제어, 관리 및 모니터링하려는 경우 각 테넌트 내에 Azure 랜딩 존을 개별적으로 배포해야 합니다.

다중 테넌트 시나리오에서 Azure 랜딩 존에 대한 고려 사항 및 권장 사항

이 섹션에서는 Azure 랜딩 존 및 Microsoft Entra 다중 테넌트 시나리오 및 사용에 대한 주요 고려 사항 및 권장 사항을 설명합니다.

고려 사항

- Microsoft Entra 테넌트 디자인에 대한 단일 테넌트 접근 방식 부터 시작합니다.

- 단일 테넌트는 일반적으로 사용자의 ID가 존재하고 Microsoft 365와 같은 서비스가 실행되는 조직의 회사 Microsoft Entra 테넌트입니다.

- 회사 Microsoft Entra 테넌트에서 충족할 수 없는 요구 사항이 있는 경우에만 더 많은 Microsoft Entra 테넌트 만들기

- Microsoft Entra ID 관리 단위 를 사용하여 단일 Microsoft Entra 테넌트 내에서 사용자, 그룹 및 디바이스(예: 다른 팀)의 분리 및 격리를 관리하는 것이 좋습니다. 여러 Microsoft Entra 테넌트 대신 이 리소스를 사용합니다.

- 초기 애플리케이션 워크로드 개발 및 조사에 샌드박스 구독을 사용하는 것이 좋습니다. 자세한 내용은 Azure 랜딩 존 아키텍처에서 "개발/테스트/프로덕션" 워크로드 랜딩 존을 처리하는 방법을 참조 하세요.

- Microsoft Entra 테넌트 간에 Azure 구독 마이그레이션은 복잡하며 마이그레이션을 사용하도록 설정하려면 마이그레이션 전 및 사후 작업을 완료해야 합니다. 자세한 내용은 다른 Microsoft Entra 디렉터리로 Azure 구독 양도를 참조하세요. 대상 테넌트의 새 Azure 구독에서 애플리케이션 워크로드를 다시 빌드하는 것이 더 쉽습니다. 마이그레이션을 보다 쉽게 제어할 수 있습니다.

- 여러 Microsoft Entra 테넌트 관리, 관리, 구성, 모니터링 및 보안의 복잡성을 고려합니다. 단일 Microsoft Entra 테넌트를 더 쉽게 관리, 관리 및 보호할 수 있습니다.

- JML(조인자, 이동자 및 이탈자) 프로세스, 워크플로 및 도구를 고려합니다. 이러한 리소스가 여러 Microsoft Entra 테넌트 지원 및 처리할 수 있는지 확인합니다.

- 최종 사용자가 여러 ID를 직접 관리, 관리 및 보호할 때 미치는 영향을 고려합니다.

- 여러 Microsoft Entra 테넌트를 선택할 때 특히 최종 사용자의 관점에서 테넌트 간 협업에 미치는 영향을 고려합니다. 단일 Microsoft Entra 테넌트 내에서 사용자 간의 Microsoft 365 공동 작업 환경 및 지원이 최적입니다.

- 접근 방식을 선택하기 전에 여러 Microsoft Entra 테넌트에서 감사 및 규정 준수 검사에 미치는 영향을 고려합니다.

- 여러 Microsoft Entra 테넌트가 사용될 때 라이선스 비용이 증가하는 것을 고려합니다. Microsoft Entra ID P1 또는 P2 또는 Microsoft 365 서비스와 같은 제품에 대한 라이선스는 Microsoft Entra 테넌트에 걸쳐 있지 않습니다.

- 단일 기업계약 등록은 등록의 인증 수준을 회사 및 학교 계정 간 테넌트로 설정하여 여러 Microsoft Entra 테넌트에 대한 구독을 지원하고 제공할 수 있습니다. 자세한 내용은 Azure EA Portal 관리를 참조하세요.

- 단일 Microsoft 고객 계약 여러 Microsoft Entra 테넌트에 대한 구독을 지원하고 제공할 수 있습니다. 자세한 내용은 Microsoft 고객 계약 청구 계정에서 테넌트 관리를 참조하세요.

- Microsoft Entra 다중 테넌트 아키텍처를 선택할 때 애플리케이션 팀과 개발자에게 발생할 수 있는 제한 사항을 고려합니다. Azure Virtual Desktop, Azure Files 및 Azure SQL과 같은 Azure 제품 및 서비스에 대한 Microsoft Entra 통합의 제한 사항에 유의하세요. 자세한 내용은 이 문서의 Azure 제품 및 서비스 Microsoft Entra 통합 섹션을 참조하세요.

- 조직에 여러 Microsoft Entra 테넌트가 있는 경우 Microsoft Entra B2B를 사용하여 사용자 환경 및 관리를 간소화하고 개선하는 것이 좋습니다.

- 개발자가 단일 Azure 구독 및 단일 테넌트 내에서 애플리케이션을 만들 수 있도록 B2B 및 B2C 기능이 있는 Microsoft Entra ID와 함께 Microsoft ID 플랫폼 사용하는 것이 좋습니다. 이 메서드는 여러 ID 원본의 사용자를 지원합니다. 자세한 내용은 다중 테넌트 앱 및 Azure에서 다중 테넌트 솔루션 설계를 참조하세요.

- 다중 테넌트 조직에서 사용할 수 있는 기능을 사용하는 것이 좋습니다. 자세한 내용은 Microsoft Entra ID에서다중 테넌트 조직이란 무엇인가를 참조하세요.

- Azure 랜딩 존을 최신 상태로 유지하는 것이 좋습니다.

Azure 제품 및 서비스 Microsoft Entra 통합

많은 Azure 제품 및 서비스는 기본 Microsoft Entra 통합의 일부로 Microsoft Entra B2B를 지원하지 않습니다. Microsoft Entra 통합의 일부로 Microsoft Entra B2B 인증을 지원하는 서비스는 몇 가지뿐입니다. Microsoft Entra 통합의 일부로 Microsoft Entra B2B를 지원하지 않는 것이 서비스 기본값에 더 안전합니다.

Azure Storage, Azure SQL, Azure Files 및 Azure Virtual Desktop과 같은 Microsoft Entra ID와 네이티브 통합을 제공하는 서비스는 "원클릭" 또는 "클릭 안 함" 스타일 접근 방식을 사용하여 통합합니다. 서비스의 일부로 인증 및 권한 부여 시나리오가 필요합니다. 이 방법은 일반적으로 "홈 테넌트"에 대해 지원되며 일부 서비스에서는 Microsoft Entra B2B/B2C 시나리오를 지원할 수 있습니다. Azure 구독과 Microsoft Entra ID 의 관계에 대한 자세한 내용은 Microsoft Entra 테넌트에 Azure 구독 연결 또는 추가를 참조하세요.

Azure 구독과 연결된 Microsoft Entra 테넌트에 대해 신중하게 고려해야 합니다. 이 관계는 ID를 지원하는 데 필요한 제품 및 서비스 및 해당 기능, 애플리케이션 또는 워크로드 팀이 사용하는 기능과 ID가 있는 테넌트에서 결정됩니다. 일반적으로 ID는 회사 Microsoft Entra 테넌트에 있습니다.

여러 Microsoft Entra 테넌트가 모든 Azure 구독을 호스트하는 데 사용되는 경우 애플리케이션 워크로드 팀은 일부 Azure 제품 및 서비스 Microsoft Entra 통합을 활용할 수 없습니다. 애플리케이션 워크로드 팀이 이러한 부과된 제한 사항을 중심으로 애플리케이션을 개발해야 하는 경우 인증 및 권한 부여 프로세스는 더 복잡하고 덜 안전해집니다.

모든 Azure 구독의 홈으로 단일 Microsoft Entra 테넌트를 사용하여 이 문제를 방지합니다. 단일 테넌트는 애플리케이션 또는 서비스에 대한 인증 및 권한 부여에 가장 적합한 방법입니다. 이 간단한 아키텍처는 애플리케이션 워크로드 팀에게 관리, 관리 및 제어를 덜 제공하고 잠재적인 제약 조건을 제거합니다.

자세한 내용은 단일 테넌트에서 리소스 격리를 참조 하세요.

권장 사항

- 일반적으로 회사 Microsoft Entra 테넌트인 단일 Microsoft Entra 테넌트를 사용합니다. 회사 Microsoft Entra 테넌트에서 충족할 수 없는 요구 사항이 있는 경우에만 더 많은 Microsoft Entra 테넌트 만들기

- 샌드박스 구독을 사용하여 동일한 단일 Microsoft Entra 테넌트 내에서 애플리케이션 팀에 안전하고 제어되고 격리된 개발 환경을 제공합니다. 자세한 내용은 Azure 랜딩 존 아키텍처에서 "개발/테스트/프로덕션" 워크로드 랜딩 존을 처리하는 방법을 참조 하세요.

- ServiceNow와 같은 운영 도구에서 통합을 만들고 여러 Microsoft Entra 테넌트에 연결할 때 Microsoft Entra 다중 테넌트 애플리케이션을 사용합니다. 자세한 내용은 모든 격리 아키텍처에 대한 모범 사례를 참조 하세요.

- ISV인 경우 Azure 랜딩 존에 대한 ISV(Independent Software Vendor) 고려 사항을 참조 하세요.

- Azure Lighthouse를 사용하여 테넌트 간 관리 환경을 간소화합니다. 자세한 내용은 Azure 랜딩 존 다중 테넌트 시나리오에서 Azure Lighthouse 사용을 참고하십시오.

- 대상 Microsoft Entra 테넌트에 있는 기업계약 등록 또는 Microsoft 고객 계약 계정 소유자, 청구서 섹션 소유자 및 구독 작성자를 만듭니다. 만든 Azure 구독에서 디렉터리를 변경할 필요가 없 도록 만든 구독에 소유자와 작성자를 할당합니다 . 자세한 내용은 다른 Microsoft Entra 테넌트에서 계정 추가 및 Microsoft 고객 계약 청구 계정의 테넌트 관리를 참조하세요.

- Microsoft Entra 보안 작업 가이드를 참조하세요.

- 전역 관리자 계정 수를 최소 5개 미만으로 유지하는 것이 좋습니다.

- 모든 관리자 계정에 대해 PIM(Privileged Identity Management)을 사용하도록 설정하여 고정 권한을 보장하고 JIT 액세스를 제공합니다.

- 전역 관리자 역할과 같은 중요한 역할을 활성화하려면 PIM의 승인이 필요합니다. 전역 관리자 사용을 승인하기 위해 여러 팀에서 승인자를 만드는 것이 좋습니다.

- 전역 관리자 역할 활성화에 대한 모든 필수 이해 관계자에게 모니터링 및 알림을 사용하도록 설정합니다.

- 전역 관리자의 "Azure 리소스에 대한 액세스 관리" 설정이 필요하지 않은 경우 아니요로 설정되어 있는지 확인합니다.

Important

가장 적은 권한으로 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 높은 권한의 역할입니다.

- 다음 Microsoft Entra 서비스 및 기능을 사용하도록 설정하고 구성하여 조직 내의 관리 및 사용자에 대한 다중 테넌트 환경을 간소화합니다.

- Microsoft Azure Commercial Cloud, Microsoft Azure China 21Vianet, Microsoft Azure Government 등 여러 Microsoft 클라우드에 Microsoft Entra 테넌트가 있는 조직의 경우 B2B 협업 대한 microsoft 클라우드 설정을

구성하여 테넌트 간에 공동 작업할 때 사용자의 환경을 간소화합니다. - 애플리케이션 팀과 개발자는 다중 테넌트용 애플리케이션 및 서비스를 구성할 때 다음 리소스를 검토해야 합니다.

- Microsoft Entra ID에서의 다중 테넌트 앱

- Azure에서 다중 테넌트 솔루션 설계하기

- Microsoft Entra ID에서의 다중 테넌트 앱