Azure Data Explorer용 프라이빗 엔드포인트 만들기

Azure 프라이빗 엔드포인트를 사용하여 Azure VNet(가상 네트워크)의 클러스터에 연결합니다.

프라이빗 엔드포인트는 가상 네트워크의 개인 IP 주소를 사용하여 클러스터에 비공개로 연결합니다. 이 설정을 사용하면 프라이빗 네트워크의 클라이언트와 클러스터 간의 네트워크 트래픽이 가상 네트워크와 Microsoft 백본 네트워크의 프라이빗 링크를 통해 이동합니다. 이 문서에서는 클러스터에 대한 프라이빗 엔드포인트를 만드는 방법을 보여줍니다.

필수 구성 요소

- Azure 구독 평가판 Azure 계정을 만듭니다.

- Azure Portal에 로그인합니다.

- 가상 네트워크에 삽입되지 않은 Azure Data Explorer 클러스터입니다.

- 가상 네트워크.

프라이빗 엔드포인트 만들기

클러스터에 대한 프라이빗 엔드포인트를 만드는 방법에는 여러 가지가 있습니다.

- 포털에서 클러스터를 배포하는 동안

- 프라이빗 엔드포인트 리소스를 직접 생성하여

- 기존 클러스터에서

포털에서 클러스터를 배포하는 동안 프라이빗 엔드포인트 만들기

다음 정보를 사용하여 클러스터를 만드는 동안 프라이빗 엔드포인트를 만듭니다.

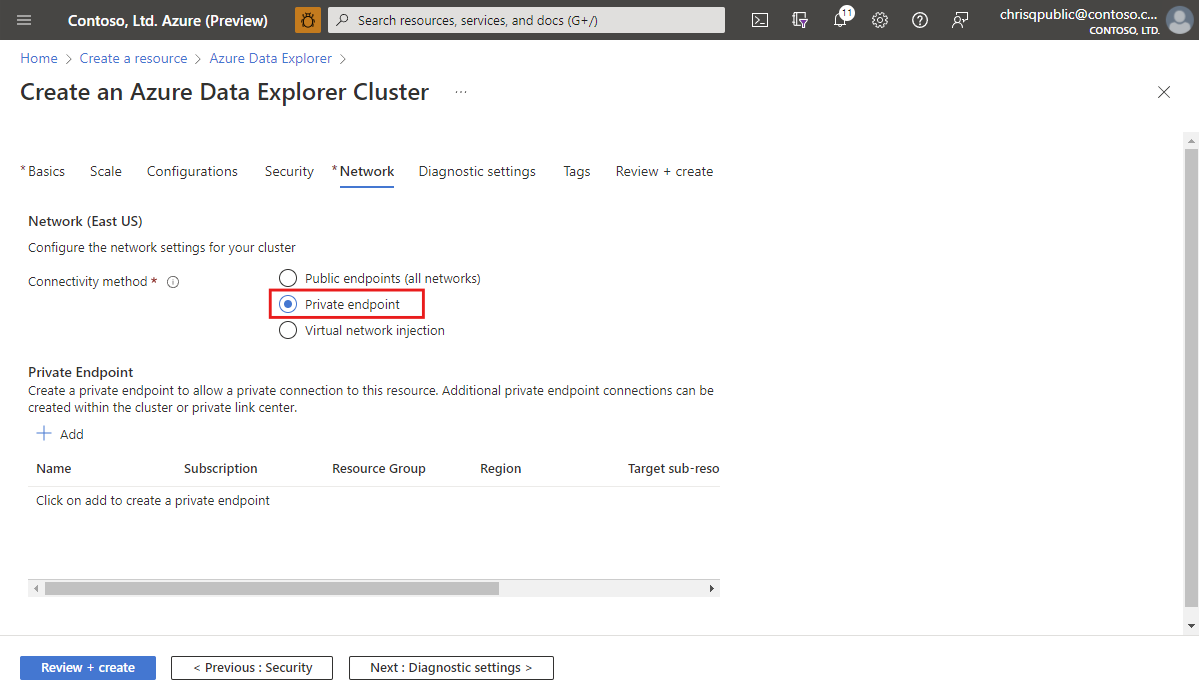

Azure Data Explorer 클러스터 만들기 페이지에서 네트워크 탭을 선택합니다.

연결 방법에서 프라이빗 엔드포인트를 선택합니다.

프라이빗 엔드포인트에서 추가를 선택합니다.

프라이빗 엔드포인트를 구성합니다.

클러스터를 만드는 단계를 완료합니다.

기존 클러스터에 프라이빗 엔드포인트 만들기

다음 정보를 사용하여 기존 클러스터에 프라이빗 엔드포인트를 만듭니다.

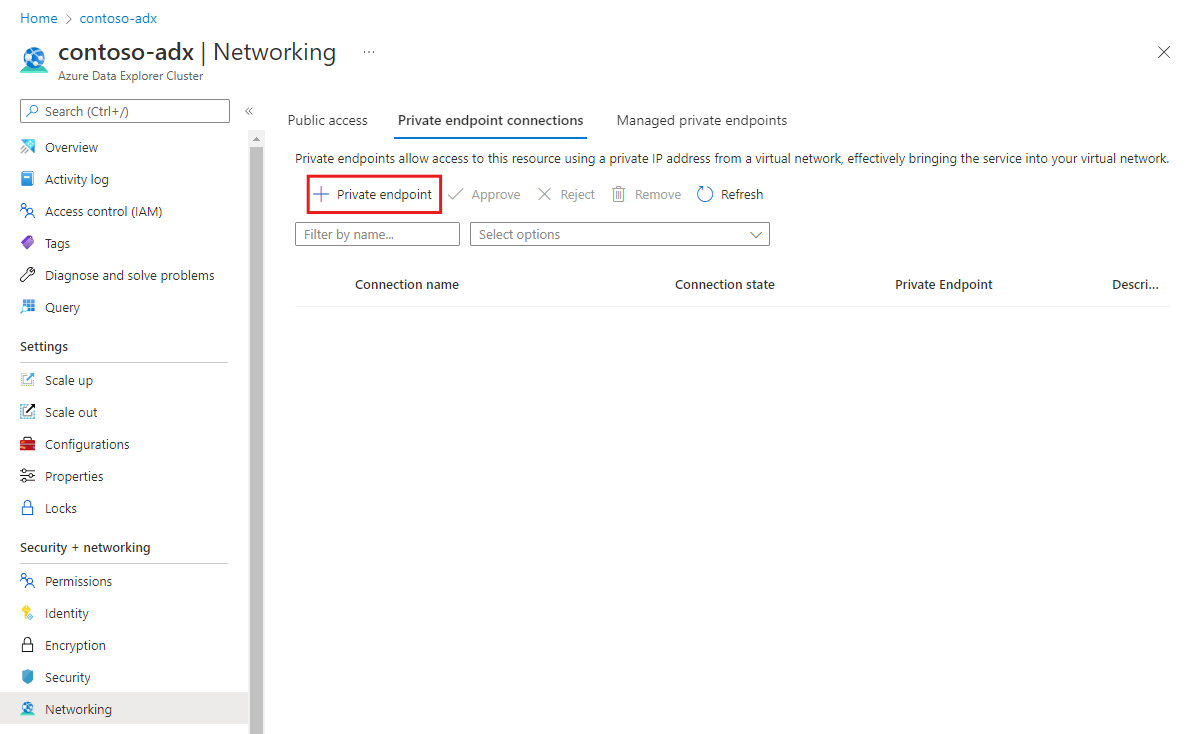

Azure Portal에서 클러스터로 이동한 다음, 네트워킹을 선택합니다.

프라이빗 엔드포인트 연결을 선택한 다음, + 프라이빗 엔드포인트를 선택합니다.

프라이빗 엔드포인트를 구성합니다.

프라이빗 엔드포인트 구성

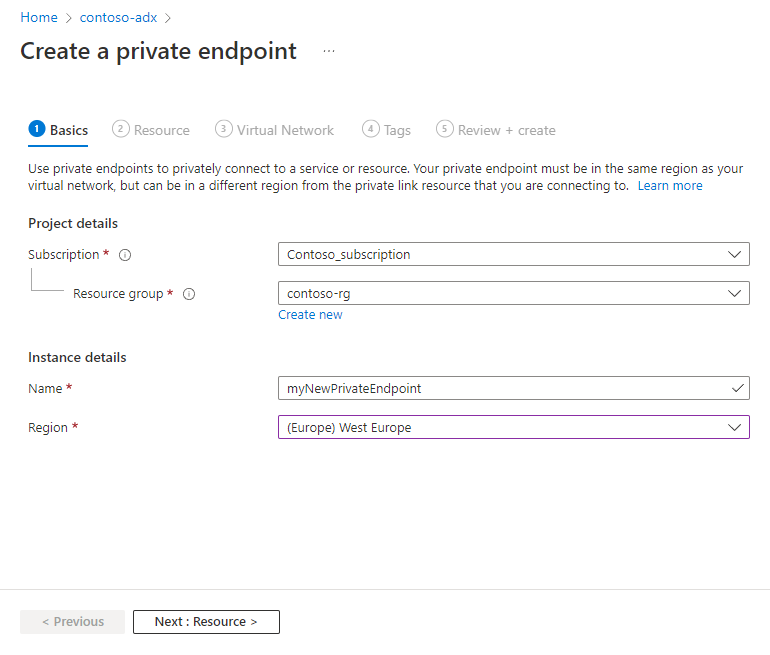

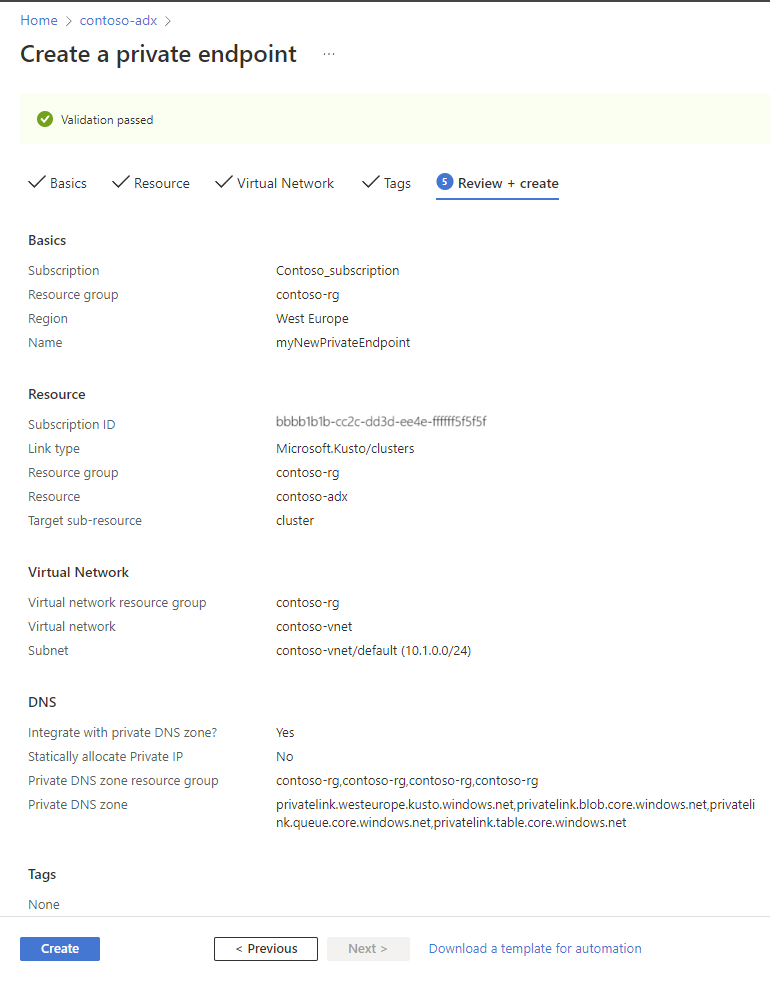

기본 탭에서 다음 정보로 기본 클러스터 세부 정보를 입력한 후, 다음을 선택합니다.

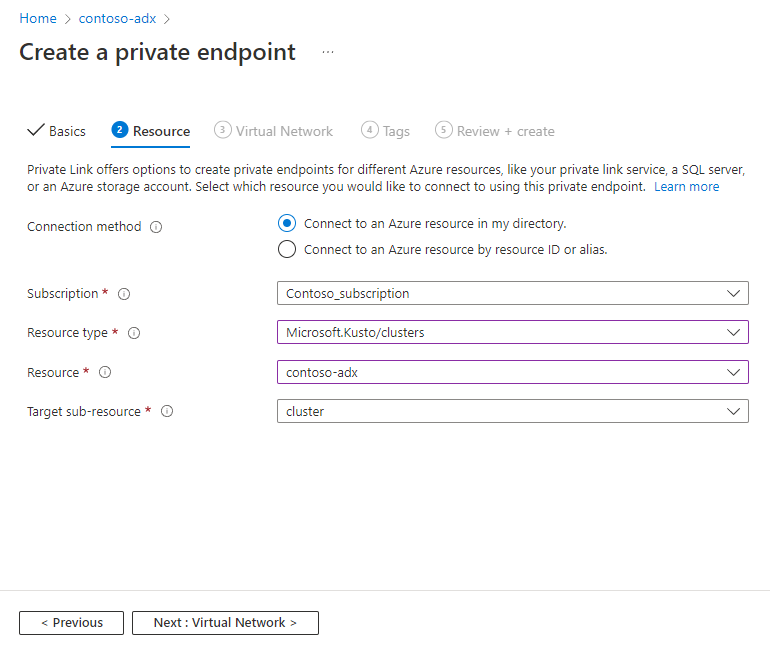

설정 제안 값 필드 설명 Subscription 사용자의 구독 프라이빗 엔드포인트에 사용할 Azure 구독 선택 Resource group 리소스 그룹 기존 리소스 그룹 사용 또는 새 리소스 그룹 만들기 Name myNewPrivateEndpoint 리소스 그룹에서 프라이빗 엔드포인트를 식별하는 이름을 선택합니다. 지역 (유럽) 서유럽 요구에 가장 적합한 지역 선택 리소스 탭에서 내 디렉터리의 Azure 리소스에 연결을 선택하고 다음 정보로 리소스 세부 정보를 입력한 후, 다음을 선택합니다.

설정 제안 값 필드 설명 Subscription 사용자의 구독 클러스터에 사용할 Azure 구독 선택 리소스 유형 리소스 그룹 "Microsoft.Kusto/clusters 선택 리소스 contoso-adx 새 Azure 프라이빗 엔드포인트의 대상으로 사용해야 하는 클러스터 선택 대상 하위 리소스 cluster 다른 옵션은 없습니다. 또는 리소스 ID 또는 별칭으로 Azure 리소스에 연결을 선택할 수 있습니다. 이렇게 하면 다른 테넌트의 클러스터에 대한 프라이빗 엔드포인트를 만들거나 리소스에 대한 읽기 권한자 이상의 액세스 권한이 없는 경우에 만들 수 있습니다.

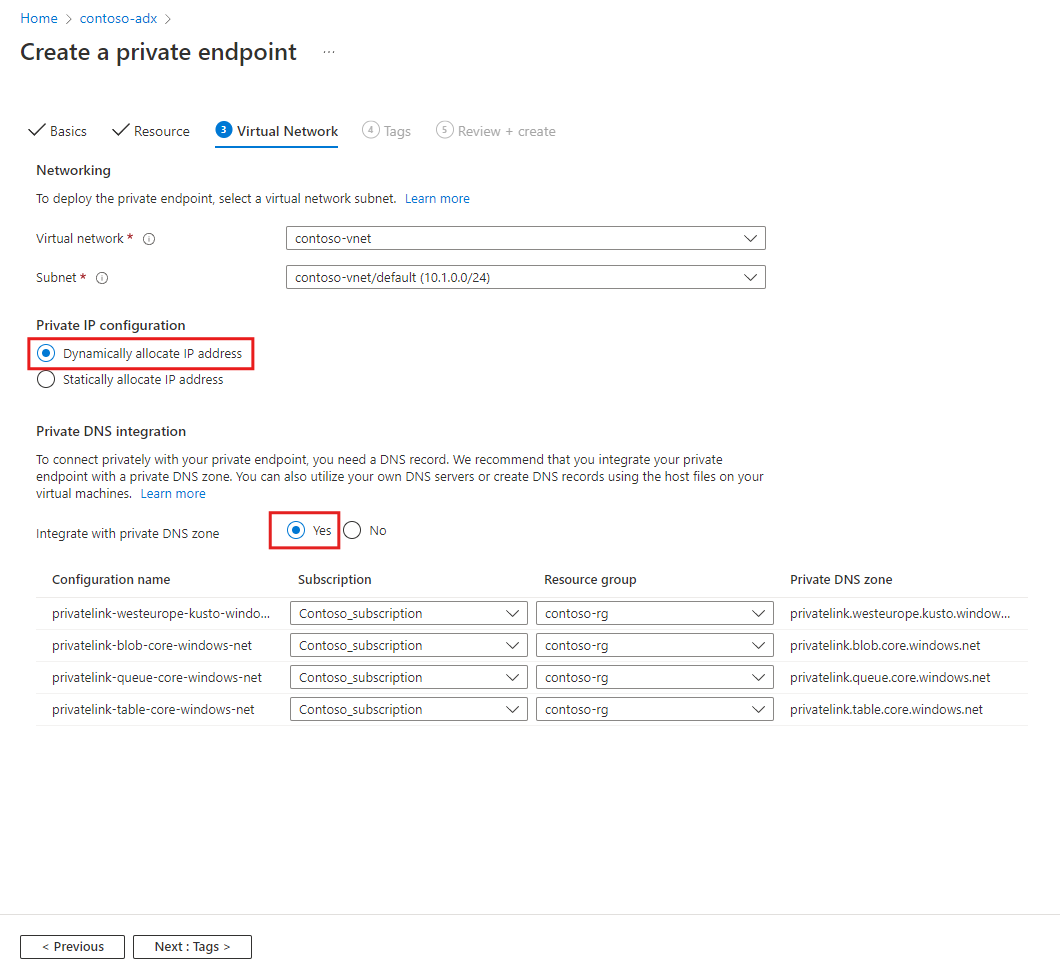

설정 제안 값 필드 설명 ResourceId 또는 별칭 /subscriptions/... 다른 사람과 공유한 리소스 ID 또는 별칭입니다. 리소스 ID를 가져오는 가장 쉬운 방법은 Azure Portal에서 클러스터로 이동하고 속성 섹션에서 리소스 ID를 복사하는 것입니다. 대상 하위 리소스 cluster 다른 옵션은 없습니다. 메시지 요청 승인해 주세요 리소스 소유자는 프라이빗 엔드포인트 연결을 관리하는 동안 이 메시지를 확인합니다. Virtual Network 탭의 네트워킹 아래에서 프라이빗 엔드포인트를 배포할 Virtual Network 및 서브넷을 지정합니다.

개인 IP 구성에서 동적으로 IP 주소 할당을 선택합니다.

참고

고정적으로 IP 주소 할당 옵션은 지원되지 않습니다.

프라이빗 DNS 통합에서 프라이빗 DNS 영역과 통합을 켭니다. 수집 및 내보내기 기능에 필요한 스토리지 계정을 포함하여 엔진 및 데이터 관리 엔드포인트를 확인하는 데 필요합니다.

참고

프라이빗 DNS 통합 옵션을 사용하는 것이 좋습니다. 이 옵션을 사용할 수 없는 경우 사용자 지정 DNS 서버 사용 아래의 지침을 따르세요.

다음을 선택합니다.

태그 탭에서 필요한 태그를 구성한 후, 다음을 선택합니다.

구성 세부 정보를 검토한 다음, 만들기를 선택하여 프라이빗 엔드포인트 리소스를 만듭니다.

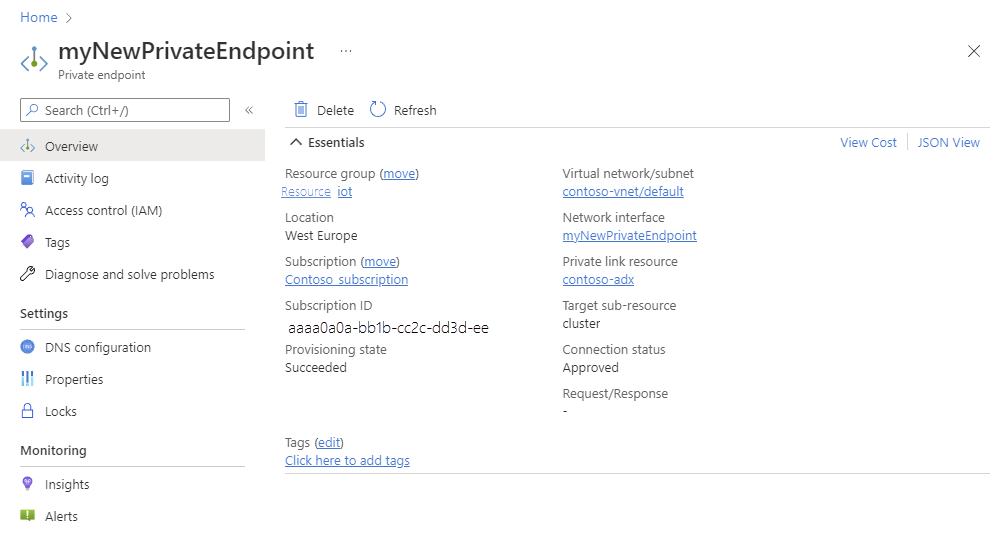

프라이빗 엔드포인트 만들기 확인

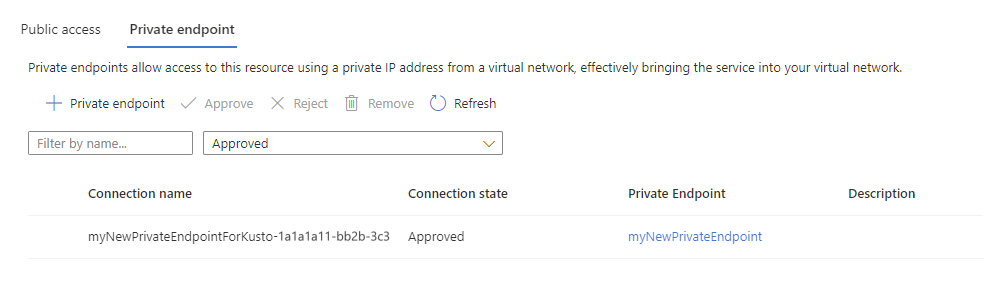

프라이빗 엔드포인트 만들기가 완료되면 Azure Portal에서 액세스할 수 있습니다.

클러스터에 대해 생성된 모든 프라이빗 엔드포인트를 보려면 다음을 수행합니다.

Azure Portal에서 클러스터로 이동한 다음, 네트워킹을 선택합니다.

프라이빗 엔드포인트를 선택합니다. 테이블에서 클러스터에 대해 만들어진 모든 프라이빗 엔드포인트를 볼 수 있습니다.

연결 상태 열에서 프라이빗 엔드포인트가 승인되었는지 확인합니다.

사용자 지정 DNS 서버 사용

경우에 따라 가상 네트워크의 프라이빗 DNS 영역과 통합하지 못할 수 있습니다. 예를 들어 사용자 고유의 DNS 서버를 사용하거나 가상 머신의 호스트 파일을 사용하여 DNS 레코드를 만들 수 있습니다. 이 섹션에서는 DNS 영역에 액세스하는 방법을 설명합니다.

choco 설치

ARMClient 설치

choco install armclientARMClient에 로그인

armclient login다음 REST API 호출을 실행하여 클러스터에 대한 프라이빗 DNS 영역을 가져옵니다.

#replace the <...> placeholders with the correct values armclient GET /subscriptions/<subscriptionIdADX>/resourceGroups/<resourceGroupNameADX>/providers/Microsoft.Kusto/clusters/<clusterName>/privateLinkResources?api-version=2022-02-01응답을 확인합니다. 필요한 DNS 영역은 결과 응답의 "requiredZoneNames" 배열에 있습니다.

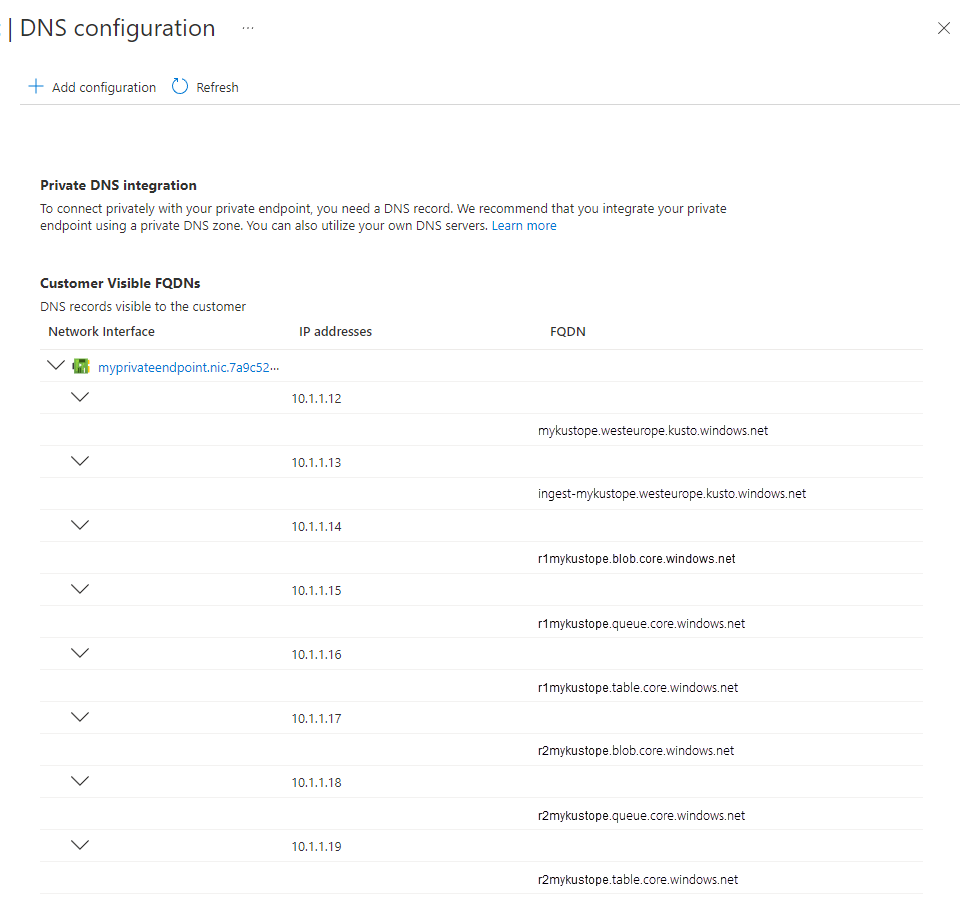

{ "value": [ { "id": "/subscriptions/<subscriptionIdADX>/resourceGroups/<resourceGroupNameADX>/providers/Microsoft.Kusto/Clusters/<clusterName>/PrivateLinkResources/cluster", "name": "<clusterName>/cluster", "type": "Microsoft.Kusto/Clusters/PrivateLinkResources", "location": "<the region of your cluster>", "properties": { "groupId": "cluster", "requiredMembers": [ "Engine", "DataManagement", "blob-storageAccount1", "queue-storageAccount1", "table-storageAccount1", "blob-storageAccount2", "queue-storageAccount2", "table-storageAccount2" ], "requiredZoneNames": [ "privatelink.<the region of your cluster>.kusto.windows.net", "privatelink.blob.core.windows.net", "privatelink.queue.core.windows.net", "privatelink.table.core.windows.net" ], "provisioningState": "Succeeded" } } ] }Azure Portal에서 프라이빗 엔드포인트로 이동하여 DNS 구성을 선택합니다. 이 페이지에서 DNS 이름에 대한 IP 주소 매핑에 필요한 정보를 가져올 수 있습니다.

경고

이 정보를 통해 필요한 레코드를 사용하여 사용자 지정 DNS 서버를 전파할 수 있습니다. 가상 네트워크의 프라이빗 DNS 영역과 통합하고 사용자 지정 DNS 서버를 구성하지 않는 것이 좋습니다. Azure Data Explorer 클러스터에 대한 프라이빗 엔드포인트의 특성은 다른 Azure PaaS 서비스와 다릅니다. 높은 수집 로드와 같은 일부 상황에서는 처리량을 늘리기 위해 서비스에서 프라이빗 엔드포인트를 통해 액세스할 수 있는 스토리지 계정 수를 확장해야 할 수 있습니다. 사용자 지정 DNS 서버를 전파하도록 선택하는 경우 이러한 상황에서 DNS 레코드를 업데이트하고 나중에 스토리지 계정 수가 축소되면 레코드를 제거하는 것은 사용자의 책임입니다.