관리형 서비스에 HSM 고객 관리 키 사용 설정

참고 항목

이 기능을 사용하려면 Premium 플랜이 필요합니다.

이 문서에서는 Azure Key Vault 관리형 HSM에서 사용자 고유의 키를 구성하는 방법을 설명합니다. Azure Key Vault 자격 증명 모음에서 키를 사용하는 방법에 대한 지침은 관리되는 서비스에 고객 관리형 키 사용을 참조 하세요.

요구 사항

이러한 작업에 Azure CLI를 사용하려면 Azure CLI 도구를 설치하고 Databricks 확장을 설치합니다.

az extension add --name databricks이러한 작업에 Powershell을 사용하려면 Azure PowerShell을 설치하고 Databricks Powershell 모듈을 설치합니다. 또한 로그인해야 합니다.

Connect-AzAccount사용자로 Azure 계정에 로그인하려면 Azure Databricks 사용자 계정으로 PowerShell 로그인을 참조하세요. Azure 계정에 서비스 주체로 로그인하려면 Microsoft Entra ID 서비스 주체를 사용하여 PowerShell 로그인을 참조하세요.

1단계: Azure Key Vault 관리형 HSM 및 HSM 키 만들기

기존 Azure Key Vault 관리형 HSM을 사용하거나 관리형 HSM 설명서의 빠른 시작에 따라 새 HSM을 만들고 활성화할 수 있습니다. 빠른 시작: Azure CLI를 사용하여 관리되는 HSM 프로비저닝 및 활성화를 참조하세요 Azure Key Vault 관리형 HSM에는 퍼지 보호가 사용하도록 설정되어 있어야 합니다.

Important

KeyVault는 Azure Databricks 작업 영역과 동일한 Azure 테넌트에 있어야 합니다.

HSM 키를 만들려면 HSM 키 만들기를 따릅니다.

2단계: 관리형 HSM 역할 할당 구성

Azure Databricks 작업 영역에 액세스할 수 있는 권한이 있도록 Key Vault 관리형 HSM에 대한 역할 할당을 구성합니다. Azure Portal, Azure CLI 또는 Azure Powershell을 사용하여 역할 할당을 구성할 수 있습니다.

Azure Portal 사용

- Azure 포털에서 관리되는 HSM 리소스로 이동합니다.

- 왼쪽 메뉴에서 설정아래, select로컬 RBAC.

- 추가를 클릭합니다.

- 역할 필드에서관리형 HSM 암호화 서비스 사용자를 select.

-

범위 필드에서 select

All keys (/). -

보안 주체 필드에

AzureDatabricks을(를) 입력하고, 애플리케이션 ID가2ff814a6-3304-4ab8-85cb-cd0e6f879c1d인 엔터프라이즈 애플리케이션 결과로 스크롤하여 select하십시오. - 만들기를 클릭합니다.

- 왼쪽 메뉴의

설정 아래에서 키를키를 . - 키 Identifier 필드에서 텍스트를 복사합니다.

Azure CLI 사용

Azure CLI를 사용하여 AzureDatabricks 애플리케이션의 개체 ID인 Get을(를) 확인합니다.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsv관리형 HSM 역할 할당을 구성합니다. 관리형 HSM 이름으로 바꾸고 이전 단계에서 애플리케이션의

<hsm-name>개체 ID로 바꿉<object-id>AzureDatabricks니다.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Azure PowerShell 사용

<hsm-name>를 관리형 HSM 이름으로 바꿉니다.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

3단계: 작업 영역에 키 추가

Azure Portal, Azure CLI 또는 Azure Powershell을 사용하여 관리되는 서비스에 대한 고객 관리형 키를 사용하여 작업 영역을 만들거나 update 수 있습니다.

Azure Portal 사용

Azure Portal 홈페이지로 이동합니다.

페이지 왼쪽 상단에서 리소스 만들기를 클릭합니다.

검색 창 내에서

Azure Databricks를 입력하고 Azure Databricks 옵션을 클릭합니다.Azure Databricks 위젯에서 만들기를 클릭합니다.

기본 및 네트워킹 탭의 입력 필드에 values을(를) 입력하세요.

암호화 탭에 도달하면 다음을 수행합니다.

- 작업 영역을 만들려면 관리되는 서비스 섹션에서 사용자 고유의 키 사용을 활성화합니다.

- 작업 영역을 업데이트하려면 관리되는 서비스를 사용하도록 설정합니다.

Set 암호화 필드.

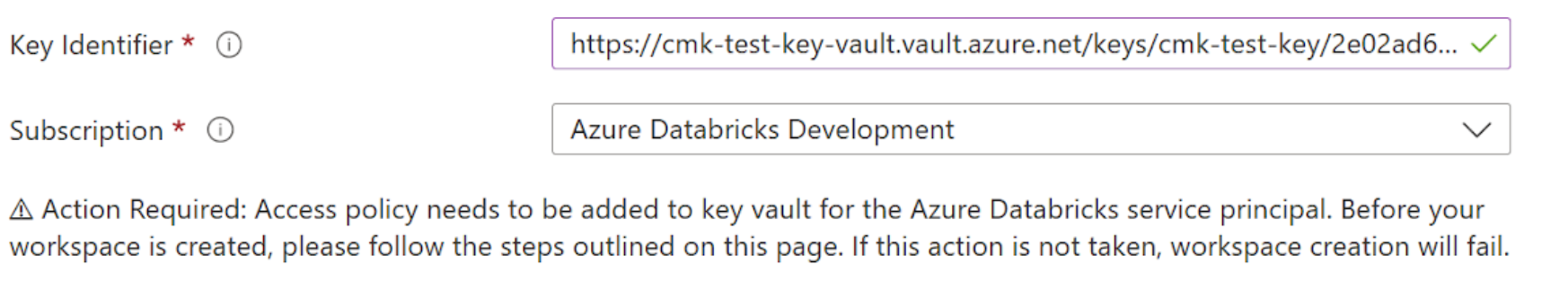

- 키 Identifier 필드에 관리형 HSM 키의 키 Identifier를 붙여넣습니다.

- 구독 드롭다운에서 Azure Key Vault 키의 구독 이름을 입력합니다.

나머지 탭을 완료하고 검토 + 만들기(새 작업 영역의 경우) 또는 저장(작업 영역 업데이트의 경우)을 클릭합니다.

Azure CLI 사용

작업 공간을 생성하거나 update을(를) 수행하십시오.

생성과 update모두에 대해 명령에 다음 필드를 추가하세요.

-

managed-services-key-name: 관리형 HSM 이름 -

managed-services-key-vault: 관리형 HSM URI -

managed-services-key-version: 관리형 HSM 버전입니다. 가 아닌latest특정 키 버전을 사용합니다.

다음 필드를 사용하여 작업 영역 만들기 예제:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

작업 영역에서 다음 필드를 사용하는 예제 update:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Important

키를 회전하는 경우 이전 키를 24시간 동안 사용할 수 있도록 유지해야 합니다.

PowerShell 사용

새 키에 대한 작업 영역을 만들거나 update 명령에 다음 parameters을 추가하십시오.

-

ManagedServicesKeyVaultPropertiesKeyName: 관리형 HSM 이름 -

ManagedServicesKeyVaultPropertiesKeyVaultUri: 관리형 HSM URI -

ManagedServicesKeyVaultPropertiesKeyVersion: 관리형 HSM 버전입니다. 가 아닌latest특정 키 버전을 사용합니다.

다음 필드로 작업 영역 만들기 예제:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

작업 공간 update의 예제에는 다음 필드가 포함되어 있습니다.

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Important

키를 회전하는 경우 이전 키를 24시간 동안 사용할 수 있도록 유지해야 합니다.

4단계(선택 사항): Notebooks 다시 가져오기

기존 작업 영역에 대해 관리되는 서비스를 위한 키가 추가되면 향후의 쓰기 작업에서만 이 키를 사용합니다. 기존 데이터는 다시 암호화되지 않습니다.

데이터를 암호화하는 키가 해당 키로 보호 및 제어되도록 모든 Notebook을 내보낸 다음, 다시 가져올 수 있습니다. 작업 영역 내보내기 및 가져오기 API를 사용할 수 있습니다.

나중에 키 회전

관리형 서비스를 위해 고객 관리형 키를 이미 사용하는 경우 새 키 버전 또는 완전히 새로운 키로 작업 공간을 update 할 수 있습니다. 이를 키 회전이라고 합니다.

관리형 HSM 자격 증명 모음에서 새 키를 만들거나 기존 키를 회전합니다.

새 키에 적절한 권한이 있는지 확인합니다.

포털, CLI 또는 PowerShell을 사용하여 작업 영역을 새 키로 Update. 3단계: 작업 영역에 키 추가 및 작업 영역 update에 대한 지침을 따르세요. 새 작업 영역을 만드는 대신 기존 작업 영역을 업데이트할 수 있도록 리소스 그룹 이름 및 작업 영역 이름에 동일한 values 사용해야 합니다. 키 관련 parameters의 변경 사항 외에는, 작업 영역을 만드는 데 사용된 것과 동일한 parameters을 사용합니다.

Important

키를 회전하는 경우 이전 키를 24시간 동안 사용할 수 있도록 유지해야 합니다.

필요에 따라 모든 기존 Notebooks에서 새 키를 사용할 수 있도록 기존Notebooks를 내보내고 다시 가져옵니다.