AI 보안 태세 관리

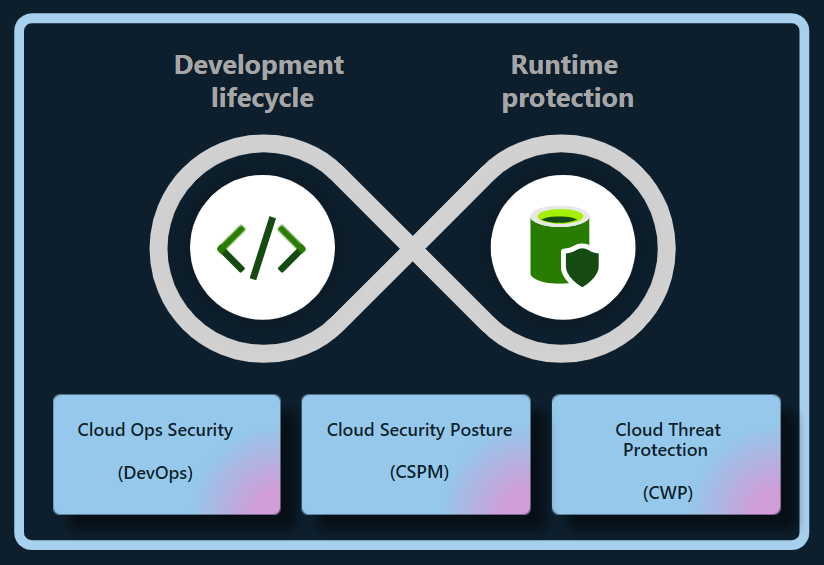

클라우드용 Microsoft Defender의 Defender CSPM(클라우드 보안 태세 관리) 플랜은 전체 애플리케이션 수명 주기에 걸쳐 엔터프라이즈 빌드, 멀티 또는 하이브리드 클라우드(현재 Azure 및 AWS) 생성형 AI 애플리케이션을 보호하는 AI 보안 태세 관리 기능을 제공합니다. 클라우드용 Defender는 다음을 통해 클라우드 AI 워크로드 간 위험을 줄입니다.

- Code to Cloud의 애플리케이션 구성 요소, 데이터, AI 아티팩트를 포함하는 생성형 AI BOM(AI 제품 구성 정보)을 발견합니다.

- 기본 제공된 권장 사항을 사용하고 보안 위험을 탐색 및 수정하여 생성형 AI 애플리케이션 보안 태세를 강화합니다.

- 공격 경로 분석을 사용하여 위험을 식별하고 수정합니다.

Important

이미 다음 상태에 있는 AWS 계정에서 AI 보안 태세 관리 기능을 활성화합니다.

- Azure 계정에 연결되어 있음.

- Defender CSPM이 사용하도록 설정되어 있음.

- 권한 유형이 최소 권한 액세스로 설정되어 있음.

다음 단계를 사용하여 관련 권한을 사용하려면 해당 커넥터에 대한 권한을 다시 구성해야 합니다.

- Azure Portal에서 환경 설정 페이지로 이동하여 적절한 AWS 커넥터를 선택합니다.

- 액세스 구성을 선택합니다.

- 권한 유형이 최소 권한 액세스로 설정되었는지 확인합니다.

- 5~8단계에 따라 구성을 완료합니다.

생성 AI 앱 검색

클라우드용 Defender는 AI 워크로드를 발견하고 조직의 AI BOM 세부 정보를 식별합니다. 이러한 표시 여부를 통해 취약성을 식별 및 해결하고 잠재적인 위협으로부터 생성형 AI 애플리케이션을 보호할 수 있습니다.

클라우드용 Defender는 다음 서비스 전반에 걸쳐 배포된 AI 워크로드를 자동으로 지속적으로 발견합니다.

- Azure OpenAI Service

- Azure Machine Learning

- Amazon Bedrock

클라우드용 Defender는 또한 IaC(Infrastructure as Code) 구성의 소스 코드와 취약성에 대한 컨테이너 이미지를 검사하여 TensorFlow, PyTorch 및 Langchain과 같은 생성형 AI 라이브러리 종속성 내의 취약성을 발견할 수 있습니다. 라이브러리를 정기적으로 업데이트하거나 패치하면 익스플로잇을 방지하고 생성형 AI 애플리케이션을 보호하며 무결성을 유지할 수 있습니다.

이러한 기능을 통해 클라우드용 Defender는 Code to Cloud의 AI 워크로드에 대한 완전한 표시 여부를 제공합니다.

생성 AI 앱에 대한 위험 감소

Defender CSPM은 조직의 AI 보안 태세에 대한 상황별 인사이트를 제공합니다. 보안 권장 사항 및 공격 경로 분석을 사용하여 AI 워크로드 내의 위험을 줄일 수 있습니다.

권장 사항을 사용하여 위험 탐색

클라우드용 Defender는 AI 워크로드를 평가하고 ID, 데이터 보안 및 인터넷 노출에 대한 권장 사항을 제시하여 AI 워크로드의 중요한 보안 문제를 식별하고 우선 순위를 지정합니다.

IaC 구성 오류 검색

DevOps 보안은 생성형 AI 애플리케이션을 과도하게 노출된 액세스 제어 또는 부주의하게 공개적으로 노출된 서비스와 같은 보안 취약성에 노출시킬 수 있는 IaC 구성 오류를 검색합니다. 이러한 잘못된 구성은 특히 엄격한 데이터 개인 정보 보호 규정을 처리할 때 데이터 침해, 무단 액세스 및 규정 준수 문제로 이어질 수 있습니다.

클라우드용 Defender는 생성형 AI 앱 구성을 평가하고 AI 보안 태세를 개선하기 위한 보안 권장 사항을 제공합니다.

검색된 잘못된 구성은 나중에 더 복잡한 문제를 방지하기 위해 개발 주기 초기에 수정되어야 합니다.

현재 IaC AI 보안 검사에는 다음이 포함됩니다.

- Azure AI Service 프라이빗 엔드포인트 사용

- Azure AI 서비스 엔드포인트 제한

- Azure AI 서비스 계정에 관리 ID 사용

- Azure AI 서비스 계정에 ID 기반 인증 사용

공격 경로 분석을 사용하여 위험 탐색

공격 경로 분석은 특히 데이터가 노출될 수 있는 근거 있는 단계(AI 모델을 특정 데이터에 연결) 및 미세 조정 단계(관련 작업의 성능을 개선하기 위해 특정 데이터 세트에 대해 미리 학습된 모델을 조정)에서 AI 워크로드에 대한 위험을 검색하고 완화합니다.

공격 경로 분석을 통해 AI 워크로드를 지속적으로 모니터링함으로써 약점과 잠재적인 취약성을 식별하고 권장 사항에 대한 후속 조치를 취할 수 있습니다. 또한 데이터와 컴퓨팅 리소스가 Azure, AWS 및 GCP에 분산되는 경우까지 확장됩니다.