엔드포인트용 Defender 통합 사용

클라우드용 Microsoft Defender 기본적으로 엔드포인트용 Microsoft Defender 통합되어 엔드포인트용 Defender 및 클라우드용 Defender Microsoft Defender 취약성 관리 기능을 제공합니다.

- 클라우드용 Defender 서버용 Defender 계획을 켜면 엔드포인트용 Defender 통합이 기본적으로 설정됩니다.

- 통합은 머신에 엔드포인트용 Defender 에이전트를 자동으로 배포합니다.

이 문서에서는 필요에 따라 엔드포인트용 Defender 통합을 수동으로 사용하도록 설정하는 방법을 설명합니다.

필수 조건

| 요구 사항 | 세부 정보 |

|---|---|

| Windows 지원 | 엔드포인트용 Defender에서 Windows 머신을 지원하는지 확인합니다. |

| Linux 지원 | Linux 서버의 경우 Python이 설치되어 있어야 합니다. Python 3은 모든 배포판에 권장되지만 RHEL 8.x 및 Ubuntu 20.04 이상에는 필요합니다. 컴퓨터가 fanotify를 사용하는 서비스를 실행하는 경우 Linux 컴퓨터에서 엔드포인트용 Defender 센서의 자동 배포가 예상대로 작동하지 않을 수 있습니다. 이러한 컴퓨터에 엔드포인트용 Defender 센서를 수동으로 설치합니다. |

| Azure VMs | VM이 엔드포인트용 Defender 서비스에 연결할 수 있는지 확인합니다. 컴퓨터에 직접 액세스 권한이 없는 경우 프록시 설정 또는 방화벽 규칙은 엔드포인트 URL용 Defender에 대한 액세스를 허용해야 합니다. Windows 및 Linux 컴퓨터에 대한 프록시 설정을 검토합니다. |

| 온-프레미스 VM | 온-프레미스 머신을 Azure Arc 지원 VM으로 온보딩하는 것이 좋습니다. 온-프레미스 VM을 직접 온보딩하는 경우 Defender 서버 계획 1 기능을 사용할 수 있지만 대부분의 서버용 Defender 플랜 2 기능은 작동하지 않습니다. |

| Azure 테넌트 | Azure 테넌트 간에 구독을 이동한 경우 몇 가지 수동 준비 단계도 필요합니다. 자세한 내용은 Microsoft 지원에 문의하세요. |

| Windows Server 2016, 2012 R2 | 엔드포인트용 Defender 센서가 미리 설치된 이후 버전의 Windows Server와 달리 클라우드용 Defender 엔드포인트용 통합 Defender 솔루션을 사용하여 Windows Server 2016/2012 R2를 실행하는 컴퓨터에 센서를 설치합니다. 통합을 사용하여 Defender for Servers 계획을 사용하도록 설정한 후에는 롤백할 수 없습니다. 계획을 사용하지 않도록 설정한 다음 다시 사용할 수 있더라도 통합을 다시 사용할 수 있습니다. |

구독에서 사용

Defender for Servers 계획을 사용하도록 설정하면 엔드포인트용 Defender 통합이 기본적으로 사용하도록 설정됩니다. 구독에서 엔드포인트용 Defender 통합을 해제하는 경우 이러한 지침을 사용하여 필요에 따라 수동으로 다시 켤 수 있습니다.

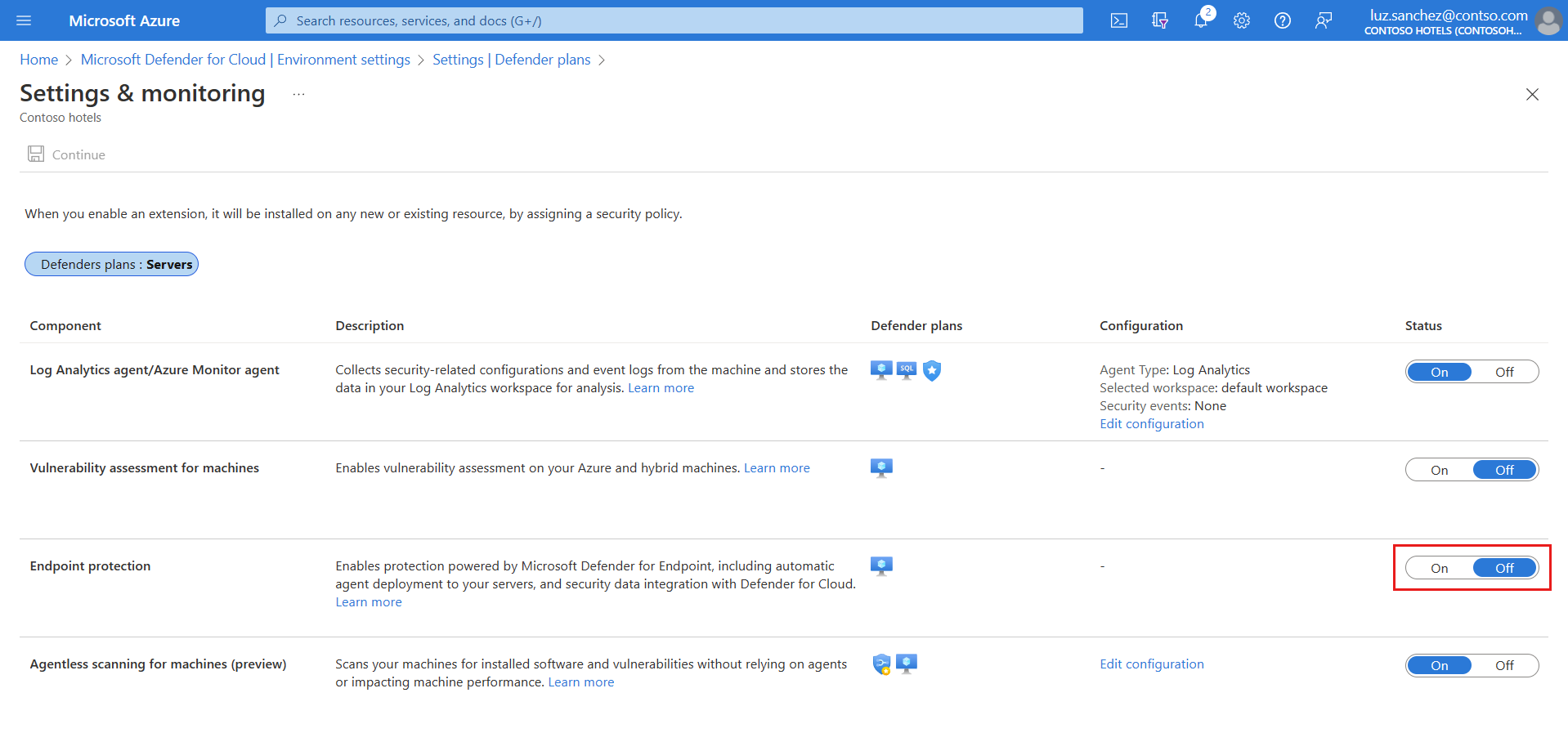

클라우드용 Defender 환경 설정을 선택하고 엔드포인트용 Defender 통합을 배포하려는 컴퓨터가 포함된 구독을 선택합니다.

설정 및 모니터링>엔드포인트 보호에서 상태 열 설정을 켜기로 전환합니다.

계속 및 저장을 선택하여 설정을 저장합니다.

엔드포인트용 Defender 센서는 선택한 구독의 모든 Windows 및 Linux 컴퓨터에 배포됩니다.

온보딩은 최대 1시간이 걸릴 수 있습니다. Linux 컴퓨터에서 클라우드용 Defender 이전 엔드포인트용 Defender 설치를 검색하고 클라우드용 Defender 통합하도록 다시 구성합니다.

Linux 컴퓨터에서 설치 확인

다음과 같이 Linux 머신에서 엔드포인트용 Defender 센서 설치를 확인합니다.

각 컴퓨터에서 다음 셸 명령을 실행합니다

mdatp health. 엔드포인트용 Microsoft Defender가 설치되어 있으면 해당 상태가 표시됩니다.healthy : truelicensed: true또한 Azure Portal에서 Linux 머신에 새 Azure 확장이 있는지

MDE.Linux확인할 수 있습니다.

Windows Server 2016/2012 R2에서 엔드포인트용 Defender 통합 솔루션 사용

서버용 Defender가 이미 사용하도록 설정되어 있고 엔드포인트용 Defender 통합이 구독에 있는 경우 구독에서 Windows Server 2016 또는 Windows Server 2012 R2를 실행하는 컴퓨터에 대한 통합 솔루션의 통합을 수동으로 설정할 수 있습니다.

클라우드용 Defender 환경 설정을 선택하고 엔드포인트용 Defender를 수신하려는 Windows 컴퓨터에서 구독을 선택합니다.

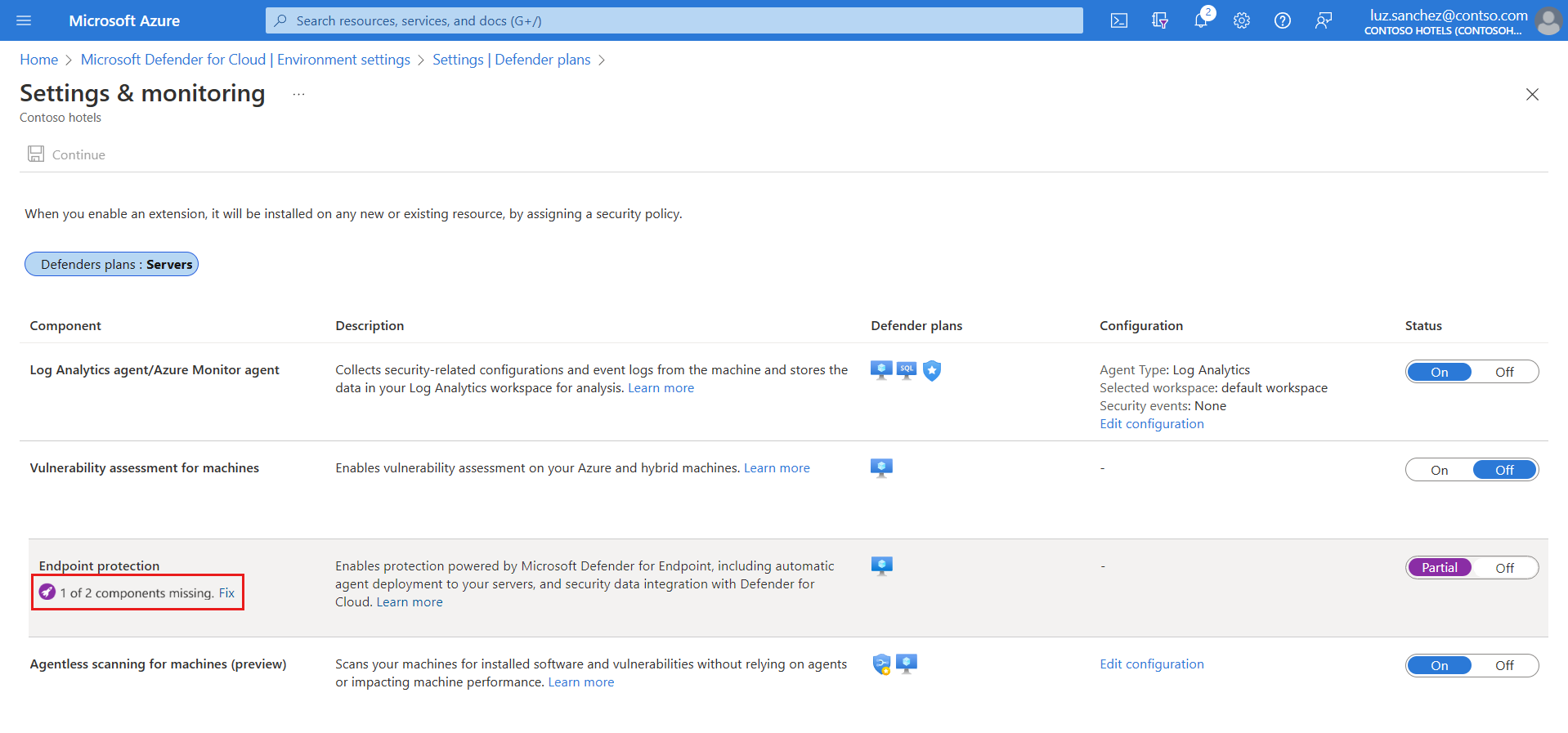

서버용 Defender 플랜의 모니터링 검사 열에서 설정을 선택합니다.

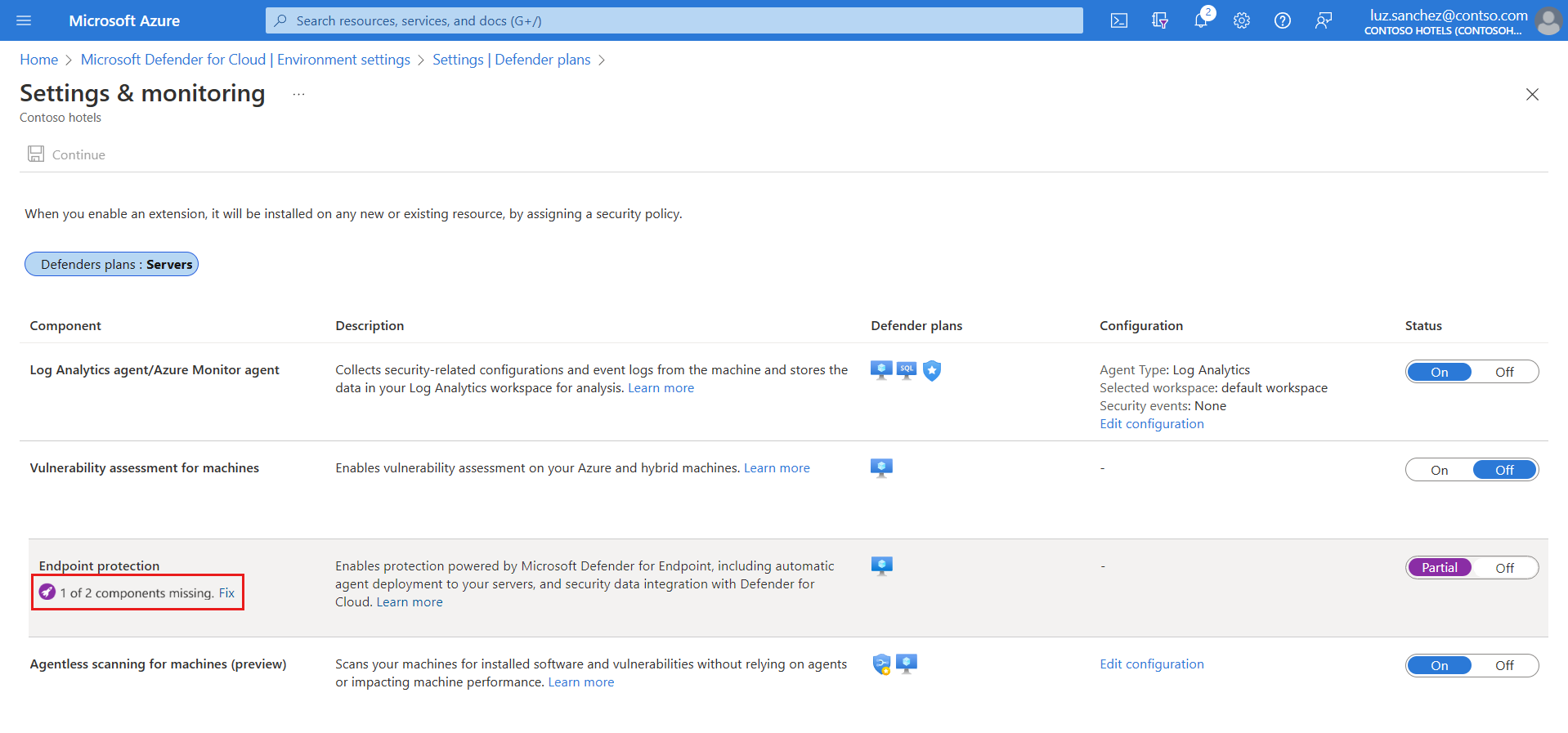

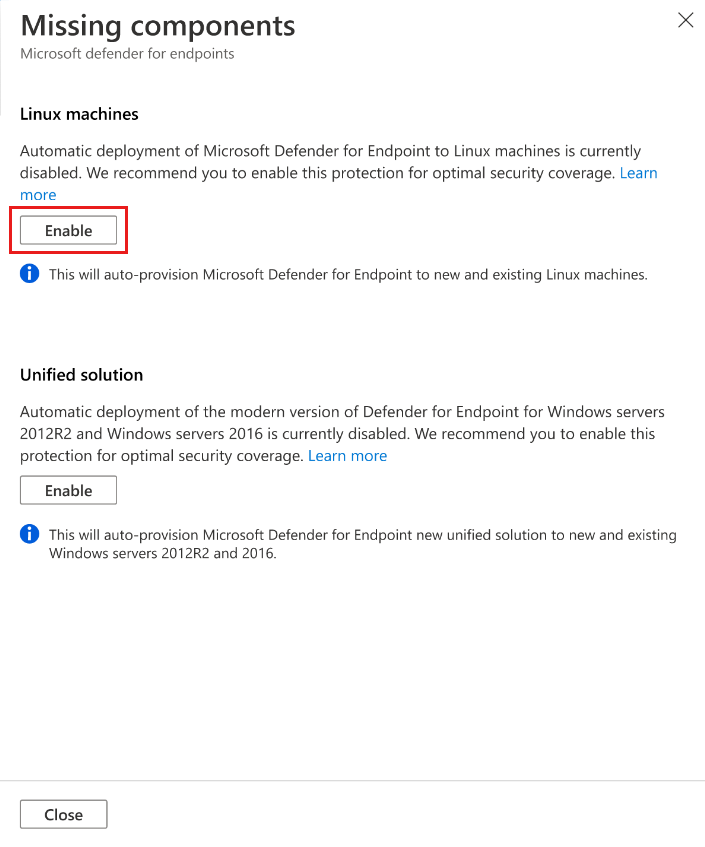

엔드포인트 보호 구성 요소의 상태는 일부입니다. 즉, 구성 요소의 일부가 사용하도록 설정되지 않았습니다.

사용하도록 설정되지 않은 구성 요소를 보려면 수정을 선택합니다.

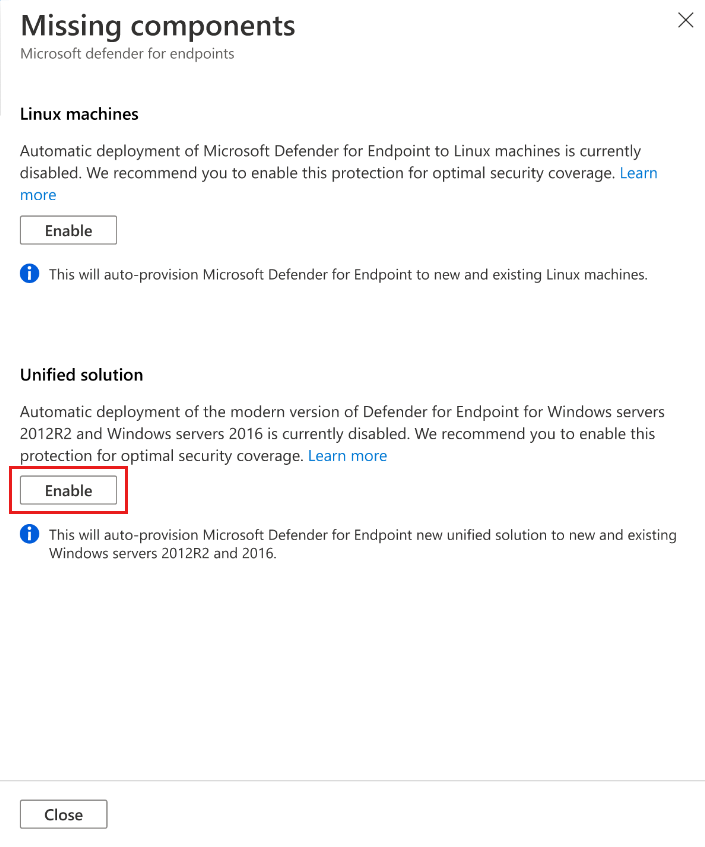

누락된 구성 요소>통합 솔루션에서 Windows Server 2012 R2 및 클라우드용 Microsoft Defender 연결된 2016 컴퓨터에 엔드포인트용 Defender 에이전트를 자동으로 설치하려면 사용을 선택합니다.

변경 내용을 저장하려면 페이지 맨 위에 있는 저장을 선택합니다. 설정 및 모니터링 페이지에서 계속을 선택합니다.

클라우드용 Defender 기존 및 새 컴퓨터를 엔드포인트용 Defender에 온보딩합니다.

온보딩은 최대 12시간까지 걸릴 수 있습니다. 통합이 사용하도록 설정된 후에 만들어진 새 컴퓨터의 경우 온보딩에 최대 1시간이 걸립니다.

Linux 머신에서 사용(계획/통합 사용)

서버용 Defender가 이미 사용하도록 설정되어 있고 엔드포인트용 Defender 통합이 구독에 있는 경우 구독에서 Linux 컴퓨터에 대한 통합을 수동으로 설정할 수 있습니다.

클라우드용 Defender 환경 설정을 선택하고 엔드포인트용 Defender를 수신하려는 Linux 머신을 사용하여 구독을 선택합니다.

서버용 Defender 계획의 모니터링 검사 열에서 설정을 선택합니다.

Endpoint Protection 구성 요소의 상태는 Partial입니다. 즉, 구성 요소의 일부만 사용하도록 설정되어 있습니다.

사용하도록 설정되지 않은 구성 요소를 보려면 수정을 선택합니다.

누락된 구성 요소>Linux 컴퓨터에서 사용을 선택합니다.

변경 내용을 저장하려면 페이지 맨 위에 있는 저장을 선택합니다. 설정 및 모니터링 페이지에서 계속을 선택합니다.

- 클라우드용 Defender Linux 머신을 엔드포인트용 Defender에 온보딩합니다.

- 클라우드용 Defender Linux 머신에서 이전 엔드포인트용 Defender 설치를 검색하고 클라우드용 Defender 통합하도록 다시 구성합니다.

- 온보딩은 최대 12시간까지 걸릴 수 있습니다. 통합이 사용하도록 설정된 후에 만들어진 새 컴퓨터의 경우 온보딩에 최대 1시간이 걸립니다.

Linux 컴퓨터에서 엔드포인트용 Defender 센서 설치를 확인하려면 각 컴퓨터에서 다음 셸 명령을 실행합니다.

mdatp health엔드포인트용 Microsoft Defender가 설치되어 있으면 해당 상태가 표시됩니다.

healthy : truelicensed: trueAzure Portal에서 Linux 머신에 새 Azure 확장이 있는지

MDE.Linux확인할 수 있습니다.

참고 항목

Linux 머신에서 엔드포인트용 Defender 통합을 사용하도록 설정하는 것은 일회성 작업입니다. 계획을 사용하지 않도록 설정하고 다시 사용하도록 설정한 경우 통합은 계속 사용하도록 설정됩니다.

여러 구독에서 Linux에 통합 사용

클라우드용 Defender 워크로드 보호 대시보드를 엽니다.

대시보드에서 인사이트 패널을 검토하여 Linux 머신에 대해 엔드포인트용 Defender를 사용하도록 설정하지 않은 구독 및 리소스를 확인합니다.

- 인사이트 패널에는 Windows 머신에 대해 통합을 사용하도록 설정되었지만 Linux 컴퓨터에는 사용하도록 설정되지 않은 구독에 대한 정보가 표시됩니다.

- Linux 컴퓨터가 없는 구독에는 영향을 받는 리소스가 표시되지 않습니다.

인사이트 패널에서 Linux 머신에 엔드포인트용 Defender 통합을 사용하도록 설정할 구독을 선택합니다.

Linux 머신에 대한 엔드포인트 보호를 설정하려면 [사용]을 선택합니다. 클라우드용 Defender는 다음을 수행합니다.

- 선택한 구독에서 엔드포인트용 Defender에 Linux 머신을 자동으로 온보딩합니다.

- 엔드포인트용 Defender의 이전 설치를 검색하고 클라우드용 Defender 통합하도록 다시 구성합니다.

서버용 Defender 배포 상태 통합 문서를 사용합니다. 이 통합 문서의 다른 기능 중에서 Linux 컴퓨터에서 엔드포인트용 Defender의 설치 및 배포 상태를 확인할 수 있습니다.

Linux에 대한 자동 업데이트 관리

Windows에서 엔드포인트용 Defender 버전 업데이트는 지속적인 기술 자료 업데이트를 통해 제공됩니다. Linux에서 엔드포인트용 Defender 패키지를 업데이트해야 합니다.

MDE.Linux확장과 함께 서버용 Defender를 사용하면 엔드포인트용 Microsoft Defender에 대한 자동 업데이트가 기본적으로 사용하도록 설정됩니다.버전 업데이트를 수동으로 관리하려면 컴퓨터에서 자동 업데이트를 사용하지 않도록 설정할 수 있습니다. 이렇게 하려면 확장과 함께 온보딩된 컴퓨터에 대해 다음 태그를

MDE.Linux추가합니다.- 태그 이름: 'ExcludeMdeAutoUpdate'

- 태그 값: 'true'

= 이 구성은 확장이 자동 업데이트를 시작하는 Azure VM 및 Azure Arc 머신에 MDE.Linux 대해 지원됩니다.

여러 구독에서 PowerShell과 통합 사용

여러 구독에서 Windows Server 2016/2012 R2를 실행하는 Linux 머신 및 Windows 머신에서 엔드포인트 보호를 사용하도록 설정하려면 클라우드용 Defender GitHub 리포지토리의 PowerShell 스크립트를 사용합니다.

대규모 통합 사용

제공된 REST API 버전 2022-05-01을 통해 엔드포인트용 Defender 통합을 대규모로 사용하도록 설정할 수 있습니다. 자세한 내용은 API 설명서를 참조하세요.

엔드포인트용 Defender 통합을 사용하도록 설정하는 PUT 요청에 대한 예제 요청 본문은 다음과 같습니다.

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

엔드포인트용 Defender 배포 상태 추적

엔드포인트용 Defender 배포 상태 통합 문서를 사용하여 Azure VM 및 Azure Arc 지원 VM에서 엔드포인트용 Defender 배포 상태를 추적할 수 있습니다. 대화형 통합 문서는 엔드포인트용 Microsoft Defender 확장 배포 상태를 보여 주는 사용자 환경의 머신에 대한 개요를 제공합니다.

Defender 포털에 액세스

포털 액세스에 대한 올바른 권한이 있는지 확인합니다.

익명 트래픽을 차단하는 프록시 또는 방화벽이 있는지 확인합니다.

- 엔드포인트용 Defender 센서는 시스템 컨텍스트에서 연결하므로 익명 트래픽이 허용되어야 합니다.

- 엔드포인트용 Defender 포털 에 대한 방해받지 않는 액세스를 보장하려면 프록시 서버의 서비스 URL에 대한 액세스를 사용하도록 설정합니다.

Microsoft Defender 포털을 엽니다. Microsoft Defender XDR의 엔드포인트용 Microsoft Defender에 대해 알아봅니다.

엔드포인트용 Defender에서 테스트 경고 보내기

엔드포인트용 Defender에서 부드러운 테스트 경고를 생성하려면 엔드포인트의 관련 운영 체제에 대한 탭을 선택합니다.

Windows에서 테스트

Windows를 실행하는 엔드포인트:

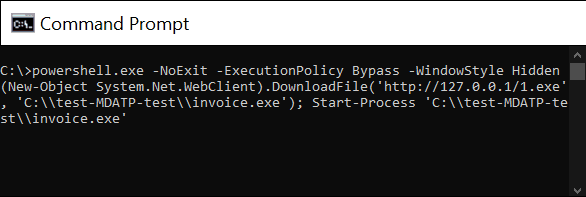

'C:\test-MDATP-test' 폴더를 만듭니다.

원격 데스크톱을 사용하여 머신에 액세스합니다.

명령줄 창을 엽니다.

다음 명령을 복사하여 프롬프트에서 실행합니다. 명령 프롬프트 창이 자동으로 닫힙니다.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

명령이 성공하면 워크로드 보호 대시보드 및 엔드포인트용 Microsoft Defender 포털에 새 경고가 표시됩니다. 이 경고가 표시되려면 몇 분 정도 걸릴 수 있습니다.

클라우드용 Defender의 경고를 검토하려면 보안 경고>의심스러운 PowerShell 명령줄로 이동합니다.

조사 창에서 엔드포인트용 Microsoft Defender 포털로 이동하는 링크를 선택합니다.

팁

경고는 정보 심각도로 트리거됩니다.

Linux에서 테스트

Linux를 실행하는 엔드포인트:

https://aka.ms/LinuxDIY에서 테스트 경고 도구를 다운로드합니다.

Zip 파일의 내용을 추출하고 다음 셸 스크립트를 실행합니다.

./mde_linux_edr_diy명령이 성공하면 워크로드 보호 대시보드 및 엔드포인트용 Microsoft Defender 포털에 새 경고가 표시됩니다. 이 경고가 표시되려면 몇 분 정도 걸릴 수 있습니다.

클라우드용 Defender의 경고를 검토하려면 보안 경고>중요한 데이터가 포함된 파일 열거로 이동합니다.

조사 창에서 엔드포인트용 Microsoft Defender 포털로 이동하는 링크를 선택합니다.

팁

경고가 낮음 심각도로 트리거됩니다.

컴퓨터에서 엔드포인트용 Defender 제거

컴퓨터에서 엔드포인트용 Defender 솔루션을 제거하려면:

- 통합을 사용하지 않도록 설정하려면 클라우드용 Defender >환경 설정에서 관련 컴퓨터가 있는 구독을 선택합니다.

- Defender 계획 페이지에서 설정 및 모니터링을 선택합니다.

- Endpoint Protection 구성 요소의 상태에서 끄기를 선택하여 구독에 대한 엔드포인트용 Microsoft Defender 통합을 사용하지 않도록 설정합니다.

- 계속 및 저장을 선택하여 설정을 저장합니다.

- 컴퓨터에서 MDE.Windows/MDE.Linux 확장을 제거합니다.

- 엔드포인트용 Microsoft Defender 서비스에서 디바이스를 오프보딩합니다.