거버넌스 규칙을 사용하여 수정 추진

보안 팀은 보안 태세를 개선할 책임이 있지만 팀원들이 실제로 보안 권장 사항을 구현하지 않을 수 있습니다.

보안 팀이 주도하는 거버넌스 규칙을 사용하면 수정 프로세스에 대한 책임 및 SLA를 추진할 수 있습니다.

자세한 내용은 필드 비디오 시리즈에서 클라우드용 Defender의 이 에피소드를 시청하세요.

거버넌스 규칙

특정 리소스에 대한 권장 사항을 해결하기 위해 소유자 및 기한을 할당하는 규칙을 정의할 수 있습니다. 이렇게 하면 리소스 소유자는 권장 사항 수정을 위한 명확한 작업 세트 및 최종 기한을 확보할 수 있습니다.

추적의 경우 구독, 권장 사항 또는 소유자별로 수정 작업의 진행 상황을 검토하여 더 많은 주의가 필요한 작업에 후속 조치를 취할 수 있습니다.

- 거버넌스 규칙은 특정 권장 사항 또는 심각도에 따라 수정이 필요한 리소스를 식별할 수 있습니다.

- 규칙은 소유자와 기한을 할당하여 권장 사항이 처리되도록 합니다. 많은 거버넌스 규칙이 동일한 권장 사항에 적용될 수 있으므로 우선 순위 값이 더 낮은 규칙이 소유자 및 기한을 할당하는 규칙입니다.

- 수정될 권장 사항에 대해 설정된 기한은 규칙에 의해 권장 사항이 발견된 후 7일, 14일, 30일 또는 90일의 기간을 기준으로 합니다.

- 예를 들어 규칙이 3월 1일에 리소스를 식별하고 수정 기간이 14일인 경우 3월 15일이 기한입니다.

- 기한이 지정된 리소스가 보안 점수에 영향을 주지 않도록 유예 기간을 적용할 수 있습니다.

- 지정된 권장 사항의 영향을 받는 리소스의 소유자를 설정할 수도 있습니다.

- 리소스 태그를 사용하여 리소스를 소유자와 연결하는 조직에서 태그 키를 지정할 수 있으며 거버넌스 규칙은 태그에서 리소스 소유자의 이름을 읽습니다.

- 소유자가 리소스, 연결된 리소스 그룹 또는 지정된 태그에 따라 연결된 구독에서 찾을 수 없는 경우 소유자는 지정되지 않은 것으로 표시됩니다.

- 기본적으로 이메일 알림은 매주 리소스 소유자에게 전송되어 기한 내 작업 및 기한이 지난 작업의 목록을 제공합니다.

- 소유자의 관리자에 대한 메일이 조직의 Microsoft Entra ID에 있는 경우 소유자의 관리자는 기본적으로 기한이 지난 권장 사항을 보여주는 주간 메일을 받습니다.

- 충돌하는 규칙은 우선 순위 순서로 적용됩니다. 예를 들어 관리 범위에 대한 규칙(Azure 관리 그룹, AWS 계정 및 GCP 조직)은 범위에 대한 규칙(예: Azure 구독, AWS 계정 또는 GCP 프로젝트) 전에 적용됩니다.

시작하기 전에

- Defender CSPM(클라우드 보안 태세 관리) 플랜이 사용하도록 설정되어야 합니다.

- Azure 구독에 대한 기여자, 보안 관리자 또는 소유자 권한이 필요합니다.

- AWS 계정 및 GCP 프로젝트의 경우 클라우드용 Defender AWS 또는 GCP 커넥터에 대한 기여자, 보안 관리자 또는 소유자 권한이 필요합니다.

거버넌스 규칙 정의

다음과 같이 거버넌스 규칙을 정의할 수 있습니다.

Azure Portal에 로그인합니다.

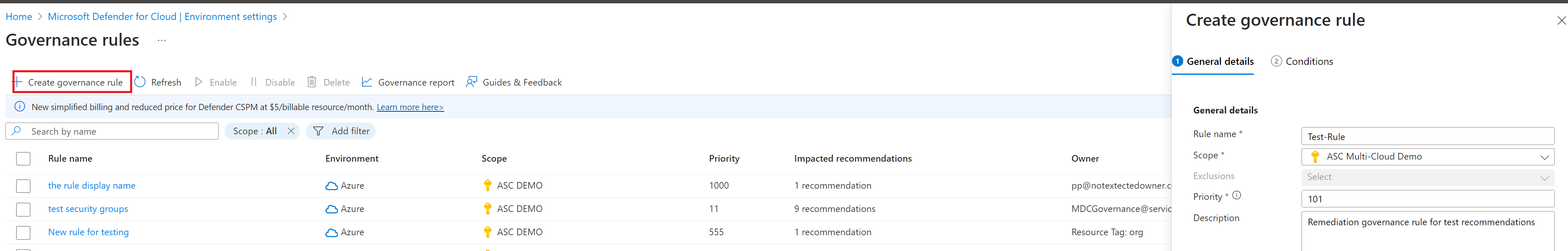

클라우드용 Microsoft Defender>환경 설정>거버넌스 규칙으로 이동합니다.

거버넌스 규칙 만들기를 선택합니다.

규칙을 적용할 규칙 이름과 범위를 지정합니다.

- 관리 범위에 대한 규칙(Azure 관리 그룹, AWS 마스터 계정, GCP 조직)은 단일 범위에 대한 규칙보다 먼저 적용됩니다.

- 필요에 따라 범위 내에서 제외를 정의할 수 있습니다.

우선 순위 수준을 설정합니다.

규칙은 가장 높음(1)에서 가장 낮음(1000)의 우선 순위 순서로 실행됩니다.

규칙을 식별하는 데 도움이 되는 설명을 지정합니다.

다음을 선택합니다.

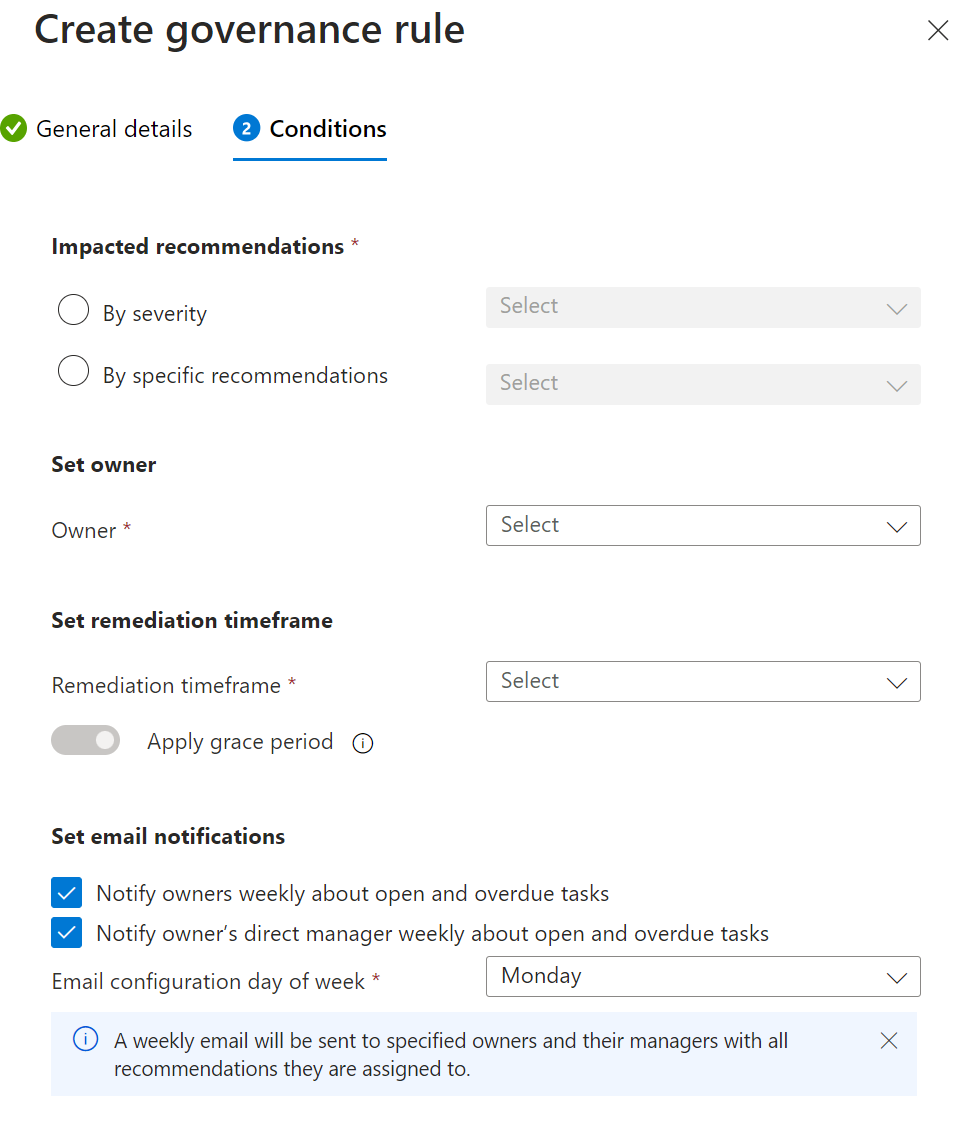

권장 사항이 규칙의 영향을 받는 방식을 지정합니다.

- 심각도별 - 규칙은 아직 할당되지 않은 구독의 모든 권장 사항에 소유자와 기한을 할당합니다.

- 특정 권장 기준 - 규칙이 적용되는 특정 기본 제공 또는 사용자 지정 권장을 선택합니다.

소유자가 규칙이 적용되는 권장 사항을 수정할 책임이 있는 사용자를 지정하도록 설정합니다.

- 리소스 태그별 - 리소스 소유자를 정의하는 리소스의 리소스 태그를 입력합니다.

- 이메일 주소별 - 권장 사항에 할당할 소유자의 이메일 주소를 입력합니다.

수정 시간 프레임을 지정하여 리소스가 수정이 필요한 것으로 식별되는 시간과 수정 기한 사이에 경과할 수 있는 시간을 설정합니다.

MCSB에서 생성된 권장 사항의 경우 리소스가 기한이 지날 때까지 보안 점수에 영향을 주지 않도록 하려면 유예 기간 적용을 선택합니다.

(선택 사항) 기본적으로 소유자와 해당 관리자는 매주 미해결 및 기한 경과 작업에 대한 알림을 받습니다. 이러한 주간 메일을 받지 않으려면 알림 옵션의 선택을 취소합니다.

만들기를 실행합니다.

거버넌스 규칙의 정의와 일치하는 기존 권장 사항이 있는 경우 다음 중 하나를 수행할 수 있습니다.

소유자 또는 기한이 아직 없는 권장 사항에 소유자 및 기한을 할당합니다.

기존 권장 사항의 소유자 및 기한을 덮어씁니다.

규칙을 삭제하거나 사용하지 않도록 설정하면 모든 기존 할당 및 알림은 유지됩니다.

유효 규칙 보기

사용자 환경에서 정부 규칙의 효과를 볼 수 있습니다.

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender>환경 설정>거버넌스 규칙으로 이동합니다.

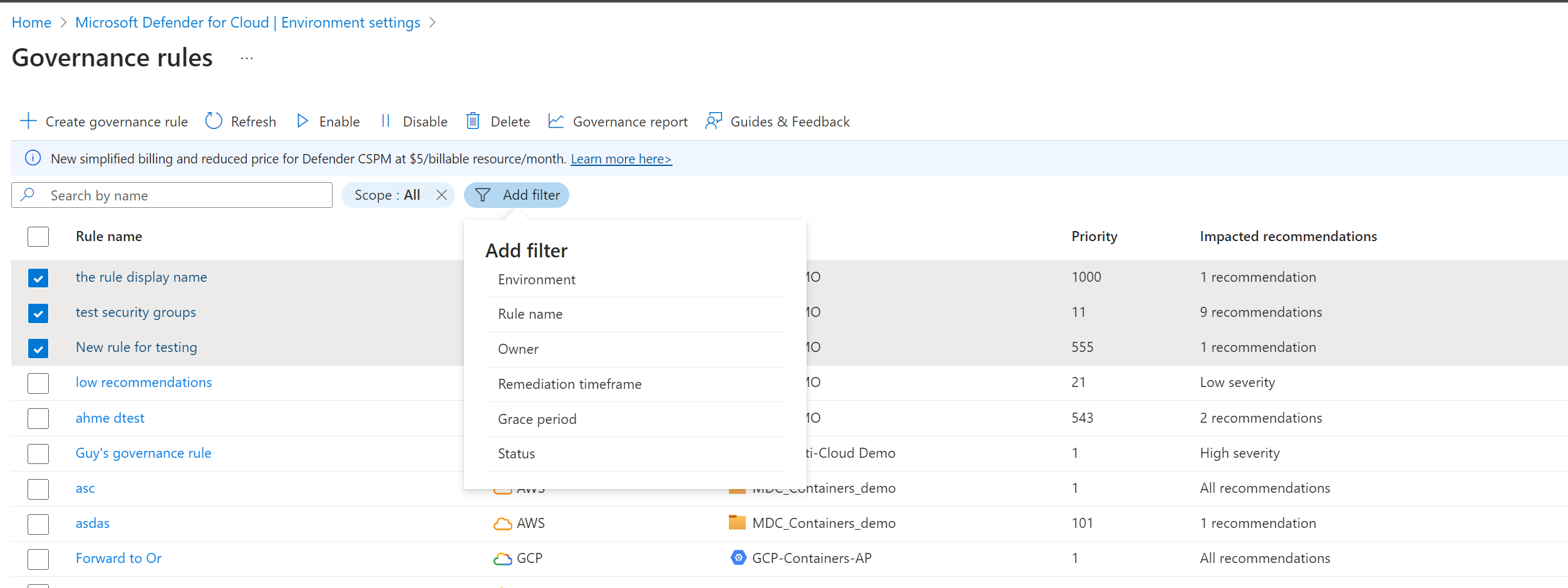

거버넌스 규칙을 검토합니다. 기본 목록에는 사용자 환경에 적용할 수 있는 모든 거버넌스 규칙이 표시됩니다.

규칙을 검색하거나 규칙을 필터링할 수 있습니다.

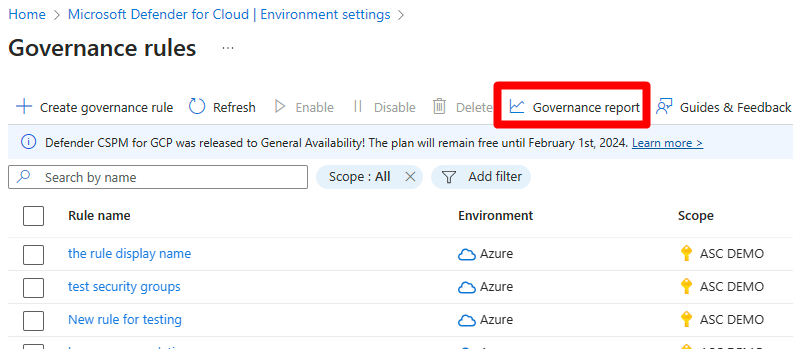

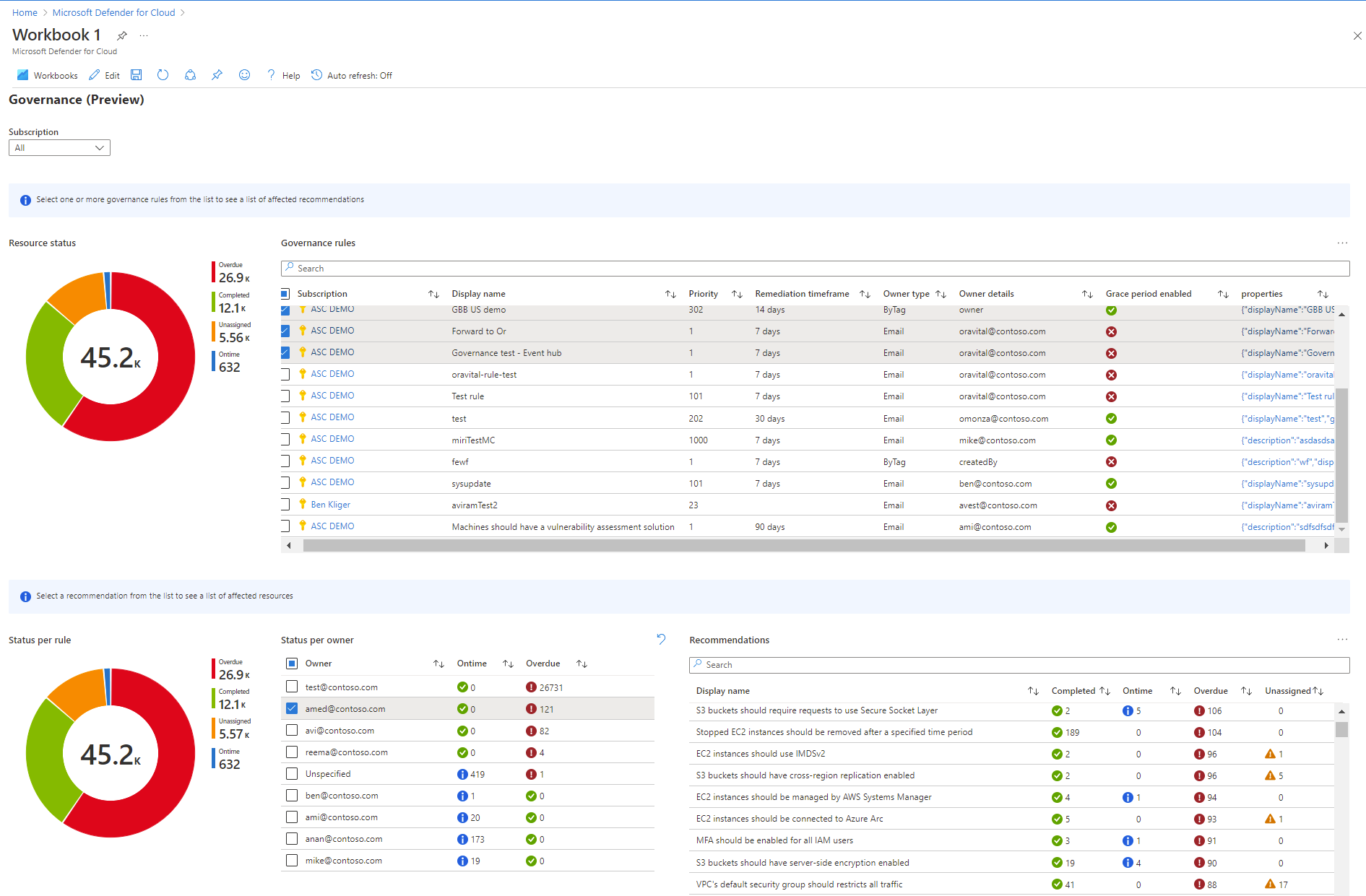

거버넌스 보고서 검토

거버넌스 보고서를 사용하면 거버넌스 규칙이 있는 구독을 선택할 수 있으며, 각 규칙 및 소유자에 대해 완료된 권장 사항 수, 기한 내, 기한이 지난 또는 할당되지 않은 권장 사항 수를 표시할 수 있습니다.

Azure Portal에 로그인합니다.

클라우드용 Microsoft Defender>환경 설정>거버넌스 규칙>거버넌스 보고서로 이동합니다.

구독을 선택합니다.

거버넌스 보고서에서 범위, 표시 이름, 우선 순위, 수정 기간, 소유자 유형, 소유자 세부 정보, 유예 기간 및 클라우드별로 권장 사항을 드릴다운할 수 있습니다.

다음 단계

보안 권장 사항을 구현하는 방법을 알아보세요.