주문형 맬웨어 검사

Microsoft Defender for Storage에서 주문형 맬웨어 검사를 사용하면 필요할 때마다 Azure Storage 계정의 기존 Blob을 검색할 수 있습니다. 이 기능은 진화하는 보안 요구 사항, 규정 준수 요구 사항 또는 보안 인시던트에 대응하여 저장된 데이터를 유연하게 검사하여 데이터가 지속적으로 보호되도록 합니다.

최신 맬웨어 정의와 함께 Microsoft Defender 바이러스 백신 사용하여 주문형 검색은 클라우드 네이티브 솔루션을 제공합니다. 추가 인프라 또는 운영 오버헤드가 필요하지 않습니다. 이 방법은 특히 검사를 사용하도록 설정하기 전에 업로드된 데이터에 대해 적용 범위의 격차를 해결합니다. 또한 새로운 위협이 발생할 때 도움이 되므로 저장된 파일을 사전에 보호하고 클라우드 환경에서 잠재적 노출을 줄일 수 있습니다.

주문형 맬웨어 검사에 대한 일반적인 사용 사례

Microsoft Defender for Storage에서 주문형 맬웨어 검사를 사용하면 다음과 같은 이점이 있습니다.

- 보안 이벤트에 응답: 보안 경고 또는 의심스러운 활동이 감지되면 스토리지 계정을 즉시 검색합니다.

- 규정 준수 보장: 예약 또는 주문형 검사를 실행하여 데이터 보호 및 규정 준수 요구 사항을 충족합니다.

- 사전 보안 관리: 지속적으로 안전한 환경을 유지 관리하도록 되풀이 검사를 설정합니다.

- 보안 기준 만들기: Defender for Storage를 사용하도록 설정하면 기존 데이터를 검사하여 향후 보안을 위한 기준을 설정합니다.

맬웨어는 클라우드 스토리지 환경에 침투하여 조직에 중대한 위험을 초래할 수 있습니다. 주문형 맬웨어 검색은 기존 데이터에서 악성 콘텐츠를 검색하여 이러한 위협을 감지하고 완화하는 기본 제공 클라우드 네이티브 솔루션을 제공합니다.

업로드 중인 검사와 공유된 측면

다음 섹션은 주문형 및 업로드 시 맬웨어 검사 모두에 적용할 수 있습니다.

- Azure Storage 읽기 작업, Blob 인덱싱 및 Event Grid 알림을 비롯한 추가 비용 입니다.

- 검사 결과 보기 및 사용: Blob 인덱스 태그, 클라우드용 Defender 보안 경고, Event Grid 이벤트 및 Log Analytics와 같은 메서드

- 응답 자동화: 검사 결과에 따라 파일 차단, 삭제 또는 이동과 같은 작업을 자동화합니다.

- 지원되는 콘텐츠 및 제한 사항: 지원되는 파일 형식, 크기, 암호화 및 지역 제한 사항을 다룹니다.

- 액세스 및 데이터 개인 정보: 개인 정보 고려 사항을 포함하여 서비스에서 데이터에 액세스하고 처리하는 방법에 대한 세부 정보입니다.

- 가양성 및 거짓 부정 처리: 검토를 위해 파일을 제출하고 제거 규칙을 만드는 단계입니다.

- Blob 검색 및 IOPS에 미치는 영향: 검색이 추가 읽기 작업을 트리거하고 Blob 인덱스 태그를 업데이트하는 방법을 알아봅니다.

이러한 항목에 대한 자세한 내용은 맬웨어 검색 소개 페이지를 참조하세요.

주문형 검사 시작

주문형 검사 프로세스 이해

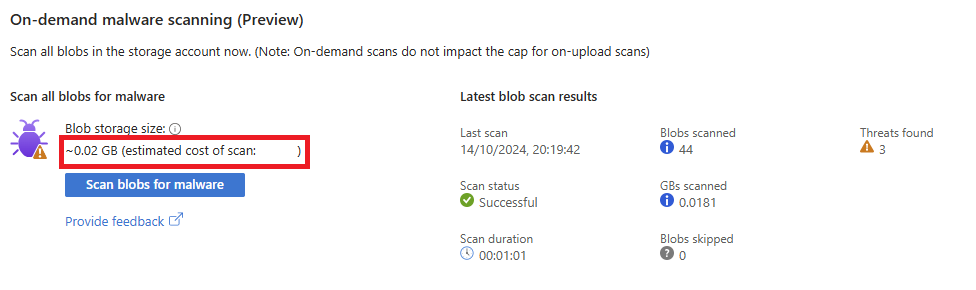

- 비용 예측: 검사를 시작하기 전에 Azure Portal은 Blob 용량 메트릭 및 데이터 볼륨을 기반으로 예상 비용을 제공하여 잠재적인 검색 비용에 대한 가시성을 제공합니다.

- 검사 시작: 검사를 Azure Portal에서 수동으로 시작하거나, REST API를 사용하여 프로그래밍 방식으로 트리거하거나, Logic Apps, Automation Runbook 또는 PowerShell 스크립트를 통해 자동화하여 다양한 워크플로에 통합할 수 있습니다.

- 검색을 위한 Blob 나열 및 보내기: 검사가 시작되면 시스템은 스토리지 계정에서 지원되는 모든 Blob을 나열하고 병렬로 검색을 위해 보냅니다. Blob 수량 및 크기에 따라 이 프로세스는 몇 분에서 몇 시간까지 걸릴 수 있습니다.

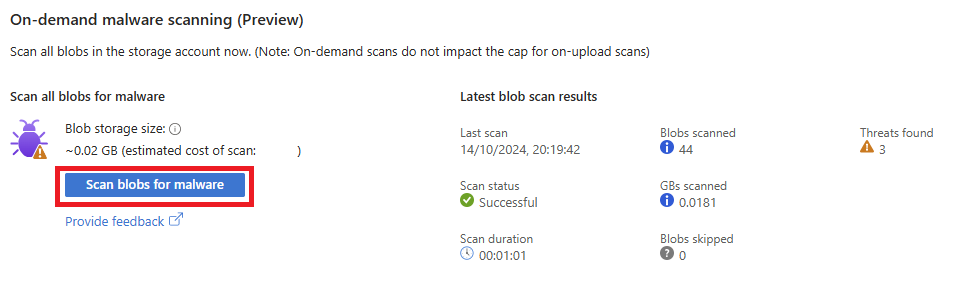

- 모니터링 진행률: 검사 진행률을 Azure Portal 또는 API를 통해 추적할 수 있으며, 검색된 Blob 수, 건너뛴 파일, 데이터 볼륨, 검색된 악성 파일, 검색 상태 및 기간에 대한 세부 정보를 확인할 수 있습니다.

- 완료 및 결과: 모든 Blob을 검사한 후 시스템은 검사를 완료로 표시하고 결과 요약을 제공합니다. API를 사용하여 마지막 검사의 세부 정보를 쿼리할 수도 있습니다.

주요 고려 사항

- 단일 검색 제한 사항: 한 번에 하나의 주문형 검색만 스토리지 계정당 실행할 수 있습니다.

- 취소: 스캔은 검사의 초기 단계에서만 취소할 수 있습니다.

필수 조건

- 사용 권한: 구독 또는 스토리지 계정에 대한 소유자 또는 기여자 역할 또는 필요한 권한이 있는 특정 역할

- 맬웨어 검색을 사용하는 Storage용 Defender: 구독 또는 개별 스토리지 계정에서 사용하도록 설정해야 합니다.

Azure Portal에서

Azure Portal에 로그인하고 스토리지 계정으로 이동합니다.

보안 + 네트워킹에서 클라우드용 Microsoft Defender 선택합니다.

주문형 맬웨어 검사 섹션에서 데이터 볼륨에 따라 예상 비용을 평가합니다.

맬웨어에 대한 Blob 검사를 선택하여 검사를 시작합니다. 메시지가 표시되면 작업을 확인합니다.

진행률 모니터링:

검사 상태 및 검색 결과는 20-30초마다 업데이트됩니다.

검색 상태, 검색된 Blob, 검색된 데이터, 발견된 악성 Blob 및 검사 기간과 같은 세부 정보를 봅니다.

조사 결과를 검토합니다.

위협이 발견되면 보안 인시던트 및 경고 섹션의 세부 정보를 검토합니다 .

경고가 즉시 표시되지 않는 경우 페이지를 새로 고칩니다.

참고 항목

취소를 선택하여 진행 중인 검사를 취소할 수 있습니다. 취소는 완료 대기 상태에 도달하기 전에 검사의 초기 단계에서만 가능합니다. 검사가 이 상태 이상으로 들어가면 취소할 수 없습니다.

REST API 사용

검사 시작

REST API를 사용하여 맬웨어 검사를 시작하려면 다음 단계를 수행합니다.

요청 URL:

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Storage/storageAccounts/{storageAccountName}/providers/Microsoft.Security/defenderForStorageSettings/current/startMalwareScan?api-version=2024-10-01-preview인증:

- 유효한 전달자 토큰을 획득했는지 확인합니다. 이 작업은 API 액세스에 필요합니다.

예제:

POST https://management.azure.com/subscriptions/12345678-1234-1234-1234-123456789abc/resourceGroups/myResourceGroup/providers/Microsoft.Storage/storageAccounts/mystorageaccount/providers/Microsoft.Security/defenderForStorageSettings/current/StartMalwareScan?api-version=2024-10-01-preview Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOi...

검사 상태 및 결과 확인

검사가 시작되면 다음 명령을 사용하여 상태를 확인하고 결과를 검토할 수 있습니다.

요청 URL:

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Storage/storageAccounts/{storageAccountName}/providers/Microsoft.Security/defenderForStorageSettings/current/malwareScans/latest?api-version=2024-10-01-preview응답 예제:

{ "scanId": "abcd1234-5678-90ab-cdef-1234567890ab", "scanStatus": "InProgress", "scanStartTime": "2024-10-03T12:34:56Z", "scanSummary": { "blobs": { "totalBlobsScanned": 150, "maliciousBlobsCount": 2, "skippedBlobsCount": 0, "scannedBlobsInGB": 10.5 }, "estimatedScanCostUSD": 1.575 } }

검사 취소

초기 단계에서 진행 중인 검색만 취소할 수 있습니다. 검색이 WaitingForCompletion 상태 이상에 도달하면 취소할 수 없습니다. 검사를 취소하려면 다음 취소 요청을 보냅니다.

요청 URL:

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Storage/storageAccounts/{storageAccountName}/providers/Microsoft.Security/defenderForStorageSettings/current/malwareScans/latest/cancelMalwareScan?api-version=2024-10-01-preview

비용 고려 사항

주문형 검사를 시작하기 전에 Azure Portal은 몇 시간마다 업데이트되는 Blob 용량 메트릭에 따라 예상 비용을 제공합니다. 예상치는 USD로 표시되며 검색된 GB당 비용을 반영합니다. 업로드 시 검사와 달리 월별 한도는 없습니다. 비용은 전적으로 사용량을 기준으로 합니다.

비용 제어 모범 사례

- 예상 비용 검토: 검사를 시작하기 전에 항상 Azure Portal에서 예상 비용을 확인합니다.

- 검사 빈도를 현명하게 설정: 불필요한 비용을 방지하기 위해 우선 순위가 높은 데이터에 중점을 두고 위험에 따라 검사를 예약하거나 자동화합니다.

- 효율적으로 자동화: 자동화 트리거는 특정 이벤트 또는 경고에 대한 응답과 같이 필요한 경우에만 검사를 트리거합니다.

모범 사례

스토리지용 Microsoft Defender에서 주문형 맬웨어 검사의 효과를 최대화하려면 다음 권장 사항을 고려하세요.

- 인시던트 대응과 통합: 주문형 검사를 사용하여 경고에 대응하여 잠재적으로 손상된 파일을 검색하여 보안 인시던트 문제를 신속하게 해결합니다.

- 규정 준수 검사 자동화: 규정 요구 사항 및 감사 준비 상태를 지속적으로 준수하도록 자동화된 정기 검사를 설정합니다. Logic Apps 또는 Runbook을 사용하여 이 프로세스를 간소화합니다.

- 검색 결과에 대한 자동화된 응답 설정: 감염된 파일을 격리로 이동하거나 정리 파일을 전달하는 등 맬웨어 검사 결과에 응답하는 자동화된 워크플로를 구성합니다.

- 사전에 비용 관리: 검사를 시작하기 전에 Azure Portal에서 제공된 비용 예측, 특히 큰 데이터 세트 또는 빈번한 검사에 대해 항상 검토합니다.

- 지속적으로 결과 모니터링: 검색 결과 및 보안 경고를 지속적으로 모니터링하여 잠재적인 위협에 대한 정보를 유지하고 적시에 조치를 취합니다.