자습서: Azure 애플리케이션 Gateway를 부하 분산 장치로 사용하여 WebLogic Server 클러스터를 Azure로 마이그레이션

이 자습서에서는 Azure 애플리케이션 Gateway를 사용하여 WLS(WebLogic Server)를 배포하는 프로세스를 안내합니다. Key Vault를 만들고, Key Vault에 TLS/SSL 인증서를 저장하고, TLS/SSL 종료에 해당 인증서를 사용하는 특정 단계를 설명합니다. 이러한 모든 요소는 자체적인 방식으로 잘 문서화되어 있지만, 이 자습서에서는 이러한 모든 요소가 함께 모여 Azure의 WLS에 대한 단순하면서도 강력한 부하 분산 솔루션을 만드는 구체적인 방법을 보여 줍니다.

부하 분산은 Oracle WebLogic Server 클러스터를 Azure로 마이그레이션할 때 필수적인 과정입니다. 가장 쉬운 방법은 Azure Application Gateway에서 기본 제공하는 지원을 사용하는 것입니다. App Gateway는 Azure에서 WebLogic 클러스터 지원의 일부로 포함됩니다. Azure의 WebLogic 클러스터 지원에 대한 개요는 Azure의 Oracle WebLogic Server란?을 참조하세요.

이 자습서에서는 다음을 하는 방법을 알아볼 수 있습니다.

- App Gateway에 TLS/SSL 인증서를 제공하는 방법 선택

- Azure 애플리케이션 Gateway를 사용하여 Azure에 WebLogic Server 배포

- WLS 및 App Gateway의 성공적인 배포 확인

필수 조건

UNIX와 비슷한 명령줄 환경을 실행하는 컴퓨터의 OpenSSL

인증서 관리에 사용할 수 있는 다른 도구가 있을 수 있지만 이 자습서에서는 OpenSSL을 사용합니다. Ubuntu와 같은 많은 GNU/Linux 배포판에 번들로 제공되는 OpenSSL을 찾을 수 있습니다.

활성 Azure 구독

- Azure 구독이 없는 경우 무료 계정을 만드세요.

Oracle WebLogic Server Azure 애플리케이션 나열된 WLS Azure 애플리케이션 중 하나를 배포하는 기능입니다.

마이그레이션 컨텍스트

온-프레미스 WLS 설치 및 Azure 애플리케이션 게이트웨이 마이그레이션에 대해 고려해야 할 몇 가지 사항은 다음과 같습니다. 이 자습서에서는 Azure 기반 WebLogic Server 클러스터 앞에 부하 분산 장치를 구성하는 가장 쉬운 방법을 설명하지만 이외에도 여러 가지 방법이 있습니다. 이 목록에는 고려해야 할 몇 가지 다른 사항이 나와 있습니다.

- 기존 부하 분산 솔루션이 있는 경우 Azure 애플리케이션 Gateway에서 해당 기능을 충족하거나 초과했는지 확인합니다. Azure Application Gateway의 기능을 다른 Azure 부하 분산 솔루션과 비교한 요약 정보는 Azure의 부하 분산 옵션 개요를 참조하세요.

- 기존 부하 분산 솔루션에서 일반적인 악용 및 취약점에 대한 보안을 제공한다면 Application Gateway로 충분히 대체할 수 있습니다. Application Gateway에서 기본 제공하는 WAF(Web Application Firewall)는 OWASP(Open Web Application Security Project) 코어 규칙 집합을 구현합니다. Application Gateway의 WAF 지원에 대한 자세한 내용은 Azure 애플리케이션 Gateway 기능의 웹 애플리케이션 방화벽 섹션을 참조하세요.

- 기존 부하 분산 솔루션에 엔드투엔드 TLS/SSL 암호화가 필요한 경우 이 가이드의 단계에 따라 추가 구성을 수행해야 합니다. Application Gateway를 사용한 TLS 종료 및 종단 간 TLS 개요 및 Oracle Fusion 미들웨어에서 SSL 구성에 대한 Oracle 설명서의 엔드투엔드 TLS 암호화 섹션을 참조하세요.

- 클라우드에 최적화하는 경우 이 가이드에서는 Azure 앱 게이트웨이 및 WLS를 사용하여 처음부터 시작하는 방법을 보여 줍니다.

- WebLogic Server를 Azure Virtual Machines로 마이그레이션하는 과정에 대한 포괄적인 설문 조사는 WebLogic Server 애플리케이션을 Azure Virtual Machines로 마이그레이션을 참조하세요.

Application Gateway를 사용하여 WebLogic Server를 Azure에 배포

이 섹션에서는 클러스터 노드에 대한 부하 분산 장치로 자동으로 생성된 Azure 애플리케이션 Gateway를 사용하여 WLS 클러스터를 프로비전하는 방법을 보여 줍니다. Application Gateway는 제공된 TLS/SSL 인증서를 TLS/SSL 종료에 사용합니다. Application Gateway를 사용한 TLS/SSL 종료에 대한 더 자세한 내용은 Application Gateway를 사용한 TLS 종료 및 엔드투엔드 TLS 개요를 참조하세요.

WLS 클러스터 및 Application Gateway를 만들려면 다음 단계를 수행합니다.

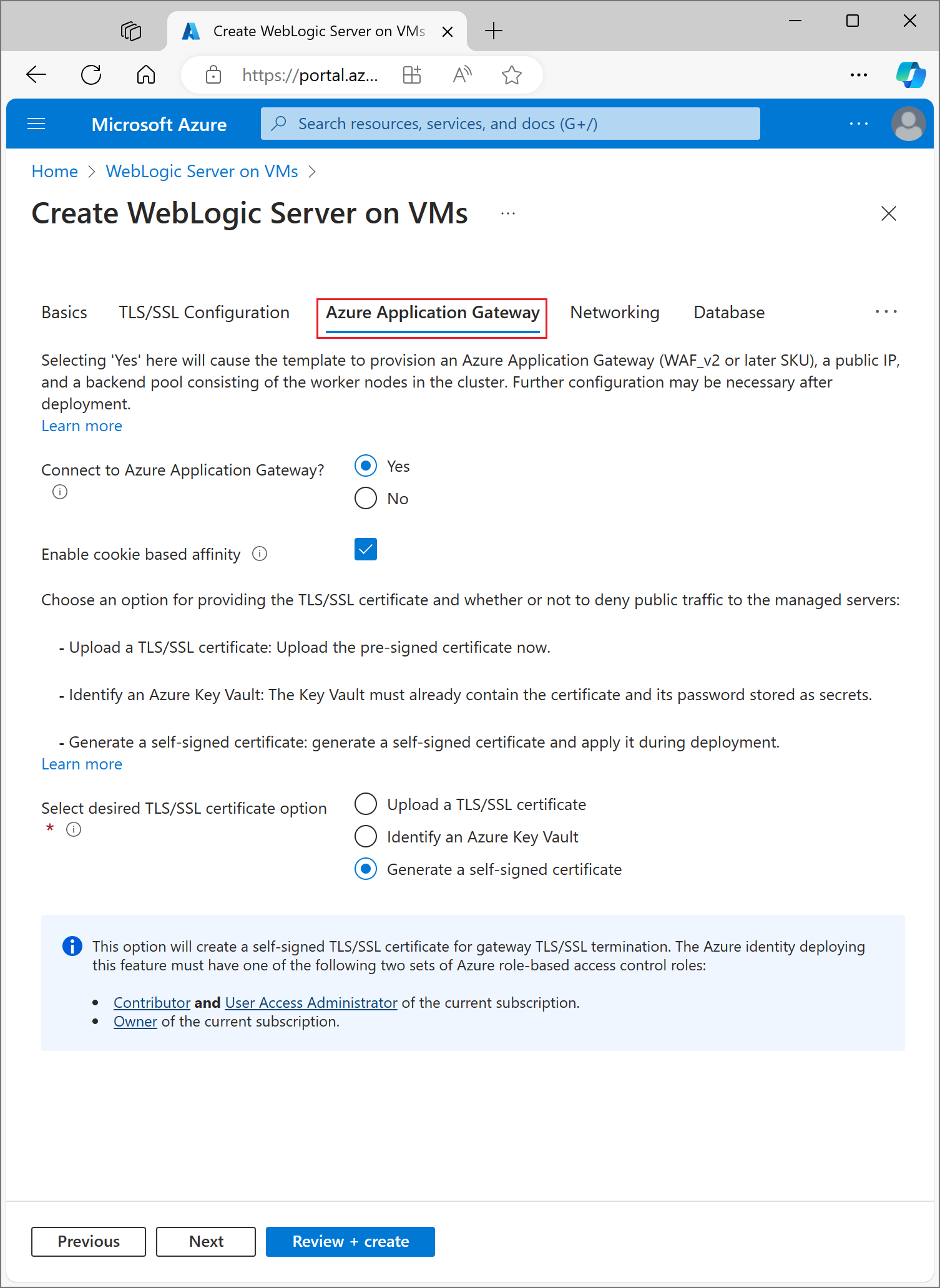

먼저 Oracle 설명서에 설명된 대로 WebLogic Server 구성 또는 동적 클러스터 배포 프로세스를 시작하지만 여기에 표시된 대로 Azure 애플리케이션 게이트웨이에 도달하면 이 페이지로 돌아갑니다.

App Gateway에 TLS/SSL 인증서를 제공하는 방법 선택

애플리케이션 게이트웨이에 TLS/SSL 인증서를 제공하는 몇 가지 옵션이 있지만 하나만 선택할 수 있습니다. 이 섹션에서는 각 옵션에 대해 설명하므로 배포에 가장 적합한 옵션을 선택할 수 있습니다.

옵션 1: TLS/SSL 인증서 업로드

이 옵션은 App Gateway가 공용 인터넷에 직면하는 프로덕션 워크로드 또는 TLS/SSL이 필요한 인트라넷 워크로드에 적합합니다. 이 옵션을 선택하면 App Gateway에서 사용하는 TLS/SSL 인증서를 포함하도록 Azure Key Vault가 자동으로 프로비전됩니다.

서명된 기존 TLS/SSL 인증서를 업로드하려면 다음 단계를 사용합니다.

- 인증서 발급자의 단계에 따라 암호로 보호되는 TLS/SSL 인증서를 만들고 인증서의 DNS 이름을 지정합니다. 와일드카드 및 단일 이름 인증서 중에서 선택하는 방법은 이 문서에서 다루지 않습니다. 둘 중 하나가 여기에서 작동합니다.

- PFX 파일 형식을 사용하여 발급자에서 인증서를 내보내고 로컬 컴퓨터에 다운로드합니다. 발급자에서 PFX로 내보내기를 지원하지 않는 경우 많은 인증서 형식을 PFX 형식으로 변환하는 도구가 있습니다.

- Azure Application Gateway 섹션을 선택합니다.

- Azure 애플리케이션 게이트웨이에 대한 커넥트 옆에 있는 예(Yes)를 선택합니다.

- SSL 인증서 업로드를 선택합니다.

- SSL 인증서 필드의 파일 브라우저 아이콘을 선택합니다. 다운로드한 PFX 형식 인증서로 이동하여 열기를 선택합니다.

- 암호 및 암호 확인 상자에 인증서의 암호를 입력합니다.

- 관리되는 서버의 노드에 대한 공용 트래픽을 직접 거부할지 여부를 선택합니다. 예를 선택하면 관리되는 서버가 App Gateway를 통해서만 액세스할 수 있습니다.

DNS 구성 선택

TLS/SSL 인증서는 인증서 발급자에서 발급할 때 DNS do기본 이름과 연결됩니다. 이 섹션의 단계에 따라 인증서에 대한 DNS 이름으로 배포를 구성합니다. 이미 만든 DNS 영역을 사용하거나 배포에서 영역을 만들도록 할 수 있습니다. 계속하려면 DNS 구성 섹션을 선택합니다.

기존 Azure DNS 영역 사용

App Gateway에서 기존 Azure DNS 영역을 사용하려면 다음 단계를 사용합니다.

- 사용자 지정 DNS 별칭 구성 옆에 있는 [예]를 선택합니다.

- 기존 Azure DNS 영역 사용 옆에서 예를 선택합니다.

- DNS 영역 이름 옆에 Azure DNS 영역 이름을 입력합니다.

- 이전 단계의 Azure DNS 영역이 포함된 리소스 그룹을 입력합니다.

배포에서 새 Azure DNS 영역을 만들 수 있도록 허용

App Gateway에서 사용할 Azure DNS 영역을 만들려면 다음 단계를 사용합니다.

- 사용자 지정 DNS 별칭 구성 옆에 있는 [예]를 선택합니다.

- 기존 Azure DNS 영역 사용 옆에 있는 [아니요]를 선택합니다.

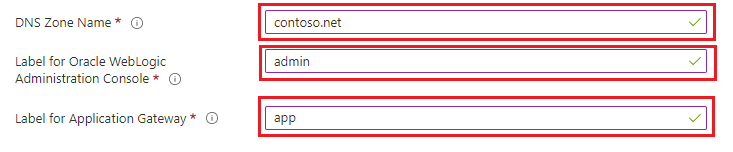

- DNS 영역 이름 옆에 Azure DNS 영역 이름을 입력합니다. WLS와 동일한 리소스 그룹에 새 DNS 영역이 만들어집니다.

마지막으로 자식 DNS 영역의 이름을 지정합니다. 배포에서 WLS와 함께 사용할 두 개의 자식 DNS 영역을 만듭니다. 하나는 관리 콘솔, 하나는 App Gateway에 사용됩니다. 예를 들어 DNS 영역 이름이 'contoso.net'인 경우 관리자와 앱을 값으로 입력할 수 있습니다. 관리 콘솔은 'admin.contoso.net'에서 사용할 수 있으며 앱 게이트웨이는 'app.contoso.net'에서 사용할 수 있습니다. Azure DNS를 사용하여 DNS 영역 위임의 설명에 따라 DNS 위임을 설정하는 것을 잊지 마세요.

App Gateway에 TLS/SSL 인증서를 제공하는 다른 옵션은 다음 섹션에 자세히 설명되어 있습니다. 선택한 옵션에 만족하는 경우 배포 계속 섹션으로 건너뛸 수 있습니다.

옵션 2: Azure Key Vault 식별

이 옵션은 제공된 TLS/SSL 인증서에 따라 프로덕션 또는 비프로덕션 작업에 적합합니다. 배포에서 Azure Key Vault를 만들지 않으려면 기존 Key Vault를 식별하거나 직접 만들 수 있습니다. 이 옵션을 사용하려면 계속하기 전에 Azure Key Vault에 인증서와 해당 암호를 저장해야 합니다. 기존 Key Vault를 사용하려면 TLS/SSL 인증서 만들기 섹션으로 건너뜁니다. 그렇지 않으면 다음 섹션을 계속 진행합니다.

Azure Key Vault 만들기

이 섹션에서는 Azure Portal을 사용하여 Azure Key Vault를 만드는 방법을 보여 줍니다.

- Azure Portal 메뉴 또는 홈페이지에서 리소스 만들기를 선택합니다.

- 검색 상자에 Key Vault를 입력합니다.

- 결과 목록에서 Key Vault를 선택합니다.

- Key Vault 섹션에서 만들기를 선택합니다.

- 키 자격 증명 모음 만들기 섹션에서 다음 정보를 제공합니다.

- 구독: 구독을 선택합니다.

- 리소스 그룹에서 새로 만들기를 선택하고 리소스 그룹 이름을 입력합니다. 키 자격 증명 모음 이름을 적어 둡니다. 나중에 WLS를 배포할 때 필요합니다.

- Key Vault 이름: 고유한 이름이 필요합니다. 키 자격 증명 모음 이름을 적어 둡니다. 나중에 WLS를 배포할 때 필요합니다.

참고 항목

리소스 그룹 및 키 자격 증명 모음 이름 모두에 동일한 이름을 사용할 수 있습니다.

- 위치 풀 다운 메뉴에서 위치를 선택합니다.

- 다른 옵션은 기본값으로 그대로 둡니다.

- 다음: 액세스 정책을 선택합니다.

- 액세스 허용 대상에서 Azure Resource Manager에서 템플릿 배포를 선택합니다.

- 검토 + 생성를 선택합니다.

- 만들기를 선택합니다.

키 자격 증명 모음 만들기는 매우 간단하며 일반적으로 2분 이내에 완료됩니다. 배포가 완료되면 리소스로 이동을 선택하고 다음 섹션으로 계속 진행합니다.

TLS/SSL 인증서 만들기

이 섹션에서는 Azure의 WebLogic Server와 함께 배포된 Application Gateway에서 사용하기에 적합한 형식으로 자체 서명된 TLS/SSL 인증서를 만드는 방법을 보여 줍니다. 인증서에는 비어있지 않은 암호가 있어야 합니다. .pfx 형식의 유효하고 비어 있지 않은 암호 TLS/SSL 인증서가 이미 있는 경우 이 섹션을 건너뛰고 다음으로 이동할 수 있습니다. 비어 있지 않은 기존 암호 TLS/SSL 인증서가 .pfx 형식이 아닌 경우 다음 섹션으로 건너뛰기 전에 먼저 .pfx 파일로 변환합니다. 그렇지 않으면 명령 셸을 열고 다음 명령을 입력합니다.

참고 항목

이 섹션에서는 인증서를 Base64로 인코딩한 후 Key Vault에 비밀로 저장하는 방법을 보여 줍니다. WebLogic Server 및 Application Gateway를 만드는 기본 Azure 배포에 필요합니다.

다음 단계에 따라 인증서를 만들고 base 64로 인코딩합니다.

RSA PRIVATE KEY만들기openssl genrsa 2048 > private.pem해당 공개 키를 만듭니다.

openssl req -x509 -new -key private.pem -out public.pemOpenSSL 도구에서 메시지가 표시되면 몇 가지 질문에 답변해야 합니다. 이러한 값은 인증서에 포함됩니다. 이 자습서에서는 자체 서명 인증서를 사용하므로 이 값은 관련이 없습니다. 다음 리터럴 값은 괜찮습니다.

- 국가 이름에 두 글자 코드를 입력합니다.

- 시/도 이름에 WA를 입력합니다.

- 조직 이름에 Contoso를 입력합니다. 조직 구성 단위 이름의 경우 청구를 입력합니다.

- 일반 이름에 Contoso를 입력합니다.

- 전자 메일 주소에 .를 입력합니다billing@contoso.com.

인증서를 .pfx 파일로 내보내기

openssl pkcs12 -export -in public.pem -inkey private.pem -out mycert.pfx암호를 두 번 입력합니다. 암호를 기록해 둡니다. 나중에 WLS를 배포할 때 필요합니다.

Base 64 mycert.pfx 파일 인코딩

base64 mycert.pfx > mycert.txt

이제 Key Vault와 비어 있지 않은 암호가 있는 유효한 TLS/SSL 인증서가 있으므로 Key Vault에 인증서를 저장할 수 있습니다.

Key Vault에 TLS/SSL 인증서 저장

이 섹션에서는 이전 섹션에서 만든 Key Vault에 인증서 및 해당 암호를 저장하는 방법을 보여 줍니다.

인증서를 저장하려면 다음 단계를 수행합니다.

- Azure Portal에서 페이지 맨 위에 있는 검색 창에 커서를 놓고 자습서의 앞부분에서 만든 Key Vault의 이름을 입력합니다.

- Key Vault는 리소스 제목 아래에 표시됩니다. 이 폴더를 선택합니다.

- 설정 섹션에서 비밀을 선택합니다.

- 생성/가져오기를 선택합니다.

- 업로드 옵션에서 기본값을 그대로 둡니다.

- 이름에서

myCertSecretData또는 원하는 이름을 입력합니다. - 값에서 mycert.txt 파일의 내용을 입력합니다. 값의 길이와 줄 바꿈의 존재는 텍스트 필드에 문제가 되지 않습니다.

- 다시 기본 값을 기본값으로 두고 만들기를 선택합니다.

인증서의 암호를 저장하려면 다음 단계를 따르세요.

- 비밀 페이지로 돌아갑니다. 생성/가져오기를 선택합니다.

- 업로드 옵션에서 기본값을 그대로 둡니다.

- 이름에서

myCertSecretPassword또는 원하는 이름을 입력합니다. - 값 아래에서 인증서의 암호를 입력합니다.

- 다시 기본 값을 기본값으로 두고 만들기를 선택합니다.

- 비밀 페이지로 돌아갑니다.

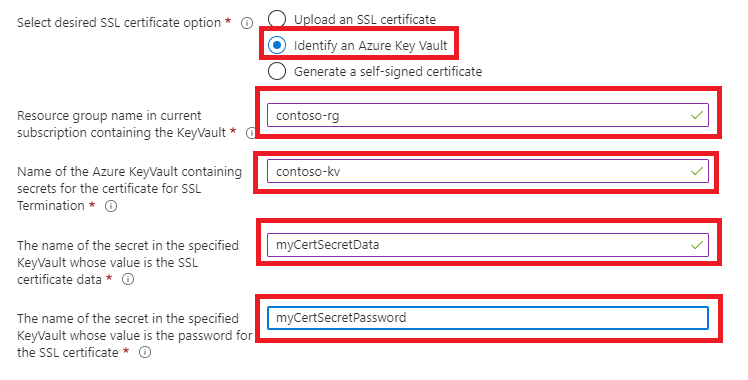

Key Vault 식별

이제 서명된 TLS/SSL 인증서와 암호를 비밀로 저장한 Key Vault가 있으므로 Azure Application Gateway 섹션으로 돌아가서 배포에 대한 Key Vault를 식별합니다.

- KeyVault를 포함하는 현재 구독의 리소스 그룹 이름 아래에 이전에 만든 Key Vault가 포함된 리소스 그룹의 이름을 입력합니다.

- SSL 종료용 인증서에 대한 비밀이 포함된 Azure KeyVault의 이름 아래에서 Key Vault의 이름을 입력합니다.

- SSL 인증서 데이터가 값으로 지정된 해당 KeyVault의 비밀 이름 아래에서

myCertSecretData또는 이전에 입력한 이름을 입력합니다. - SSL 인증서 암호가 값으로 지정된 해당 KeyVault의 비밀 이름 아래에서

myCertSecretData또는 이전에 입력한 이름을 입력합니다. - 검토 + 생성를 선택합니다.

- 만들기를 선택합니다. 이렇게 하면 Key Vault에서 인증서를 가져올 수 있고 해당 암호가 Key Vault의 암호에 대해 저장한 값과 일치하는지 유효성 검사가 수행됩니다. 이 유효성 검사 단계가 실패하면 Key Vault의 속성을 검토하고 인증서가 올바르게 입력되었는지 확인한 후 암호를 올바르게 입력했는지 확인합니다.

- 유효성 검사 통과가 표시되면 만들기를 선택합니다.

그러면 WLS 클러스터 및 프런트 엔드 Application Gateway를 만드는 프로세스가 시작되며, 약 15분이 걸릴 수 있습니다. 배포가 완료되면 리소스 그룹으로 이동을 선택합니다. 리소스 그룹의 리소스 목록에서 myAppGateway를 선택합니다.

App Gateway에 TLS/SSL 인증서를 제공하는 최종 옵션은 다음 섹션에서 자세히 설명합니다. 선택한 옵션에 만족하는 경우 배포 계속 섹션으로 건너뛸 수 있습니다.

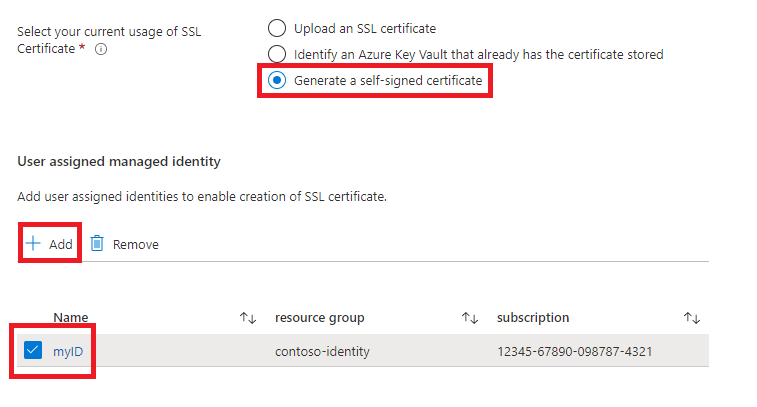

옵션 3: 자체 서명된 인증서 생성

이 옵션은 테스트 및 개발 배포에만 적합합니다. 이 옵션을 사용하면 Azure Key Vault와 자체 서명된 인증서가 모두 자동으로 만들어지고 인증서가 App Gateway에 제공됩니다.

배포에 이러한 작업을 수행하도록 요청하려면 다음 단계를 사용합니다.

- Azure 애플리케이션 게이트웨이 섹션에서 자체 서명된 인증서 생성을 선택합니다.

- 사용자 할당 관리 ID를 선택합니다. 배포에서 Azure Key Vault 및 인증서를 만들 수 있도록 허용해야 합니다.

- 사용자 할당 관리 ID가 아직 없는 경우 추가를 선택하여 만들기 프로세스를 시작합니다.

- 사용자 할당 관리 ID를 만들려면 Azure Portal을 사용하여 사용자 할당 관리 ID에 역할 생성, 나열, 삭제 또는 할당의 사용자 할당 관리 ID 만들기 섹션의 단계를 수행합니다. 사용자 할당 관리 ID를 선택한 후에는 사용자가 할당한 관리 ID 옆에 있는 검사 상자가 검사 있는지 확인합니다.

배포 계속

이제 Oracle 설명서에 설명된 대로 WLS 배포의 다른 측면을 계속 진행할 수 있습니다.

WLS 및 App Gateway의 성공적인 배포 확인

이 섹션에서는 WLS 클러스터 및 Application Gateway의 성공적인 배포 유효성을 신속하게 검사하는 기술을 보여 줍니다.

리소스 그룹으로 이동 및 이전 섹션의 끝에 myAppGateway를 선택한 경우 Application Gateway에 대한 개요 페이지를 살펴봅니다. 그렇지 않은 경우 Azure Portal의 맨 위에 있는 텍스트 상자에 입력 myAppGateway 한 다음 표시되는 올바른 입력란을 선택하여 이 페이지를 찾을 수 있습니다. WLS 클러스터에 대해 만든 리소스 그룹 내에서 선택해야 합니다. 그런 다음, 다음 단계를 완료합니다.

- myAppGateway에 대한 개요 페이지의 왼쪽 창에서 아래의 모니터링 섹션으로 스크롤하고 백 엔드 상태를 선택합니다.

- 로드 메시지가 사라지면 백 엔드 풀에서 노드로 구성된 클러스터의 노드를 보여 주는 테이블이 화면 중간에 표시됩니다.

- 각 노드의 상태가 정상으로 표시되는지 확인합니다.

리소스 정리

WLS 클러스터를 계속 사용하지 않려면 다음 단계를 수행하여 Key Vault 및 WLS 클러스터를 삭제합니다.

- 이전 섹션과 같이 myAppGateway에 대한 개요 페이지를 방문하세요.

- 페이지 위쪽의 텍스트 리소스 그룹에서 리소스 그룹을 선택합니다.

- 리소스 그룹 삭제를 선택합니다.

- 리소스 그룹 이름 입력 레이블이 지정된 필드로 입력 포커스가 설정됩니다. 요청된 대로 리소스 그룹 이름을 입력합니다.

- 이렇게 하면 삭제 단추가 사용하도록 설정됩니다. 삭제 버튼을 선택합니다. 이 작업은 약간의 시간이 걸리지만 삭제를 처리하는 동안 다음 단계를 진행할 수 있습니다.

- Key Vault에 TLS/SSL 인증서 저장 섹션의 첫 번째 단계에 따라 Key Vault를 찾습니다.

- 삭제를 선택합니다.

- 표시되는 창에서 삭제를 선택합니다.

다음 단계

Azure에서 WLS를 실행하는 옵션을 계속 탐색합니다.