정책을 사용하여 사용자에 대한 개인 액세스 토큰 관리

Azure DevOps Services

이 문서에서는 Microsoft Entra 정책을 사용하여 Azure DevOps에서 PAT(개인용 액세스 토큰)를 관리하는 방법에 대한 지침을 제공합니다. 새 PAT 또는 갱신된 PAT의 생성, 범위 및 수명을 제한하는 방법과 유출된 PAT의 자동 해지를 처리하는 방법을 설명합니다. 각 섹션에서는 관리자가 조직 내에서 PAT 사용을 효과적으로 제어하고 보호하는 데 도움이 되는 각 정책의 기본 동작을 자세히 설명합니다.

Important

UI와 API를 통해 만든 기존 PAT는 남은 수명 동안 유효합니다. 성공적인 갱신을 위해 새 제한을 준수하도록 기존 PAT를 업데이트합니다.

필수 조건

- 조직 연결: 조직이 Microsoft Entra ID에 연결되어 있는지 확인합니다.

- 역할: Microsoft Entra ID에서 Azure DevOps 관리자가 됩니다. 역할을 확인하려면 Azure Portal에 로그인하고 Microsoft Entra ID>역할 및 관리자로 이동합니다. Azure DevOps 관리자가 아닌 경우 정책을 볼 수 없습니다. 필요한 경우 관리자에게 문의하세요.

전역 PAT 만들기 제한

Microsoft Entra의 Azure DevOps 관리자는 사용자가 단일 조직이 아닌 액세스 가능한 모든 조직에 적용되는 전역 PAT(개인 액세스 토큰)를 만들지 못하도록 제한할 수 있습니다. 이 정책을 사용하도록 설정하면 새 PAT를 특정 Azure DevOps 조직과 연결해야 합니다. 기본적으로 이 정책은 해제로 설정됩니다.

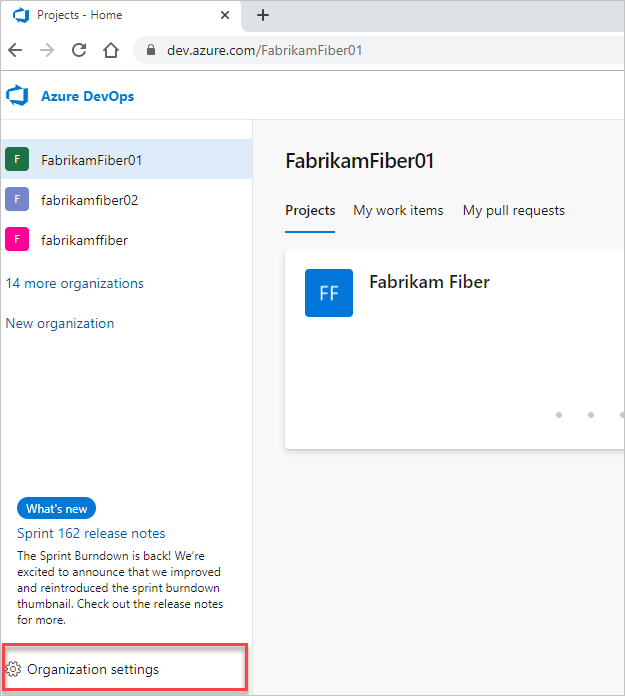

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}).조직 설정을 선택합니다

.

.

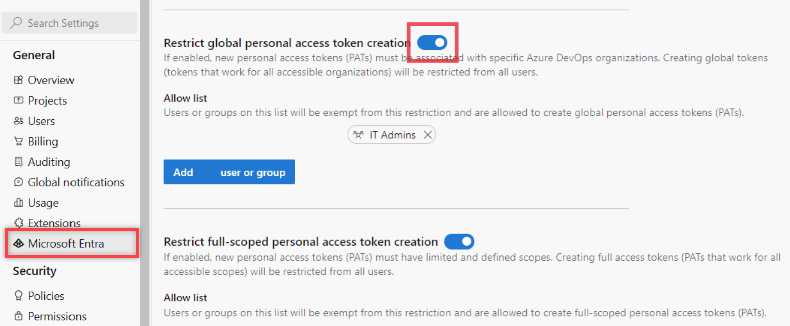

Microsoft Entra를 선택하고, 전역 개인 액세스 토큰 만들기 제한 정책을 찾은 다음, 토글을 켭니다.

전체 범위의 PAT 만들기 제한

Microsoft Entra의 Azure DevOps 관리자는 사용자가 전체 범위의 PAT를 만들지 못하도록 제한할 수 있습니다. 이 정책을 사용하도록 설정하려면 새 PAT를 특정 사용자 지정 정의 범위 집합으로 제한해야 합니다. 기본적으로 이 정책은 해제로 설정됩니다.

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}).조직 설정을 선택합니다

.

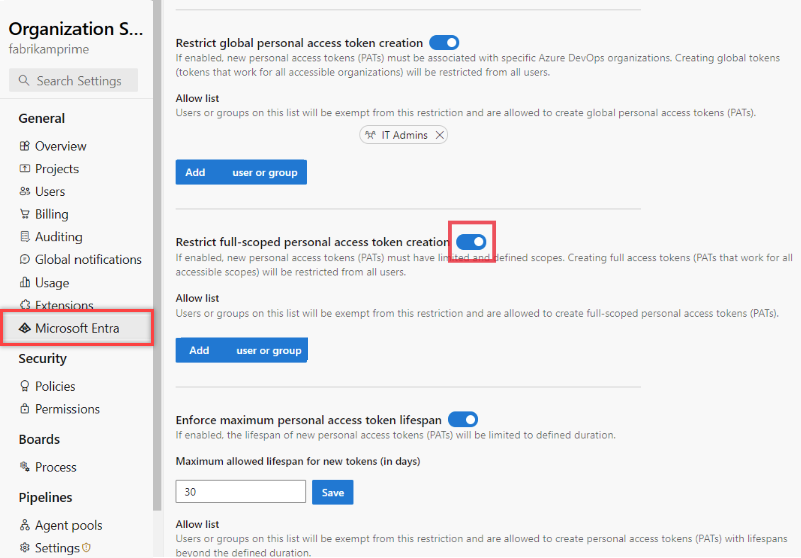

.Microsoft Entra를 선택하고, 전체 범위의 개인 액세스 토큰 만들기 정책 제한을 찾은 다음, 토글을 켭니다.

새 PAT의 최대 수명 설정

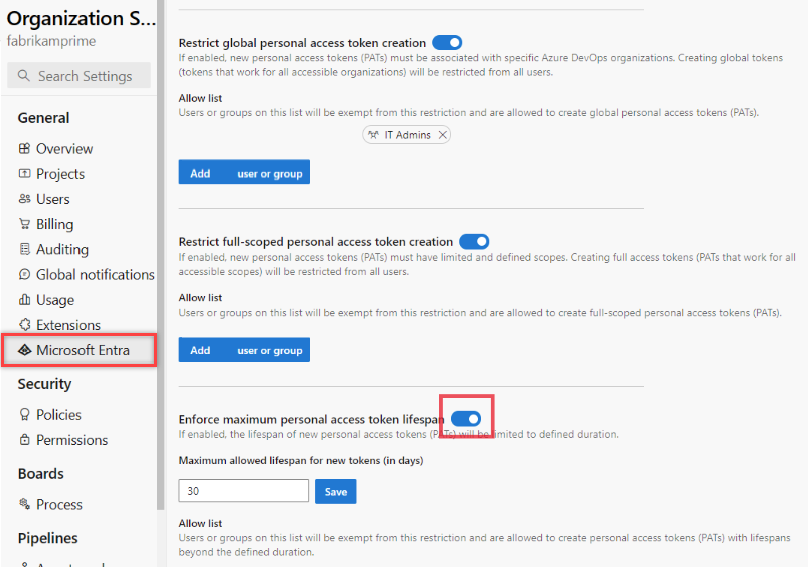

Microsoft Entra ID의 Azure DevOps 관리자는 PAT의 최대 수명을 정의하여 일 단위로 지정할 수 있습니다. 기본적으로 이 정책은 해제로 설정됩니다.

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}).조직 설정을 선택합니다

.

.Microsoft Entra를 선택하고 최대 개인 액세스 토큰 수명 정책 적용을 찾아 토글을 켭니다.

최대 일 수를 입력한 다음 저장을 선택합니다.

허용 목록에 Microsoft Entra 사용자 또는 그룹 추가

Warning

테넌트 정책 허용 목록에 그룹을 사용하는 것이 좋습니다. 명명된 사용자를 사용하는 경우 해당 ID에 대한 참조는 미국, 유럽(EU) 및 동남 아시아(싱가포르)에 상주합니다.

허용 목록에 있는 사용자 또는 그룹은 사용하도록 설정된 경우 이러한 정책의 제한 및 적용에서 제외됩니다. 사용자 또는 그룹을 추가하려면 Microsoft Entra 사용자 또는 그룹 추가를 선택한 다음 추가를 선택합니다. 각 정책에는 자체 허용 목록이 있습니다. 사용자가 한 정책에 대한 허용 목록에 있는 경우 다른 활성화된 정책이 계속 적용됩니다. 따라서 모든 정책에서 사용자를 제외하려면 각 허용 목록에 추가합니다.

유출된 PAT를 자동으로 해지

Microsoft Entra ID의 Azure DevOps 관리자는 유출된 PAT를 자동으로 해지하는 정책을 관리할 수 있습니다. 이 정책은 Microsoft Entra 테넌트에 연결된 조직 내의 모든 PAT에 적용됩니다. 기본적으로 이 정책은 켜지도록 설정됩니다. Azure DevOps PAT가 공용 GitHub 리포지토리에 체크 인되면 자동으로 해지됩니다.

Warning

이 정책을 사용하지 않도록 설정하면 공용 GitHub 리포지토리에 체크 인된 모든 PAT가 활성 상태로 유지되어 Azure DevOps 조직 및 데이터가 손상되고 애플리케이션과 서비스가 심각한 위험에 노출될 수 있습니다. 정책을 사용하지 않도록 설정하더라도 PAT가 유출된 경우에도 전자 메일 알림이 계속 수신되지만 자동으로 해지되지는 않습니다.

유출된 PAT의 자동 해지 끄기

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}).조직 설정을 선택합니다

.

.Microsoft Entra를 선택하고, 유출된 개인 액세스 토큰 정책을 자동으로 해지하고, 토글을 해제로 이동합니다.

정책이 비활성화되고 공용 GitHub 리포지토리에 체크 인된 모든 PAT가 활성 상태로 유지됩니다.