Azure Machine Learning 작업 영역용 프라이빗 엔드포인트 구성

적용 대상:  Azure CLI ml 확장 v2(현재)

Azure CLI ml 확장 v2(현재)

이 문서에서는 Azure Machine Learning 작업 영역용 프라이빗 엔드포인트를 구성하는 방법을 알아봅니다. Azure Machine Learning에 대한 가상 네트워크를 만드는 방법에 대한 자세한 내용은 가상 네트워크 격리 및 개인 정보 개요를 참조하세요.

Azure Private Link를 사용하면 작업 영역에 대한 연결을 Azure Virtual Network로 제한할 수 있습니다. 프라이빗 엔드포인트를 만들면 작업 영역이 가상 네트워크에서만 연결을 허용하도록 제한할 수 있습니다. 프라이빗 엔드포인트는 가상 네트워크 내에 있는 일련의 개인 IP 주소입니다. 그런 다음, 작업 영역에 대한 액세스를 개인 IP 주소를 통해서만 발생하도록 제한할 수 있습니다. 프라이빗 엔드포인트를 사용하면 데이터 반출 위험을 줄이는 데 도움이 됩니다. 프라이빗 엔드포인트에 대한 자세한 내용은 Azure Private Link 문서를 참조하세요.

Warning

프라이빗 엔드포인트를 사용하여 작업 영역을 보호해도 완전한 보안이 보장되지는 않습니다. 솔루션의 개별 구성 요소를 모두 보호해야 합니다. 예를 들어 작업 영역에 프라이빗 엔드포인트를 사용하지만 Azure Storage 계정이 VNet 뒤에 있지 않은 경우 작업 영역과 스토리지 간 트래픽은 보안을 위해 VNet을 사용하지 않습니다.

Azure Machine Learning에서 사용하는 리소스를 보호하는 방법에 대한 자세한 내용은 다음 문서를 참조하세요.

필수 조건

프라이빗 엔드포인트를 만들 기존 가상 네트워크가 있어야 합니다.

Warning

VNet에 172.17.0.0/16 IP 주소 범위를 사용하지 마세요. 이는 Docker 브리지 네트워크에서 사용되는 기본 서브넷 범위이며, VNet에 사용하면 오류가 발생합니다. 다른 범위는 가상 네트워크에 연결하려는 항목에 따라 충돌할 수도 있습니다. 예를 들어 온-프레미스 네트워크를 VNet에 연결하려는 경우 온-프레미스 네트워크도 172.16.0.0/16 범위를 사용합니다. 궁극적으로 네트워크 인프라를 계획하는 것은 사용자에게 달려 있습니다.

프라이빗 엔드포인트를 추가하려면 먼저 프라이빗 엔드포인트에 대한 네트워크 정책을 사용하지 않도록 설정합니다.

제한 사항

프라이빗 엔드포인트를 사용하여 보호된 작업 영역에 대한 퍼블릭 액세스를 사용하도록 설정하고 퍼블릭 인터넷을 통해 Azure Machine Learning 스튜디오를 사용하는 경우 디자이너와 같은 일부 기능에서 데이터에 액세스하지 못할 수 있습니다. 이 문제는 데이터가 가상 네트워크 뒤에서 보호되는 서비스에 저장될 때 발생합니다. 예를 들어 Azure Storage 계정이 있습니다.

Mozilla Firefox를 사용하는 경우 작업 영역의 프라이빗 엔드포인트에 액세스하려고 하면 문제가 발생할 수 있습니다. 이 문제는 Mozilla Firefox의 HTTPS를 통한 DNS와 관련이 있을 수 있습니다. Microsoft Edge 또는 Google Chrome을 사용하는 것을 권장합니다.

프라이빗 엔드포인트를 사용해도 작업 영역을 삭제하거나 컴퓨팅 리소스를 관리하는 것과 같은 Azure 컨트롤 플레인(관리 작업)에는 영향을 주지 않습니다. 예를 들어 컴퓨팅 대상 생성, 업데이트 또는 삭제가 있습니다. 이러한 작업은 항상 그렇듯 공용 인터넷을 통해 수행됩니다. Azure Machine Learning 스튜디오, API(게시된 파이프라인 포함) 또는 SDK를 사용하는 등의 데이터 평면 작업은 프라이빗 엔드포인트를 사용합니다.

프라이빗 엔드포인트가 있는 작업 영역에서 컴퓨팅 인스턴스 또는 컴퓨팅 클러스터를 만들 때 컴퓨팅 인스턴스 및 컴퓨팅 클러스터는 작업 영역과 동일한 Azure 지역에 있어야 합니다.

프라이빗 엔드포인트를 사용하여 Azure Kubernetes Service 클러스터를 작업 영역에 연결하는 경우 클러스터는 작업 영역과 동일한 지역에 있어야 합니다.

여러 개의 프라이빗 엔드포인트가 있는 작업 영역을 사용하는 경우 프라이빗 엔드포인트 중 하나는 다음 종속성 서비스와 동일한 가상 네트워크에 있어야 합니다.

- 작업 영역에 대한 기본 스토리지를 제공하는 Azure Storage 계정

- 작업 영역에 대한 Azure Key Vault

- 작업 영역에 대한 Azure Container Registry.

예를 들어, 하나의 가상 네트워크('서비스')에는 종속성 서비스와 작업 영역에 대한 프라이빗 엔드포인트가 포함됩니다. 이 구성을 통해 작업 영역에서 서비스와 통신할 수 있습니다. 또 다른 가상 네트워크('클라이언트')는 작업 영역에 대한 프라이빗 엔드포인트만 포함할 수 있으며, 클라이언트 개발 컴퓨터와 작업 영역 간의 통신에만 사용될 수 있습니다.

프라이빗 엔드포인트를 사용하는 작업 영역 만들기

다음 방법 중 하나를 사용하여 프라이빗 엔드포인트를 사용하는 작업 영역을 만듭니다. 이러한 각 방법을 사용하려면 기존 가상 네트워크가 필요합니다.

팁

작업 영역, 프라이빗 엔드포인트 및 가상 네트워크를 동시에 만들려면 Azure Resource Manager 템플릿을 사용하여 Azure Machine Learning의 작업 영역 만들기를 참조하세요.

적용 대상:  Azure CLI ml 확장 v2(현재)

Azure CLI ml 확장 v2(현재)

기계 학습을 위해 Azure CLI 확장 2.0 CLI를 사용하는 경우 YAML 문서를 사용하여 작업 영역을 구성합니다. 다음 예제는 YAML 구성을 사용하여 새 작업 영역을 만드는 방법을 보여 줍니다.

팁

프라이빗 링크를 사용하는 경우 작업 영역에서 Azure Container Registry 작업 컴퓨팅을 사용하여 이미지를 빌드할 수 없습니다. 대신 작업 영역은 기본적으로 서버리스 컴퓨팅 클러스터를 사용하여 이미지를 빌드합니다. 이 방법은 스토리지 계정 및 컨테이너 레지스트리와 같은 작업 영역 깊이에 있는 리소스가 네트워크 제한(프라이빗 엔드포인트)에 포함되지 않은 경우에만 작동합니다. 작업 영역 종속성이 네트워크 제한을 받는 경우 image_build_compute 속성을 사용하여 이미지 빌드에 사용할 컴퓨팅 클러스터를 지정합니다.

이 구성의 image_build_compute 속성은 Docker 이미지 환경 빌드에 사용할 CPU 컴퓨팅 클러스터 이름을 지정합니다. 또한 public_network_access 속성을 사용하여 인터넷을 통해 프라이빗 링크 작업 영역에 액세스할 수 있어야 하는지 여부를 지정할 수 있습니다.

다음 예제에서는 이미지를 빌드하기 전에 image_build_compute에서 참조하는 컴퓨팅을 만들어야 합니다.

$schema: https://azuremlschemas.azureedge.net/latest/workspace.schema.json

name: mlw-privatelink-prod

location: eastus

display_name: Private Link endpoint workspace-example

description: When using private link, you must set the image_build_compute property to a cluster name to use for Docker image environment building. You can also specify whether the workspace should be accessible over the internet.

image_build_compute: cpu-compute

public_network_access: Disabled

tags:

purpose: demonstration

az ml workspace create \

-g <resource-group-name> \

--file privatelink.yml

작업 영역이 만들어지면 Azure 네트워킹 CLI 명령을 사용하여 작업 영역에 대한 프라이빗 링크 엔드포인트를 만듭니다.

az network private-endpoint create \

--name <private-endpoint-name> \

--vnet-name <vnet-name> \

--subnet <subnet-name> \

--private-connection-resource-id "/subscriptions/<subscription>/resourceGroups/<resource-group-name>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>" \

--group-id amlworkspace \

--connection-name workspace -l <location>

작업 영역에 대한 프라이빗 DNS 영역 항목을 만들려면 다음 명령을 사용합니다.

# Add privatelink.api.azureml.ms

az network private-dns zone create \

-g <resource-group-name> \

--name privatelink.api.azureml.ms

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name privatelink.api.azureml.ms \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group create \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone privatelink.api.azureml.ms \

--zone-name privatelink.api.azureml.ms

# Add privatelink.notebooks.azure.net

az network private-dns zone create \

-g <resource-group-name> \

--name privatelink.notebooks.azure.net

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name privatelink.notebooks.azure.net \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group add \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone privatelink.notebooks.azure.net \

--zone-name privatelink.notebooks.azure.net

작업 영역에 프라이빗 엔드포인트 추가

다음 방법 중 하나를 사용하여 기존 작업 영역에 프라이빗 엔드포인트를 추가합니다.

Warning

이 작업 영역에 연결된 기존 컴퓨팅 대상이 있는 경우, 해당 컴퓨팅 대상은 프라이빗 엔드포인트가 생성된 가상 네트워크 뒤에 있어야만 작동합니다.

적용 대상:  Azure CLI ml 확장 v2(현재)

Azure CLI ml 확장 v2(현재)

기계 학습을 위해 Azure CLI 확장 2.0 CLI를 사용하는 경우 Azure 네트워킹 CLI 명령을 사용하여 작업 영역에 대한 프라이빗 링크 엔드포인트를 만듭니다.

az network private-endpoint create \

--name <private-endpoint-name> \

--vnet-name <vnet-name> \

--subnet <subnet-name> \

--private-connection-resource-id "/subscriptions/<subscription>/resourceGroups/<resource-group-name>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>" \

--group-id amlworkspace \

--connection-name workspace -l <location>

작업 영역에 대한 프라이빗 DNS 영역 항목을 만들려면 다음 명령을 사용합니다.

# Add privatelink.api.azureml.ms

az network private-dns zone create \

-g <resource-group-name> \

--name 'privatelink.api.azureml.ms'

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name 'privatelink.api.azureml.ms' \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group create \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone 'privatelink.api.azureml.ms' \

--zone-name 'privatelink.api.azureml.ms'

# Add privatelink.notebooks.azure.net

az network private-dns zone create \

-g <resource-group-name> \

--name 'privatelink.notebooks.azure.net'

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name 'privatelink.notebooks.azure.net' \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group add \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone 'privatelink.notebooks.azure.net' \

--zone-name 'privatelink.notebooks.azure.net'

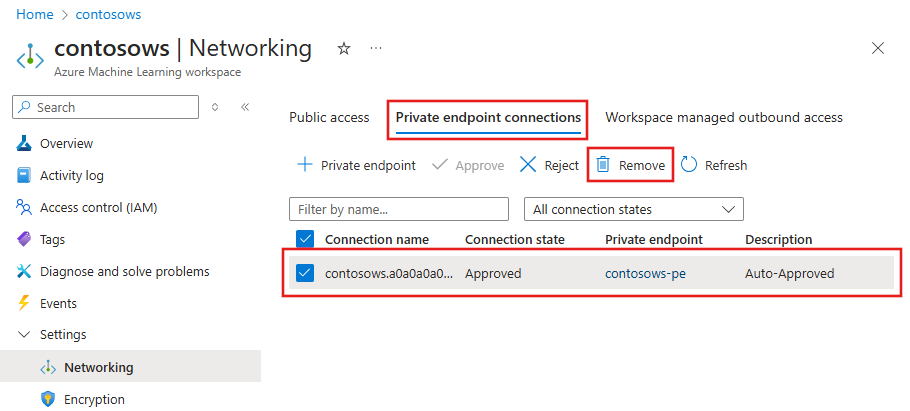

프라이빗 엔드포인트 제거

작업 영역에 대한 하나 또는 모든 프라이빗 엔드포인트를 제거할 수 있습니다. 프라이빗 엔드포인트를 제거하면 엔드포인트가 연결된 가상 네트워크에서 작업 영역이 제거됩니다. 프라이빗 엔드포인트를 제거하면 작업 영역이 해당 가상 네트워크의 리소스에 액세스하지 못하거나 가상 네트워크의 리소스가 작업 영역에 액세스하지 못할 수 있습니다. 예를 들어, 가상 네트워크가 공용 인터넷에 대한 액세스를 허용하지 않는 경우입니다.

Warning

작업 영역에 대한 프라이빗 엔드포인트를 제거해도 공개적으로 액세스할 수 없습니다. 작업 영역을 공개적으로 액세스할 수 있도록 하려면 공용 액세스 사용 섹션의 단계를 사용합니다.

프라이빗 엔드포인트를 제거하려면 다음 정보를 사용합니다.

적용 대상:  Azure CLI ml 확장 v2(현재)

Azure CLI ml 확장 v2(현재)

기계 학습을 위해 Azure CLI 확장 2.0 CLI를 사용하는 경우 다음 명령을 사용하여 프라이빗 엔드포인트를 제거합니다.

az network private-endpoint delete \

--name <private-endpoint-name> \

--resource-group <resource-group-name> \

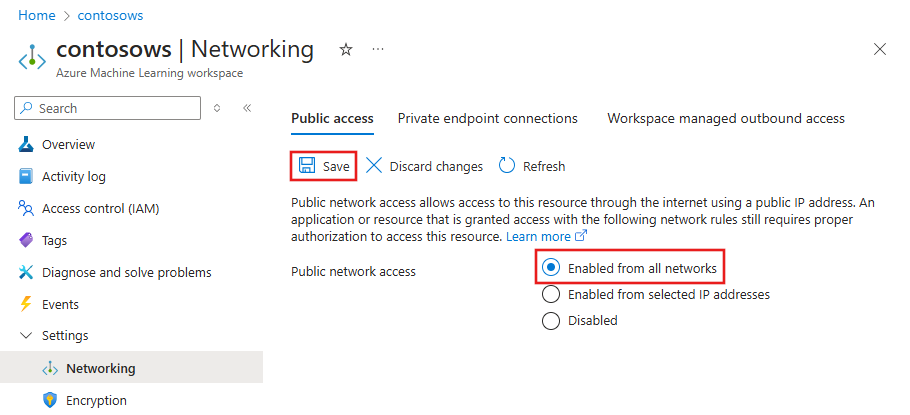

공용 액세스 사용

어떤 상황에서는 누군가가 가상 네트워크 대신 공용 엔드포인트를 통해 보호된 작업 영역에 연결하도록 허용할 수 있습니다. 또는 가상 네트워크에서 작업 영역을 제거하고 공용 액세스를 다시 사용하도록 설정할 수도 있습니다.

Important

공용 액세스를 사용하도록 설정해도 존재하는 프라이빗 엔드포인트는 제거되지 않습니다. 프라이빗 엔드포인트가 연결되는 VNet 내부의 모든 구성 요소 간 통신은 여전히 보호됩니다. 모든 프라이빗 엔드포인트를 통한 개인 액세스 외에도 작업 영역에 대한 공용 액세스만 사용할 수 있습니다.

Warning

작업 영역에서 프라이빗 엔드포인트를 사용하여 다른 리소스와 통신하는 동안 퍼블릭 엔드포인트를 통해 연결하는 경우 다음과 같습니다.

- 스튜디오의 일부 기능은 데이터에 액세스할 수 없습니다. 이 문제는 VNet 뒤에서 보호되는 서비스에 데이터를 저장하는 경우에 발생합니다. 예를 들어 Azure Storage 계정이 있습니다. 이 문제를 해결하려면 클라이언트 디바이스의 IP 주소를 Azure Storage 계정의 방화벽에 추가합니다.

- Notebook 실행을 포함하여 컴퓨팅 인스턴스에서 Jupyter, JupyterLab, RStudio 또는 Posit Workbench(이전 RStudio Workbench)를 사용하는 것은 지원되지 않습니다.

공용 액세스를 사용하도록 설정하려면 다음 단계를 사용합니다.

팁

구성할 수 있는 두 가지 속성이 있습니다.

allow_public_access_when_behind_vnet- Python SDK v1에서 사용public_network_access- CLI 및 Python SDK v2(미리 보기)에서 사용되는 각 속성은 다른 속성을 재정의합니다. 예를 들어public_network_access를 설정하면 이전 설정을allow_public_access_when_behind_vnet으로 재정의합니다.

Microsoft는 public_network_access를 사용하여 작업 영역에 대한 공용 액세스를 사용하거나 사용하지 않도록 설정할 것을 권장합니다.

적용 대상:  Azure CLI ml 확장 v2(현재)

Azure CLI ml 확장 v2(현재)

기계 학습을 위해 Azure CLI 확장 2.0 CLI를 사용하는 경우 az ml update 명령을 사용하여 작업 영역에 대해 public_network_access를 사용하도록 설정합니다.

az ml workspace update \

--set public_network_access=Enabled \

-n <workspace-name> \

-g <resource-group-name>

YAML 파일을 사용하여 공용 네트워크 액세스를 활성화할 수도 있습니다. 자세한 내용은 작업 영역 YAML 참조를 참조하세요.

인터넷 IP 범위에서만 공용 액세스 사용(미리 보기)

IP 네트워크 규칙을 이용해 IP 네트워크 규칙을 만들어서 특정 퍼블릭 인터넷 IP 주소 범위에서 작업 영역 및 엔드포인트에 대한 액세스를 허용할 수 있습니다. 각 Azure Machine Learning 작업 영역은 최대 200개의 규칙을 지원합니다. 이러한 규칙은 특정 인터넷 기반 서비스 및 온-프레미스 네트워크의 액세스 권한을 부여하고 일반 인터넷 트래픽을 차단합니다.

Warning

- 특정 공용 인터넷 IP 주소 범위에서 엔드포인트에 대한 액세스를 허용하려면 엔드포인트의 공용 네트워크 액세스 플래그를 사용하도록 설정합니다.

- 이 기능을 사용하도록 설정하면 작업 영역과 연결된 모든 기존 공용 엔드포인트에 영향을 줍니다. 새 엔드포인트 또는 기존 엔드포인트에 대한 액세스를 제한할 수 있습니다. 허용되지 않는 IP에서 엔드포인트에 액세스하는 경우 403 오류가 발생합니다.

- IPv4 주소만 사용할 수 있습니다.

- Azure Machine Learning 관리형 가상 네트워크에서 이 기능을 사용하려면 Azure Machine Learning 관리형 가상 네트워크를 참조하세요.

적용 대상:  Azure CLI ml 확장 v2(현재)

Azure CLI ml 확장 v2(현재)

Azure CLI는 IP 범위에서 공용 액세스를 사용하도록 설정하는 것을 지원하지 않습니다.

IP 네트워크 규칙에 대한 제한 사항

IP 주소 범위에는 다음과 같은 제한 사항이 적용됩니다.

IP 네트워크 규칙은 퍼블릭 인터넷 IP 주소에만 허용됩니다.

예약된 IP 주소 범위는 10, 172.16에서 172.31까지 및 192.168로 시작하는 개인 주소와 같은 IP 규칙에서 허용되지 않습니다.

16.17.18.0/24 형식의 CIDR 표기법을 사용해 허용되는 인터넷 주소 범위를 제공하거나 16.17.18.19와 같은 개별 IP 주소로 제공해야 합니다.

스토리지 방화벽 규칙의 구성에는 IPv4 주소만 지원됩니다.

이 기능이 사용하도록 설정되면 Curl과 같은 클라이언트 도구를 사용하여 공용 엔드포인트를 테스트할 수 있지만 포털의 엔드포인트 테스트 도구는 지원되지 않습니다.

작업 영역에 안전하게 연결

VNet 내에서 보호된 작업 영역에 연결하려면 다음 방법 중 하나를 사용합니다.

Azure VPN Gateway - 프라이빗 연결을 통해 VNet에 온-프레미스 네트워크를 연결합니다. 공용 인터넷을 통해 연결됩니다. 사용할 수 있는 VPN 게이트웨이의 두 가지 유형은 다음과 같습니다.

- 지점 및 사이트 간: 각 클라이언트 컴퓨터는 VPN 클라이언트를 사용하여 VNet에 연결합니다.

- 사이트 간: VPN 디바이스는 VNet을 온-프레미스 네트워크에 연결합니다.

ExpressRoute - 프라이빗 연결을 통해 온-프레미스 네트워크를 클라우드에 연결합니다. 연결 공급자를 사용하여 연결합니다.

Azure Bastion - 이 시나리오에서는 VNet 내에 Azure 가상 머신(점프 상자라고도 함)을 만듭니다. 그런 다음, Azure Bastion을 사용하여 VM에 연결합니다. Bastion을 사용하면 로컬 웹 브라우저에서 RDP 또는 SSH 세션을 사용하여 VM에 연결할 수 있습니다. 그런 다음, 점프 상자를 개발 환경으로 사용합니다. VNet 내부에 있기 때문에 작업 영역에 직접 액세스할 수 있습니다. 점프 상자를 사용하는 예제는 자습서: 보안 작업 영역 만들기를 참조하세요.

Important

VPN Gateway 또는 ExpressRoute를 사용하는 경우 온-프레미스 리소스와 VNet 간에 이름 확인이 작동하는 방식을 계획해야 합니다. 자세한 내용은 사용자 지정 DNS 서버 사용을 참조하세요.

작업 영역에 연결하는 데 문제가 있는 경우 보안 작업 영역 연결 문제 해결을 참조하세요.

여러 프라이빗 엔드포인트

Azure Machine Learning은 작업 영역에 대해 여러 프라이빗 엔드포인트를 지원합니다. 서로 다른 환경을 별도로 유지하려는 경우 여러 프라이빗 엔드포인트가 사용되는 경우가 많습니다. 여러 프라이빗 엔드포인트를 사용하여 사용하도록 설정되는 몇 가지 시나리오는 다음과 같습니다.

별도의 가상 네트워크에 있는 클라이언트 개발 환경.

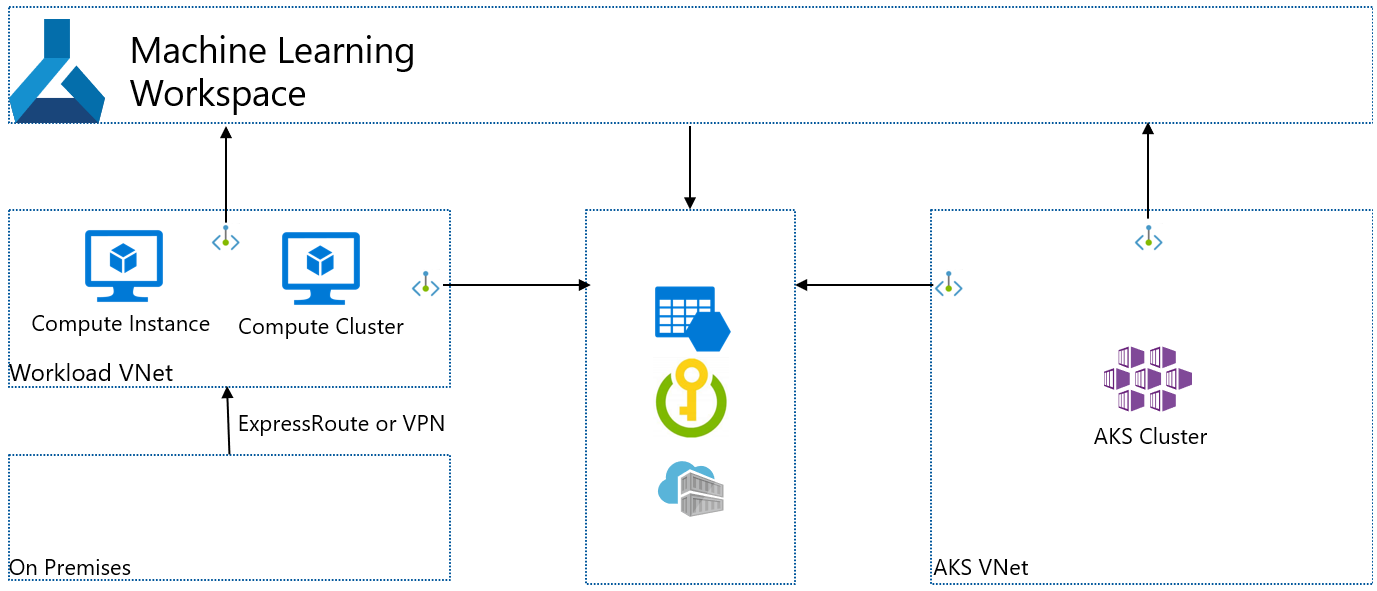

별도의 가상 네트워크에 있는 AKS(Azure Kubernetes Service) 클러스터.

별도의 가상 네트워크에 있는 다른 Azure 서비스. 예를 들어 Azure Synapse 및 Azure Data Factory는 Microsoft 관리형 가상 네트워크를 사용할 수 있습니다. 어느 경우든 작업 영역의 프라이빗 엔드포인트를 해당 서비스에서 사용하는 관리되는 가상 네트워크에 추가할 수 있습니다. 이러한 서비스에서 관리형 가상 네트워크를 사용하는 방법에 대한 자세한 내용은 다음 문서를 참조하세요.

Important

Synapse의 데이터 반출 방지는 Azure Machine Learning에서 지원되지 않습니다.

Important

작업 영역에 대한 프라이빗 엔드포인트가 포함된 각 VNet은 작업 영역에서 사용하는 Azure Storage 계정, Azure Key Vault 및 Azure Container Registry에도 액세스할 수 있어야 합니다. 예를 들어 각 VNet의 서비스에 대한 프라이빗 엔드포인트를 만들 수 있습니다.

여러 프라이빗 엔드포인트를 추가하려면 작업 영역에 프라이빗 엔드포인트 추가 섹션에서 설명한 것과 동일한 단계를 사용합니다.

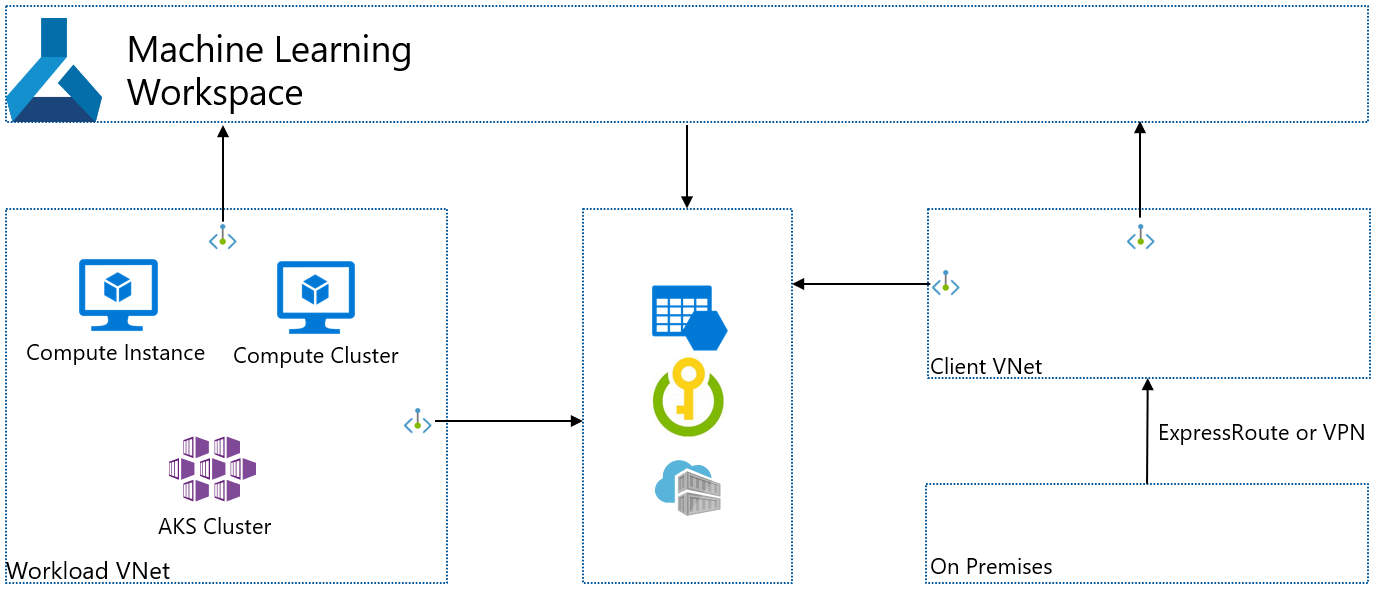

시나리오: 격리된 클라이언트

개발 클라이언트를 격리하여 Azure Machine Learning에서 사용하는 컴퓨팅 리소스에 직접 액세스할 수 없도록 하려면 다음 단계를 사용합니다.

참고 항목

이러한 단계에서는 기존 작업 영역, Azure Storage 계정, Azure Key Vault 및 Azure Container Registry가 있다고 가정합니다. 이러한 각 서비스에는 프라이빗 엔드포인트가 기존 VNet에 있습니다.

- 클라이언트를 위한 또 다른 가상 네트워크를 만듭니다. 이 가상 네트워크에는 클라이언트 역할을 하는 Azure Virtual Machines가 포함될 수도 있고, 온-프레미스 클라이언트가 가상 네트워크에 연결하는 데 사용하는 VPN Gateway가 포함될 수도 있습니다.

- 작업 영역에서 사용하는 Azure Storage 계정, Azure Key Vault 및 Azure Container Registry에 대한 새 프라이빗 엔드포인트를 추가합니다. 이러한 프라이빗 엔드포인트는 클라이언트 가상 네트워크에 존재해야 합니다.

- 작업 영역에서 사용하는 다른 스토리지가 있는 경우 해당 스토리지에 대한 새 프라이빗 엔드포인트를 추가합니다. 프라이빗 엔드포인트는 클라이언트 가상 네트워크에 존재해야 하며 프라이빗 DNS 영역 통합이 사용하도록 설정되어야 합니다.

- 새 프라이빗 엔드포인트를 작업 영역에 추가합니다. 이 프라이빗 엔드포인트는 클라이언트 가상 네트워크에 존재해야 하며 프라이빗 DNS 영역 통합이 사용하도록 설정되어야 합니다.

- Azure Machine Learning 스튜디오가 스토리지 계정에 액세스할 수 있도록 하려면 가상 네트워크의 스튜디오 문서를 참조하세요.

다음 다이어그램에서는 이 구성을 보여 줍니다. 워크로드 가상 네트워크에는 작업 영역에서 학습 및 배포를 위해 만들어진 컴퓨팅 리소스가 포함되어 있습니다. 클라이언트 가상 네트워크에는 클라이언트 또는 클라이언트 ExpressRoute/VPN 연결이 포함되어 있습니다. 두 VNet은 모두 작업 영역, Azure Storage 계정, Azure Key Vault 및 Azure Container Registry에 대한 프라이빗 엔드포인트를 포함합니다.

시나리오: 격리된 Azure Kubernetes Service

작업 영역에서 사용하는 격리된 Azure Kubernetes Service를 만들려면 다음 단계를 사용합니다.

참고 항목

이러한 단계에서는 기존 작업 영역, Azure Storage 계정, Azure Key Vault 및 Azure Container Registry가 있다고 가정합니다. 이러한 각 서비스에는 프라이빗 엔드포인트가 기존 VNet에 있습니다.

- Azure Kubernetes Service 인스턴스를 만듭니다. AKS는 만들기 과정에서 AKS 클러스터를 포함하는 가상 네트워크를 만듭니다.

- 작업 영역에서 사용하는 Azure Storage 계정, Azure Key Vault 및 Azure Container Registry에 대한 새 프라이빗 엔드포인트를 추가합니다. 이러한 프라이빗 엔드포인트는 클라이언트 가상 네트워크에 존재해야 합니다.

- 작업 영역에서 사용하는 다른 스토리지가 있는 경우 해당 스토리지에 대한 새 프라이빗 엔드포인트를 추가합니다. 프라이빗 엔드포인트는 클라이언트 가상 네트워크에 존재해야 하며 프라이빗 DNS 영역 통합이 사용하도록 설정되어야 합니다.

- 새 프라이빗 엔드포인트를 작업 영역에 추가합니다. 이 프라이빗 엔드포인트는 클라이언트 가상 네트워크에 존재해야 하며 프라이빗 DNS 영역 통합이 사용하도록 설정되어야 합니다.

- AKS 클러스터를 Azure Machine Learning 작업 영역에 연결합니다. 자세한 내용은 Azure Kubernetes Service 클러스터 만들기 및 연결을 참조하세요.