네트워크 격리를 사용하여 RAG 워크플로 보호(미리 보기)

Azure Machine Learning에서 두 가지 네트워크 관리 옵션으로 프라이빗 네트워크를 사용하여 RAG(검색 증강 생성) 흐름을 보호할 수 있습니다. 이러한 옵션은 사내 제품인 Managed Virtual Network 또는 가상 네트워크/서브넷, 방화벽, 네트워크 보안 그룹 규칙 등에 대한 설정을 완전히 제어하려는 경우에 유용한 "Bring Your Own" Virtual Network입니다.

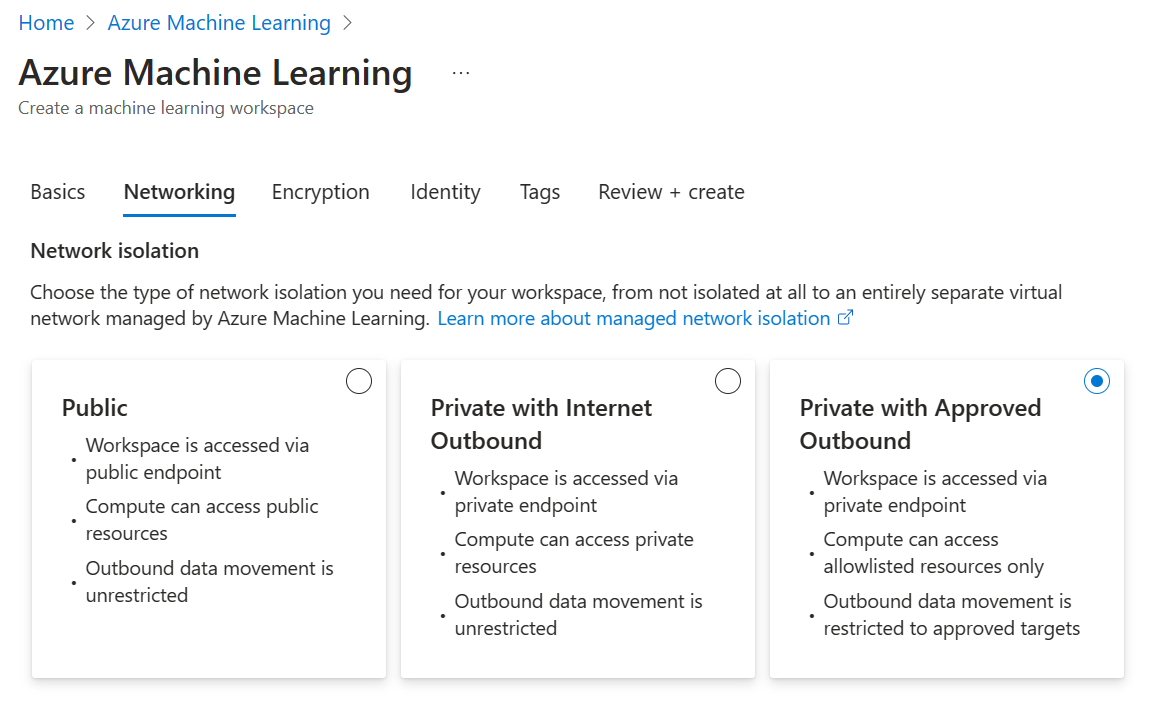

Azure Machine Learning 관리형 네트워크 옵션 내에는 인터넷 아웃바운드 허용 및 승인된 아웃바운드만 허용이라는 두 가지 보안 하위 작업 중에서 선택할 수 있습니다.

설정 및 시나리오에 따라 Azure Machine Learning의 RAG 워크플로에는 네트워크 격리를 위한 다른 단계가 필요할 수 있습니다.

필수 구성 요소

- Azure 구독

- Azure OpenAI 서비스에 액세스합니다.

- 안전한 Azure Machine Learning 작업 영역: 작업 영역 관리형 Virtual Network 또는 "Bring Your Own" Virtual Network 설치를 사용합니다.

- Azure Machine Learning 작업 영역에서 프롬프트 흐름이 사용하도록 설정되었습니다. 미리 보기 기능 관리 패널에서 프롬프트 흐름으로 AI 솔루션 빌드을 켜서 프롬프트 흐름을 사용하도록 설정할 수 있습니다.

Azure Machine Learning 작업 영역 관리형 VNet 사용

작업 영역 관리형 VNet을 사용하도록 설정하려면 작업 영역 관리형 네트워크 격리를 따릅니다.

Azure Portal로 이동하여 왼쪽 메뉴의 설정 탭에서 네트워킹을 선택합니다.

RAG 워크플로가 벡터 인덱스 생성 중에 Azure OpenAI 또는 Azure AI Search와 같은 프라이빗 Azure Cognitive Services와 통신할 수 있도록 하려면 관련 리소스에 대한 관련 사용자 아웃바운드 규칙을 정의해야 합니다. 네트워킹 설정 상단에서 작업 영역 관리형 아웃바운드 액세스를 선택합니다. 그런 다음, +사용자 정의 아웃바운드 규칙 추가를 선택합니다. 규칙 이름을 입력합니다. 그런 다음, 리소스 이름 텍스트 상자를 사용하여 규칙을 추가할 리소스를 선택합니다.

Azure Machine Learning 작업 영역은 자동 승인으로 관련 리소스에 프라이빗 엔드포인트를 만듭니다. 상태가 보류 중이면 관련 리소스로 이동하여 프라이빗 엔드포인트를 수동으로 승인합니다.

작업 영역과 연결된 스토리지 계정의 설정으로 이동합니다. 왼쪽 메뉴에서 액세스 제어(IAM)를 선택합니다. 역할 할당 추가를 선택합니다. Workspace 관리 ID에 스토리지 테이블 데이터 기여자 및 스토리지 Blob 데이터 기여자 액세스 권한을 추가합니다. 이 작업은 검색 창에 스토리지 테이블 데이터 기여자 및 스토리지 Blob 데이터 기여자를 입력하면 됩니다. 이 단계와 다음 단계를 두 번 완료해야 합니다. Blob 기여자의 경우 한 번, 테이블 기여자의 경우 두 번째입니다.

관리 ID 옵션이 선택되어 있는지 확인합니다. 그런 다음, 멤버 선택을 선택합니다. 관리 ID의 드롭다운에서 Azure Machine Learning 작업 영역을 선택합니다. 그런 다음, 작업 영역의 관리 ID를 선택합니다.

(선택 사항) 나가는 FQDN 규칙을 추가하려면 Azure Portal의 왼쪽 메뉴에 있는 설정 탭에서 네트워킹을 선택합니다. 네트워킹 설정 상단에서 작업 영역 관리형 아웃바운드 액세스를 선택합니다. 그런 다음, +사용자 정의 아웃바운드 규칙 추가를 선택합니다. 대상 유형 아래에서 FQDN 규칙을 선택합니다. FQDN 대상에 엔드포인트 URL을 입력합니다. 엔드포인트 URL을 찾으려면 Azure Portal에서 배포된 엔드포인트로 이동하여 원하는 엔드포인트를 선택하고 세부 정보 섹션에서 엔드포인트 URL을 복사합니다.

승인된 아웃바운드만 허용 관리형 Vnet 작업 영역 및 public Azure OpenAI 리소스를 사용하는 경우 Azure OpenAI 엔드포인트에 대해 나가는 FQDN 규칙을 추가해야 합니다. 이렇게 하면 RAG에서 임베딩을 수행하는 데 필요한 데이터 평면 작업을 수행할 수 있습니다. 이렇게 하지 않으면 Azure OpenAI 서비스 리소스는 공용인 경우에도 액세스할 수 없습니다.

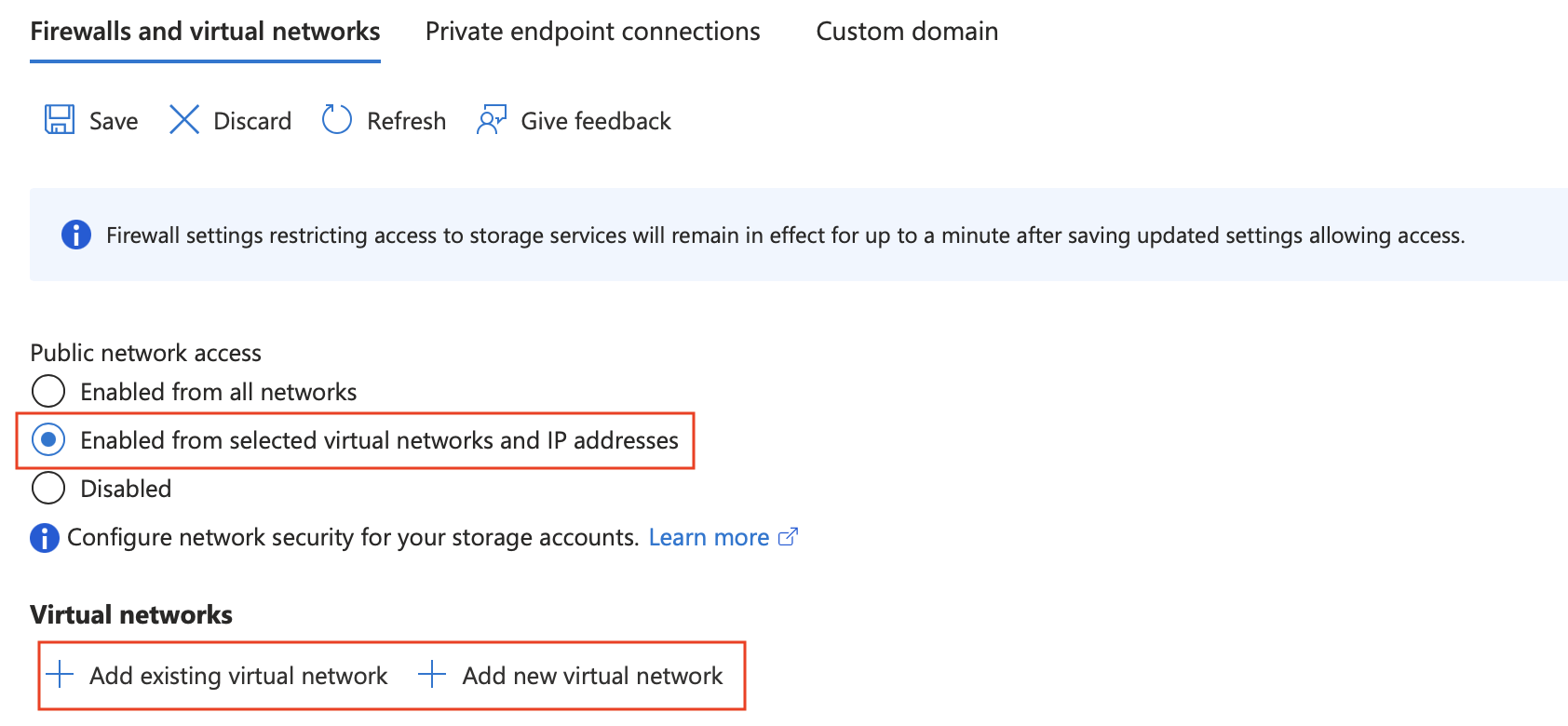

(선택 사항) 데이터 파일을 미리 업로드하거나 스토리지 계정이 비공개로 설정된 경우 RAG용 로컬 폴더 업로드를 사용하려면 작업 영역은 Vnet 뒤의 Virtual Machine에서 액세스해야 하며 서브넷은 스토리지 계정의 허용 목록에 있어야 합니다. 이 작업은 스토리지 계정을 선택한 다음, 네트워킹 설정을 선택하면 됩니다. 선택한 가상 네트워크 및 IP 사용을 선택한 다음, 작업 영역 서브넷을 추가합니다.

Azure Virtual Machine에서 프라이빗 스토리지에 연결하는 방법에 대한 이 자습서를 따릅니다.

BYO 사용자 지정 Vnet 사용

Azure Machine Learning 작업 영역을 구성할 때 내 Virtual Network 사용을 사용합니다. 이 시나리오에서는 작업 영역이 자동으로 구성되지 않으므로 네트워크 규칙 및 프라이빗 엔드포인트를 관련 리소스에 올바르게 구성하는 것은 사용자의 몫입니다.

벡터 인덱스 생성 마법사의 컴퓨팅 옵션 드롭다운에서 컴퓨팅 인스턴스 또는 컴퓨팅 클러스터를 선택해야 합니다. 이 시나리오는 서버리스 컴퓨팅에서 지원되지 않습니다.

일반적인 문제 해결

작업 영역에서 컴퓨팅을 만들거나 시작할 수 없는 네트워크 관련 문제가 발생하는 경우 Azure Portal에서 작업 영역의 네트워킹 탭에 자리 표시자 FQDN 규칙을 추가하여 관리형 네트워크 업데이트를 시작합니다. 그런 다음, Azure Machine Learning 작업 영역에서 컴퓨팅을 다시 만듭니다.

이 경우와 관련된

< Resource > is not registered with Microsoft.Network resource provider.오류 메시지가 표시될 수 있습니다. 이 경우 AI Services/Azure OpenAI Service 리소스가 Microsoft 네트워크 리소스 공급자에 등록된 구독을 확인해야 합니다. 이렇게 하려면 구독으로 이동한 다음, 관리되는 Vnet 작업 영역과 동일한 테넌트에 대한 리소스 공급자로 이동합니다.

참고 항목

Managed Network가 처음으로 프라이빗 엔드포인트를 프로비전하는 동안 작업 영역에서 처음으로 수행되는 서버리스 작업은 추가로 10-15분 대기될 것으로 예상됩니다. 컴퓨팅 인스턴스 및 컴퓨팅 클러스터를 사용하면 이 프로세스는 컴퓨팅을 만드는 동안 발생합니다.