AKS 클러스터 커미션

Azure Private 5G Core 서비스의 패킷 코어 인스턴스는 ASE(Azure Stack Edge) 디바이스의 Arc 지원 AKS(Azure Kubernetes Service) 클러스터에서 실행됩니다. 이 방법 가이드는 패킷 코어 인스턴스를 배포할 준비가 되도록 ASE에서 AKS 클러스터를 커미션하는 방법을 보여 줍니다.

Important

이 절차는 Azure Private 5G Core에만 사용해야 합니다. ASE의 AKS는 다른 서비스에 대해 지원되지 않습니다.

필수 조건

- 프라이빗 모바일 네트워크를 배포하기 위한 필수 사전 작업을 완료합니다.

- Azure Stack Edge 리소스의 리소스 그룹에 대한 소유자 권한이 필요합니다.

참고 항목

Azure Stack Edge의 리소스 그룹을 기록해 둡니다. 이 절차에서 만든 AKS 클러스터 및 사용자 지정 위치는 이 리소스 그룹에 속해야 합니다.

- Azure Stack Edge 가상 머신 크기 조정을 검토하여 ASE에 클러스터를 커미셔닝하는 데 사용할 수 있는 공간이 충분하도록 합니다.

Azure Stack Edge 디바이스에서 Azure Private MEC에 대한 Kubernetes 구성

이러한 단계에서는 Azure Stack Edge 디바이스의 Kubernetes 클러스터를 수정하여 Azure Private MEC(Multi-access Edge Compute) 워크로드에 맞게 최적화합니다.

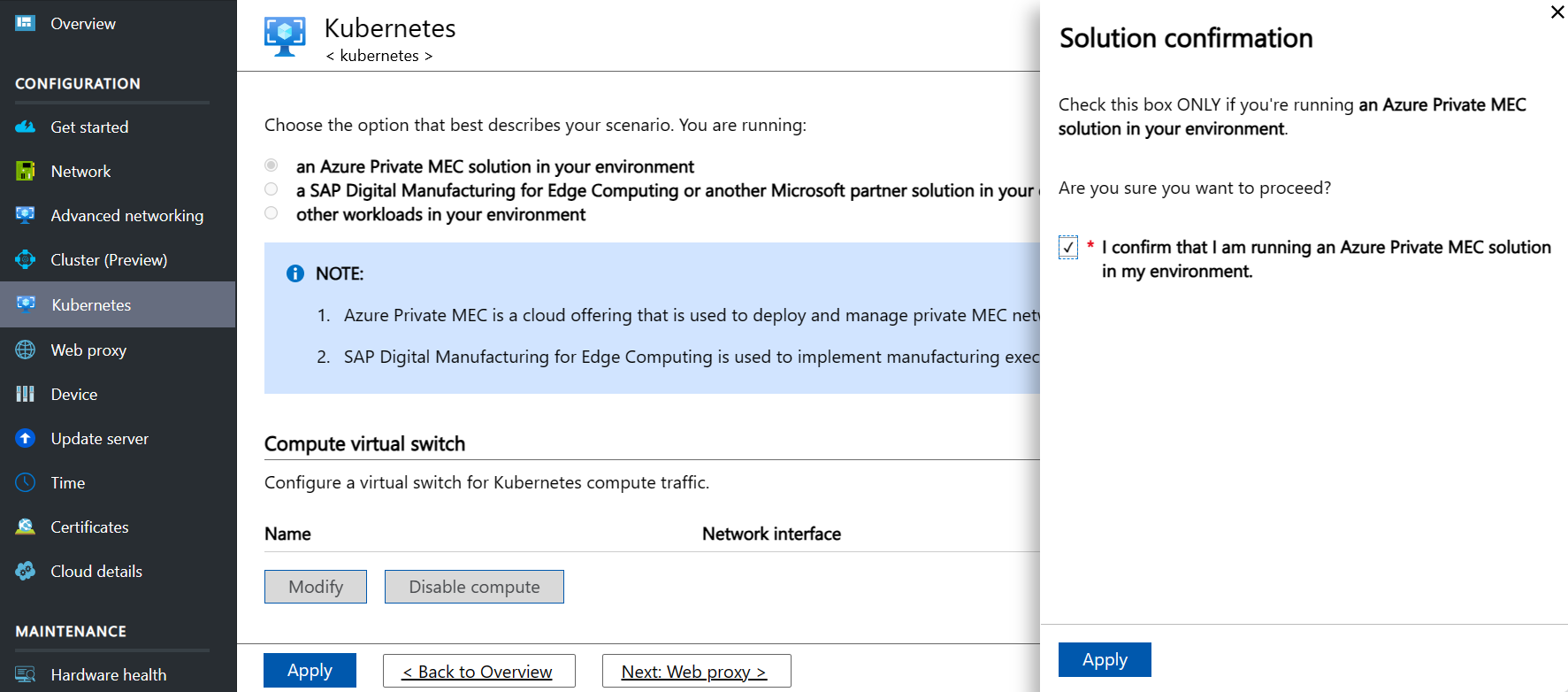

- 로컬 UI의 왼쪽 메뉴에서 Kubernetes를 선택합니다.

- 시나리오를 가장 잘 설명하는 옵션 선택 아래에서 사용자 환경의 Azure Private MEC 솔루션을 선택합니다.

- 워크로드 확인 팝업에서 내 환경에서 Azure Private MEC를 실행 중임을 확인합니다를 선택하고 적용을 클릭하여 팝업을 닫습니다.

- 적용을 클릭하여 변경 내용을 저장합니다.

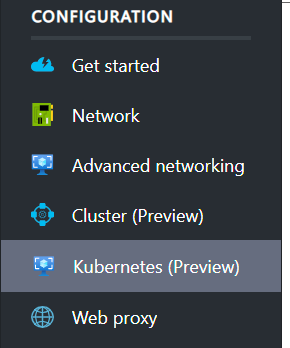

로컬 UI에 업데이트된 옵션이 표시됩니다. 다음 이미지에 표시된 것처럼 Kubernetes가 Kubernetes(미리 보기)로 변경됩니다.

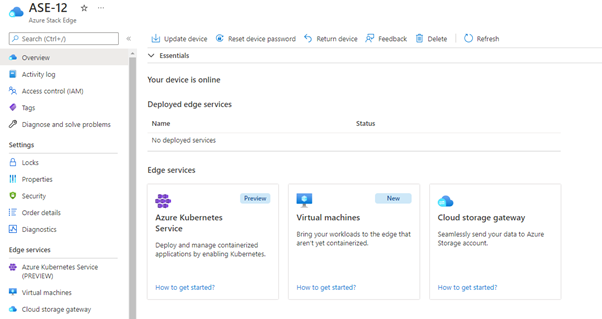

Azure Portal로 이동하여 Azure Stack Edge 리소스로 이동하면 Azure Kubernetes Service 옵션이 표시됩니다. 클러스터 시작 및 Arc 설정에서 Azure Kubernetes Service를 설정합니다.

고급 네트워킹 설정

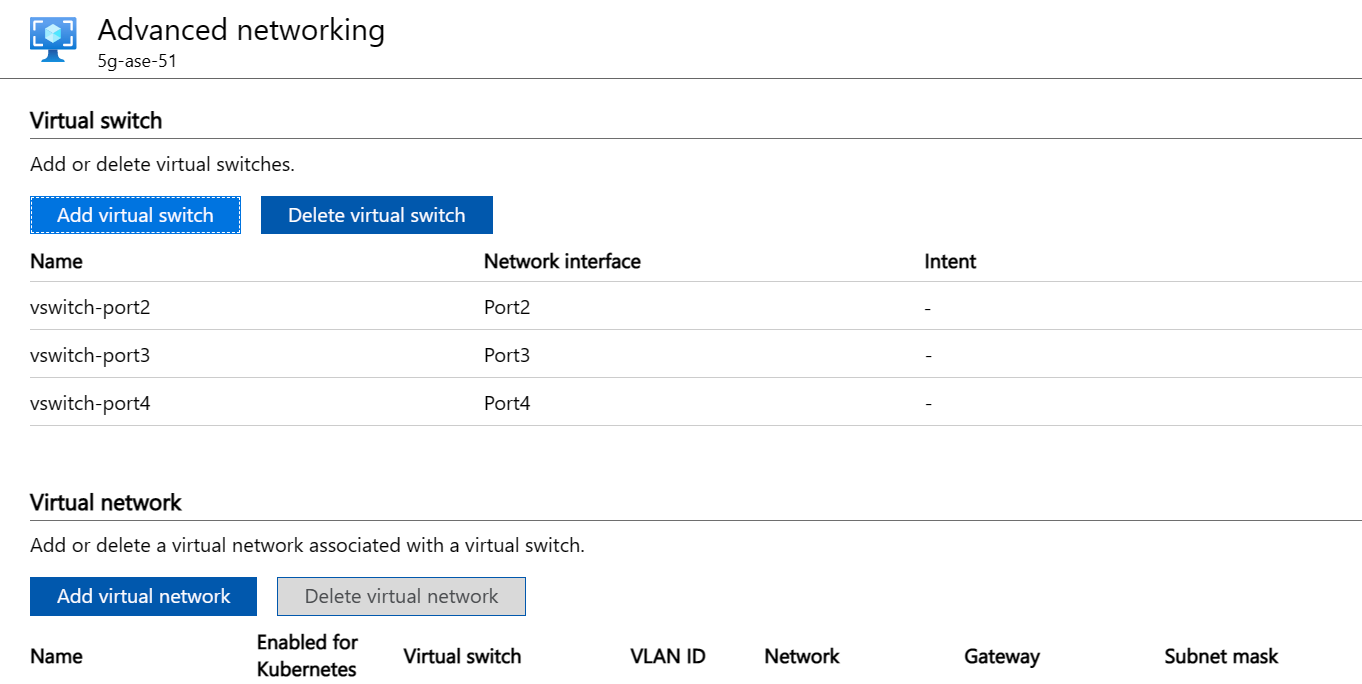

이제 해당 스위치에서 가상 스위치 및 가상 네트워크를 구성해야 합니다. Azure Stack Edge 로컬 UI의 고급 네트워킹 섹션을 사용하여 이 작업을 수행합니다.

이 페이지에서 모든 설정을 입력한 후 하단의 적용을 선택하여 한번에 적용할 수 있습니다.

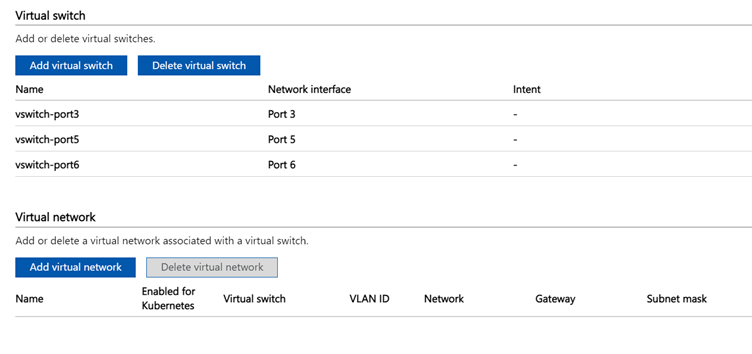

3개의 가상 스위치를 구성합니다. 다음 단계 전에 각 포트와 연결된 가상 스위치가 있어야 합니다. 다른 VNF(가상 네트워크 함수)가 설정되어 있는 경우 가상 스위치가 이미 있을 수 있습니다. 가상 스위치 추가를 선택하고 수정을 선택하여 해당 구성을 저장하기 전에 각 스위치에 맞게 가로 패널을 채웁니다.

- 컴퓨팅을 사용하도록 설정해야 하는 포트(관리 포트)에서 가상 스위치를 만듭니다. vswitch-portX 형식을 사용하는 것이 좋습니다. 여기서 X는 포트 번호입니다. 예를 들어, 포트 2에 vswitch-port2를 만듭니다.

- 이름이 vswitch-port3인 포트 3에 가상 스위치를 만듭니다.

- 이름이 vswitch-port4인 포트 4에 가상 스위치를 만듭니다.

이제 다음 이미지와 비슷하게 표시됩니다.

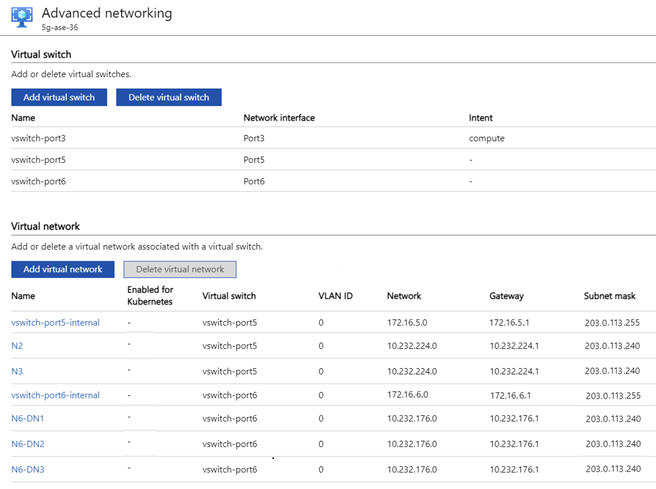

3개의 가상 스위치를 구성합니다. 다음 단계 전에 각 포트와 연결된 가상 스위치가 있어야 합니다. 다른 VNF(가상 네트워크 함수)가 설정되어 있는 경우 가상 스위치가 이미 있을 수 있습니다. 가상 스위치 추가를 선택하고 수정을 선택하여 해당 구성을 저장하기 전에 각 스위치에 맞게 가로 패널을 채웁니다.

- 컴퓨팅을 사용하도록 설정해야 하는 포트(관리 포트)에서 가상 스위치를 만듭니다. vswitch-portX 형식을 사용하는 것이 좋습니다. 여기서 X는 포트 번호입니다. 예를 들어, 포트 3에 vswitch-port3을 만듭니다.

- 이름이 vswitch-port5인 포트 5에 가상 스위치를 만듭니다.

- 이름이 vswitch-port6인 포트 6에 가상 스위치를 만듭니다.

이제 다음 이미지와 비슷하게 표시됩니다.

다음 인터페이스(서브넷 및 IP 주소 할당에서 할당한 서브넷 및 IP 주소)를 나타내는 가상 네트워크를 만듭니다.

- 컨트롤 플레인 액세스 인터페이스

- 사용자 평면 액세스 인터페이스

- 사용자 평면 데이터 인터페이스

이러한 네트워크의 이름을 직접 지정할 수 있지만 이름은 Azure Private 5G Core를 배포할 때 Azure Portal에서 구성한 이름과 일치해야 합니다. VLAN 트렁킹(HA 배포에 필요)을 사용하는 경우 IP 정보가 없는 단일 N6 가상 네트워크가 있습니다. VLAN 및 IP 정보는 모바일 네트워크 구성 시 이루어집니다. 이 설정을 사용하면 N2, N3 및 N6이라는 이름을 사용할 수 있습니다.

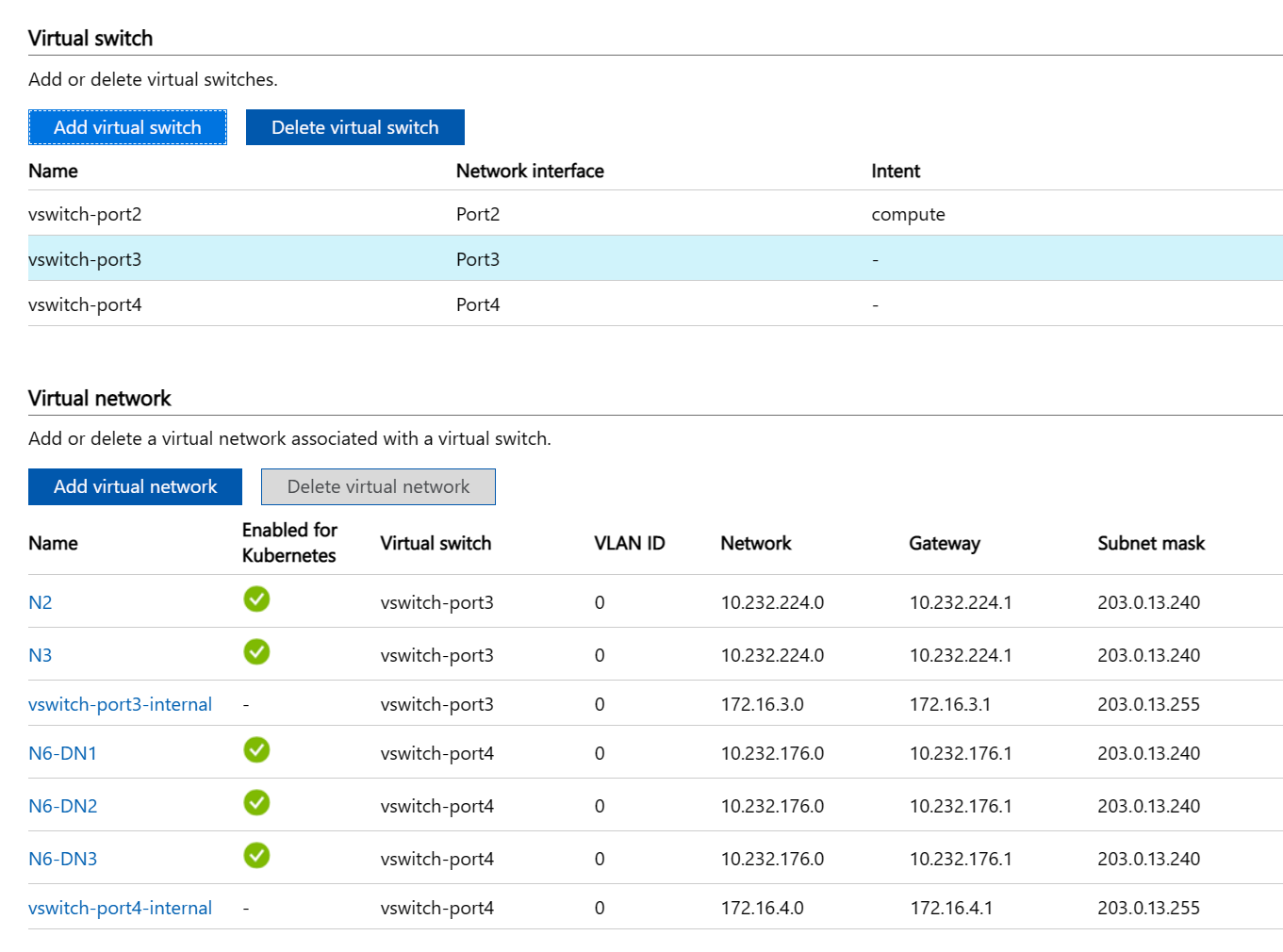

액세스 VLAN 또는 비 VLAN 모드에는 연결된 각 데이터 네트워크에 대해 N6 가상 네트워크가 있습니다. N2, N3 및 최대 10개의 N6-DNX 이름을 사용할 수 있습니다. 여기서 X는 다중 DN 배포의 경우 데이터 네트워크(DN) 번호 1~10이고 단일 DN 배포의 경우 N6입니다. 필요에 따라 VLAN ID(가상 근거리 통신망 식별자)로 각 가상 네트워크를 구성하여 계층 2 트래픽 분리를 사용하도록 설정할 수 있습니다. 다음 예에서는 VLAN이 없는 5G 다중 DN 배포에 대한 것입니다.

- VLAN 트렁킹(HA 배포에 필요)을 사용하는 경우 다음 절차를 세 번 수행합니다.

- 가상 네트워크 추가를 선택하고 가로 패널을 작성합니다.

- 가상 스위치: N2 및 N3에 대해 vswitch-port3을 선택합니다. N6의 경우 vswitch-port4를 선택합니다.

- 이름: N2, N3 또는 N6.

- VLAN 형식: 트렁크 VLAN

- 허용되는 VLAN ID 범위: 구성하려는 VLAN-ID 집합을 입력합니다.

- 이 가상 네트워크의 구성을 저장하려면 수정을 선택합니다.

- 페이지 하단에서 적용을 선택하고 설정이 적용되었음을 확인하는 알림(종 모양 아이콘)을 기다립니다. 설정을 적용하는 데 약 8분이 소요됩니다.

- 가상 네트워크 추가를 선택하고 가로 패널을 작성합니다.

- 액세스 VLAN 또는 비 VLAN 모드를 사용하는 경우 다음 절차를 세 번 수행하고 각 보조 데이터 네트워크에 대해 한 번 더 수행합니다(데이터 네트워크가 최대 10개인 경우 총 12번).

Important

데이터 네트워크에 포트 3을 사용하는 경우 가장 낮은 예상 부하에 사용하는 것이 좋습니다.

- 가상 네트워크 추가를 선택하고 가로 패널을 작성합니다.

- 가상 스위치: N2, N3 및 최대 4개의 DN에 대해 vswitch-port3을 선택하고 최대 6개의 DN에 대해 vswitch-port4를 선택합니다.

- 이름: N2, N3 또는 N6-DNX(여기서 X는 DN 번호 1-10임).

- VLAN: VLAN ID 또는 0(VLAN을 사용하지 않는 경우)

- 네트워크 및 게이트웨이: ASE 포트 자체에서 게이트웨이가 설정되지 않은 경우에도 ASE 포트에 구성된 IP 주소에 올바른 서브넷 및 게이트웨이를 사용합니다.

- 예를 들면, 10.232.44.0/24 및 10.232.44.1

- 서브넷에 기본 게이트웨이가 없는 경우 ARP(주소 확인 프로토콜) 요청에 응답할 서브넷의 다른 IP 주소(예: RAN IP 주소 중 하나)를 사용합니다. 스위치를 통해 연결된 gNB가 둘 이상인 경우 게이트웨이의 IP 주소 중 하나를 선택합니다.

- DNS 서버 및 DNS 접미사는 비워 두어야 합니다.

- 이 가상 네트워크의 구성을 저장하려면 수정을 선택합니다.

- 페이지 하단에서 적용을 선택하고 설정이 적용되었음을 확인하는 알림(종 모양 아이콘)을 기다립니다. 설정을 적용하는 데 약 8분이 소요됩니다. 이제 페이지는 다음 이미지와 같아야 합니다.

- 가상 네트워크 추가를 선택하고 가로 패널을 작성합니다.

- VLAN 트렁킹(HA 배포에 필요)을 사용하는 경우 다음 절차를 세 번 수행합니다.

- 가상 네트워크 추가를 선택하고 가로 패널을 작성합니다.

- 가상 스위치: N2 및 N3에 대해 vswitch-port5를 선택합니다. N6의 경우 vswitch-port6을 선택합니다.

- 이름: N2, N3 또는 N6.

- VLAN 형식: 트렁크 VLAN

- 허용되는 VLAN ID 범위: 구성하려는 VLAN-ID 집합을 입력합니다.

- 이 가상 네트워크의 구성을 저장하려면 수정을 선택합니다.

- 페이지 하단에서 적용을 선택하고 설정이 적용되었음을 확인하는 알림(종 모양 아이콘)을 기다립니다. 설정을 적용하는 데 약 8분이 소요됩니다.

- 가상 네트워크 추가를 선택하고 가로 패널을 작성합니다.

- 액세스 VLAN 또는 비 VLAN 모드를 사용하는 경우 다음 절차를 세 번 수행하고 각 보조 데이터 네트워크에 대해 한 번 더 수행합니다(데이터 네트워크가 최대 10개인 경우 총 12번).

Important

데이터 네트워크에 포트 5를 사용하는 경우 가장 낮은 예상 부하에 사용하는 것이 좋습니다.

- 가상 네트워크 추가를 선택하고 가로 패널을 작성합니다.

- 가상 스위치: N2, N3 및 최대 4개의 DN에 대해 vswitch-port5를 선택하고 최대 6개의 DN에 대해 vswitch-port6를 선택합니다.

- 이름: N2, N3 또는 N6-DNX(여기서 X는 DN 번호 1-10임).

- VLAN 형식: 적절하게 선택합니다.

- VLAN: VLAN ID 또는 0(VLAN을 사용하지 않는 경우)

- 네트워크 및 게이트웨이: ASE 포트 자체에서 게이트웨이가 설정되지 않은 경우에도 ASE 포트에 구성된 IP 주소에 올바른 서브넷 및 게이트웨이를 사용합니다.

- 예를 들면, 10.232.44.0/24 및 10.232.44.1

- 서브넷에 기본 게이트웨이가 없는 경우 ARP(주소 확인 프로토콜) 요청에 응답할 서브넷의 다른 IP 주소(예: RAN IP 주소 중 하나)를 사용합니다. 스위치를 통해 연결된 gNB가 둘 이상인 경우 게이트웨이의 IP 주소 중 하나를 선택합니다.

- DNS 서버 및 DNS 접미사는 비워 두어야 합니다.

- 이 가상 네트워크의 구성을 저장하려면 수정을 선택합니다.

- 페이지 하단에서 적용을 선택하고 설정이 적용되었음을 확인하는 알림(종 모양 아이콘)을 기다립니다. 설정을 적용하는 데 약 8분이 소요됩니다.

- 가상 네트워크 추가를 선택하고 가로 패널을 작성합니다.

이제 페이지는 다음 이미지와 같아야 합니다.

컴퓨팅 및 IP 주소 추가

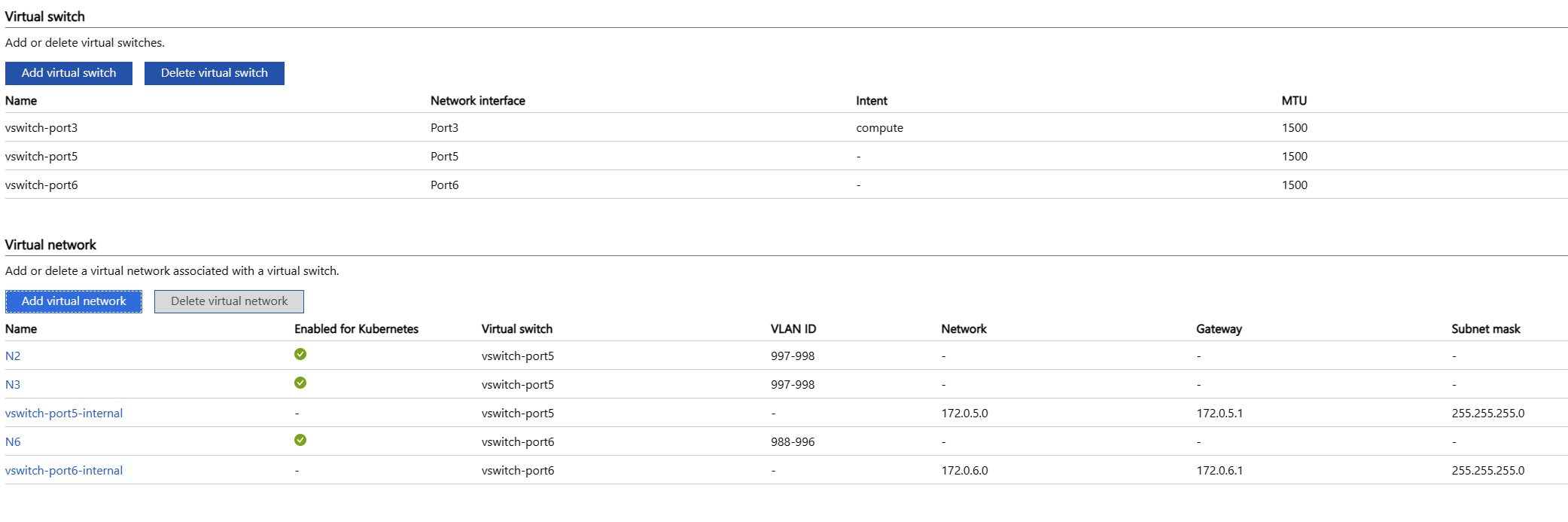

로컬 Azure Stack Edge UI에서 Kubernetes(미리 보기) 페이지로 이동합니다. 모든 구성을 설정한 다음 고급 네트워킹 설정에서 했던 것처럼 한 번만 적용합니다.

- 컴퓨팅 가상 스위치에서 수정을 선택합니다.

- 컴퓨팅 의도가 있는 vswitch 선택(예: vswitch-port2)

- 관리 네트워크의 노드 IP 주소 범위에 6개의 IP 주소를 입력합니다.

- 관리 네트워크에서도 서비스 IP 주소 범위에 하나의 IP 주소를 입력합니다. 이는 패킷 코어 인스턴스에 대한 로컬 모니터링 도구에 액세스하는 데 사용됩니다.

- 패널 하단에서 수정을 선택하여 구성을 저장합니다.

Important

VLAN 트렁킹(HA 배포에 필요)을 사용하는 경우 이 시점에서는 가상 네트워크에 대한 IP 구성이 수행되지 않습니다. IP 구성은 모바일 네트워크 구성 시 이루어집니다.

- 가상 네트워크에서 가상 네트워크를 선택합니다. VLAN 트렁킹 모드에서는 N2, N3 및 N6이 됩니다. 그렇지 않은 경우에는 N2, N3, N6-DNX(여기서 X는 DN 번호 1~10) 중에서 선택합니다. 가로 패널에서:

- Kubernetes용 가상 네트워크를 사용하도록 설정하고 IP 주소 풀을 추가합니다. VLAN 트렁킹 모드가 아닌 경우 IP 주소 풀도 추가합니다.

- 표준 배포의 경우 적절한 주소(앞서 수집한 N2, N3 또는 N6-DNX)에 대해 하나의 IP 주소 범위를 추가합니다. 예를 들어 10.10.10.20-10.10.10.20입니다.

- HA 배포의 경우 각 가상 네트워크에 대해 두 개의 IP 주소 범위를 추가합니다. 여기서 N2 및 N3 Pod IP 주소는 로컬 액세스 서브넷에 있고 N6 Pod IP 주소는 적절한 로컬 데이터 서브넷에 있습니다.

- N2, N3 및 N6-DNX 가상 네트워크 각각에 대해 반복합니다.

- 패널 하단에서 수정을 선택하여 구성을 저장합니다.

- 페이지 하단에서 적용을 선택하고 설정이 적용될 때까지 기다립니다. 설정을 적용하는 데 약 5분이 소요됩니다.

이제 페이지는 다음 이미지와 같아야 합니다(VLAN 트렁킹 모드에서).

ASE에서 가상 머신 관리 사용

- Azure Portal에 액세스하고 Azure Portal에서 만들어진 Azure Stack Edge 리소스로 이동합니다.

- Edge 서비스를 선택합니다.

- 가상 머신을 선택합니다.

- 사용을 선택합니다.

클러스터 시작 및 Arc 설정

Azure Stack Edge에서 다른 VM(가상 머신)을 실행 중인 경우 지금 중지하고 클러스터가 배포된 후 다시 시작하는 것이 좋습니다. 클러스터에는 실행 중인 VM이 이미 사용 중일 수 있는 특정 CPU 리소스에 대한 액세스가 필요합니다.

Azure Portal에 액세스하고 Azure Portal에서 만들어진 Azure Stack Edge 리소스로 이동합니다.

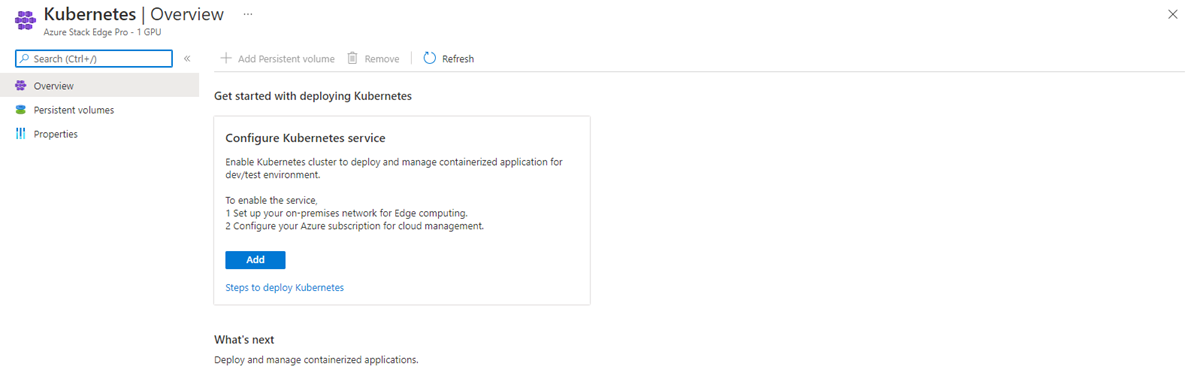

클러스터를 배포하려면 Kubernetes 옵션을 선택한 다음 추가 단추를 선택하여 클러스터를 구성합니다.

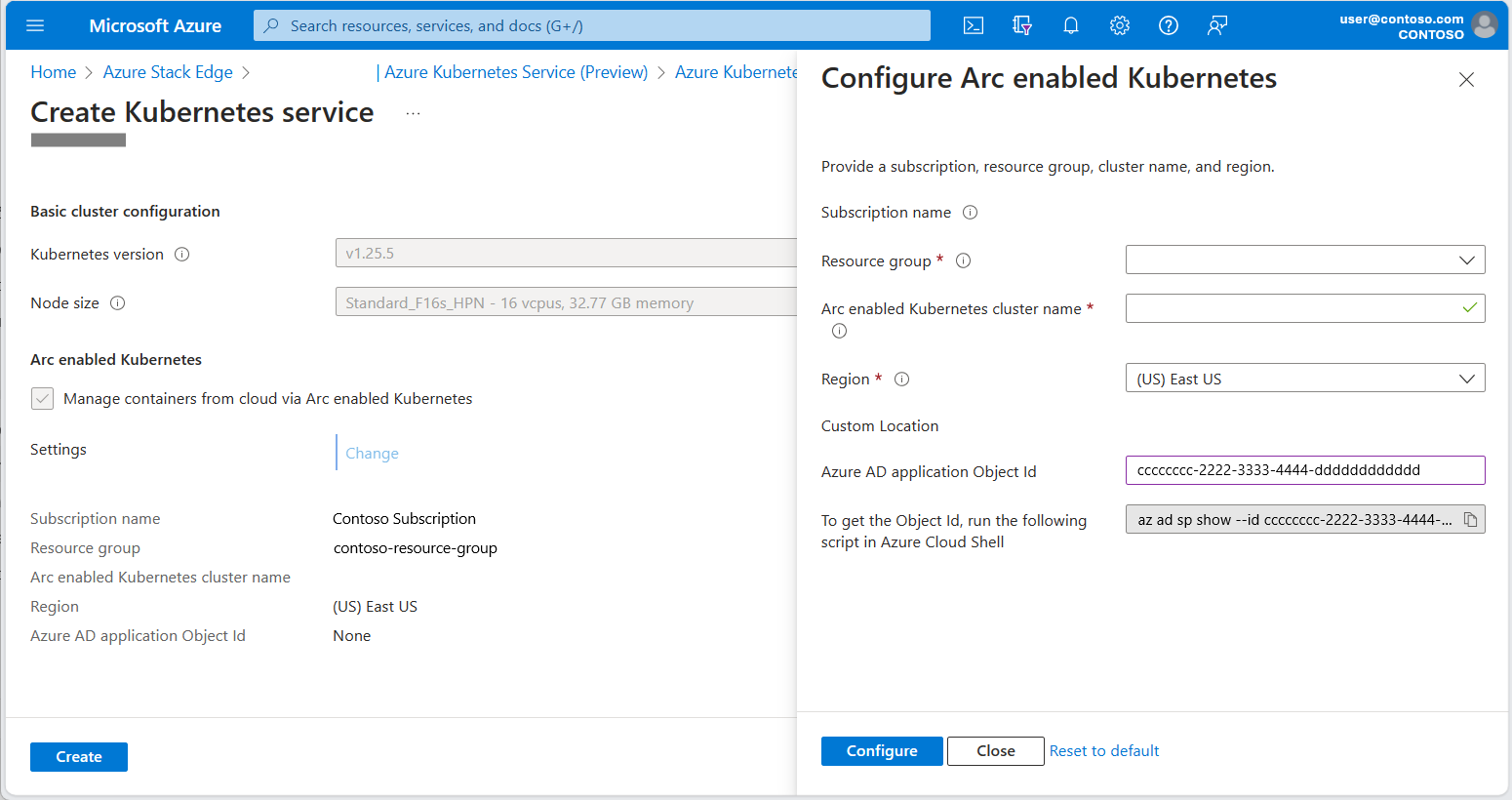

노드 크기로 Standard_F16s_HPN을 선택합니다.

Arc enabled Kubernetes 확인란이 선택되어 있는지 확인합니다.

변경 링크를 선택하고 OID(개체 ID) 검색에서 얻은 사용자 지정 위치에 대한 Microsoft Entra 애플리케이션 OID(개체 ID)를 입력합니다.

Arc 지원 Kubernetes Service는 Azure Stack Edge 리소스와 동일한 리소스 그룹에 자동으로 만들어집니다. Azure Stack Edge 리소스 그룹이 Azure Private 5G Core를 지원하는 지역에 없는 경우 지역을 변경해야 합니다.

구성을 클릭하여 구성을 적용합니다.

지역 및 Microsoft Entra 애플리케이션 OID(개체 ID) 필드에 적절한 값이 표시되는지 확인한 다음 만들기를 클릭합니다.

프롬프트에 따라 작업하여 서비스를 설정합니다.

Kubernetes 클러스터 만들기에는 약 20분이 소요됩니다. 만들기 중에 Azure Stack Edge 리소스에 중요한 경보가 표시될 수 있습니다. 이 경보는 예상되는 것으로 몇 분 후에 사라집니다.

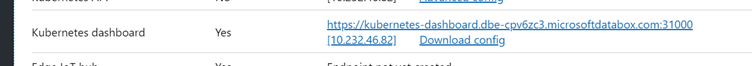

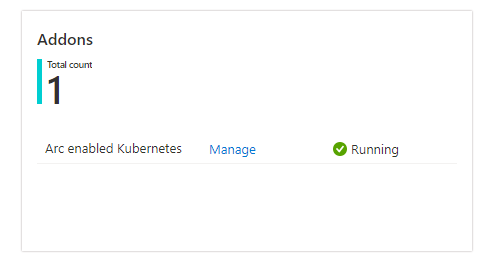

배포되면 포털의 개요 페이지에 Kubernetes 서비스가 실행 중임이 표시되어야 합니다.

kubectl 액세스 설정

클러스터가 성공적으로 배포되었는지 확인하려면 kubectl 액세스 권한이 필요합니다. 클러스터에 대한 읽기 전용 kubectl 액세스의 경우 ASE 로컬 UI에서 kubeconfig 파일을 다운로드할 수 있습니다. 디바이스에서 구성 다운로드를 선택합니다.

다운로드한 파일의 이름은 config.json입니다. 이 파일에는 Pod를 설명하고 로그를 볼 수 있는 권한이 있지만 kubectl exec를 사용하여 Pod에 액세스할 수는 없습니다.

포털 액세스 설정

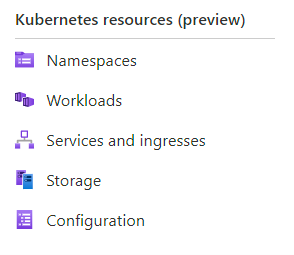

Azure Portal에서 Azure Stack Edge 리소스를 엽니다. Azure Kubernetes Service 창(클러스터 시작 및 Arc 설정에 표시됨)으로 이동하고 관리 링크를 선택하여 Arc 창을 엽니다.

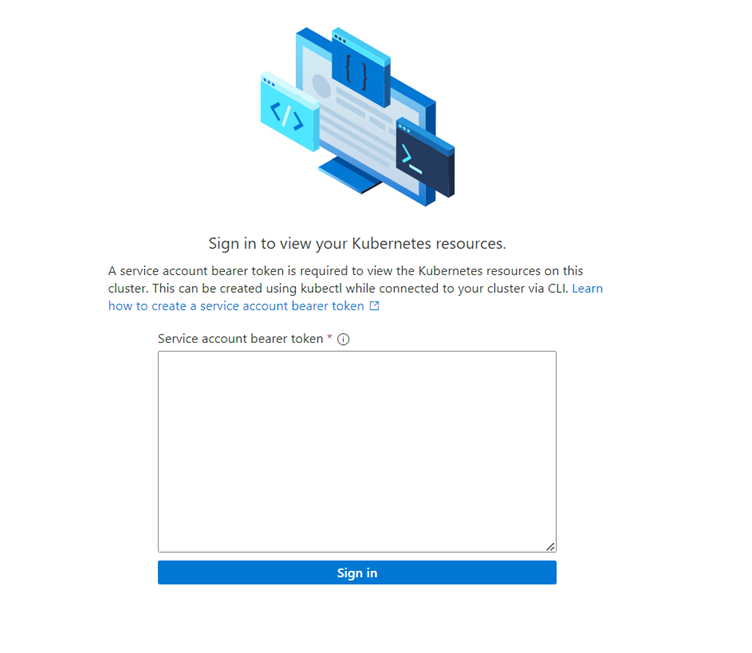

Kubernetes 리소스(미리 보기) 메뉴의 옵션을 사용하여 클러스터를 탐색합니다.

처음에 로그인 요청 상자가 표시됩니다. 로그인에 사용할 토큰은 kubectl 액세스 설정의 로컬 UI에서 검색한 kubeconfig 파일에서 가져옵니다. kubeconfig 파일의 끝 부분에 token:이라는 접두사가 붙은 문자열이 있습니다. 이 문자열을 포털의 상자에 복사하고(줄 바꿈 문자가 복사되지 않았는지 확인) 로그인을 선택합니다.

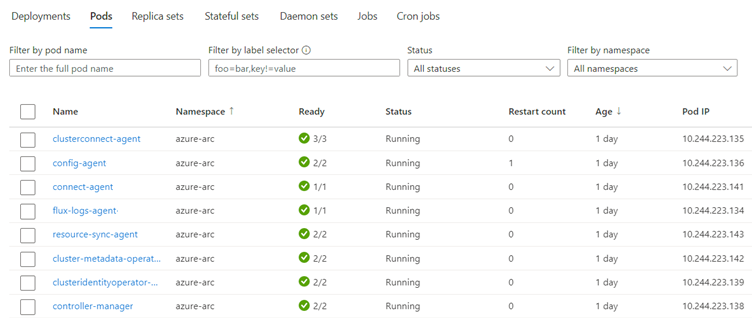

이제 클러스터에서 실행 중인 항목에 대한 정보를 볼 수 있습니다. 다음은 워크로드 창의 예입니다.

클러스터 구성 확인

kubectl 액세스 설정의 UI에서 다운로드한 kubeconfig를 사용하여 다음 kubectl 명령을 실행하여 AKS 클러스터가 올바르게 설정되었는지 확인해야 합니다.

kubectl get nodes

이 명령은 이름이 nodepool-aaa-bbb인 노드와 target-cluster-control-plane-ccc인 노드 등 두 개의 노드를 반환해야 합니다.

실행 중인 모든 Pod를 보려면 다음을 실행합니다.

kubectl get pods -A

또한 이제 포털의 Azure Stack Edge 리소스에서 AKS 클러스터를 볼 수 있습니다.

Kubernetes 확장에 대한 변수 수집

다음 표의 각 값을 수집합니다.

| 값 | 변수 이름 |

|---|---|

| Azure 리소스가 배포되는 Azure 구독의 ID입니다. | SUBSCRIPTION_ID |

| AKS 클러스터가 배포된 리소스 그룹의 이름입니다. 이는 Azure Portal의 Azure Kubernetes Service 창에서 관리 단추를 사용하여 찾을 수 있습니다. | RESOURCE_GROUP_NAME |

| AKS 클러스터 리소스의 이름입니다. 이는 Azure Portal의 Azure Kubernetes Service 창에서 관리 단추를 사용하여 찾을 수 있습니다. | RESOURCE_NAME |

| Azure 리소스가 배포되는 지역입니다. 이는 AP5GC에서 지원하는 지역 중 하나여야 하는 모바일 네트워크를 배포할 지역과 일치해야 합니다. 이 값은 지역의 코드 이름이어야 합니다. |

LOCATION |

| AKS 클러스터에 대해 만들 사용자 지정 위치 리소스의 이름입니다. 이 값은 영숫자 문자로 시작하고 끝나야 하며 영숫자 문자( - 또는 .)만 포함해야 합니다. |

CUSTOM_LOCATION |

Kubernetes 확장 설치

Azure 프라이빗 5G Core 프라이빗 모바일 네트워크에는 Azure Cloud Shell에서 Azure CLI를 사용하여 구성해야 하는 사용자 지정 위치 및 특정 Kubernetes 확장이 필요합니다.

Azure Cloud Shell을 사용하여 Azure CLI에 로그인하고 드롭다운 메뉴에서 Bash를 선택합니다.

배포에 필요한 값을 사용하여 다음 환경 변수를 설정합니다.

SUBSCRIPTION_ID=<subscription ID> RESOURCE_GROUP_NAME=<resource group name> LOCATION=<deployment region, for example eastus> CUSTOM_LOCATION=<custom location for the AKS cluster> ARC_CLUSTER_RESOURCE_NAME=<resource name> TEMP_FILE=./tmpfile셸 환경을 준비합니다.

az account set --subscription "$SUBSCRIPTION_ID" az extension add --upgrade --name k8s-extension az extension add --upgrade --name customlocation네트워크 기능 운영자 Kubernetes 확장을 작성합니다.

cat > $TEMP_FILE <<EOF { "helm.versions": "v3", "Microsoft.CustomLocation.ServiceAccount": "azurehybridnetwork-networkfunction-operator", "meta.helm.sh/release-name": "networkfunction-operator", "meta.helm.sh/release-namespace": "azurehybridnetwork", "app.kubernetes.io/managed-by": "helm", "helm.release-name": "networkfunction-operator", "helm.release-namespace": "azurehybridnetwork", "managed-by": "helm" } EOFaz k8s-extension create \ --name networkfunction-operator \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.HybridNetwork" \ --auto-upgrade-minor-version "true" \ --scope cluster \ --release-namespace azurehybridnetwork \ --release-train preview \ --config-settings-file $TEMP_FILE패킷 코어 Monitor Kubernetes 확장을 만듭니다.

az k8s-extension create \ --name packet-core-monitor \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.MobileNetwork.PacketCoreMonitor" \ --release-train stable \ --auto-upgrade true사용자 지정 위치 만들기:

az customlocation create \ -n "$CUSTOM_LOCATION" \ -g "$RESOURCE_GROUP_NAME" \ --location "$LOCATION" \ --namespace azurehybridnetwork \ --host-resource-id "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME" \ --cluster-extension-ids "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME/providers/Microsoft.KubernetesConfiguration/extensions/networkfunction-operator"

지정된 리소스 그룹 내의 Azure Portal에서 리소스로 표시되는 새 사용자 지정 위치가 표시되어야 합니다. kubectl get pods -A 명령(kubeconfig 파일에 대한 액세스 권한 포함)을 사용하면 설치된 확장에 해당하는 새 pod도 표시되어야 합니다. azurehybridnetwork 네임스페이스에 하나의 Pod가 있고 packet-core-monitor 네임스페이스에 하나가 있어야 합니다.

롤백

Azure Stack Edge 구성에 오류가 있는 경우 포털을 사용하여 AKS 클러스터를 제거할 수 있습니다(Azure Stack Edge에 Azure Kubernetes Service 배포 참조). 그런 다음 로컬 UI를 통해 설정을 수정할 수 있습니다.

또는 로컬 UI에서 디바이스 초기화 블레이드를 사용하여 전체 초기화를 수행한 다음(Azure Stack Edge 디바이스 초기화 및 재활성화 참조) 이 절차를 다시 시작할 수 있습니다. 이 경우 Azure Stack Edge 초기화를 완료한 후 Azure Portal에 남아 있는 관련 리소스도 모두 삭제해야 합니다. 여기에는 프로세스 진행 정도에 따라 다음 중 일부 또는 전부가 포함됩니다.

- Azure Stack Edge 리소스

- Azure Stack Edge 리소스와 연결된 자동 생성된 KeyVault

- Azure Stack Edge 리소스와 연결된 자동 생성된 StorageAccount

- Azure Kubernetes 클러스터(성공적으로 만들어진 경우)

- 사용자 지정 위치(성공적으로 만들어진 경우)

배포 후 ASE 구성 변경

패킷 코어를 배포한 후 연결된 데이터 네트워크를 추가 또는 제거하거나 IP 주소를 변경하려면 ASE 구성을 업데이트해야 할 수 있습니다. ASE 구성을 변경하려면 사용자 지정 위치 및 Azure Kubernetes Service 리소스를 삭제하고 ASE 구성을 변경한 다음 해당 리소스를 다시 만듭니다. 이렇게 하면 패킷 코어를 삭제하고 다시 만드는 대신 패킷 코어의 연결을 일시적으로 끊어 필요한 재구성을 최소화할 수 있습니다. 패킷 코어 구성을 동등하게 변경해야 할 수도 있습니다.

주의

이 절차 중에는 패킷 코어를 사용할 수 없습니다. 정상 패킷 코어 인스턴스를 변경하는 경우 유지 관리 기간 동안 이 절차를 실행하여 서비스에 미치는 영향을 최소화하는 것이 좋습니다.

- Azure Portal의 리소스 그룹 개요(패킷 코어를 포함하는 리소스 그룹)로 이동합니다. Packet Core 컨트롤 플레인 리소스를 선택하고 패킷 코어 수정을 선택합니다. Azure Arc 사용자 지정 위치를 없음으로 설정하고 수정을 선택합니다.

- 사용자 지정 위치 리소스가 포함된 리소스 그룹으로 이동합니다. 사용자 지정 위치 리소스의 확인란을 선택하고 삭제를 선택합니다. 삭제를 확인합니다.

- Azure Stack Edge 리소스로 이동하고 Azure Kubernetes Service에 대한 모든 구성을 제거합니다.

- ASE 로컬 UI에 액세스하고 필요에 따라 구성을 업데이트합니다.

- Kubernetes 클러스터를 다시 만듭니다. 클러스터 시작 및 Arc 설정을 참조하세요.

- 사용자 지정 위치 리소스를 다시 만듭니다. Packet Core 컨트롤 플레인 리소스를 선택하고 사용자 지정 위치 구성을 선택합니다.

이제 업데이트된 ASE 구성을 사용하여 패킷 코어가 서비스 중이어야 합니다. 패킷 코어 구성을 업데이트하려면 패킷 코어 인스턴스 수정을 참조하세요.

다음 단계

이제 Azure Stack Edge 디바이스에서 Azure Private 5G Core를 사용할 준비가 되었습니다. HA 배포의 경우 라우터도 구성해야 합니다. 그렇지 않은 경우 다음 단계는 개인 네트워크를 배포하는 데 필요한 정보를 수집하는 것입니다.