SUPI 숨김 사용

SUPI(구독 영구 식별자)는 디바이스에 대한 고유한 영구 식별자입니다. 이 식별자를 일반 텍스트로 전송하지 않도록, 암호화를 통해 숨길 수 있습니다. 암호화된 값을 SUCI( 구독 숨겨진 식별자)라고 합니다. 암호화(SUPI 숨김)는 등록 시 UE에 의해 수행되며, 사용자가 추적되지 않도록 매번 새 SUCI를 생성합니다. 암호 해독(SUCI 숨김 해제)은 패킷 코어의 UDM(통합 데이터 관리) 네트워크 함수에 의해 수행됩니다.

SUPI 숨김에는 HNPK(홈 네트워크 공개 키) 및 해당 프라이빗 키가 필요합니다. 공개 키는 SIM에 저장됩니다. 프라이빗 키는 Azure Key Vault에 저장되고 패킷 코어에 구성된 URL에서 참조됩니다. 이 방법 가이드에서는 SUCI 숨김 해제에 대한 프라이빗 키를 사용하여 패킷 코어를 구성하는 방법을 알아봅니다.

SUPI 숨김 및 SUCI 숨김 해제는 3GPP TS 33.501: 5G 시스템에 대한 보안 아키텍처 및 절차에서 정의됩니다.

Important

일부 사용자 장비가 작동하려면 SUPI 숨김이 필요할 수 있습니다. 자세한 내용은 장비 공급업체 설명서를 참조하세요.

필수 조건

프라이빗 모바일 네트워크 배포를 위한 필수 구성 요소 작업 완료에서 식별한 활성 구독에 대한 액세스 권한이 있는 계정을 사용하여 Azure Portal에 로그인할 수 있는지 확인합니다. 이 계정에는 구독 범위에 기본 제공되는 참가자 역할이 있어야 합니다.

프라이빗 모바일 네트워크에 해당하는 모바일 네트워크 리소스의 이름을 식별합니다.

사용하려는 SUPI 보호 체계(프로필 A 또는 프로필 B)를 식별합니다.

공개 키를 사용한 SIM 프로그래밍에 대해 논의하려면 SIM 공급업체에 문의하세요. 사용할 SUPI 보호 체계(프로필 A 또는 프로필 B)와 사용할 키 식별자를 식별하는 데 동의해야 합니다.

홈 네트워크 프라이빗 키 생성

Bash에서 OpenSSL 도구를 사용하여 프로필 A 또는 프로필 B에 대한 공개 키와 프라이빗 키 쌍을 생성할 수 있습니다.

프로필 A

SUPI 보호 체계 프로필 A를 사용하는 경우 키는 X25519 프라이빗 키여야 합니다.

Azure Cloud Shell을 사용하여 Azure CLI에 로그인하고 드롭다운 메뉴에서 Bash를 선택합니다.

키 쌍을 생성하고 프라이빗 키를

hnpk_profile_a.pem파일에 저장합니다.openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pem해당 공개 키를 가져와

hnpk_profile_a.pub파일에 저장합니다.openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

프로필 B

SUPI 보호 체계 프로필 B를 사용하는 경우 키는 prime256v1 곡선을 사용하는 타원 곡선 프라이빗 키여야 합니다.

Azure Cloud Shell을 사용하여 Azure CLI에 로그인하고 드롭다운 메뉴에서 Bash를 선택합니다.

키 쌍을 생성하고 프라이빗 키를

hnpk_profile_b.pem파일에 저장합니다.openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pem해당 공개 키를 가져와

hnpk_profile_b.pub파일에 저장합니다.openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Azure Key Vault에 홈 네트워크 프라이빗 키 추가

홈 네트워크 프라이빗 키가 Azure Key Vault에 저장됩니다.

Important

포털에서 여러 줄 항목을 지원하지 않으므로 Azure 명령줄을 사용하여 키를 업로드해야 합니다.

프라이빗 키를 호스팅할 Azure Key Vault를 만들거나 기존 항목을 선택합니다. Key Vault가 권한 부여에 RBAC(역할 기반 액세스 제어)를 사용하는지 확인합니다. 사용자는 Key Vault 비밀 책임자 역할이 필요합니다.

프라이빗 키를 Key Vault에 비밀로 업로드하고 식별할 이름을 지정합니다.

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>비밀 식별자 URL을 기록해 둡니다. 이는 명령 출력에 있거나 포털에서 Key Vault로 이동하여 비밀을 선택할 수 있습니다. 이 URL을 사용하여 패킷 코어를 구성해야 합니다.

추가 프라이빗 키에 반복합니다.

사용자 할당 관리 ID 만들기

사용자 할당 관리 ID 만들기의 지침에 따라 만듭니다. UAMI 리소스 ID를 기록해 둡니다.

관리 ID를 위한 Key Vault에 Key Vault 비밀 사용자 액세스를 할당합니다.

포털에서 Mobile Network 리소스로 이동하고 왼쪽 설정 메뉴에서 ID 선택합니다. 추가를 선택하여 사용자 할당 관리 ID를 모바일 네트워크에 추가합니다.

패킷 코어에서 홈 네트워크 프라이빗 키 구성

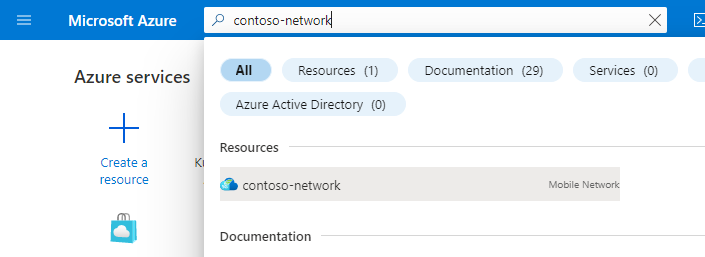

Azure Portal에 로그인합니다.

SIM을 프로비전할 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 검색하여 선택합니다.

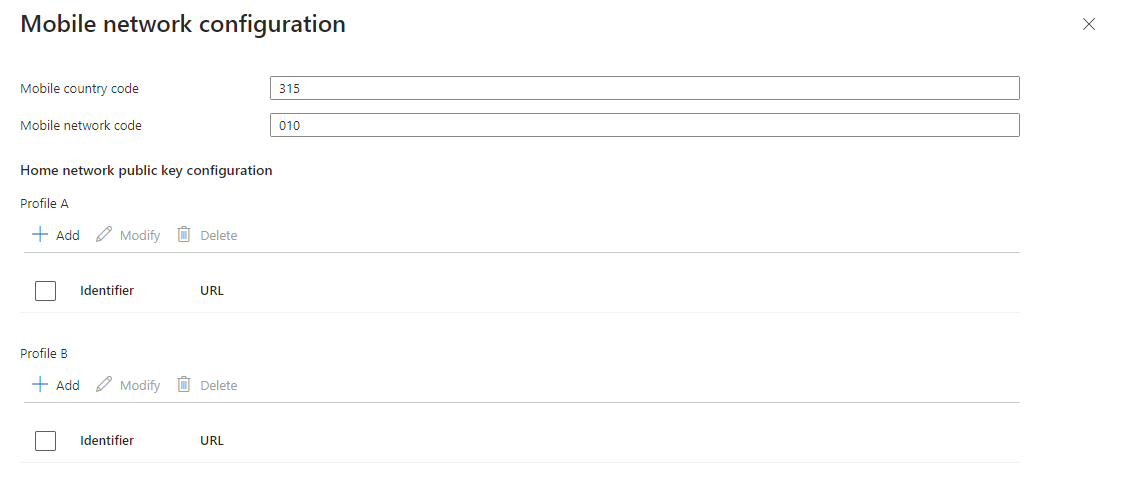

모바일 네트워크 수정을 선택합니다.

홈 네트워크 공개 키 구성아래에서 프로필 A 또는 프로필 B에 추가를 선택합니다.

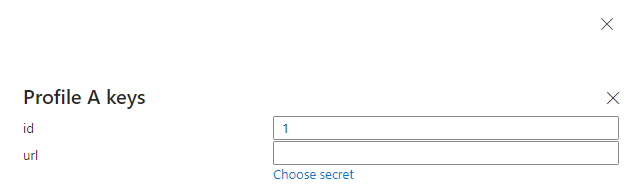

키 세부 정보를 추가합니다.

- 1에서 255 사이의 ID를 선택하고 ID 필드에 입력합니다. ID는 SIM 공급업체와의 합의에 따라 SIM에 프로비전된 키 식별자와 일치해야 합니다.

- url 필드에 프라이빗 키 비밀의 URL을 입력하거나, 비밀 선택을 클릭하여 드롭다운 메뉴에서 선택합니다.

추가를 선택합니다.

추가 프라이빗 키에 반복합니다.

모바일 네트워크 리소스로 돌아갑니다. 이제 홈 네트워크 공개 키: 성공이 표시됩니다.

Packet Core 컨트롤 플레인 리소스로 이동합니다. 이제 홈 네트워크 프라이빗 키: 성공이 표시됩니다.

SUPI 숨김 사용 안 함

SUPI 숨김을 사용하지 않아야 하는 경우 Mobile Network 리소스에서 구성을 제거합니다.

키 회전

공개 키는 SIM에 영구적으로 저장되므로 이를 변경하려면 새 SIM을 발급해야 합니다. 따라서 새 ID를 사용하여 새 키 쌍을 만들고 새 SIM을 발급하는 것이 좋습니다. 모든 이전 SIM이 서비스가 중단되면 이전 키에 대한 패킷 코어 구성을 제거할 수 있습니다.

다음 단계

분산 추적을 사용하여 네트워크에서 SUPI 숨김이 수행되고 있는지 확인할 수 있습니다.