MICROSOFT Sentinel에 SAP 시스템 연결

SAP 애플리케이션용 Microsoft Sentinel 솔루션이 올바르게 작동하려면 먼저 SAP 데이터를 Microsoft Sentinel로 가져와야 합니다. Microsoft Sentinel SAP 데이터 커넥터 에이전트를 배포하거나 SAP용 Microsoft Sentinel 에이전트 없는 데이터 커넥터를 연결하여 이 작업을 수행합니다. 사용자 환경과 일치하는 페이지 맨 위에 있는 옵션을 선택합니다.

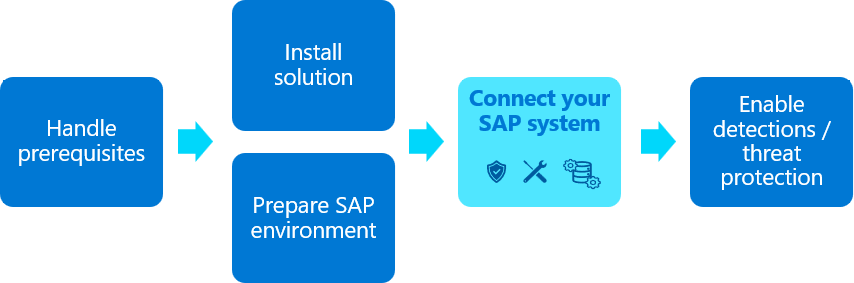

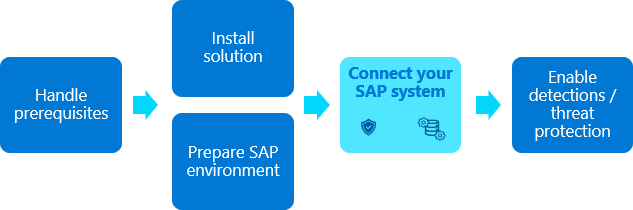

이 문서에서는 SAP 애플리케이션용 Microsoft Sentinel 솔루션 중 하나를 배포하는 세 번째 단계를 설명합니다.

이 문서의 콘텐츠는 보안, 인프라 및 SAP BASIS 팀과 관련이 있습니다. 표시되는 순서대로 이 문서의 단계를 수행해야 합니다.

이 문서의 콘텐츠는 SAP BASIS 팀에서 제공하는 정보를 사용하여 보안 팀과 관련이 있습니다.

Important

Microsoft Sentinel의 에이전트 없는 솔루션 은 시험판 제품으로 제한된 미리 보기로 제공되며, 상업적으로 출시되기 전에 실질적으로 수정될 수 있습니다. Microsoft는 여기에 제공된 정보와 관련하여 명시되거나 묵시적인 보증을 하지 않습니다. 또한 에이전트 없는 솔루션에 액세스하려면 등록이 필요하며 미리 보기 기간 동안 승인된 고객 및 파트너만 사용할 수 있습니다. 자세한 내용은 SAP용 Microsoft Sentinel을 참조하세요.

필수 조건

SAP 시스템을 Microsoft Sentinel에 연결하기 전에 다음을 수행합니다.

- 모든 배포 필수 구성 요소가 준비되었는지 확인합니다. 자세한 내용은 SAP 애플리케이션용 Microsoft Sentinel 솔루션 배포를 위한 필수 조건을 참조하세요.

Microsoft Sentinel 작업 영역에 Microsoft Sentinel SAP 에이전트 없는 솔루션 이 설치되어 있는지 확인합니다.

SAP 시스템이 배포를 위해 완벽하게 준비되었는지 확인합니다.

콘텐츠 허브에서 솔루션 설치에 설명된 대로 DCR이 구성되어 있는지 확인합니다.

데모 동영상 보기

이 문서에 설명된 배포 프로세스에 대한 다음 비디오 데모 중 하나를 시청하세요.

포털 옵션에 대한 심층 분석:

Azure KeyVault 사용에 대한 자세한 내용을 포함합니다. 오디오 없음, 캡션만 있는 데모:

가상 머신 만들기 및 자격 증명에 대한 액세스 구성

최적의 성능을 보장하고 잠재적 충돌을 방지하려면 데이터 커넥터 에이전트 컨테이너에 대한 전용 가상 머신을 만드는 것이 좋습니다. 자세한 내용은 데이터 커넥터 에이전트 컨테이너에 대한 시스템 필수 구성 요소를 참조 하세요.

AZURE Key Vault에 SAP 및 인증 비밀을 저장하는 것이 좋습니다. 키 자격 증명 모음에 액세스하는 방법은 VM(가상 머신)이 배포되는 위치에 따라 달라집니다.

| 배포 방법 | Access 메서드 |

|---|---|

| Azure VM의 컨테이너 | Azure 시스템 할당 관리 ID를 사용하여 Azure Key Vault에 액세스하는 것이 좋습니다. 시스템 할당 관리 ID를 사용할 수 없는 경우 컨테이너는 Microsoft Entra ID 등록 애플리케이션 서비스 주체 또는 마지막 수단으로 구성 파일을 사용하여 Azure Key Vault에 인증할 수도 있습니다. |

| 온-프레미스 VM의 컨테이너 또는 타사 클라우드 환경의 VM | Microsoft Entra ID 등록 애플리케이션 서비스 주체를 사용하여 Azure Key Vault에 인증합니다. |

등록된 애플리케이션 또는 서비스 주체를 사용할 수 없는 경우 구성 파일을 사용하여 자격 증명을 관리하지만 이 방법은 선호되지 않습니다. 자세한 내용은 구성 파일을 사용하여 데이터 커넥터 배포를 참조 하세요.

자세한 내용은 다음을 참조하세요.

가상 머신은 일반적으로 인프라 팀에서 만듭니다. 자격 증명에 대한 액세스 구성 및 키 자격 증명 모음 관리는 일반적으로 보안 팀에서 수행합니다.

Azure VM에서 관리 ID 만들기

다음 명령을 실행하여 Azure에서 VM 을 만들고 환경에 대한

<placeholders>실제 이름을 대체합니다.az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>자세한 내용은 빠른 시작: Azure CLI를 사용하여 Linux 가상 머신 만들기를 참조하세요.

Important

VM이 만들어지면 조직에서 적용할 수 있는 모든 보안 요구 사항 및 강화 절차를 적용해야 합니다.

이 명령은 다음과 같은 출력을 생성하는 VM 리소스를 만듭니다.

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }다음 단계에서 사용되므로 systemAssignedIdentity GUID를 복사합니다. 관리 ID입니다.

키 자격 증명 모음 만들기

이 절차에서는 SAP 인증 비밀을 포함하여 에이전트 구성 정보를 저장하는 키 자격 증명 모음을 만드는 방법을 설명합니다. 기존 키 자격 증명 모음을 사용하는 경우 2단계로 직접 건너뜁니다.

키 자격 증명 모음을 만들려면 다음을 수행합니다.

<placeholder>값을 실제 이름으로 바꾸어 다음 명령을 실행합니다.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>키 자격 증명 모음의 이름과 해당 리소스 그룹의 이름을 복사합니다. 이러한 항목은 다음 단계에서 키 자격 증명 모음 액세스 정책을 할당하고 배포 스크립트를 실행할 때 필요합니다.

키 자격 증명 모음 액세스 권한 할당

키 자격 증명 모음에서 이전에 만들고 복사한 ID에 Azure Key Vault 비밀 읽기 권한자 역할을 할당합니다.

동일한 키 자격 증명 모음에서 데이터 커넥터 에이전트를 구성하는 사용자에게 다음 Azure 역할을 할당합니다.

- Key Vault 기여자, 에이전트 배포

- Key Vault 비밀 책임자, 새 시스템 추가

포털에서 데이터 커넥터 에이전트 배포(미리 보기)

이제 VM 및 Key Vault를 만들었으므로 다음 단계는 새 에이전트를 만들고 SAP 시스템 중 하나에 연결하는 것입니다. 단일 컴퓨터에서 여러 데이터 커넥터 에이전트를 실행할 수 있지만 하나만 시작하고 성능을 모니터링한 다음 커넥터 수를 느리게 늘리는 것이 좋습니다.

이 절차에서는 Azure 또는 Defender 포털을 사용하여 새 에이전트를 만들고 SAP 시스템에 연결하는 방법을 설명합니다. 보안 팀은 SAP BASIS 팀의 도움을 받아 이 절차를 수행하는 것이 좋습니다.

통합 보안 작업 플랫폼에 작업 영역을 온보딩한 경우 Azure Portal과 Defender 포털 모두에서 포털에서 데이터 커넥터 에이전트를 배포할 수 있습니다.

명령줄에서도 배포가 지원되지만 일반적인 배포에는 포털을 사용하는 것이 좋습니다. 명령줄을 사용하여 배포된 데이터 커넥터 에이전트는 포털이 아닌 명령줄을 통해서만 관리할 수 있습니다. 자세한 내용은 명령줄에서 SAP 데이터 커넥터 에이전트 배포를 참조 하세요.

Important

컨테이너 배포 및 포털에서 SAP 시스템에 대한 연결 만들기는 현재 미리 보기로 제공됩니다. Azure Preview 추가 약관에는 베타, 미리 보기 또는 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 추가 법률 용어가 포함되어 있습니다.

필수 구성 요소:

포털을 통해 데이터 커넥터 에이전트를 배포하려면 다음이 필요합니다.

- 관리 ID 또는 등록된 애플리케이션을 통한 인증

- Azure Key Vault에 저장된 자격 증명

이러한 필수 구성 요소가 없는 경우 대신 명령줄 에서 SAP 데이터 커넥터 에이전트를 배포합니다.

데이터 커넥터 에이전트를 배포하려면 데이터 커넥터 에이전트 컴퓨터에 대한 sudo 또는 루트 권한도 필요합니다.

SNC(Secure Network Communications)를 사용하여 보안 연결을 통해 Netweaver/ABAP 로그를 수집하려면 다음이 필요합니다.

- 이진 및

libsapcrypto.so라이브러리의sapgenpse경로 - 클라이언트 인증서의 세부 정보

자세한 내용은 보안 연결에 SNC를 사용하도록 시스템 구성을 참조 하세요.

- 이진 및

데이터 커넥터 에이전트를 배포하려면 다음을 수행합니다.

에이전트를 설치할 새로 만든 VM에 sudo 권한이 있는 사용자로 로그인합니다.

SAP NetWeaver SDK를 다운로드 및/또는 컴퓨터로 전송합니다.

Microsoft Sentinel에서 구성 > 데이터 커넥터를 선택합니다.

검색 창에 SAP을 입력합니다. 검색 결과에서 SAP용 Microsoft Sentinel을 선택한 다음 커넥터 페이지를 엽니다.

구성 영역에서 새 에이전트 추가(미리 보기)를 선택합니다.

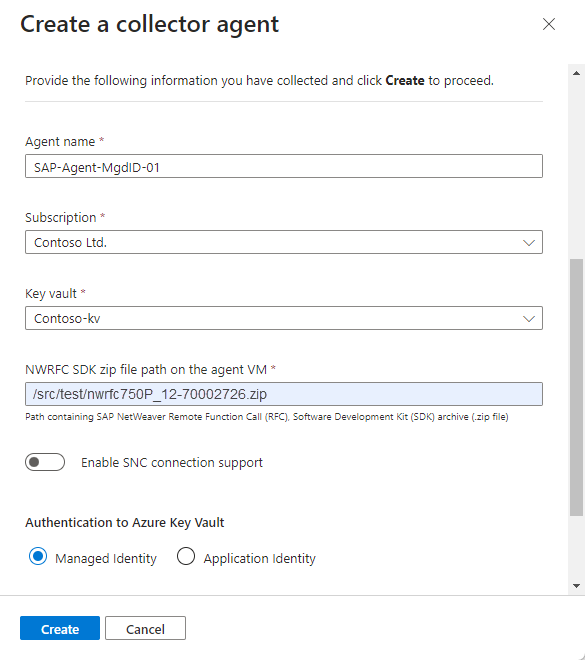

수집기 에이전트 만들기 창에서 다음 에이전트 세부 정보를 입력합니다.

속성 설명 에이전트 이름 조직의 의미 있는 에이전트 이름을 입력합니다. 이름에 다음 형식의 문자만 포함할 수 있다는 점을 제외하고 특정 명명 규칙은 권장하지 않습니다. - a~z

- A-Z

- 0-9

- _ (밑줄)

- . (마침표)

- -(대시)

구독 / 키 자격 증명 모음 구독을 선택하고 해당 드롭다운에서 키 자격 증명 모음을 선택합니다. 에이전트 VM의 NWRFC SDK zip 파일 경로 SAP NetWeaver RFC(Remote Function Call) SDK(소프트웨어 개발 키트) 보관 파일(.zip 파일)이 포함된 VM에 경로를 입력합니다.

이 경로가<path>/NWRFC<version number>.zip구문에 SDK 버전 번호를 포함하는지 확인합니다. 예:/src/test/nwrfc750P_12-70002726.zipSNC 연결 지원 사용 SNC를 사용하여 보안 연결을 통해 NetWeaver/ABAP 로그를 수집하려면 선택합니다.

이 옵션을 선택하면 에이전트 VM에서 SAP 암호화 라이브러리 경로에sapgenpse이진 및libsapcrypto.so라이브러리가 포함된 경로를 입력합니다.

에이전트 배포를 완료한 후에는 돌아가 SNC 연결을 사용하도록 설정할 수 없으므로 SNC 연결을 사용하려는 경우 이 단계에서 SNC 연결 지원 사용을 선택해야 합니다. 나중에 이 설정을 변경하려면 대신 새 에이전트를 만드는 것이 좋습니다.Azure Key Vault에서 인증 관리 ID를 사용하여 키 자격 증명 모음에 인증하려면 관리 ID 기본 옵션을 선택한 상태로 둡니다. 등록된 애플리케이션을 사용하여 키 자격 증명 모음에 인증하려면 애플리케이션 ID를 선택합니다.

관리 ID 또는 등록된 애플리케이션이 미리 설정되어 있어야 합니다. 자세한 내용은 가상 머신 만들기 및 자격 증명에 대한 액세스 구성을 참조하세요.예시:

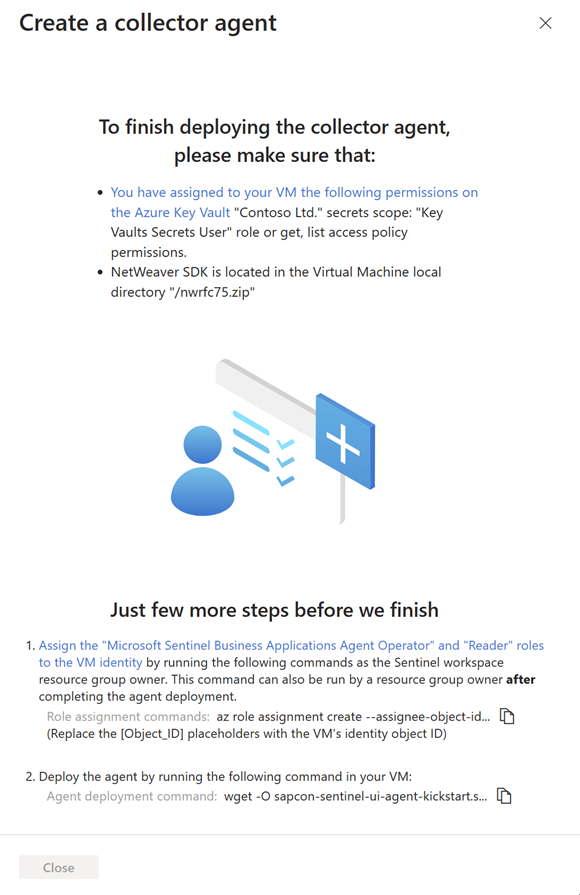

만들기를 선택하고 배포를 완료하기 전에 권장 사항을 검토합니다.

SAP 데이터 커넥터 에이전트를 배포하려면 Microsoft Sentinel Business Applications 에이전트 운영자 및 읽기 권한자 역할을 사용하여 Microsoft Sentinel 작업 영역에 대한 특정 권한으로 에이전트의 VM ID를 부여해야 합니다.

이 단계에서 이 명령을 실행하려면 Microsoft Sentinel 작업 영역에서 리소스 그룹 소유자여야 합니다. 작업 영역에서 리소스 그룹 소유자가 아닌 경우 에이전트 배포가 완료된 후에도 이 절차를 수행할 수 있습니다.

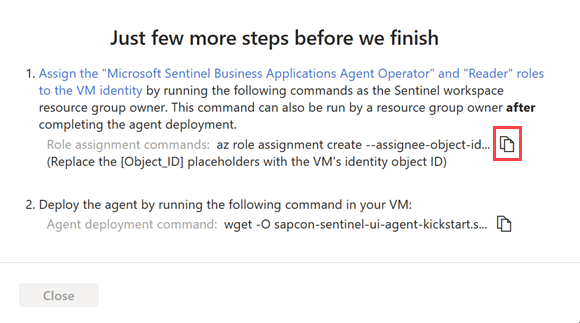

완료하기 전에 몇 가지 추가 단계에서 1단계의 역할 할당 명령을 복사하고 에이전트 VM에서 실행하여 자리 표시자를 VM ID 개체 ID로 바꿉

[Object_ID]니다. 예시:

Azure에서 VM ID 개체 ID를 찾으려면 다음을 수행합니다.

관리 ID의 경우 개체 ID가 VM의 ID 페이지에 나열됩니다.

서비스 주체의 경우 Azure의 엔터프라이즈 애플리케이션 으로 이동합니다. 모든 애플리케이션을 선택한 다음, VM을 선택합니다. 개체 ID가 개요 페이지에 표시됩니다.

이러한 명령은 작업 영역에서 지정된 에이전트 데이터의 범위만 포함하여 Microsoft Sentinel Business Applications 에이전트 운영자 및 읽기 권한자 Azure 역할을 VM의 관리 또는 애플리케이션 ID에 할당합니다.

Important

CLI를 통해 Microsoft Sentinel Business Applications 에이전트 운영자 및 읽기 권한자 역할을 할당하면 작업 영역에서 할당된 에이전트의 데이터 범위에만 역할이 할당됩니다. 가장 안전하므로 권장되는 옵션입니다.

Azure Portal을 통해 역할을 할당해야 하는 경우 Microsoft Sentinel 작업 영역과 같은 작은 범위에서만 역할을 할당하는 것이 좋습니다.

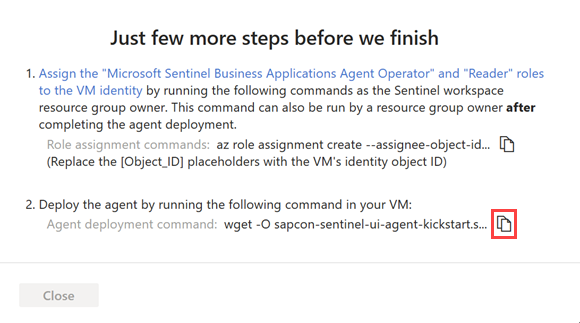

2단계의 에이전트 배포 명령 옆에 있는 복사

를 선택합니다. 예시:

를 선택합니다. 예시:

명령줄을 별도의 위치에 복사한 다음 닫기를 선택합니다.

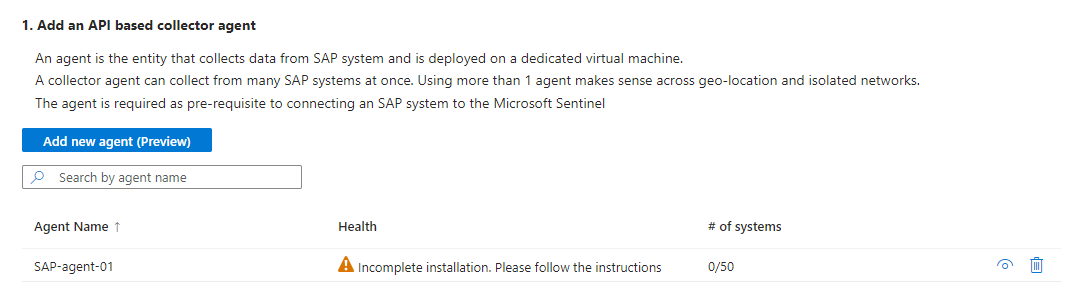

관련 에이전트 정보는 Azure Key Vault에 배포되고 새 에이전트는 API 기반 수집기 에이전트 추가의 표에 표시됩니다.

이 단계에서 에이전트 상태는 "불완전한 설치입니다. 지침을 따르세요.”입니다. 에이전트가 성공적으로 설치되면 상태는 에이전트 정상으로 변경됩니다. 이 업데이트에는 최대 10분 정도 걸릴 수 있습니다. 예시:

참고 항목

이 표에는 Azure Portal을 통해 배포하는 에이전트의 에이전트 이름과 상태만 표시됩니다. 명령줄을 사용하여 배포된 에이전트는 여기에 표시되지 않습니다. 자세한 내용은 명령줄 탭을 대신 참조하세요.

에이전트를 설치하려는 VM에서 터미널을 열고 이전 단계에서 복사한 에이전트 배포 명령을 실행합니다. 이 단계에서는 데이터 커넥터 에이전트 컴퓨터에 대한 sudo 또는 루트 권한이 필요합니다.

스크립트에서 OS 구성 요소를 업데이트하고 Azure CLI 및 Docker 소프트웨어와 기타 필수 유틸리티(예: jq, netcat, curl)를 설치합니다.

필요에 따라 컨테이너 배포를 사용자 지정하기 위해 스크립트에 추가 매개 변수를 제공합니다. 사용 가능한 명령줄 옵션에 대한 자세한 내용은 Kickstart 스크립트 참조를 참조하세요.

명령을 다시 복사해야 하는 경우 상태 열 오른쪽에 있는 보기

를 선택하고 오른쪽 아래에 있는 에이전트 배포 명령 옆에 있는 명령을 복사합니다.

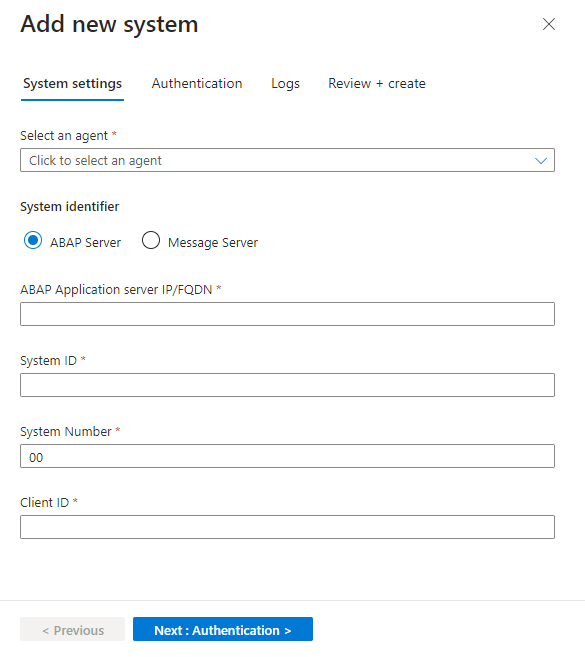

를 선택하고 오른쪽 아래에 있는 에이전트 배포 명령 옆에 있는 명령을 복사합니다.SAP 애플리케이션의 데이터 커넥터에 대한 Microsoft Sentinel 솔루션 페이지의 구성 영역에서 새 시스템 추가(미리 보기)를 선택하고 다음 세부 정보를 입력합니다.

에이전트 선택에서 이전에 만든 에이전트를 선택합니다.

시스템 식별자에서 서버 유형을 선택합니다.

- ABAP 서버

- 메시지 서버 는 ASCS(ABAP SAP Central Services)의 일부로 메시지 서버를 사용합니다.

서버 유형에 대한 관련 세부 정보를 정의하여 계속합니다.

- ABAP 서버의 경우 ABAP 애플리케이션 서버 IP 주소/FQDN, 시스템 ID 및 번호 및 클라이언트 ID를 입력합니다.

- 메시지 서버의 경우 메시지 서버 IP 주소/FQDN, 포트 번호 또는 서비스 이름 및 로그온 그룹을 입력합니다.

완료되면 다음: 인증을 선택합니다.

예시:

인증 탭에서 다음 세부 정보를 입력합니다.

- 기본 인증의 경우 사용자 및 암호를 입력합니다.

- 에이전트를 설정할 때 SNC 연결을 선택한 경우 SNC를 선택하고 인증서 세부 정보를 입력합니다.

완료되면 다음: 로그를 선택합니다.

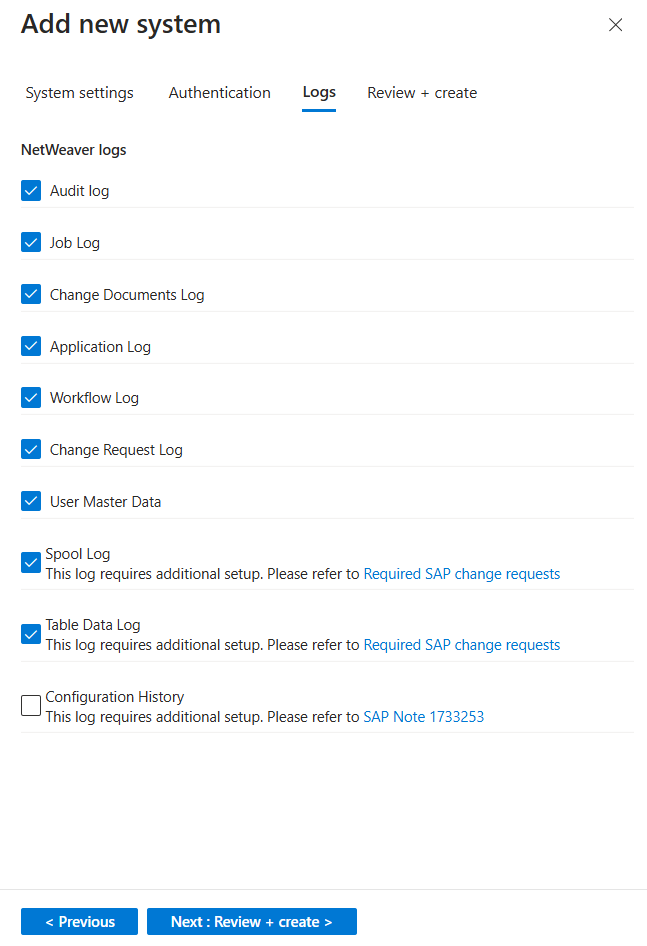

로그 탭에서 SAP에서 수집할 로그를 선택한 다음 다음: 검토 및 만들기를 선택합니다. 예시:

(선택 사항) SAP PAHI 테이블을 모니터링하는 데 최적의 결과를 보려면 구성 기록을 선택합니다. 자세한 내용은 PAHI 테이블이 정기적으로 업데이트되는지 확인하세요.

정의한 설정을 검토합니다. 이전을 선택하여 설정을 수정하거나 배포를 선택하여 시스템을 배포합니다.

정의한 시스템 구성은 배포 중에 정의한 Azure Key Vault에 배포됩니다. 이제 SAP 시스템 구성 및 수집기 에이전트에 할당에 있는 표에서 시스템 세부 정보를 확인할 수 있습니다. 이 표에는 포털을 통해 추가한 시스템의 관련 에이전트 이름, SAP SID(시스템 ID) 및 상태가 표시됩니다.

이 단계에서 시스템 상태는 보류 중입니다. 에이전트가 성공적으로 업데이트되면 Azure Key Vault에서 구성을 끌어오고 상태는 시스템 정상으로 변경됩니다. 이 업데이트에는 최대 10분 정도 걸릴 수 있습니다.

에이전트 없는 데이터 커넥터 연결

Microsoft Sentinel에서 구성 > 데이터 커넥터 페이지로 이동하여 클라우드 커넥터(미리 보기) 데이터 커넥터를 통해 SAP ABAP 및 S/4를 찾습니다.

구성 영역의 Microsoft Sentinel에 SAP 통합 제품군 연결에서 연결 추가를 선택합니다.

에이전트 없는 연결 쪽 창에서 다음 세부 정보를 입력합니다.

필드 설명 RFC 대상 이름 BTP 대상에서 가져온 RFC 대상의 이름입니다. SAP 에이전트 없는 클라이언트 ID Process Integration Runtime 서비스 키 JSON 파일에서 가져온 clientid 값입니다. SAP 에이전트 없는 클라이언트 암호 Process Integration Runtime 서비스 키 JSON 파일에서 가져온 clientsecret 값입니다. 권한 부여 서버 URL Process Integration Runtime 서비스 키 JSON 파일에서 가져온 tokenurlurl 값입니다. 예: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenIntegration Suite 엔드포인트 Process Integration Runtime 서비스 키 JSON 파일에서 가져온 URL 값입니다. 예: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.com

연결 및 상태 확인

SAP 데이터 커넥터를 배포한 후 에이전트의 상태 및 연결을 확인합니다. 자세한 내용은 SAP 시스템의 상태 및 역할 모니터링을 참조하세요.

다음 단계

커넥터가 배포되면 SAP 애플리케이션 콘텐츠에 대한 Microsoft Sentinel 솔루션 구성을 계속 진행합니다. 특히 관심 목록에서 세부 정보를 구성하는 것은 검색 및 위협 방지를 사용하도록 설정하는 데 필수적인 단계입니다.