Azure Synapse Analytics 연결 설정

이 문서에서는 Azure Synapse Analytics의 연결 설정과 해당하는 경우 구성하는 방법을 설명합니다.

공용 네트워크 액세스

공용 네트워크 액세스 기능을 사용하여 Azure Synapse 작업 영역에 대해 들어오는 공용 네트워크 연결을 허용할 수 있습니다.

- 공용 네트워크 액세스가 사용 안 함인 경우 프라이빗 엔드포인트를 통해서만 작업 영역에 연결할 수 있습니다.

- 공용 네트워크 액세스가 사용인 경우 공용 네트워크에서도 작업 영역에 연결할 수 있습니다. 작업 영역을 만드는 동안과 그 이후에 이 기능을 관리할 수 있습니다.

Important

이 기능은 Azure Synapse Analytics 관리형 가상 네트워크에 연결된 Azure Synapse 작업 영역에서만 사용할 수 있습니다. 그러나 관리형 VNet과의 연결과 무관하게, Synapse 작업 영역을 공용 네트워크에 열 수는 있습니다.

공용 네트워크 액세스를 비활성화하면 사용자에게 통합 Git 리포지토리 또는 해당 Git 분기에 액세스할 수 있는 권한이 있는 한 Synapse Studio의 GIT 모드 및 커밋 변경 내용에 대한 액세스가 차단되지 않습니다. 그러나 방화벽 설정으로 인해 라이브 모드에 대한 액세스가 차단되므로 게시 단추가 작동하지 않습니다. 공용 네트워크 액세스를 사용하지 않도록 설정하면 자체 호스팅 통합 런타임은 여전히 Synapse와 통신할 수 있습니다. 현재 자체 호스팅 통합 런타임과 Synapse 컨트롤 플레인 간의 프라이빗 링크 설정은 지원되지 않습니다.

사용 안 함 옵션을 선택하면 구성할 수 있는 방화벽 규칙이 적용되지 않습니다. 또한 Synapse 포털의 네트워크 설정에 방화벽 규칙이 회색으로 표시됩니다. 공용 네트워크 액세스를 다시 사용하도록 설정하면 방화벽 구성이 다시 적용됩니다.

팁

사용으로 되돌리면 방화벽 규칙 편집 전에 잠시 기다립니다.

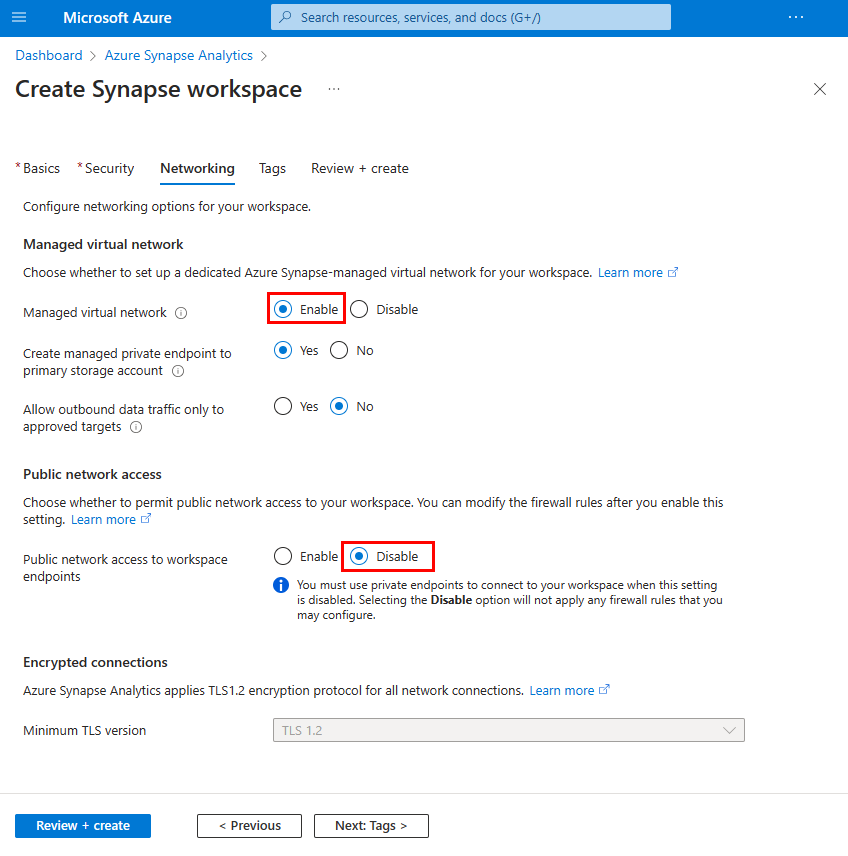

작업 영역을 만들 때 공용 네트워크 액세스 구성

Azure Portal에서 작업 영역을 만들 때 네트워킹 탭을 선택합니다.

관리형 가상 네트워크에서 사용을 선택하여 작업 영역을 관리형 가상 네트워크에 연결하고 공용 네트워크 액세스를 허용합니다.

공용 네트워크 액세스에서 사용 안 함을 선택하여 작업 영역에 대한 공용 액세스를 거부합니다. 작업 영역에 대한 공용 액세스를 허용하려면 사용을 선택합니다.

작업 영역 만들기 흐름의 나머지 단계를 완료합니다.

작업 영역을 만든 뒤 공용 네트워크 액세스 구성

Azure Portal에서 Synapse 작업 영역을 선택합니다.

왼쪽 탐색에서 네트워킹을 선택합니다.

작업 영역에 대한 공용 액세스를 거부하려면 사용 안 함을 선택합니다. 작업 영역에 대한 공용 액세스를 허용하려면 사용을 선택합니다.

사용하지 않도록 설정된 경우 방화벽 규칙이 회색으로 표시되어 방화벽 규칙이 적용되지 않습니다. 방화벽 규칙 구성은 그대로 유지됩니다.

저장을 선택하여 변경 내용을 저장합니다. 네트워크 설정이 저장된 것을 확인하는 알림이 나타납니다.

연결 정책

Azure Synapse Analytics의 Synapse SQL에 대한 연결 정책이 기본값으로 설정되어 있습니다. Azure Synapse Analytics에서는 이를 변경할 수 없습니다. 자세한 내용은 연결 아키텍처를 참조하세요.

최소 TLS 버전

서버리스 SQL 엔드포인트 및 개발 엔드포인트는 TLS 1.2 이상만 허용합니다.

2021년 12월부터 새 Synapse 작업 영역의 작업 영역 관리 전용 SQL 풀에는 최소 수준의 TLS 1.2가 필요합니다. 새 Synapse 작업 영역 또는 기존 작업 영역 모두에 대해 최소 TLS REST API를 사용하여 이 요구 사항을 높이거나 낮출 수 있으므로 작업 영역에서 더 높은 TLS 클라이언트 버전을 사용할 수 없는 사용자는 연결할 수 있습니다. 고객은 보안 요구 사항을 충족하기 위해 최소 TLS 버전을 올릴 수도 있습니다.

Important

Azure는 2024년 11월부터 이전 TLS 버전(TLS 1.0 및 1.1)을 사용 중지하기 시작합니다. TLS 1.2 이상을 사용하세요. 2025년 3월 31일 이후에는 더 이상 TLS 1.2 미만의 Azure Synapse Analytics 클라이언트 연결에 대한 최소 TLS 버전을 설정할 수 없습니다. 이 날짜 이후에는 1.2보다 낮은 TLS 버전을 사용하여 연결에서 로그인 시도가 실패합니다. 자세한 내용은 공지 사항을 참조하세요. TLS 1.0 및 TLS 1.1에 대한 Azure 지원 종료됩니다.

Azure Policy

Synapse 작업 영역의 네트워킹 설정 수정을 방지하기 위한 Azure 정책은 현재 사용할 수 없습니다.