Azure Virtual Desktop에서 Azure Private Link 사용

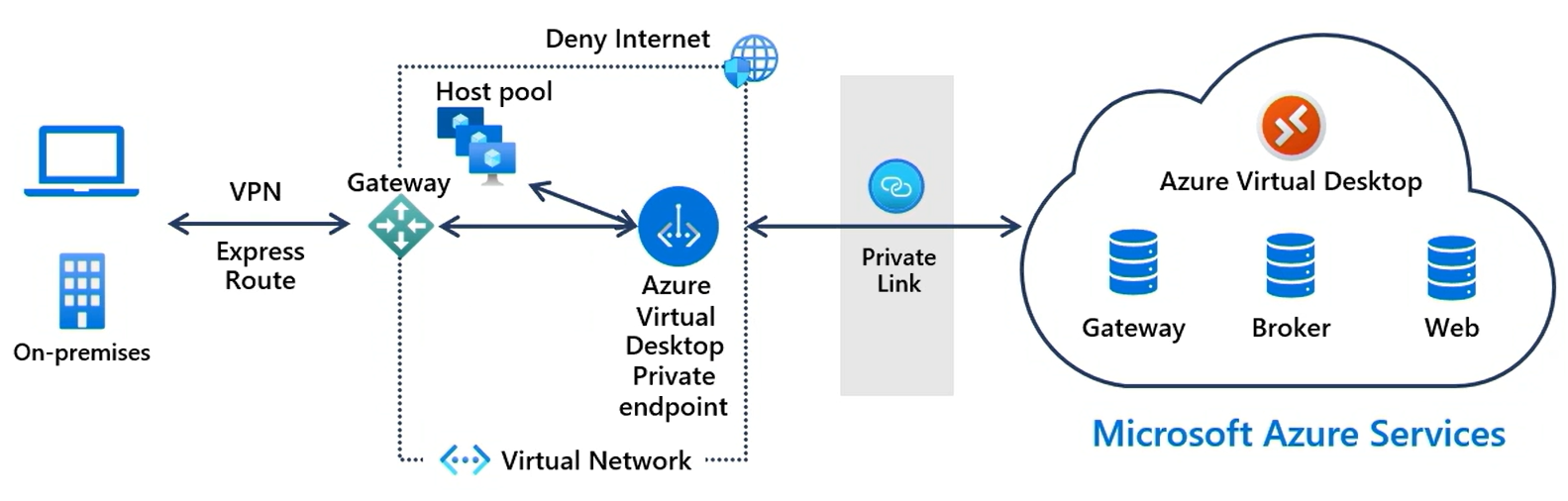

Azure Virtual Desktop에서 Azure Private Link를 사용하여 원격 리소스에 비공개로 연결할 수 있습니다. 프라이빗 엔드포인트를 만들면 가상 네트워크와 서비스 간의 트래픽이 Microsoft 네트워크에 유지되므로 더 이상 공용 인터넷에 서비스를 노출할 필요가 없습니다. 또한 원격 데스크톱 클라이언트를 사용하는 사용자가 가상 네트워크에 연결할 수 있도록 VPN 또는 ExpressRoute를 사용합니다. Microsoft 네트워크 내에서 트래픽을 유지하면 보안이 향상되고 데이터가 안전하게 유지됩니다. 이 문서에서는 Private Link가 Azure Virtual Desktop 환경을 보호하는 데 어떻게 도움이 되는지 설명합니다.

Private Link는 Azure Virtual Desktop에서 어떻게 작동하나요?

Azure Virtual Desktop에는 프라이빗 엔드포인트와 함께 사용할 세 가지 해당 리소스 유형이 있는 3개의 워크플로가 있습니다. 이러한 워크플로는 다음과 같습니다.

초기 피드 검색: 클라이언트가 사용자에게 할당된 모든 작업 영역을 검색할 수 있습니다. 이 프로세스를 사용하도록 설정하려면 모든 작업 영역의 전역 하위 리소스에 대한 단일 프라이빗 엔드포인트를 만들어야 합니다. 그러나 전체 Azure Virtual Desktop 배포에서 하나의 프라이빗 엔드포인트만 만들 수 있습니다. 이 엔드포인트는 초기 피드 검색에 필요한 전역 FQDN(정규화된 도메인 이름)에 대한 DNS(Domain Name System) 항목 및 개인 IP 경로를 만듭니다. 이 연결은 모든 클라이언트가 사용할 단일 공유 경로가 됩니다.

피드 다운로드: 클라이언트가 앱 그룹을 호스트하는 작업 영역의 특정 사용자에 대한 모든 연결 세부 정보를 다운로드합니다. Private Link를 사용하려는 각 작업 영역에 대한 피드 하위 리소스의 프라이빗 엔드포인트를 만듭니다.

호스트 풀에 연결: 호스트 풀에 대한 모든 연결에는 클라이언트 및 세션 호스트라는 두 가지 측면이 있습니다. Private Link를 사용하려는 각 호스트 풀에 대한 연결 하위 리소스에 대한 프라이빗 엔드포인트를 만들어야 합니다.

다음 다이어그램은 Private Link가 로컬 클라이언트를 Azure Virtual Desktop 서비스에 안전하게 연결하는 방법을 보여 줍니다. 클라이언트 연결에 대한 자세한 내용은 클라이언트 연결 시퀀스를 참조하세요.

지원되는 시나리오

Azure Virtual Desktop을 사용하여 Private Link를 추가할 때 Azure Virtual Desktop에 연결하기 위해 지원되는 시나리오는 다음과 같습니다. 선택하는 시나리오는 요구 사항에 따라 달라집니다. 네트워크 토폴로지에서 이러한 프라이빗 엔드포인트를 공유하거나 각각에 호스트 풀 또는 작업 영역에 대한 자체 프라이빗 엔드포인트가 있도록 가상 네트워크를 격리할 수 있습니다.

클라이언트 및 세션 호스트에 대한 초기 피드 검색, 피드 다운로드 및 원격 세션 연결과 같은 연결의 모든 부분은 프라이빗 경로를 사용합니다. 다음 프라이빗 엔드포인트가 필요합니다.

목적 리소스 종류 대상 하위 리소스 엔드포인트 수량 호스트 풀에 대한 연결 Microsoft.DesktopVirtualization/hostpools connection 호스트 풀당 하나 피드 다운로드 Microsoft.DesktopVirtualization/workspaces 피드 작업 영역당 하나 초기 피드 검색 Microsoft.DesktopVirtualization/workspaces global 모든 Azure Virtual Desktop 배포당 하나만 클라이언트 및 세션 호스트에 대한 피드 다운로드 및 원격 세션 연결은 프라이빗 경로를 사용하지만 초기 피드 검색은 공용 경로를 사용합니다. 다음 프라이빗 엔드포인트가 필요합니다. 초기 피드 검색을 위한 엔드포인트는 필요하지 않습니다.

목적 리소스 종류 대상 하위 리소스 엔드포인트 수량 호스트 풀에 대한 연결 Microsoft.DesktopVirtualization/hostpools connection 호스트 풀당 하나 피드 다운로드 Microsoft.DesktopVirtualization/workspaces 피드 작업 영역당 하나 클라이언트 및 세션 호스트에 대한 원격 세션 연결만 프라이빗 경로를 사용하지만 초기 피드 검색 및 피드 다운로드는 공용 경로를 사용합니다. 다음과 같은 프라이빗 엔드포인트가 필요합니다. 작업 영역에 대한 엔드포인트는 필요하지 않습니다.

목적 리소스 종류 대상 하위 리소스 엔드포인트 수량 호스트 풀에 대한 연결 Microsoft.DesktopVirtualization/hostpools connection 호스트 풀당 하나 클라이언트 및 세션 호스트 VM은 모두 프라이빗 경로를 사용합니다. 이 시나리오에서는 Private Link가 사용되지 않습니다.

Important

초기 피드 검색을 위한 프라이빗 엔드포인트를 만드는 경우 전역 하위 리소스에 사용되는 작업 영역은 공유 FQDN(정규화된 도메인 이름)을 제어하여 모든 작업 영역에서 피드의 초기 검색을 용이하게 합니다. 이 용도로만 사용되며 애플리케이션 그룹이 등록되지 않은 별도의 작업 영역을 만들어야 합니다. 이 작업 영역을 삭제하면 모든 피드 검색 프로세스의 작동이 중지됩니다.

초기 피드 검색(전역 하위 리소스)에 사용되는 작업 영역에 대한 액세스는 제어할 수 없습니다. 프라이빗 액세스만 허용하도록 이 작업 영역을 구성하면 설정이 무시됩니다. 이 작업 영역은 항상 퍼블릭 경로에서 액세스할 수 있습니다.

IP 주소 할당은 IP 주소에 대한 수요가 증가함에 따라 변경될 수 있습니다. 용량을 확장하는 동안 프라이빗 엔드포인트에 대한 추가 주소가 필요합니다. 잠재적인 주소 공간 소모를 고려하고 성장을 위한 충분한 위쪽 공간을 보장하는 것이 중요합니다. 허브 또는 스포크 토폴로지에서 프라이빗 엔드포인트에 대한 적절한 네트워크 구성을 결정하는 방법에 대한 자세한 내용은 Private Link 배포에 대한 의사 결정 트리를 참조하세요.

구성 결과

공용 또는 프라이빗 액세스를 설정하도록 관련 Azure Virtual Desktop 작업 영역 및 호스트 풀에 대한 설정을 구성합니다. 초기 피드 검색(전역 하위 리소스)에 사용되는 작업 영역을 제외하고 작업 영역에 대한 연결의 경우 다음 표에서는 각 시나리오의 결과를 자세히 설명합니다.

| 구성 | 결과 |

|---|---|

| 모든 네트워크에서 퍼블릭 액세스를 사용하도록 설정 | 작업 영역 피드 요청은 퍼블릭 경로에서 허용됩니다. 작업 영역 피드 요청은 프라이빗 경로에서 허용됩니다. |

| 모든 네트워크에서 퍼블릭 액세스를 사용하지 않도록 설정 | 작업 영역 피드 요청은 퍼블릭 경로에서 거부됩니다. 작업 영역 피드 요청은 프라이빗 경로에서 허용됩니다. |

역방향 연결 전송을 사용하면 호스트 풀에 연결하기 위한 두 가지 네트워크 연결, 즉 게이트웨이에 대한 클라이언트 및 게이트웨이에 대한 세션 호스트가 있습니다. 두 연결에 대해 퍼블릭 액세스를 사용하거나 사용하지 않도록 설정하는 것 외에도 게이트웨이에 연결하는 클라이언트에 대해 퍼블릭 액세스를 사용하도록 설정하고 게이트웨이에 연결하는 세션 호스트에 대해 프라이빗 액세스만 허용하도록 선택할 수도 있습니다. 다음 표에서는 각 시나리오의 결과를 자세히 설명합니다.

| 구성 | 결과 |

|---|---|

| 모든 네트워크에서 퍼블릭 액세스를 사용하도록 설정 | 클라이언트 또는 세션 호스트가 퍼블릭 경로를 사용하는 경우 원격 세션이 허용됩니다. 클라이언트 또는 세션 호스트가 프라이빗 경로를 사용하는 경우 원격 세션이 허용됩니다. |

| 모든 네트워크에서 퍼블릭 액세스를 사용하지 않도록 설정 | 클라이언트 또는 세션 호스트가 퍼블릭 경로를 사용하는 경우 원격 세션이 거부됩니다. 클라이언트와 세션 호스트가 모두 프라이빗 경로를 사용하는 경우 원격 세션이 허용됩니다. |

| 클라이언트 네트워크에 대해 퍼블릭 액세스를 사용할 수 있지만 세션 호스트 네트워크에는 사용하지 않도록 설정됨 | 클라이언트가 사용하는 경로에 관계없이 세션 호스트가 퍼블릭 경로를 사용하는 경우 원격 세션이 거부됩니다. 클라이언트가 사용하는 경로에 관계없이 세션 호스트가 프라이빗 경로를 사용하는 한 원격 세션이 허용 됩니다. |

클라이언트 연결 시퀀스

사용자가 Private Link를 통해 Azure Virtual Desktop에 연결하고 Azure Virtual Desktop이 프라이빗 경로의 클라이언트 연결만 허용하도록 구성된 경우 연결 순서는 다음과 같습니다.

지원되는 클라이언트를 사용하면 사용자가 작업 영역을 구독합니다. 사용자의 디바이스는 DNS에서 주소

rdweb.wvd.microsoft.com(또는 다른 Azure 환경의 해당 주소)을 쿼리합니다.privatelink-global.wvd.microsoft.com의 프라이빗 DNS 영역은 초기 피드 검색(전역 하위 리소스)에 대한 개인 IP 주소를 반환합니다. 초기 피드 검색에 프라이빗 엔드포인트를 사용하지 않는 경우 공용 IP 주소가 반환됩니다.

피드의 각 작업 영역에 주소

<workspaceId>.privatelink.wvd.microsoft.com에 대한 DNS 쿼리가 만들어집니다.privatelink.wvd.microsoft.com의 프라이빗 DNS 영역은 작업 영역 피드 다운로드를 위한 개인 IP 주소를 반환하고 TCP 포트 443을 사용하여 피드를 다운로드합니다.

원격 세션에 연결할 때 작업 영역 피드 다운로드에서 제공되는

.rdp파일에는 사용자 디바이스의 대기 시간이 가장 짧은 Azure Virtual Desktop 게이트웨이 서비스의 주소가 포함되어 있습니다.<hostpooId>.afdfp-rdgateway.wvd.microsoft.com형식의 주소에 대해 DNS 쿼리가 수행됩니다.privatelink.wvd.microsoft.com의 프라이빗 DNS 영역은 원격 세션을 제공하는 호스트 풀에 사용할 Azure Virtual Desktop 게이트웨이 서비스의 개인 IP 주소를 반환합니다. 가상 네트워크 및 프라이빗 엔드포인트를 통한 오케스트레이션은 TCP 포트 443을 사용합니다.

오케스트레이션에 따라 클라이언트, Azure Virtual Desktop 게이트웨이 서비스 및 세션 호스트 간의 네트워크 트래픽은 TCP 동적 포트 범위 1~65535의 포트로 전송됩니다.

Important

사용자 클라이언트 디바이스 또는 세션 호스트 VM에서 프라이빗 엔드포인트로 네트워크 포트를 제한하려는 경우 연결 하위 리소스를 사용하여 전체 TCP 동적 포트 범위 1~65535의 트래픽을 호스트 풀 리소스의 프라이빗 엔드포인트로 전송하도록 허용해야 합니다. Azure 프라이빗 네트워킹은 내부적으로 이러한 포트를 클라이언트 오케스트레이션 중에 선택한 적절한 게이트웨이에 매핑하기 때문에 전체 TCP 동적 포트 범위가 필요합니다. 포트를 프라이빗 엔드포인트로 제한하는 경우 Azure Virtual Desktop에 연결하지 못할 수 있습니다.

알려진 문제 및 제한 사항

Azure Virtual Desktop에서 Private Link 사용에는 다음과 같은 제한 사항이 있습니다.

Azure Virtual Desktop용 Private Link를 사용하기 전에 Azure Virtual Desktop과 Private Link를 사용하려는 각 Azure 구독에서 Azure Virtual Desktop과 Private Link를 사용하도록 설정해야 합니다.

Azure Virtual Desktop에 연결하는 모든 원격 데스크톱 클라이언트는 Private Link와 함께 사용할 수 있습니다. 인터넷에 액세스하지 않고 프라이빗 네트워크에서 Windows용 원격 데스크톱 클라이언트를 사용하고 공용 및 프라이빗 피드를 모두 구독하는 경우 피드에 액세스할 수 없습니다.

프라이빗 엔드포인트를 호스트 풀로 변경한 후에는 호스트 풀의 각 세션 호스트에서 원격 데스크톱 에이전트 로더(RDAgentBootLoader) 서비스를 다시 시작해야 합니다. 호스트 풀의 네트워크 구성을 변경할 때마다 이 서비스를 다시 시작해야 합니다. 서비스를 다시 시작하는 대신 세션 호스트를 다시 시작할 수 있습니다.

Private Link 및 관리 네트워크용 RDP Shortpath를 모두 사용하는 것은 지원되지 않지만 함께 작동할 수 있습니다. Private Link 및 RDP Shortpath를 사용자 고유 위험이 있는 관리형 네트워크에 사용할 수 있습니다. STUN 또는 TURN을 사용하는 다른 모든 RDP Shortpath 옵션은 Private Link에서 지원되지 않습니다.

Azure Virtual Desktop에서 Private Link 사용 미리 보기 초기에 초기 피드 검색(전역 하위 리소스의 경우)에 대한 프라이빗 엔드포인트는 프라이빗 DNS 영역 이름

privatelink.wvd.microsoft.com을 작업 영역 및 호스트 풀에 대한 다른 프라이빗 엔드포인트와 공유했습니다. 이 구성에서 사용자는 호스트 풀 및 작업 영역에만 프라이빗 엔드포인트를 설정할 수 없습니다. 2023년 9월 1일부터 이 구성에서 프라이빗 DNS 영역 공유는 더 이상 지원되지 않습니다. 프라이빗 DNS 영역 이름privatelink-global.wvd.microsoft.com을 사용하려면 전역 하위 리소스에 대한 새 프라이빗 엔드포인트를 만들어야 합니다. 이 작업을 수행하는 단계는 초기 피드 검색을 참조하세요.

다음 단계

- Azure Virtual Desktop용 Private Link를 설정하는 방법을 알아봅니다.

- Private Link DNS 통합에서 Azure Private Endpoint DNS를 구성하는 방법을 알아봅니다.

- Private Link에 대한 일반적인 문제 해결 가이드는 Azure Private Endpoint 연결 문제 해결을 참조하세요.

- Azure Virtual Desktop 네트워크 연결을 이해합니다.

- Azure Virtual Desktop 서비스에 대한 네트워크 액세스를 보장하기 위해 차단을 해제해야 하는 URL 목록은 필수 URL 목록을 참조하세요.