Azure Virtual Network Manager를 사용하여 네트워크 트래픽을 차단하는 방법 - Azure Portal

이 문서에서는 규칙 컬렉션에 추가할 수 있는 RDP 포트 3389에 대한 인바운드 네트워크 트래픽을 차단하는 보안 관리자 규칙을 만드는 방법을 보여 줍니다. 자세한 내용은 보안 관리자 규칙을 참조하세요.

필수 조건

보안 관리자 규칙을 구성하기 전에 다음 단계를 수행했는지 확인합니다.

- 보안 관리자 규칙의 각 요소를 이해합니다.

- Azure Virtual Network Manager 인스턴스를 만들었습니다.

SecurityAdmin 구성 만들기

- 설정에서 구성을 선택한 다음 + 만들기를 선택합니다.

- 드롭다운 메뉴에서 보안 구성을 선택합니다.

- 기본 탭에서 이 보안 구성을 식별할 이름을 입력하고 다음: 규칙 컬렉션을 선택합니다.

규칙 컬렉션 및 보안 규칙 추가

이 규칙 컬렉션을 식별할 이름을 입력한 다음 규칙 집합을 적용할 대상 네트워크 그룹을 선택합니다.

규칙 컬렉션 추가 페이지에서 + 추가를 선택합니다.

다음 정보를 입력하거나 선택한 다음, 추가를 선택하여 규칙 컬렉션에 규칙을 추가합니다.

설정 값 속성 규칙 이름에 Deny_RDP라는 이름을 입력합니다. 설명 규칙에 대한 설명을 입력합니다. 우선 순위* 규칙의 우선 순위를 결정하려면 0~99 사이의 값을 입력합니다. 값이 낮을수록 우선 순위가 높아집니다. 이 예제에서는 1을 입력합니다. 작업* 트래픽을 차단하려면 거부를 선택합니다. 자세한 내용은 작업을 참조하세요. 방향* 이 규칙으로 인바운드 트래픽을 거부하려면 인바운드를 선택합니다. 프로토콜* TCP 프로토콜을 선택합니다. HTTP 및 HTTPS는 TCP 포트입니다. Source 소스 형식 IP 주소 또는 서비스 태그의 원본 형식을 선택합니다. 원본 IP 주소 이 필드는 IP 주소의 원본 형식을 선택할 때 나타납니다. CIDR 표기법을 사용하여 IPv4 또는 IPv6 주소 또는 범위를 입력합니다. 둘 이상의 주소 또는 주소 블록을 정의할 때 쉼표를 사용하여 구분합니다. 이 예제에서는 공백으로 둡니다. 원본 서비스 태그 이 필드는 서비스 태그의 원본 형식을 선택할 때 나타납니다. 원본으로 지정하려는 서비스에 대한 서비스 태그를 선택합니다. 지원되는 태그 목록은 사용 가능한 서비스 태그를 참조하세요. 원본 포트 단일 포트 번호 또는 (1024-65535)와 같은 포트 범위를 입력합니다. 둘 이상의 포트 또는 포트 범위를 정의할 때 쉼표를 사용하여 구분합니다. 포트를 지정하려면 *를 입력합니다. 이 예제에서는 공백으로 둡니다. 대상 대상 형식 IP 주소 또는 서비스 태그 중 대상 형식을 선택합니다. 대상 IP 주소 IP 주소의 대상 형식을 선택하면 이 필드가 나타납니다. CIDR 표기법을 사용하여 IPv4 또는 IPv6 주소 또는 범위를 입력합니다. 둘 이상의 주소 또는 주소 블록을 정의할 때 쉼표를 사용하여 구분합니다. 대상 서비스 태그 서비스 태그의 대상 형식을 선택하면 이 필드가 나타납니다. 대상으로 지정하려는 서비스에 대한 서비스 태그를 선택합니다. 지원되는 태그 목록은 사용 가능한 서비스 태그를 참조하세요. 대상 포트 단일 포트 번호 또는 (1024-65535)와 같은 포트 범위를 입력합니다. 둘 이상의 포트 또는 포트 범위를 정의할 때 쉼표를 사용하여 구분합니다. 포트를 지정하려면 *를 입력합니다. 이 예제에서는 3389를 입력합니다. 규칙 컬렉션에 더 많은 규칙을 추가하려면 1~3단계를 다시 반복합니다.

만들려는 모든 규칙에 만족하면 추가를 선택하여 보안 관리자 구성에 규칙 컬렉션을 추가합니다.

그런 다음, 검토 + 만들기 및 만들기를 선택하여 보안 구성을 완료합니다.

보안 관리자 구성 배포

방금 새 보안 관리자 구성을 만든 경우 이 구성을 배포하여 네트워크 그룹의 가상 네트워크에 적용해야 합니다.

- 설정에서 배포를 선택한 다음, 구성 배포를 선택합니다.

- 목표 상태에 보안 관리자 포함 확인란을 선택하고 드롭다운 메뉴의 마지막 섹션에서 만든 보안 구성을 선택합니다. 그런 다음, 이 구성을 배포할 지역을 선택합니다.

- 다음 및 배포를 선택하여 보안 관리자 구성을 배포합니다.

기존 보안 관리자 구성 업데이트

- 업데이트 중인 보안 관리자 구성이 정적 멤버를 포함하는 네트워크 그룹에 적용되는 경우 적용되려면 구성을 다시 배포해야 합니다.

- 보안 관리자 구성은 네트워크 그룹의 동적 멤버에 자동으로 적용됩니다.

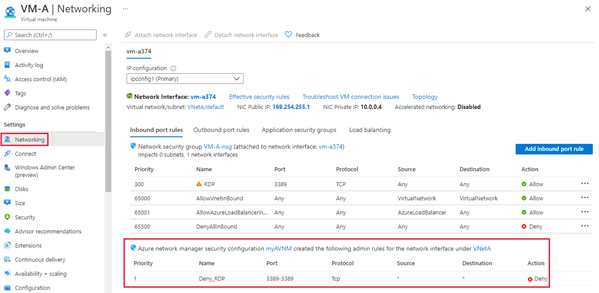

보안 관리자 규칙 확인

보안 관리자 규칙을 적용한 가상 네트워크 중 하나에서 가상 머신에 대한 네트워킹 설정으로 이동합니다. 가상 머신이 없는 경우 가상 네트워크 중 하나에 테스트 가상 머신을 배포합니다. 가상 머신에는 Azure Virtual Network Manager에서 적용되는 보안 규칙을 포함한 네트워크 보안 그룹 규칙 아래에 새 섹션이 표시됩니다.

다음 단계

보안 관리자 규칙에 대해 자세히 알아봅니다.