P2S VPN Gateway RADIUS 인증에 대한 서버 설정 구성

이 문서에서는 RADIUS 인증을 사용하는 P2S(지점 및 사이트 간 연결) 연결을 만드는 데 도움이 됩니다. PowerShell 또는 Azure Portal을 사용하여 이 구성을 만들 수 있습니다. 이 문서의 단계는 활성-활성 모드 VPN 게이트웨이 및 활성-대기 모드 VPN 게이트웨이 모두에 대해 작동합니다.

P2S VPN 연결은 집이나 회의에서 재택 근무하는 경우와 같이 원격 위치에서 가상 네트워크에 연결하려는 경우에 유용합니다. 가상 네트워크에 연결해야 하는 클라이언트가 몇 개뿐인 경우 S2S(사이트 간) VPN 대신 P2S를 사용할 수도 있습니다. P2S 연결에는 VPN 디바이스나 공용 IP 주소가 필요하지 않습니다. P2S에 사용할 수 있는 다양한 구성 옵션이 있습니다. 지점 및 사이트 간 VPN에 대한 자세한 내용은 지점 및 사이트 간 VPN 정보를 참조하세요.

이 유형의 연결에는 다음이 필요합니다.

- 기본 SKU 이외의 VPN 게이트웨이 SKU를 사용하는 RouteBased VPN Gateway입니다.

- 사용자 인증을 처리하는 RADIUS 서버 - RADIUS 서버는 온-프레미스 또는 Azure VNet(가상 네트워크)에 배포할 수 있습니다. 또한 고가용성을 위해 두 RADIUS 서버를 구성할 수 있습니다.

- VPN 클라이언트 프로필 구성 패키지. VPN 클라이언트 프로필 구성 패키지는 사용자가 생성하는 패키지. 여기에는 VPN 클라이언트가 P2S를 통해 연결하는 데 필요한 설정이 포함되어 있습니다.

제한 사항:

- RADIUS에서 IKEv2를 사용하는 경우 EAP 기반 인증만 지원됩니다.

- 온-프레미스 RADIUS 서버에 연결하는 데 ExpressRoute 연결을 사용할 수 없습니다.

P2S VPN에 대한 AD(Active Directory) 도메인 인증 정보

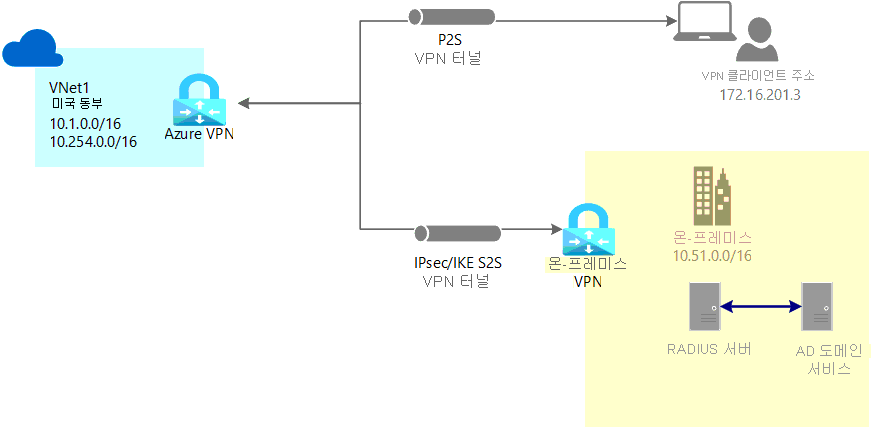

AD 도메인 인증을 사용하면 사용자가 자신의 조직 도메인 자격 증명을 사용하여 Azure에 로그인할 수 있습니다. AD 서버와 통합되는 RADIUS 서버가 필요합니다. 또한 조직에서 기존 RADIUS 배포를 사용할 수도 있습니다.

RADIUS 서버는 온-프레미스 또는 Azure 가상 네트워크에 상주할 수 있습니다. 인증하는 동안 VPN 게이트웨이에서 통과 역할을 수행하여 RADIUS 서버와 연결된 디바이스 간에 인증 메시지를 전달합니다. VPN 게이트웨이에서 RADIUS 서버에 연결할 수 있어야 합니다. RADIUS 서버가 온-프레미스에 있는 경우 Azure에서 온-프레미스 사이트로의 VPN 사이트 간 연결이 필요합니다.

또한 RADIUS 서버는 Active Directory와는 별도로 다른 외부 ID 시스템과 통합할 수도 있습니다. 이는 MFA 옵션을 포함하여 P2S VPN에 대한 많은 인증 옵션을 엽니다. RADIUS 서버 공급업체 설명서를 확인하여 통합되는 ID 시스템의 목록을 얻습니다.

RADIUS 서버 설정

가상 네트워크 게이트웨이 지점 및 사이트 간의 설정을 구성하기 전에 인증을 위해 RADIUS 서버를 올바르게 구성해야 합니다.

- 배포된 RADIUS 서버가 없는 경우 RADIUS 서버를 배포합니다. 배포 단계는 RADIUS 공급업체에서 제공하는 설치 가이드를 참조하세요.

- RADIUS 서버에서 VPN 게이트웨이를 RADIUS 클라이언트로 구성합니다. 이 RADIUS 클라이언트를 추가하는 경우, 생성한 GatewaySubnet 가상 네트워크를 지정합니다.

- RADIUS 서버가 설치되면 이 RADIUS 서버의 IP 주소 및 RADIUS 클라이언트에서 이 서버와 통신할 때 사용해야 하는 공유 비밀을 가져옵니다. RADIUS 서버가 Azure 가상 네트워크에 있는 경우 RADIUS 서버 가상 머신의 CA IP를 사용합니다.

NPS(네트워크 정책 서버) 문서에서는 AD 도메인 인증을 위해 Windows RADIUS 서버(NPS)를 구성하는 방법에 대한 지침을 제공하고 있습니다.

VPN Gateway 확인

만들려는 P2S 구성 및 연결 VPN 클라이언트와 호환되는 경로 기반 VPN 게이트웨이가 있어야 합니다. 필요한 P2S 구성을 확인하려면 VPN 클라이언트 테이블을 참조 하세요. 게이트웨이에서 기본 SKU를 사용하는 경우 기본 SKU에 P2S 제한이 있으며 IKEv2 또는 RADIUS 인증을 지원하지 않는다는 것을 이해합니다. 자세한 내용은 게이트웨이 SKU 정보를 참조하세요.

만들려는 P2S 구성과 호환되는 작동하는 VPN 게이트웨이가 아직 없는 경우 VPN 게이트웨이 만들기 및 관리를 참조하세요. 호환되는 VPN Gateway를 만든 다음 이 문서로 돌아와 P2S 설정을 구성합니다.

VPN 클라이언트 주소 풀 추가

클라이언트 주소 풀은 사용자가 지정한 개인 IP 주소 범위입니다. 지점 및 사이트 간 VPN을 통해 연결하는 클라이언트는 동적으로 이 범위의 IP 주소를 수신합니다. 연결 원본이 되는 온-프레미스 위치 또는 연결 대상이 되는 VNet과 겹치지 않는 개인 IP 주소 범위를 사용합니다. 여러 프로토콜을 구성하고 SSTP가 프로토콜 중 하나인 경우 구성된 주소 풀이 구성된 프로토콜 간에 동일하게 분할됩니다.

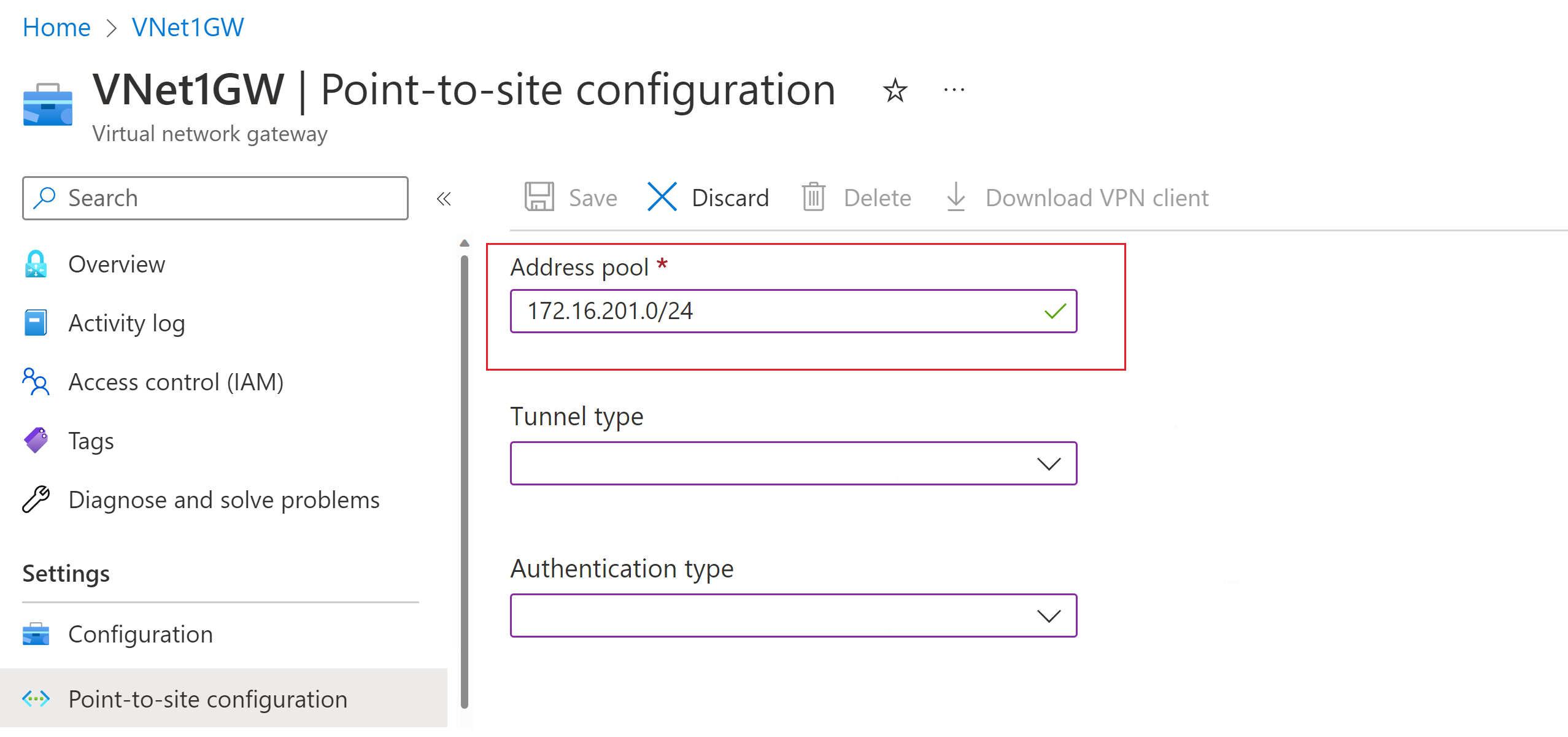

Azure Portal에서 VPN Gateway로 이동합니다.

게이트웨이 페이지의 왼쪽 창에서 지점 및 사이트 간 구성을 선택합니다.

지금 구성을 클릭하여 구성 페이지를 엽니다.

지점-사이트 간 구성 페이지의 주소 풀 상자에서 사용하려는 개인 IP 주소 범위를 추가합니다. VPN 클라이언트는 동적으로 지정된 범위에서 IP 주소를 수신합니다. 최소 서브넷 마스크는 활성/수동 구성의 경우 29비트이고 활성/활성 구성의 경우 28비트입니다.

추가 설정을 구성하려면 다음 섹션을 계속 진행합니다.

터널 및 인증 유형 지정

이 섹션에서는 터널 유형 및 인증 유형을 지정합니다. 이러한 설정은 복잡해질 수 있습니다. 드롭다운에서 IKEv2, OpenVPN(SSL) 또는 IKEv2 및 SSL(SSTP)과 같은 여러 터널 형식이 포함된 옵션을 선택할 수 있습니다. 터널 유형 및 인증 유형의 특정 조합만 사용할 수 있습니다.

터널 유형 및 인증 유형은 Azure에 연결하는 데 사용할 VPN 클라이언트 소프트웨어에 해당해야 합니다. 다양한 VPN 클라이언트가 다른 운영 체제에서 연결하는 경우 터널 유형 및 인증 유형을 계획하는 것이 중요합니다.

참고 항목

지점 및 사이트 간 구성 페이지에서 터널 유형 또는 인증 유형이 표시되지 않으면 게이트웨이에서 기본 SKU를 사용하고 있는 것입니다. 기본 SKU는 IKEv2 또는 RADIUS 인증을 지원하지 않습니다. 해당 설정을 사용하려면 다른 게이트웨이 SKU를 사용하여 게이트웨이를 삭제하고 다시 만들어야 합니다.

다른 공용 IP 주소 추가

활성-활성 모드 게이트웨이가 있는 경우 지점 및 사이트 간의 구성을 위해 세 번째 공용 IP 주소를 지정해야 합니다. 이 예제에서는 예제 값 VNet1GWpip3을 사용하여 세 번째 공용 IP 주소를 만듭니다. 게이트웨이가 활성-활성 모드가 아닌 경우 다른 공용 IP 주소를 추가할 필요가 없습니다.

RADIUS 서버 지정

포털에서 다음 설정을 지정합니다.

- 주 서버 IP 주소

- 주 서버 암호입니다. 이는 RADIUS 비밀이며 RADIUS 서버에 구성된 암호와 일치해야 합니다.

선택적 설정

- 필요에 따라 보조 서버 IP 주소 및 보조 서버 비밀을 지정할 수 있습니다. 이는 고가용성 시나리오에 유용합니다.

- 보급할 추가 경로입니다. 이 설정에 대한 자세한 내용은 사용자 지정 경로 보급을 참조 하세요.

지점 및 사이트 간의 구성 지정을 마치면 페이지 맨 위에 있는 저장을 선택합니다.

VPN 클라이언트 구성 및 연결

VPN 클라이언트 프로필 구성 패키지에는 Azure 가상 네트워크에 대한 연결에 대한 VPN 클라이언트 프로필을 구성하는 데 도움이 되는 설정이 포함되어 있습니다.

VPN 클라이언트 구성 패키지를 생성하고 VPN 클라이언트를 구성하려면 다음 문서 중 하나를 참조하세요.

VPN 클라이언트를 구성한 후 Azure에 연결합니다.

연결을 확인하려면

VPN 연결이 활성 상태인지 확인하려면 클라이언트 컴퓨터에서 관리자 권한 명령 프롬프트를 열고 ipconfig/all을 실행합니다.

결과를 확인합니다. 수신한 IP 주소는 구성에서 지정한 P2S VPN 클라이언트 주소 풀 내의 주소 중 하나입니다. 결과는 다음 예제와 비슷합니다.

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

P2S 연결 문제를 해결하려면 Azure 지점 및 사이트 간 연결 문제 해결을 참조하세요.

FAQ

FAQ 정보는 FAQ의 지점 및 사이트 간 - RADIUS 인증 섹션을 참조하세요.

다음 단계

지점 및 사이트 간 VPN에 대한 자세한 내용은 지점 및 사이트 간 VPN 정보를 참조하세요.