Microsoft Security Copilot 인증 이해

Copilot는 대신 인증을 사용하여 활성 Microsoft 플러그 인을 통해 보안 관련 데이터에 액세스합니다. 그룹 또는 개인이 Security Copilot 플랫폼에 액세스하려면 특정 Security Copilot 역할을 할당해야 합니다. 플랫폼에 인증된 후 Microsoft Entra 및 AZURE RBAC(역할 기반 Access Control)는 프롬프트에서 사용할 수 있는 플러그 인을 결정합니다. Security Copilot 역할은 설정 구성, 권한 할당 및 작업 수행과 같이 플랫폼에서 액세스할 수 있는 다른 활동을 제어합니다.

Security Copilot RBAC 역할은 Microsoft Entra 역할이 아닙니다. Security Copilot 역할은 Copilot 내에서 정의되고 관리되며 Security Copilot 기능에 대한 액세스 권한만 부여합니다.

Microsoft Entra RBAC는 보안 데이터가 포함된 서비스를 포함하여 Microsoft 제품 포트폴리오 전반에 걸쳐 액세스 권한을 부여합니다. 이러한 역할은 Microsoft Entra 관리 센터 통해 관리됩니다. 자세한 내용은 사용자에게 Microsoft Entra 역할 할당을 참조하세요.

Azure RBAC는 리소스 그룹의 SCU(보안 용량 단위) 또는 Microsoft Sentinel 사용하도록 설정된 작업 영역과 같은 Azure 리소스에 대한 액세스를 제어합니다. 자세한 내용은 Azure 역할 할당을 참조하세요.

액세스 Security Copilot 플랫폼

organization 대한 Security Copilot 온보딩된 후 Security Copilot 플랫폼에 대한 사용자의 액세스를 확인하도록 Security Copilot RBAC를 구성합니다. 그런 다음 조건부 액세스 정책을 사용하여 보안 범위를 계층화합니다. RBAC 이외의 Security Copilot 플랫폼에 대한 액세스 보호에 대한 자세한 내용은 조건부 액세스 정책을 사용하여 AI 보호를 참조하세요.

Security Copilot 역할

Security Copilot 액세스 그룹과 같이 작동하지만 역할을 Microsoft Entra ID 않는 두 가지 역할을 소개합니다. 대신 Security Copilot 플랫폼의 기능에 대한 액세스만 제어하고 보안 데이터에 대한 자체 액세스를 제공하지 않습니다.

- 코필로트 소유자

- 코필로트 기여자

Microsoft Entra 역할

다음 Microsoft Entra 역할은 Copilot 소유자 액세스를 자동으로 상속하여 Security Copilot 항상 하나 이상의 소유자가 있는지 확인합니다. 전역 관리자 제거에 대한 기본 제공 보호 기능이 있는 Microsoft Entra 역할입니다. Microsoft Entra 연속성에 대한 자세한 내용은 긴급 액세스 계정 관리를 참조하세요.

- 보안 관리자

- 전역 관리자

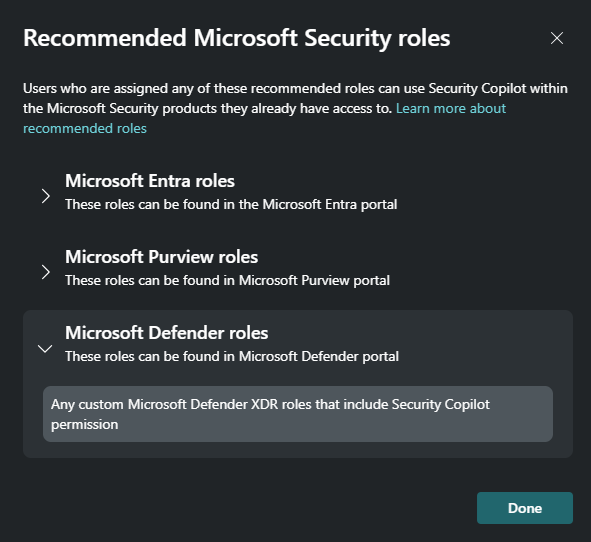

권장 역할

보안 및 관리 효율성에 균형 잡힌 접근 방식을 사용하는 권장 Microsoft 보안 역할 그룹을 사용하여 Security Copilot 대한 액세스를 프로비전합니다. Microsoft Entra 역할을 통해 보안 권한이 이미 있는 사용자에게는 이 번들로 Security Copilot 플랫폼에 대한 기여자 액세스 권한이 부여됩니다. 모든 사용자 그룹이 할당된 경우 권장 보안 역할을 추가하기 전에 제거해야 합니다.

권장 역할 목록에는 Microsoft Entra ID 역할과 Microsoft Purview 역할 및 Microsoft Defender 역할과 같은 일부 서비스별 역할이 포함됩니다.

Microsoft 플러그 인이 보안 데이터에 액세스하기 위해 다른 역할이 필요한 경우 적절한 서비스 역할도 할당해야 합니다. 예를 들어 번들은 규정 준수 관리자 역할이 할당된 분석가에게 적합합니다. 이 역할은 Microsoft Purview 권장 역할 중 하나이며 Microsoft Purview 플러그 인 데이터에 대한 액세스 권한을 부여합니다. 동일한 분석가는 Microsoft Sentinel 같은 보안 데이터에 액세스하기 위해 추가 역할 할당이 필요합니다. 자세한 예제는 Microsoft 플러그 인의 기능에 액세스를 참조하세요.

| 역할 할당 | 이점 | 약점 |

|---|---|---|

| 권장 Microsoft 보안 역할 (기본값) | 보안 데이터에 대한 액세스 권한이 이미 있는 organization 사용자에게 플랫폼에 필요한 액세스 권한을 제공하는 빠르고 안전한 방법입니다. 더 많은 역할, 사용자 및 그룹을 추가할 수 있습니다. | 그룹은 전부 또는 아무것도 아닙니다. 액세스 권한을 갖지 않으려는 권장 그룹에 역할이 있는 경우 전체 그룹을 제거해야 합니다. |

| 모든 사용자 | 이 그룹에는 프로비저닝을 간소화하기 위해 기본적으로 기여자 액세스 권한이 부여되었습니다. | 모든 사용자 그룹의 사용자가 보안 데이터에 액세스할 수 없는 경우 Security Copilot 환경이 혼란스럽습니다. |

| 사용자 지정 | 플랫폼에 대한 액세스 권한이 있는 사용자 및 그룹을 완벽하게 제어합니다. | 더 많은 관리 복잡성이 필요합니다. |

참고

권장되는 Microsoft 보안 역할을 Copilot에 할당하는 것은 새 Security Copilot 인스턴스의 기본값입니다. 모든 그룹 할당을 받은 기존 고객은 할당을 계속 사용할 수 있습니다. 하지만 모든 사용자 그룹이 제거되면 다시 할당할 수 없습니다.

Microsoft 플러그 인의 기능에 액세스

Security Copilot Microsoft의 보안 및 개인 정보 보호 RAI 원칙에 따라 액세스 권한을 초과하지 않습니다. 각 Microsoft 플러그 인에는 플러그 인의 서비스 및 해당 데이터에 액세스하기 위해 적용되는 자체 역할 요구 사항이 있습니다. 활성화된 Microsoft 플러그 인의 기능을 사용하기 위해 할당된 적절한 역할 및 라이선스가 있는지 확인합니다.

다음 예제를 고려합니다.

코필로트 기여자

분석가는 Copilot 플랫폼에 액세스하기 위한 Copilot 기여자 역할과 세션을 만드는 기능을 할당받습니다. 이 할당만으로는 organization 보안 데이터에 액세스할 수 없습니다. 최소 권한 모델에 따라 보안 관리자와 같은 중요한 Microsoft Entra 역할이 없습니다. Copilot를 사용하여 Microsoft Sentinel 플러그 인과 같은 보안 데이터에 액세스하려면 Microsoft Sentinel Reader와 같은 적절한 Azure RBAC 역할이 여전히 필요합니다. 이 역할을 사용하면 Copilot에서 Microsoft Sentinel 작업 영역의 인시던트에 액세스할 수 있습니다. copilot 세션이 Intune 플러그 인을 통해 사용할 수 있는 디바이스, 정책 및 태세에 액세스하려면 Endpoint Security Manager와 같은 Intune 역할이 필요합니다. Copilot 세션 또는 포함된 Security Copilot 환경을 통해 Microsoft Defender XDR 데이터에 액세스하는 경우에도 동일한 패턴이 적용됩니다.

서비스별 RBAC에 대한 자세한 내용은 다음 문서를 참조하세요.

Microsoft Entra 보안 그룹

보안 관리자 역할은 Copilot 및 특정 플러그 인 기능에 대한 액세스를 상속하지만 이 역할에는 권한이 포함

됩니다. 전적으로 Copilot 액세스를 위해 사용자에게 이 역할을 할당하지 마세요. 대신 보안 그룹을 만들고 해당 그룹을 적절한 Copilot 역할(소유자 또는 기여자)에 추가합니다.

됩니다. 전적으로 Copilot 액세스를 위해 사용자에게 이 역할을 할당하지 마세요. 대신 보안 그룹을 만들고 해당 그룹을 적절한 Copilot 역할(소유자 또는 기여자)에 추가합니다.자세한 내용은 Microsoft Entra 역할에 대한 모범 사례를 참조하세요.

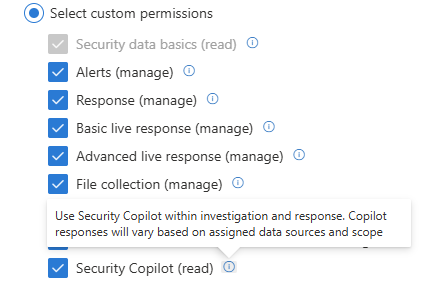

권장되는 Microsoft 보안 역할

Microsoft의 통합 보안 운영 플랫폼에 액세스할 수 있는 분석가는 Defender 포털의 여러 워크로드에 액세스할 수 있는 사용자 지정 Defender XDR 역할이 할당되어 있습니다. 사용자 지정 역할 보안 작업에 Security Copilot 포함된 경우 Microsoft 보안 추천 역할은 Microsoft Defender Copilot뿐만 아니라 Security Copilot 플랫폼에 대한 액세스 권한을 부여하여 보안 관리를 간소화합니다.

포함된 환경 액세스

Copilot 기여자 역할 외에도 각 Security Copilot 포함된 환경에 대한 요구 사항을 확인하여 필요한 추가 역할 및 라이선스를 이해합니다.

자세한 내용은 Security Copilot 환경을 참조하세요.

역할 할당

다음 표에서는 시작 역할에 부여된 기본 액세스를 보여 줍니다.

참고

일부 조직에는 Copilot 기여자 액세스에 모든 사람 그룹이 할당되어 있을 수 있습니다. 이 광범위한 액세스를 권장 Microsoft 보안 역할 그룹으로 바꾸는 것이 좋습니다.

| 기능 | 코필로트 소유자 | 코필로트 기여자 |

|---|---|---|

| 세션 만들기 | 예 | 예 |

| 개인 사용자 지정 플러그 인 관리 | 예 | 기본값 아니요 |

| 기여자가 개인 사용자 지정 플러그 인을 관리할 수 있도록 허용 | 예 | 아니요 |

| 기여자가 테넌트용 사용자 지정 플러그 인을 게시하도록 허용 | 예 | 아니요 |

| 테넌트용 사전 설치된 플러그 인의 가용성 변경 | 예 | 아니요 |

| 파일 업로드 | 예 | 기본값 예 |

| 업로드 파일 사용 관리 | 예 | 아니요 |

| 프롬프트북 실행 | 예 | 예 |

| 개인 프롬프트북 관리 | 예 | 예 |

| 테넌트에서 프롬프트북 공유 | 예 | 예 |

| 데이터 공유 및 피드백 옵션 업데이트 | 예 | 아니요 |

| 용량 관리 | 예* | 아니오 |

| 사용량 보기 dashboard | 예 | 아니요 |

| 언어 선택 | 예 | 예 |

Security Copilot 액세스 할당

Security Copilot 설정 내에서 Copilot 역할을 할당합니다.

-

홈 메뉴를 선택합니다.

홈 메뉴를 선택합니다. - 역할 할당>멤버 추가를 선택합니다.

- 구성원 추가 대화 상자에서 사람 또는 그룹의 이름을 입력하기 시작합니다.

- 사용자 또는 그룹을 선택합니다.

- 할당할 Security Copilot 역할을 선택합니다(Copilot 소유자 또는 Copilot 기여자).

- 추가를 선택합니다.

팁

보안 그룹을 사용하여 개별 사용자 대신 Security Copilot 역할을 할당하는 것이 좋습니다. 이렇게 하면 관리 복잡성이 줄어듭니다.

전역 관리자 및 보안 관리자 역할은 소유자 액세스에서 제거할 수 없지만 모든 사람 그룹은 참가자 액세스에서 제거할 수 있습니다. 모든 사용자 그룹을 제거한 후 권장되는 역할을 추가하는 것이 좋습니다.

Microsoft Entra 역할 멤버 자격은 Microsoft Entra 관리 센터 관리만 가능합니다. 자세한 내용은 Microsoft Entra 사용자 역할 관리를 참조하세요.

공유 세션

코필로트 기여자 역할은 세션 링크를 공유하거나 해당 테넌트에서 볼 수 있는 유일한 요구 사항입니다.

세션 링크를 공유하는 경우 다음과 같은 액세스 영향을 고려합니다.

- Security Copilot 응답을 생성하기 위해 플러그 인의 서비스 및 데이터에 액세스해야 하지만 공유 세션을 볼 때 동일한 액세스 권한이 평가되지 않습니다. 예를 들어 Intune 디바이스 및 정책에 액세스할 수 있고 Intune 플러그 인을 사용하여 공유하는 응답을 생성하는 경우 공유 세션 링크의 수신자는 세션의 전체 결과를 보기 위해 Intune 액세스 권한이 필요하지 않습니다.

- 공유 세션에는 첫 번째 프롬프트 또는 마지막 프롬프트 이후에 공유되었는지 여부에 관계없이 세션에 포함된 모든 프롬프트와 응답이 포함됩니다.

- 세션 컨트롤을 만드는 사용자만 Copilot 사용자가 해당 세션에 액세스할 수 있습니다. 세션 작성자로부터 공유 세션에 대한 링크를 받으면 액세스할 수 있습니다. 다른 사람에게 해당 링크를 전달하는 경우 액세스 권한을 부여하지 않습니다.

- 공유 세션은 읽기 전용입니다.

- 세션은 Copilot에 액세스할 수 있는 동일한 테넌트의 사용자와만 공유할 수 있습니다.

- 일부 지역에서는 이메일을 통한 세션 공유를 지원하지 않습니다.

SouthAfricaNorthUAENorth

공유 세션에 대한 자세한 내용은 Security Copilot 탐색을 참조하세요.

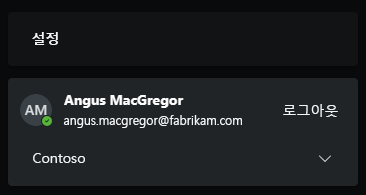

다중 테넌트

organization 여러 테넌트가 있는 경우 Security Copilot 인증을 수용하여 Security Copilot 프로비전되는 보안 데이터에 액세스할 수 있습니다. Security Copilot 위해 프로비전된 테넌트는 보안 분석가가 로그인하는 테넌트일 필요가 없습니다. 자세한 내용은 Security Copilot 테넌트 전환 탐색을 참조하세요.

테넌트 간 로그인 예제

Contoso는 최근 Fabrikam과 병합되었습니다. 두 테넌트에는 보안 분석가가 있지만 Contoso만 구매하고 프로비전된 Security Copilot. Fabrikam의 분석가 앵거스 맥그리거는 fabrikam 자격 증명을 사용하여 Security Copilot 사용하려고 합니다. 이 액세스를 수행하는 단계는 다음과 같습니다.

Angus MacGregor의 Fabrikam 계정에 Contoso 테넌트에 외부 멤버 계정이 있는지 확인합니다.

외부 멤버 계정에 Security Copilot 액세스하는 데 필요한 역할과 원하는 Microsoft 플러그 인을 할당합니다.

Fabrikam 계정으로 Security Copilot 포털에 로그인합니다.

테넌트를 Contoso로 전환합니다.

자세한 내용은 MSSP 액세스 권한 부여를 참조하세요.

프롬프트북 관리

프롬프트북 만들기는 테넌트용 사용자 지정 프롬프트북을 게시하는 기능을 포함하여 모든 역할에서 사용할 수 있습니다. 직접 프롬프트북을 게시할지 아니면 생성 시 테넌트인지를 선택합니다.

자세한 내용은 사용자 고유의 프롬프트북 빌드를 참조하세요.

사전 설치된 플러그 인 인증

Microsoft Sentinel 및 Azure AI Search와 같은 사전 설치된 플러그 인에는 더 많은 설정이 필요합니다. 플러그 인 공급자는 인증 유형을 결정합니다. 기어  또는 설정 단추가 있는 모든 플러그 인은 사용자별로 구성됩니다. 사전 설치된 플러그 인이 제한되는지 여부에 관계없이 플러그 인에 액세스할 수 있는 모든 사용자는 플러그 인의 설정을 직접 구성합니다.

또는 설정 단추가 있는 모든 플러그 인은 사용자별로 구성됩니다. 사전 설치된 플러그 인이 제한되는지 여부에 관계없이 플러그 인에 액세스할 수 있는 모든 사용자는 플러그 인의 설정을 직접 구성합니다.

참고

웹 사이트 플러그 인은 익명 인증을 사용하여 콘텐츠에 액세스합니다.

자세한 내용은 사전 설치된 플러그 인 관리를 참조하세요.