Saltstack을 사용하여 Linux에 엔드포인트용 Microsoft Defender 배포

적용 대상:

- 엔드포인트 서버용 Microsoft Defender

- 서버용 Microsoft Defender

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

이 문서에서는 Saltstack을 사용하여 Linux에서 엔드포인트용 Defender를 배포하는 방법을 설명합니다. 성공적으로 배포하려면 이 문서의 모든 단계를 완료해야 합니다.

중요

이 문서에는 타사 도구에 대한 정보가 포함되어 있습니다. 통합 시나리오를 완료하는 데 도움이 되도록 제공되지만 Microsoft는 타사 도구에 대한 문제 해결 지원을 제공하지 않습니다.

지원을 받으려면 타사 공급업체에 문의하세요.

필수 구성 요소 및 시스템 요구 사항

시작하기 전에 Linux의 엔드포인트용 defender 기본 페이지에서 현재 소프트웨어 버전에 대한 필수 구성 요소 및 시스템 요구 사항에 대한 설명을 참조하세요.

또한 Saltstack 배포의 경우 Saltstack 관리에 익숙하고, Saltstack을 설치하고, 마스터 및 미니언을 구성하고, 상태를 적용하는 방법을 알고 있어야 합니다. Saltstack에는 동일한 작업을 완료하는 여러 가지 방법이 있습니다. 이러한 지침에서는 패키지를 배포하는 데 도움이 되는 apt 및 unarchive 와 같이 지원되는 Saltstack 모듈의 가용성을 가정합니다. organization 다른 워크플로를 사용할 수 있습니다. 자세한 내용은 Saltstack 설명서를 참조하세요.

다음은 몇 가지 중요한 사항입니다.

- Saltstack은 하나 이상의 컴퓨터에 설치됩니다(Saltstack은 컴퓨터를 master 호출).

- Saltstack master 관리 노드(Saltstack에서 노드를 미니언으로 호출) 연결을 수락했습니다.

- Saltstack 하수인은 Saltstack master 통신을 resolve 수 있습니다(기본적으로 하수인은 salt라는 컴퓨터와 통신하려고 시도).

- 다음 ping 테스트를 실행합니다.

sudo salt '*' test.ping - Saltstack master 엔드포인트용 Microsoft Defender 파일을 배포할 수 있는 파일 서버 위치가 있습니다(기본적으로 Saltstack은 폴더를

/srv/salt기본 배포 지점으로 사용).

온보딩 패키지 다운로드

경고

엔드포인트용 Defender 설치 패키지를 다시 패키징하는 것은 지원되는 시나리오가 아닙니다. 이렇게 하면 제품의 무결성에 부정적인 영향을 미칠 수 있으며 변조 경고 및 업데이트가 적용되지 않는 것을 포함하지만 이에 국한되지 않는 부정적인 결과를 초래할 수 있습니다.

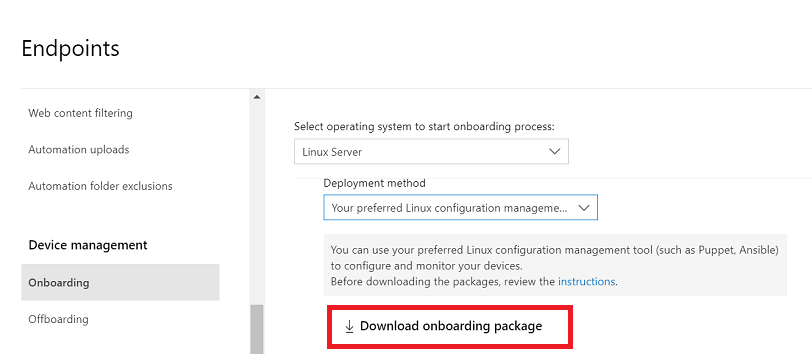

Microsoft Defender 포털에서 설정>엔드포인트>디바이스 관리>온보딩으로 이동합니다.

첫 번째 드롭다운 메뉴에서 Linux Server 를 운영 체제로 선택합니다. 두 번째 드롭다운 메뉴에서 기본 Linux 구성 관리 도구를 배포 방법으로 선택합니다.

온보딩 패키지 다운로드를 선택합니다. 파일을 로

WindowsDefenderATPOnboardingPackage.zip저장합니다.

SaltStack 마스터에서 보관 파일의 내용을 SaltStack 서버의 폴더(일반적으로 )로 추출합니다

/srv/salt.unzip WindowsDefenderATPOnboardingPackage.zip -d /srv/salt/mdeArchive: WindowsDefenderATPOnboardingPackage.zip inflating: /srv/salt/mde/mdatp_onboard.json

Saltstack 상태 파일 만들기

Saltstack 상태 파일을 만드는 방법에는 두 가지가 있습니다.

설치 관리자 스크립트 사용(권장): 이 방법을 사용하면 스크립트는 에이전트를 설치하고, 디바이스를 Microsoft Defender 포털에 온보딩하고, Linux 배포와 호환되는 올바른 에이전트를 선택하도록 리포지토리를 구성하여 배포를 자동화합니다.

리포지토리를 수동으로 구성합니다 . 이 메서드를 사용하면 리포지토리를 Linux 배포와 호환되는 에이전트 버전 선택과 함께 수동으로 구성해야 합니다. 이 메서드를 사용하면 배포 프로세스를 보다 세부적으로 제어할 수 있습니다.

설치 관리자 스크립트를 사용하여 Saltstack 상태 파일 만들기

Microsoft GitHub 리포지토리에서 설치 관리자 bash 스크립트 를 끌어오거나 다음 명령을 사용하여 다운로드합니다.

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /srv/salt/mde/다음 콘텐츠를 사용하여 상태 파일을

/srv/salt/install_mdatp.sls만듭니다. GitHub에서 동일한 파일을 다운로드할 수 있습니다.#Download the mde_installer.sh: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh install_mdatp_package: cmd.run: - name: /srv/salt/mde/mde_installer.sh --install --onboard /srv/salt/mde/mdatp_onboard.json - shell: /bin/bash - unless: 'pgrep -f mde_installer.sh'

참고

설치 관리자 스크립트는 채널(참가자-빠른, 참가자-느린, prod(기본값), 실시간 보호, 버전 등과 같은 다른 매개 변수도 지원합니다. 사용 가능한 옵션 목록에서 선택하려면 다음 명령을 통해 도움말을 검사../mde_installer.sh --help

리포지토리를 수동으로 구성하여 Saltstack 상태 파일 만들기

이 단계에서는 엔드포인트용 Defender를 배포하고 온보딩하는 데 필요한 상태를 적용하는 구성 리포지토리(일반적으로 /srv/salt)에 SaltState 상태 파일을 만듭니다. 그런 다음 엔드포인트용 Defender 리포지토리 및 키를 install_mdatp.sls추가합니다.

참고

Linux의 엔드포인트용 Defender는 다음 채널 중 하나에서 배포할 수 있습니다.

-

참가자 빠른, 로 표시된

[channel] -

insiders-slow, 로 표시됩니다.

[channel] -

버전 이름을 사용하는 것으로

[channel]표시된 prod( Microsoft 제품의 Linux 소프트웨어 리포지토리 참조)

각 채널은 Linux 소프트웨어 리포지토리에 해당합니다. 채널의 선택은 디바이스에 제공되는 업데이트의 유형과 빈도를 결정합니다. 참가자 속도가 빠른 디바이스는 업데이트 및 새로운 기능을 수신하는 첫 번째 장치이며, 나중에 는 내부자가 느리고 마지막으로 prod가 그 뒤를 따릅니다.

새 기능을 미리 보고 초기 피드백을 제공하려면 참가자를 빠르게 사용하거나 참가자 속도가 느리도록 엔터프라이즈의 일부 디바이스를 구성하는 것이 좋습니다.

경고

초기 설치 후 채널을 전환하려면 제품을 다시 설치해야 합니다. 제품 채널을 전환하려면 기존 패키지를 제거하고 새 채널을 사용하도록 디바이스를 다시 구성하고 이 문서의 단계에 따라 새 위치에서 패키지를 설치합니다.

배포 및 버전을 확인하고 에서

https://packages.microsoft.com/config/[distro]/가장 가까운 항목을 식별합니다.다음 명령에서 [배포판] 및 [버전] 을 사용자 정보로 바꿉니다.

참고

Oracle Linux 및 Amazon Linux 2의 경우 [배포판] 을 "rhel"로 대체합니다. Amazon Linux 2의 경우 [버전] 을 "7"으로 대체합니다. Oracle 사용의 경우 [version] 을 Oracle Linux 버전으로 바꿉다.

cat /srv/salt/install_mdatp.slsadd_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/[channel] [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %}패키지가 설치된 상태를

install_mdatp.sls이전에 정의된 상태 다음에add_ms_repo추가합니다.install_mdatp_package: pkg.installed: - name: matp - required: add_ms_repo이전에 정의한 대로 에 온보딩 파일 배포를

install_mdatp.slsinstall_mdatp_package에 추가합니다.copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_package완료된 설치 상태 파일은 다음 출력과 유사합니다.

add_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %} install_mdatp_package: pkg.installed: - name: mdatp - required: add_ms_repo copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_package구성 리포지토리(일반적으로

/srv/salt)에 엔드포인트용 Defender를 오프보딩하고 제거하는 데 필요한 상태를 적용하는 SaltState 상태 파일을 만듭니다. 오프보딩 상태 파일을 사용하기 전에 Microsoft Defender 포털에서 오프보딩 패키지를 다운로드하고 온보딩 패키지와 동일한 방식으로 압축을 풉니다. 다운로드한 오프보딩 패키지는 제한된 기간 동안만 유효합니다.제거 상태 파일을

uninstall_mdapt.sls만들고 상태를 추가하여 파일을 제거합니다mdatp_onboard.json.cat /srv/salt/uninstall_mdatp.slsremove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json이전 섹션에 정의된 상태 다음에

uninstall_mdatp.slsremove_mde_onboarding_file파일에 오프보딩 파일 배포를 추가합니다.offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/mdatp_offboard.json이전 섹션에서 정의된 상태 다음에

offboard_mdeMDATP 패키지uninstall_mdatp.sls제거를 파일에 추가합니다.remove_mde_packages: pkg.removed: - name: mdatp전체 제거 상태 파일은 다음 출력과 유사합니다.

remove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/offboard/mdatp_offboard.json remove_mde_packages: pkg.removed: - name: mdatp

이전에 만든 상태 파일을 사용하여 엔드포인트에 Defender 배포

이 단계는 설치 관리자 스크립트 또는 수동 구성 방법 모두에 적용됩니다. 이 단계에서는 하수인에 상태를 적용합니다. 다음 명령은 로 시작하는 이름의 컴퓨터에 상태를 적용합니다 mdetest.

설치:

salt 'mdetest*' state.apply install_mdatp중요

제품이 처음으로 시작되면 최신 맬웨어 방지 정의를 다운로드합니다. 인터넷 연결에 따라 최대 몇 분 정도 걸릴 수 있습니다.

유효성 검사/구성:

salt 'mdetest*' cmd.run 'mdatp connectivity test'salt 'mdetest*' cmd.run 'mdatp health'제거:

salt 'mdetest*' state.apply uninstall_mdatp

설치 문제 해결

문제를 해결하려면 다음을 수행합니다.

설치 오류가 발생할 때 자동으로 생성되는 로그를 찾는 방법에 대한 자세한 내용은 로그 설치 문제를 참조하세요.

일반적인 설치 문제에 대한 자세한 내용은 설치 문제를 참조하세요.

디바이스

false의 상태가 인 경우 엔드포인트용 Defender 에이전트 상태 문제를 참조하세요.제품 성능 문제는 성능 문제 해결을 참조하세요.

프록시 및 연결 문제는 클라우드 연결 문제 해결을 참조하세요.

Microsoft에서 지원을 받으려면 지원 티켓을 열고 클라이언트 분석기를 사용하여 만든 로그 파일을 제공합니다.

Linux에서 Microsoft Defender 대한 정책을 구성하는 방법

다음 방법 중 원하는 방법을 사용하여 엔드포인트에서 바이러스 백신 또는 EDR 설정을 구성할 수 있습니다.

- Linux에서 엔드포인트용 Microsoft Defender 대한 기본 설정 설정을 참조하세요.

- Microsoft Defender 포털에서 설정을 구성하려면 보안 설정 관리를 참조하세요.

운영 체제 업그레이드

운영 체제를 새 주 버전으로 업그레이드할 때 먼저 Linux에서 엔드포인트용 Defender를 제거하고, 업그레이드를 설치하고, 마지막으로 Linux 디바이스에서 엔드포인트용 Defender를 다시 구성해야 합니다.

참조

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.