엔드포인트용 Microsoft Defender 사용하는 AMSI 데모

적용 대상:

- 엔드포인트용 Microsoft Defender 플랜 2

- 비즈니스용 Microsoft Defender

- 엔드포인트용 Microsoft Defender 플랜 1

- Microsoft Defender 바이러스 백신

엔드포인트용 Microsoft Defender AMSI(Antimalware Scan Interface)를 활용하여 파일리스 맬웨어, 동적 스크립트 기반 공격 및 기타 비전통적 사이버 위협에 대한 보호를 강화합니다. 이 문서에서는 양성 샘플로 AMSI 엔진을 테스트하는 방법을 설명합니다.

시나리오 요구 사항 및 설정

- Windows 10 이상

- Windows Server 2016 이상

- Microsoft Defender 바이러스 백신(기본) 및 이러한 기능을 사용하도록 설정해야 합니다.

- RTP(Real-Time Protection)

- BM(동작 모니터링)

- 스크립트 검사 켜기

엔드포인트용 Defender를 사용하여 AMSI 테스트

이 데모 문서에서는 AMSI를 테스트하기 위해 다음 두 가지 엔진을 선택할 수 있습니다.

- PowerShell

- VBScript

PowerShell을 사용하여 AMSI 테스트

다음 PowerShell 스크립트를 로

AMSI_PoSh_script.ps1저장합니다.디바이스에서 관리자 권한으로 PowerShell을 엽니다.

Powershell -ExecutionPolicy Bypass AMSI_PoSh_script.ps1을(를) 입력한 다음 Enter 키를 누릅니다.결과는 다음과 같습니다.

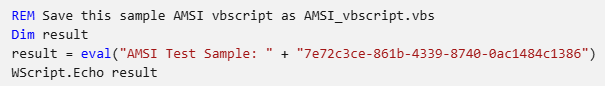

VBScript를 사용하여 AMSI 테스트

다음 VBScript를 로

AMSI_vbscript.vbs저장합니다.Windows 디바이스에서 관리자 권한으로 명령 프롬프트를 엽니다.

wscript AMSI_vbscript.js을(를) 입력한 다음 Enter 키를 누릅니다.결과는 다음과 같습니다.

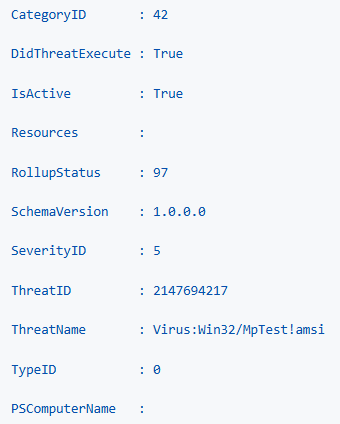

테스트 결과 확인

보호 기록에서 다음 정보를 볼 수 있어야 합니다.

Microsoft Defender 바이러스 백신 위협 목록 가져오기

이벤트 로그 또는 PowerShell을 사용하여 검색된 위협을 볼 수 있습니다.

이벤트 로그 사용

시작으로 이동하여 를 검색합니다

EventVwr.msc. 결과 목록에서 이벤트 뷰어 엽니다.애플리케이션 및 서비스 로그>Microsoft>Windows Windows>Defender 운영 이벤트로 이동합니다.

를 찾습니다

event ID 1116. 다음 정보가 표시됩니다.

PowerShell 사용

참고 항목

엔드포인트용 Microsoft Defender - 데모 시나리오

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.