보안 평가: 권한 있는 계정이 위임되지 않았는지 확인

이 권장 사항은 "위임되지 않음" 설정을 사용하도록 설정하지 않은 모든 권한 있는 계정을 나열하여 위임 관련 위험에 노출될 수 있는 계정을 강조 표시합니다. 권한 있는 계정은 도메인 관리자, 스키마 관리자 등과 같은 권한 있는 그룹의 구성원인 계정입니다.

조직 위험

중요한 플래그를 사용하지 않도록 설정하면 공격자가 Kerberos 위임을 악용하여 권한 있는 계정 자격 증명을 오용하여 무단 액세스, 횡적 이동 및 네트워크 전체 보안 위반 가능성을 초래할 수 있습니다. 권한 있는 사용자 계정에 중요한 플래그를 설정하면 사용자가 계정에 액세스하고 시스템 설정을 조작할 수 없습니다.

디바이스 계정의 경우 "위임되지 않음"으로 설정하는 것이 위임 시나리오에서 사용되지 않도록 하여 이 컴퓨터의 자격 증명을 전달하여 다른 서비스에 액세스할 수 없도록 하는 것이 중요합니다.

수정 단계

노출된 엔터티 목록을 검토하여 "이 계정은 중요하며 위임할 수 없습니다."라는 구성 플래그가 없는 권한 있는 계정을 검색합니다.

해당 계정에 대해 적절한 조치를 취합니다.

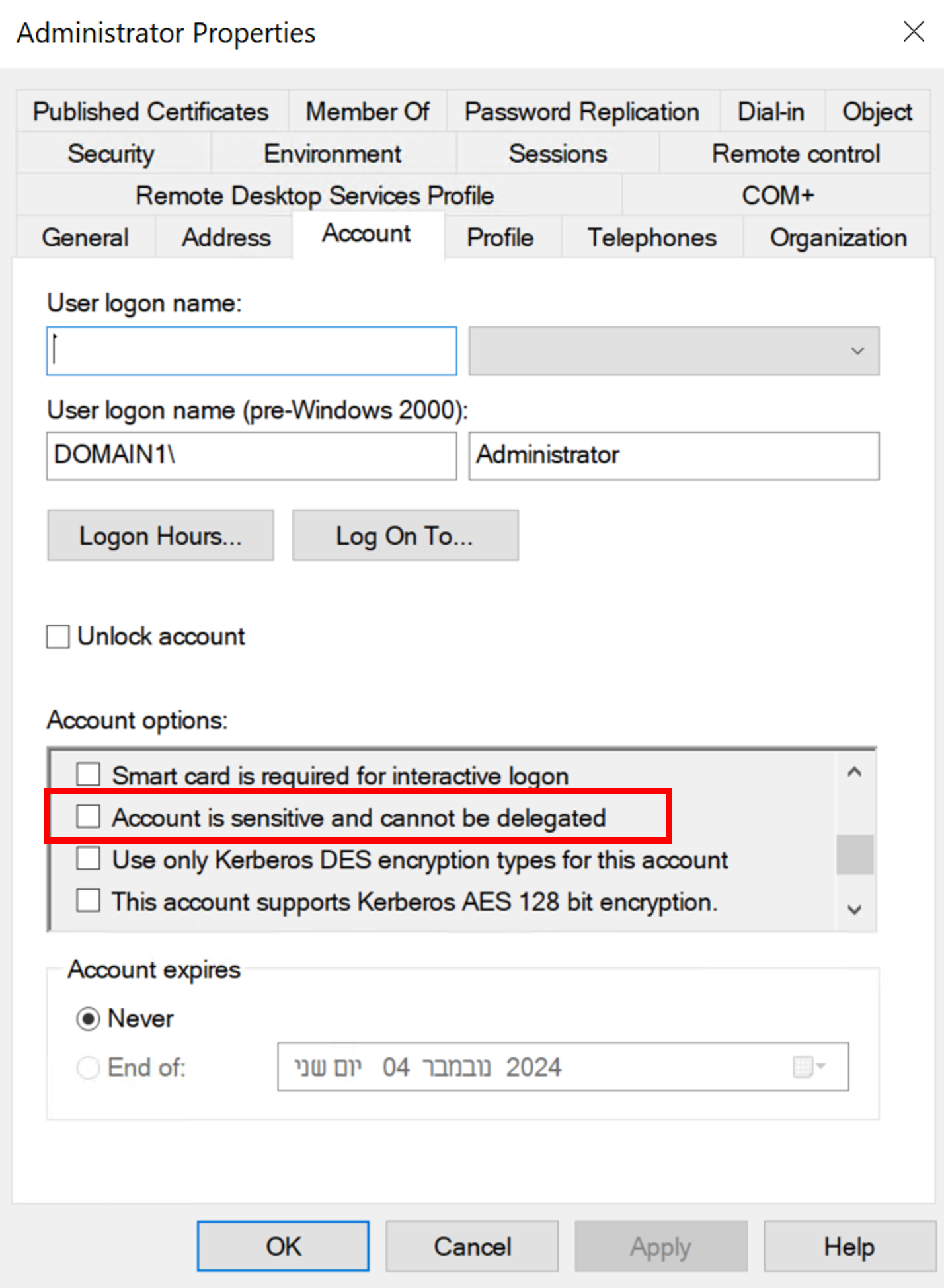

사용자 계정의 경우: 계정의 컨트롤 플래그를 "이 계정은 중요하며 위임할 수 없음"으로 설정합니다. 계정 탭의 계정 옵션 섹션에서 이 플래그에 대한 검사 상자를 선택합니다. 이렇게 하면 사용자가 계정에 액세스하고 시스템 설정을 조작할 수 없습니다.

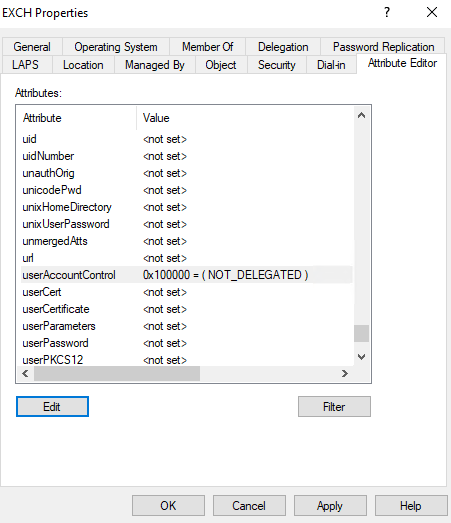

디바이스 계정의 경우:

가장 안전한 방법은 PowerShell 스크립트를 사용하여 디바이스가 위임 시나리오에서 사용되지 않도록 구성하여 이 컴퓨터의 자격 증명을 전달하여 다른 서비스에 액세스할 수 없도록 하는 것입니다.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$true또 다른 옵션은 노출된 디바이스의

UserAccountControl특성 편집기 탭에서 특성을NOT_DELEGATED = 0x100000로 설정하는 것입니다.예시: