쿼리 결과를 인시던트에 연결

적용 대상:

- Microsoft Defender XDR

인시던트 기능에 대한 링크를 사용하여 조사 중인 새 인시던트 또는 기존 인시던트에 고급 헌팅 쿼리 결과를 추가할 수 있습니다. 이 기능을 사용하면 고급 헌팅 활동에서 레코드를 쉽게 캡처할 수 있으므로 인시던트에 대한 이벤트의 보다 풍부한 타임라인 또는 컨텍스트를 만들 수 있습니다.

새 인시던트 또는 기존 인시던트에 결과 연결

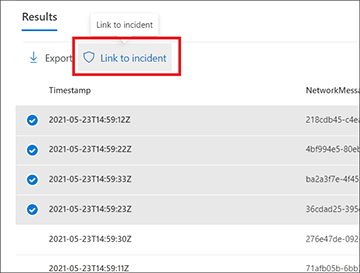

고급 헌팅 쿼리 페이지에서 먼저 제공된 쿼리 필드에 쿼리를 입력한 다음 , 쿼리 실행을 선택하여 결과를 가져옵니다.

결과 페이지에서 작업 중인 새 조사 또는 현재 조사와 관련된 이벤트 또는 레코드를 선택한 다음 인시 던트에 연결을 선택합니다.

인시던트에 연결 창에서 경고 세부 정보 섹션을 찾은 다음, 새 인시던트 만들기 를 선택하여 이벤트를 경고로 변환하고 새 인시던트로 그룹화합니다.

또는 기존 인시던트에 연결을 선택하여 선택한 레코드를 기존 인시던트에 추가합니다. 기존 인시던트 드롭다운 목록에서 관련 인시던트 를 선택합니다. 인시던트 이름 또는 ID의 처음 몇 문자를 입력하여 기존 인시던트도 찾을 수 있습니다.

두 선택 항목 중 하나에 대해 다음 세부 정보를 입력한 다음 , 다음을 선택합니다.

- 경고 제목 - 인시던트 응답자가 이해할 수 있는 결과에 대한 설명 제목을 제공합니다. 이 설명 제목은 경고 제목이 됩니다.

- 심각도 - 경고 그룹에 적용할 수 있는 심각도를 선택합니다.

- 범주 - 경고에 적합한 위협 범주를 선택합니다.

- 설명 - 그룹화된 경고에 대한 유용한 설명을 제공합니다.

- 권장 작업 - 수정 작업을 제공합니다.

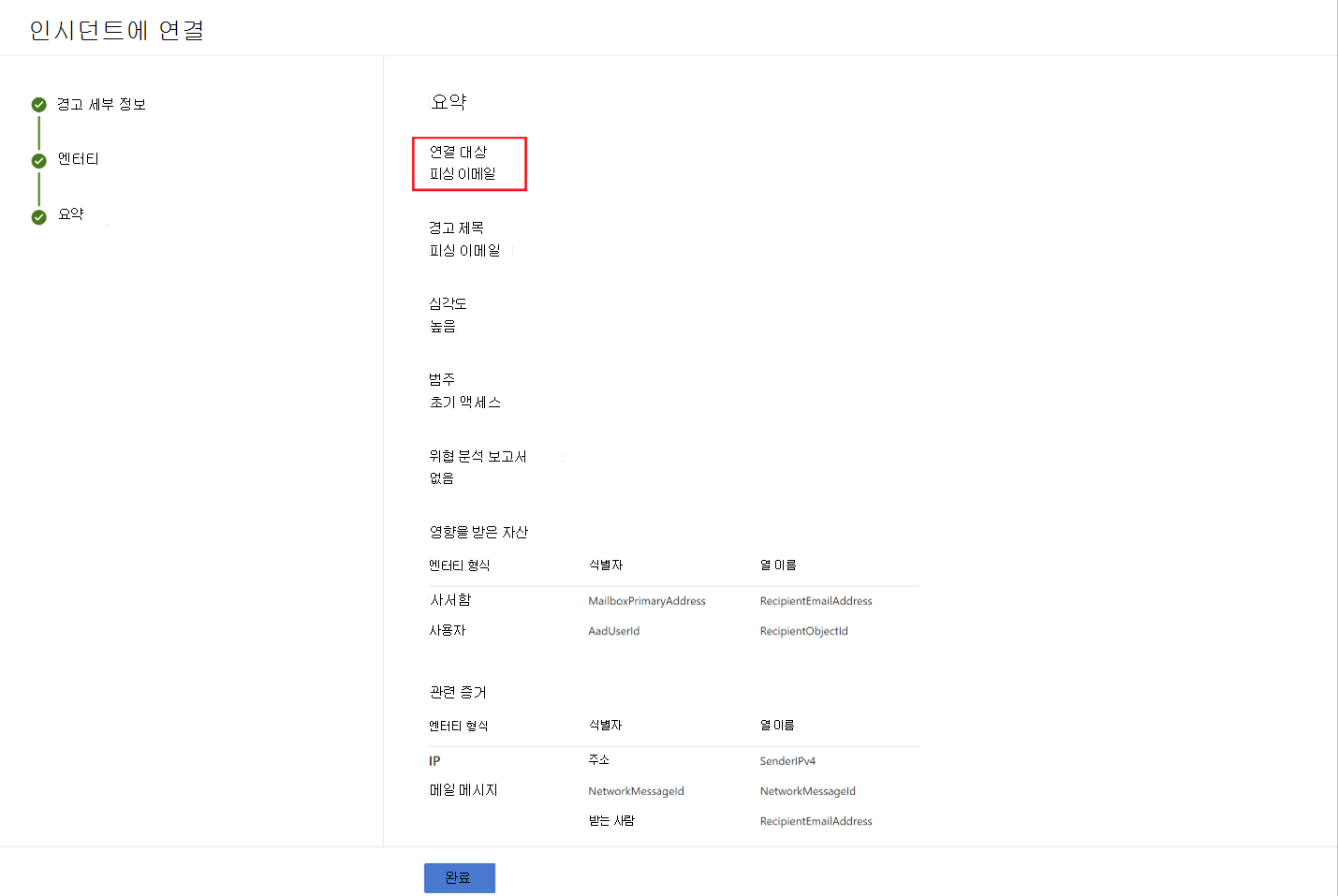

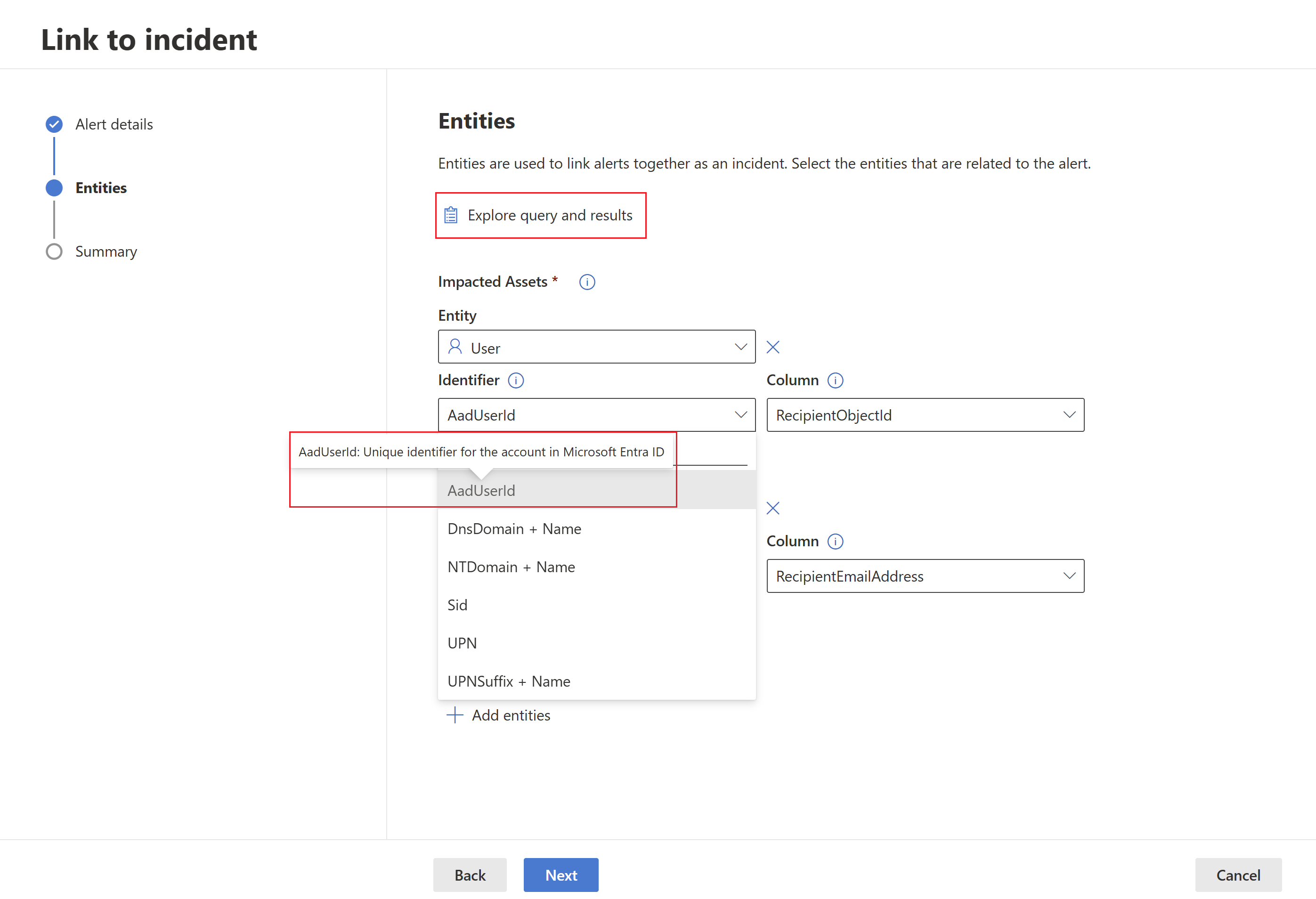

엔터티 섹션에서 다른 경고와 연결된 인시던트 상관 관계를 지정하는 데 사용되는 엔터티를 찾을 수 있습니다. 인시던트 페이지에도 표시됩니다. 다음과 같이 분류된 미리 선택된 엔터티를 검토할 수 있습니다.

a. 영향을 받는 자산 – 선택한 이벤트의 영향을 받는 자산은 다음과 같습니다.

- Account

- 디바이스

- 메일함

- 클라우드 애플리케이션

- Azure 리소스

- Amazon Web Services 리소스

- Google Cloud Platform 리소스

b. 관련 증거 – 선택한 이벤트에 표시되는 비자산입니다. 지원되는 엔터티 형식은 다음과 같습니다.

- 프로세스

- File

- 레지스트리 값

- IP

- OAuth 애플리케이션

- DNS

- 보안 그룹

- URL

- 메일 클러스터

- 메일 메시지

엔터티 형식을 선택한 후 이 엔터티를 식별하는 데 사용할 수 있도록 선택한 레코드에 있는 식별자 형식을 선택합니다. 각 엔터티 형식에는 관련 드롭다운에서 볼 수 있듯이 지원되는 식별자 목록이 있습니다. 각 식별자를 마우스로 가리키면 표시되는 설명을 읽어 더 잘 이해할 수 있습니다.

식별자를 선택한 후 선택한 식별자를 포함하는 쿼리 결과에서 열을 선택합니다. 쿼리 및 결과 탐색을 선택하여 고급 헌팅 컨텍스트 패널을 열 수 있습니다. 이렇게 하면 쿼리 및 결과를 탐색하여 선택한 식별자에 적합한 열을 선택했는지 확인할 수 있습니다.

이 예제에서는 쿼리를 사용하여 가능한 전자 메일 반출 인시던트와 관련된 이벤트를 찾았으므로 받는 사람의 사서함과 받는 사람의 계정이 영향을 받는 엔터티이며 보낸 사람의 IP와 전자 메일 메시지는 관련 증거입니다.영향을 받은 엔터티의 고유한 조합을 사용하여 각 레코드에 대해 다른 경고가 생성됩니다. 이 예제에서 받는 사람 사서함과 받는 사람 개체 ID 조합이 세 개 있는 경우 instance 대해 3개의 경고가 생성되고 선택한 인시던트에 연결됩니다.

다음을 선택합니다.

요약 섹션에서 제공한 세부 정보를 검토합니다.

완료를 선택합니다.

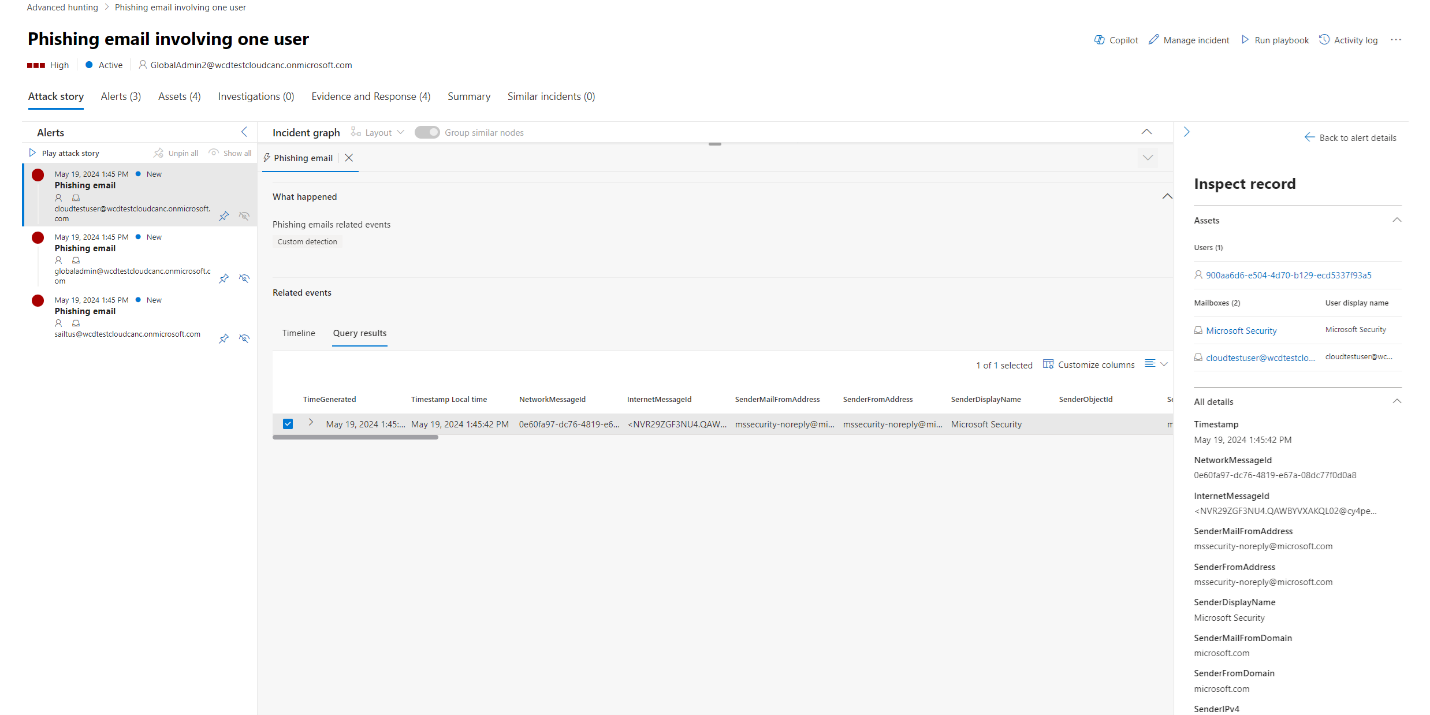

인시던트에서 연결된 레코드 보기

마법사의 요약 단계에서 생성된 링크를 선택하거나 인시던트 큐에서 인시던트 이름을 선택하여 이벤트가 연결된 인시던트 보기를 수행할 수 있습니다.

이 예제에서는 선택한 세 개의 이벤트를 나타내는 세 가지 경고가 새 인시던트에 성공적으로 연결되었습니다. 각 경고 페이지에서 이벤트 또는 이벤트에 대한 전체 정보는 타임라인 보기(사용 가능한 경우) 및 쿼리 결과 보기에서 찾을 수 있습니다.

타임라인 보기 또는 쿼리 결과 보기에서 이벤트를 선택하여 레코드 검사 창을 열 수도 있습니다.

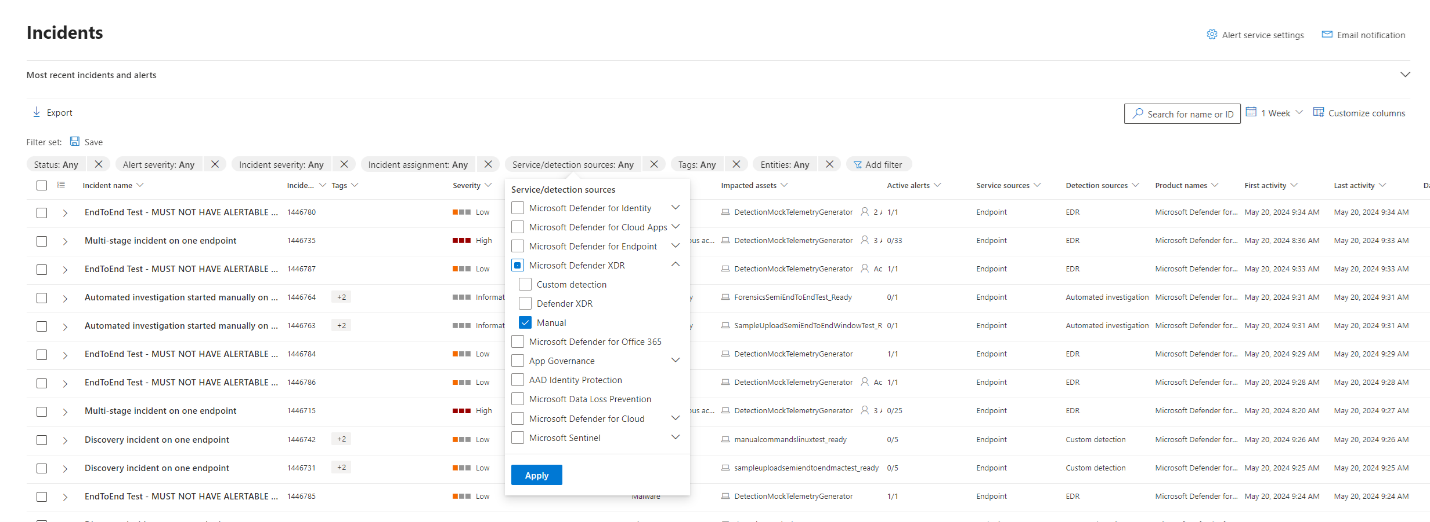

고급 헌팅을 사용하여 추가된 이벤트에 대한 필터

수동 검색 원본을 통해 인시던트 및 경고를 필터링하여 고급 헌팅에서 생성된 경고를 볼 수 있습니다.