하이브리드 아키텍처에서 복원력 빌드

하이브리드 인증을 사용하면 사용자가 온-프레미스에서 마스터된 ID로 클라우드 기반 리소스에 액세스할 수 있습니다. 하이브리드 인프라에는 클라우드 및 온-프레미스 구성 요소가 모두 포함되어 있습니다.

- 클라우드 구성 요소에는 Microsoft Entra ID, Azure 리소스 및 서비스, 조직의 클라우드 기반 앱, SaaS 애플리케이션이 포함됩니다.

- 온-프레미스 구성 요소에는 온-프레미스 애플리케이션, SQL 데이터베이스와 같은 리소스, Windows Server Active Directory와 같은 ID 공급자가 포함됩니다.

Important

하이브리드 인프라의 복원력을 계획할 때 종속성 및 단일 실패 지점을 최소화하는 것이 중요합니다.

Microsoft는 하이브리드 인증을 위한 세 가지 메커니즘을 제공합니다. 이러한 옵션은 복원력 순서로 나열됩니다. 가능하면 암호 해시 동기화를 구현하는 것이 좋습니다.

- PHS(암호 해시 동기화)는 Microsoft Entra Connect를 사용하여 암호의 ID와 해시 해시를 Microsoft Entra ID에 동기화합니다. 이를 통해 사용자는 온-프레미스에서 마스터된 암호를 사용하여 클라우드 기반 리소스에 로그인할 수 있습니다. PHS에는 인증이 아니라 동기화에만 사용할 수 있는 온-프레미스 종속성이 있습니다.

- PTA(통과 인증)는 로그인을 위해 사용자를 Microsoft Entra ID로 리디렉션합니다. 그러면 사용자 이름 및 암호는 회사 네트워크에 배포된 에이전트를 통해 온-프레미스 Active Directory에 대해 유효성이 검사됩니다. PTA는 온-프레미스 서버에 상주하는 Microsoft Entra PTA 에이전트의 온-프레미스 공간을 보유하고 있습니다.

- 페더레이션 고객은 ADFS(Active Directory Federation Services)와 같은 페더레이션 서비스를 배포합니다. 그런 다음 Microsoft Entra ID는 페더레이션 서비스에서 생성된 SAML 어설션의 유효성을 검사합니다. 페더레이션은 온-프레미스 인프라에서 가장 높은 종속성을 가지므로 실패 지점이 더 많습니다.

조직에서 이러한 방법 중 하나 이상을 사용할 수 있습니다. 자세한 내용은 Azure Active Directory 하이브리드 ID 솔루션에 적합한 인증 방법 선택을 참조하세요. 이 문서에는 방법론을 결정하는 데 도움이 되는 의사 결정 트리가 포함되어 있습니다.

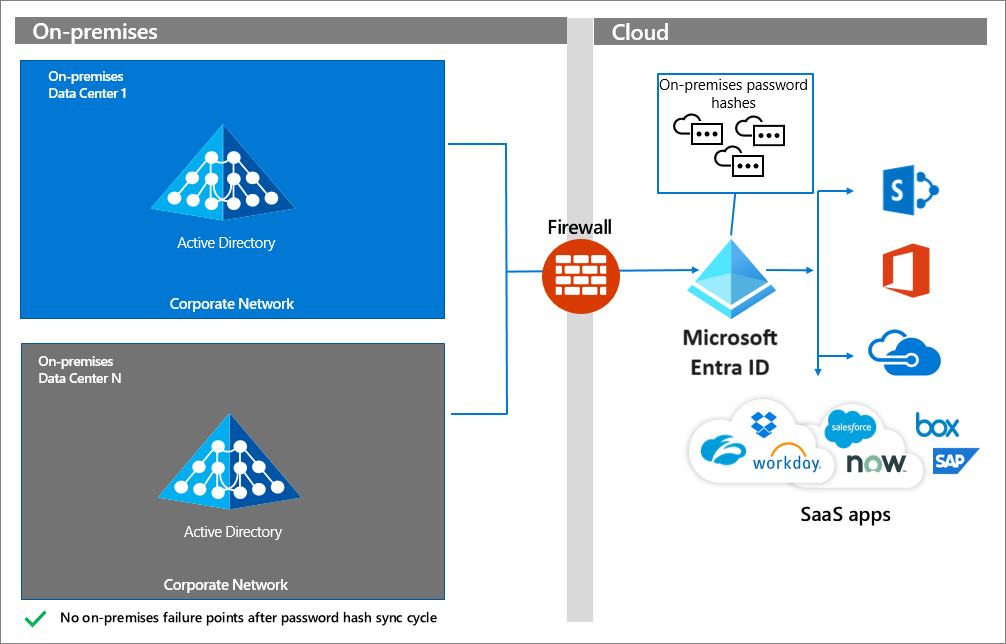

암호 해시 동기화

Microsoft Entra ID를 위한 가장 간단하고 복원력 있는 하이브리드 인증 옵션은 암호 해시 동기화입니다. 인증 요청을 처리할 때 온-프레미스 ID 인프라 종속성이 없습니다. 암호 해시가 있는 ID가 Microsoft Entra ID와 동기화되면 사용자는 온-프레미스 ID 구성 요소에 종속되지 않고 클라우드 리소스에 인증할 수 있습니다.

이 인증 옵션을 선택하면 온-프레미스 ID 구성 요소를 사용할 수 없게 될 때도 중단이 발생하지 않습니다. 하드웨어 오류, 정전, 자연재해 및 맬웨어 공격을 비롯한 다양한 이유로 온-프레미스 중단이 발생할 수 있습니다.

PHS를 구현하는 방법

PHS를 구현하려면 다음 리소스를 참조하세요.

요구 사항으로 PHS를 사용할 수 없는 경우 통과 인증을 사용합니다.

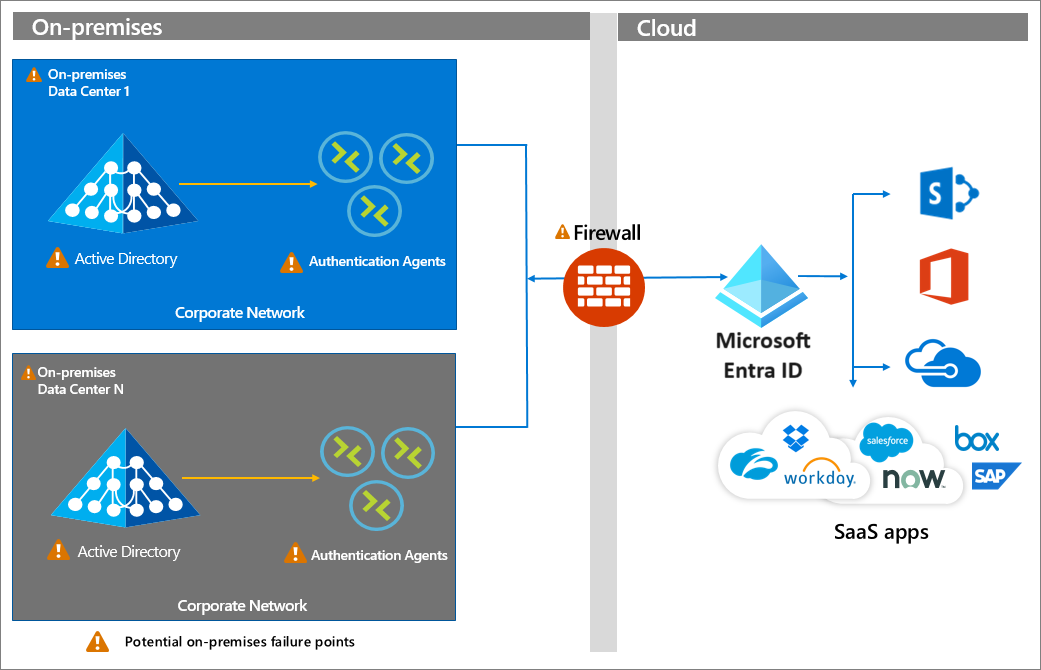

통과 인증

통과 인증은 서버에서 온-프레미스에 상주하는 인증 에이전트에 종속됩니다. Microsoft Entra ID와 온-프레미스 PTA 에이전트 사이에는 지속적인 연결 또는 서비스 버스가 있습니다. 방화벽, 인증 에이전트를 호스트하는 서버 및 온-프레미스 Windows Server Active Directory(또는 다른 ID 공급자)는 모두 잠재적 실패 지점입니다.

PTA를 구현하는 방법

통과 인증을 구현하려면 다음 리소스를 참조하세요.

PTA를 사용하는 경우 항상 사용 가능한 토폴로지를 정의합니다.

페더레이션

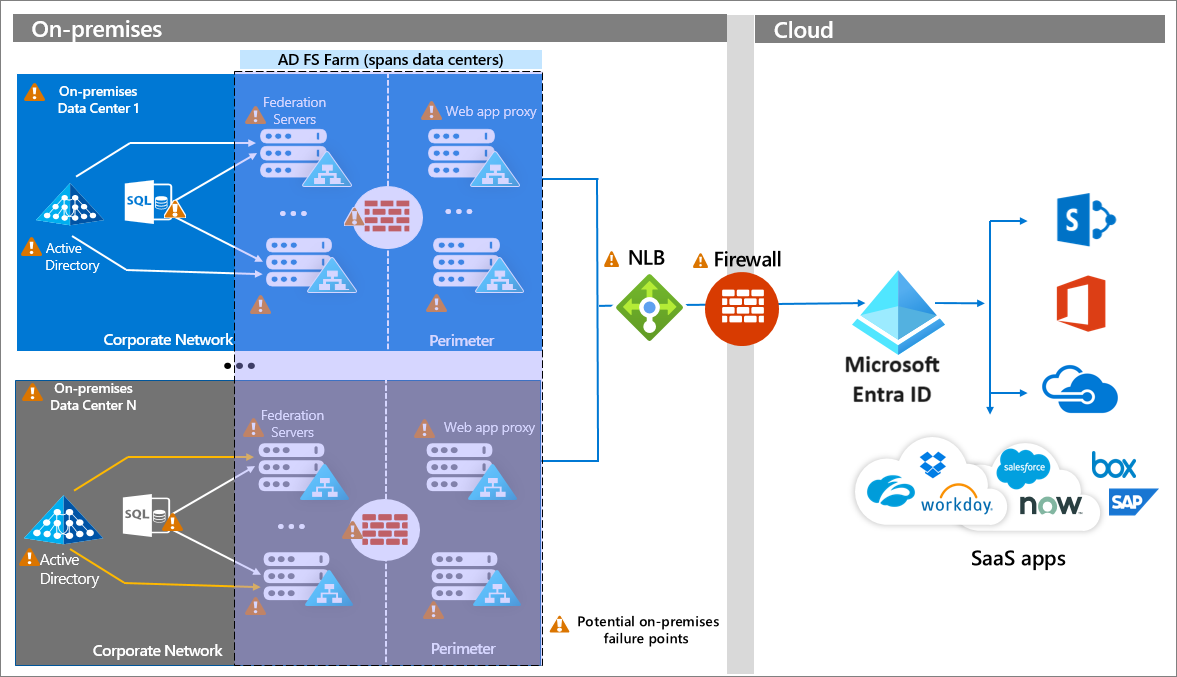

페더레이션에서는 엔드포인트의 교환, 토큰 서명 인증서 및 기타 메타데이터를 포함하는 페더레이션 서비스와 Microsoft Entra ID 간의 신뢰 관계가 만들어집니다. Microsoft Entra ID에 대한 요청이 오면 구성을 읽고 사용자를 구성된 엔드포인트로 리디렉션합니다. 이 시점에서 사용자는 Microsoft Entra ID로 유효성을 검사한 SAML 어설션을 발급하는 페더레이션 서비스와 상호 작용합니다.

다음 다이어그램에서는 여러 온-프레미스 데이터 센터에 걸쳐 중복 페더레이션 및 웹 애플리케이션 프록시 서버를 포함하는 배포인 엔터프라이즈 AD FS의 토폴로지를 보여 줍니다. 이 구성은 DNS, 지리적 선호도 기능을 갖춘 네트워크 부하 분산, 방화벽과 같은 엔터프라이즈 네트워킹 인프라 구성 요소를 사용합니다. 모든 온-프레미스 구성 요소 및 연결은 오류에 취약합니다. 자세한 내용은 AD FS 용량 계획 설명서를 참조하세요.

참고 항목

페더레이션에는 가장 많은 수의 온-프레미스 종속성이 있으므로 잠재적 장애 지점도 가장 많습니다. 이 다이어그램은 AD FS를 표시하며, 다른 온-프레미스 ID 공급자는 고가용성, 확장성 및 장애 조치(failover)를 수행하기 위해 유사한 디자인 고려 사항이 적용됩니다.

페더레이션을 구현하려면 어떻게 해야 할까요?

페더레이션 인증 전략을 구현하거나 더 큰 복원력을 갖추려면 다음 리소스를 참조하세요.

- 페더레이션 인증이란?

- 페더레이션 작동 방식

- Microsoft Entra 페더레이션 호환성 목록

- AD FS 용량 계획 설명서를 따르세요.

- Azure IaaS에서 AD FS 배포

- 페더레이션과 함께 PHS 사용

다음 단계

관리자 및 설계자를 위한 복원력 리소스

- 자격 증명 관리를 사용하여 복원력 빌드

- 장치 상태를 사용하여 복원력 빌드

- CAE(연속 액세스 평가)를 사용하여 복원력 빌드

- 외부 사용자 인증에서 복원력 빌드

- 애플리케이션 프록시를 사용하여 애플리케이션 액세스에서 복원력 빌드