Microsoft Entra 외부 ID B2B에 대한 외부 공동 작업 설정 구성

적용 대상:  인력 테넌트

인력 테넌트  외부 테넌트(자세한 정보)

외부 테넌트(자세한 정보)

외부 공동 작업 설정을 사용하면 조직에서 B2B 공동 작업을 위해 외부 사용자를 초대할 수 있는 역할을 지정할 수 있습니다. 이러한 설정에는 특정 도메인을 허용 또는 차단하는 옵션과 외부 게스트 사용자가 Microsoft Entra 디렉터리에서 볼 수 있는 내용을 제한하는 옵션도 포함되어 있습니다. 다음과 같은 옵션을 사용할 수 있습니다.

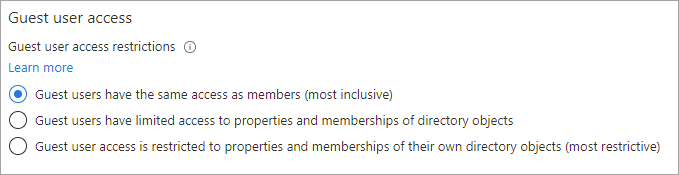

게스트 사용자 액세스 결정: Microsoft Entra 외부 ID를 사용하면 외부 게스트 사용자가 Microsoft Entra 디렉터리에서 볼 수 있는 내용을 제한할 수 있습니다. 예를 들어 게스트 사용자의 그룹 멤버 자격 보기를 제한하거나 게스트가 자신의 프로필 정보만 볼 수 있도록 허용할 수 있습니다.

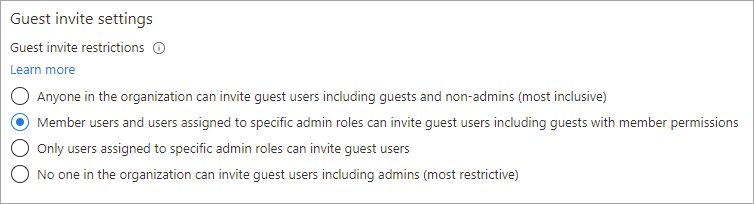

게스트를 초대할 수 있는 사용자 지정: 기본적으로 B2B 공동 작업 게스트 사용자를 비롯한 조직의 모든 사용자는 외부 사용자를 B2B 공동 작업에 초대할 수 있습니다. 초대를 보내는 기능을 제한하려는 경우 모든 사용자에 대한 초대를 설정하거나 해제하거나 초대를 특정 역할로 제한할 수 있습니다.

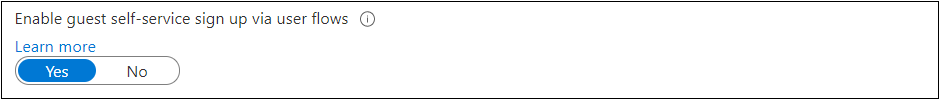

사용자 흐름을 통해 게스트 셀프 서비스 등록 사용: 빌드하는 애플리케이션에 대해 사용자가 앱에 등록하고 새 게스트 계정을 만들 수 있는 사용자 흐름을 만들 수 있습니다. 외부 공동 작업 설정에서 이 기능을 사용하도록 설정한 다음, 셀프 서비스 등록 사용자 흐름을 앱에 추가할 수 있습니다.

도메인 허용 또는 차단: 공동 작업 제한을 사용하여 지정한 도메인에 대한 초대를 허용하거나 거부할 수 있습니다. 자세한 내용은 도메인 허용 또는 차단을 참조하세요.

다른 Microsoft Entra 조직과의 B2B 공동 작업에 대해 테넌트 간 액세스 설정도 검토하여 인바운드 및 아웃바운드 B2B 공동 작업과 특정 사용자, 그룹, 애플리케이션에 대한 액세스 범위를 확인해야 합니다.

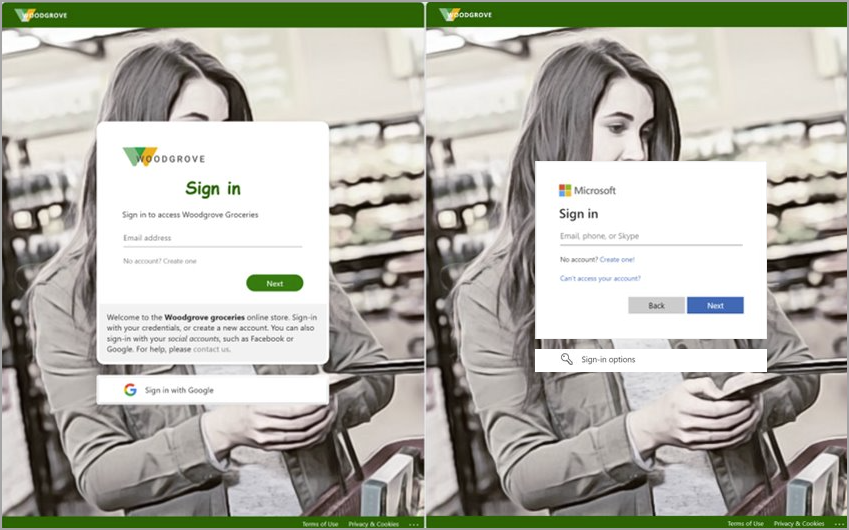

테넌트 간 로그인을 수행하는 B2B 협업 최종 사용자의 경우 사용자 지정 브랜딩이 지정되지 않은 경우에도 홈 테넌트 브랜딩이 나타납니다. 다음 예에서는 Woodgrove Groceries의 회사 브랜딩이 왼쪽에 표시됩니다. 오른쪽의 예는 사용자의 홈 테넌트에 대한 기본 브랜딩을 표시합니다.

참고 항목

구성하려는 외부 협업 설정에 따라 다른 관리자 역할이 필요할 수 있습니다. 이 문서에서는 각 설정 유형에 필요한 역할을 지정합니다. 외부 ID/B2C에 대한 작업별 최소 권한 역할도 참조하세요.

포털에서 설정 구성

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수도 있습니다.

게스트 사용자 액세스를 구성하는 방법

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>External Identities>외부 협업 설정으로 이동합니다.

게스트 사용자 액세스 아래에서 게스트 사용자에게 부여할 액세스 수준을 선택합니다.

게스트 사용자에게 멤버와 동일한 액세스 권한(가장 포괄적)이 있음: 이 옵션은 게스트에게 멤버 사용자와 Microsoft Entra 리소스 및 디렉터리 데이터에 대한 동일한 액세스 권한을 부여합니다.

게스트 사용자가 디렉터리 개체의 속성 및 구성원 자격에 대해 제한된 액세스 권한을 갖습니다(기본값).: 이 설정은 사용자, 그룹 또는 기타 디렉터리 리소스를 열거하는 등의 특정 디렉터리 작업에서 게스트를 차단합니다. 게스트가 숨겨지지 않은 모든 그룹의 구성원 자격을 볼 수 있습니다. 기본 게스트 권한에 대해 자세히 알아봅니다.

게스트 사용자 액세스가 자신의 디렉터리 개체의 속성 및 구성원 자격으로 제한됩니다(가장 제한적): 이 설정을 사용하면 게스트가 자신의 프로필에만 액세스할 수 있습니다. 게스트는 다른 사용자의 프로필, 그룹 또는 그룹 멤버십을 볼 수 없습니다.

게스트 초대 설정을 구성하는 방법

최소한 게스트 초대자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>External Identities>외부 협업 설정으로 이동합니다.

게스트 초대 설정에서 적절한 설정을 선택합니다.

- 조직 내 모든 사용자가 게스트 및 비관리자를 포함하여 게스트 사용자를 초대할 수 있음(가장 포괄적): 조직의 게스트가 조직의 구성원이 아닌 사용자를 포함하는 다른 게스트를 초대하도록 허용하려면 이 라디오 단추를 선택합니다.

- 특정 관리자 역할에 할당된 사용자와 멤버 사용자가 멤버 권한이 있는 게스트를 비롯하여 게스트 사용자를 초대할 수 있음: 구성원인 사용자와 특정 관리자 역할이 있는 사용자가 게스트를 초대할 수 있도록 허용하려면 이 라디오 단추를 선택합니다.

- 특정 관리자 역할에 할당된 사용자만 게스트 사용자를 초대할 수 있음: 사용자 관리자 또는 게스트 초대자 역할이 있는 사용자만 게스트를 초대하도록 허용하려면 이 라디오 단추를 선택합니다.

- 조직 내에서 누구도 관리자를 비롯하여 게스트 사용자를 초대할 수 없음(가장 제한적): 조직의 모든 사람이 게스트를 초대하는 것을 거부하려면 이 라디오 버튼을 선택합니다.

게스트 셀프 서비스 가입을 구성하는 방법

최소한 사용자 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>External Identities>외부 협업 설정으로 이동합니다.

사용자 흐름을 통한 게스트 셀프 서비스 등록 사용에서 사용자가 앱에 등록할 수 있는 사용자 흐름을 만들 수 있도록 하려면 예를 선택합니다. 이 설정에 대한 자세한 내용은 앱에 셀프 서비스 등록 사용자 흐름 추가를 참조하세요.

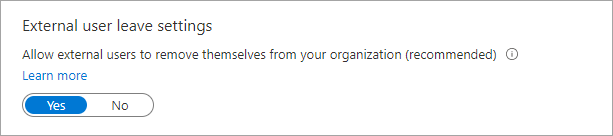

외부 사용자 나가기 설정을 구성하는 방법

최소한 외부 ID 공급자 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>External Identities>외부 협업 설정으로 이동합니다.

외부 사용자 나가기 설정에서 외부 사용자가 조직에서 자신을 제거할 수 있는지 여부를 제어할 수 있습니다.

- 예: 사용자는 관리자 또는 개인 정보 담당자의 승인 없이 직접 조직을 나갈 수 있습니다.

- 아니요: 사용자가 직접 조직을 나갈 수 없습니다. 관리자 또는 개인 정보 담당자에게 연락하여 조직에서 제거하도록 요청하라고 안내하는 메시지가 표시됩니다.

Important

Microsoft Entra 테넌트에 개인 정보를 추가한 경우에만 외부 사용자 휴가 설정을 구성할 수 있습니다. 그렇지 않으면 이 설정을 사용할 수 없습니다.

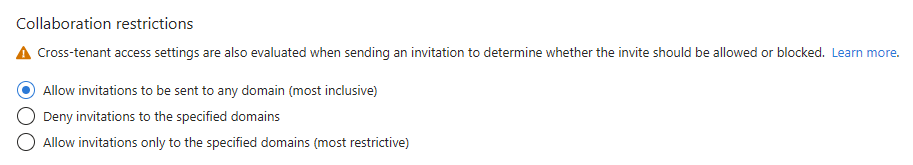

협업 제한을 구성하는 방법(도메인 허용 또는 차단)

Important

가장 적은 권한으로 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 높은 권한 있는 역할입니다.

최소한 전역 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>External Identities>외부 협업 설정으로 이동합니다.

협업 제한에서 지정하는 도메인에 대한 초대를 허용할지 아니면 거부할지를 선택하고 텍스트 상자에 특정 도메인 이름을 입력할 수 있습니다. 여러 도메인 경우 도메인을 하나씩 새 줄에 입력합니다. 자세한 내용은 특정 조직의 B2B 사용자 초대 허용 또는 차단을 참조하세요.

Microsoft Graph 설정 구성

Microsoft Graph API를 사용하여 외부 협업 설정을 구성할 수 있습니다.

- 게스트 사용자 액세스 제한 및 게스트 초대 제한의 경우 authorizationPolicy 리소스 종류를 사용합니다.

- 사용자 흐름을 통해 게스트 셀프 서비스 등록 사용 설정의 경우 authenticationFlowsPolicy 리소스 종류를 사용합니다.

- 이메일 일회용 암호 설정(현재 Microsoft Entra 관리 센터의 모든 ID 공급자 페이지에 있음)의 경우 emailAuthenticationMethodConfiguration 리소스 종류를 사용합니다.

사용자에게 게스트 초대자 역할 할당

게스트 초대자 역할을 사용하면 개별 사용자에게 더 높은 권한 관리자 역할을 할당하지 않고도 게스트를 초대할 수 있는 기능을 제공할 수 있습니다. 게스트 초대자 역할이 있는 사용자는 게스트 초대 설정 아래에서 특정 관리자 역할에 할당된 사용자만 게스트 사용자를 초대할 수 있음 옵션을 선택한 경우에도 게스트를 초대할 수 있습니다.

다음은 Microsoft Graph PowerShell을 사용하여 Guest Inviter 역할에 사용자를 추가하는 방법을 보여주는 예제입니다.

Import-Module Microsoft.Graph.Identity.DirectoryManagement

$roleName = "Guest Inviter"

$role = Get-MgDirectoryRole | where {$_.DisplayName -eq $roleName}

$userId = <User Id/User Principal Name>

$DirObject = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/directoryObjects/$userId"

}

New-MgDirectoryRoleMemberByRef -DirectoryRoleId $role.Id -BodyParameter $DirObject

B2B 사용자를 위한 로그인 로그

B2B 사용자가 공동 작업을 위해 리소스 테넌트에 로그인하면 홈 테넌트와 리소스 테넌트 모두에서 로그인 로그가 생성됩니다. 이러한 로그에는 사용 중인 애플리케이션, 이메일 주소, 테넌트 이름, 홈 테넌트 및 리소스 테넌트 모두에 대한 테넌트 ID와 같은 정보가 포함됩니다.

다음 단계

Microsoft Entra B2B 협업에 대한 다음 문서를 참조하세요.