Microsoft Entra에서 Microsoft Security Copilot를 사용하여 애플리케이션 위험 평가(미리 보기)

Microsoft 보안 부조종사 Entra ID 보호를 사용하여 ID 위험 조사 및 Microsoft Entra 감사 로그 세부 정보 탐색과 같은 다양한 기술을 통해 Microsoft Entra 데이터에서 인사이트를 얻습니다. 앱 위험 기술을 사용하면 Microsoft Entra에서 애플리케이션 또는 워크로드 ID를 관리하는 ID 관리자 및 보안 분석가가 자연어 프롬프트를 통해 위험을 식별하고 이해할 수 있습니다. 분석가는 "내 테넌트에 대한 위험한 앱 세부 정보 나열"과 같은 프롬프트를 사용하여 애플리케이션 ID의 위험을 더 잘 파악하고 부여된 권한(특히 높은 권한으로 간주될 수 있는 권한), 테넌트에서 사용되지 않는 앱 및 테넌트 외부의 앱을 포함하여 Microsoft Entra에서 다른 애플리케이션 세부 정보를 검색할 수 있습니다. 그런 다음 보안 부조종사는 프롬프트 컨텍스트를 사용하여 앱 또는 권한 목록과 같이 응답한 다음, 관리자가 전체 목록을 보고 위험한 앱에 대한 적절한 수정 작업을 수행할 수 있도록 Microsoft Entra 관리 센터에 대한 링크를 표시합니다. IT 관리자 및 SOC(보안 운영 센터) 분석가는 이러한 기술 및 기타 기능을 사용하여 자연어 프롬프트를 사용하여 ID 기반 인시던트를 조사하고 수정하는 데 도움이 되는 올바른 컨텍스트를 얻을 수 있습니다.

이 문서에서는 SOC 분석가 또는 IT 관리자가 Microsoft Entra 기술을 사용하여 잠재적인 보안 인시던트를 조사하는 방법을 설명합니다.

메모

이러한 앱 위험 기술은 Microsoft Entra의 애플리케이션 또는 서비스 주체인 단일 테넌트, 타사 SaaS 및 다중 테넌트 앱에 대한 데이터를 제공합니다. 관리 ID는 현재 범위에 없습니다.

시나리오

Woodgrove Bank의 IT 관리자인 Jason은 테넌트에서 위험한 앱을 식별하고 이해하기 위해 사전에 노력하고 있습니다.

조사하다

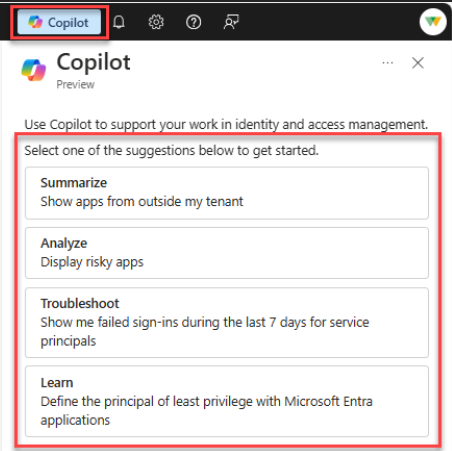

Jason은 평가를 시작하고 Microsoft Security Copilot에 로그인하거나 Microsoft Entra 관리 센터에 들어갑니다. 애플리케이션 및 서비스 주체 세부 정보를 보려면, 적어도 보안 읽기 권한자로 로그인하고 Microsoft Entra에서 애플리케이션/워크로드 ID를 관리할 수 있는 권한이 있는 애플리케이션 관리자, 클라우드 애플리케이션 관리자 또는 유사한 Microsoft Entra 관리자 역할의 역할 할당이 필요합니다.

Microsoft Entra 관리 센터의 일부인

Microsoft Entra 리스크가 있는 서비스 주체 탐색하기

Jason은 위험 "핫 스폿"에 대한 더 나은 그림을 얻기 위해 자연어 질문을하는 것으로 시작합니다. 이렇게 하면 Microsoft 탐지를 기반으로, 테넌트의 앱 규모를 초기 필터링하기 위해 ID 보호 위험 워크로드 ID 데이터를 사용합니다. 이러한 서비스 주체는 손상 위험이 높습니다.

그는 다음 프롬프트 중 어느 것을 사용하여 필요한 정보를 얻습니다.

- 위험한 앱 보여줘

- 악성 또는 손상될 위험이 있는 앱이 있나요?

- 위험 수준이 높은 5개 앱을 나열합니다. 표 서식을 다음과 같이 지정합니다. 표시 이름 | ID | 위험 상태

- 위험 상태가 "손상된 것으로 확인됨"인 앱을 나열합니다.

- ID {ServicePrincipalObjectId}(또는 앱 ID {ApplicationId}) 사용하여 위험한 앱의 세부 정보를 표시합니다.

중요하다

위험 정보를 반환하려면 이 기술에 대한 ID 보호를 관리할 권한이 있는 계정을 사용해야 합니다. 귀하의 테넌트는 Workload Identities Premium에 대한 라이선스를 보유해야 합니다.

Microsoft Entra 서비스 주체 살펴보기

위험한 것으로 확인된 이러한 서비스 주체에 대한 자세한 정보를 얻기 위해 Jason은 소유자와 같은 정보를 포함하여 Microsoft Entra에서 자세한 정보를 요청합니다.

그는 다음 프롬프트를 사용하여 필요한 정보를 가져옵니다.

- 이전 응답에서 언급된 이러한 서비스 주체에 대해 자세히 설명해 주세요

- {DisplayName}(또는 {ServicePrincipalId}) 서비스 주체에 대한 세부 정보를 제공합니다.

- 이러한 앱의 소유자 목록을 제공하시겠습니까?

Microsoft Entra 애플리케이션 살펴보기

또한 Jason은 게시자 및 게시자 확인 상태에 대한 세부 정보와 같은 애플리케이션에 대한 자세한 내용을 전역적으로 이해하고자 합니다.

Jason은 다음 프롬프트를 사용하여 선택한 애플리케이션 속성을 검색합니다.

- 응용 프로그램 {DisplayName} 또는 {AppId} 대해 자세히 알려주세요.

- 이전 응답에서 이러한 앱에 대해 자세히 알려주세요

Microsoft Entra 서비스 주체에 부여된 사용 권한 보기

Jason은 평가를 계속하며 손상될 경우 잠재적 영향을 찾기 위해 모든 또는 하나의 앱에 부여된 권한을 알고 싶어 합니다. 일반적으로 다양한 유형의 사용 권한(API 권한, User.Read.All과 같은, Microsoft Entra 관리자 역할 , Application Administrator와 같은) 전반에 걸쳐 평가하는 것이 어렵지만, Copilot은 조사의 맥락에서 이를 목록으로 간소화합니다. 이 기술은 지정된 Microsoft Entra 서비스 주체에 대해 위임된 권한, 애플리케이션 권한 및 Microsoft Entra 관리자 역할을 검색합니다.

또한 Jason은 Microsoft의 위험 평가에 따라 서비스 주체에 부여된 높은 권한 권한을 식별할 수 있습니다. 현재 이러한 권한은 일반적으로 사용자 컨텍스트 없이 높은 권한의 Microsoft Entra 관리자 역할과 함께 테넌트 전체에 액세스할 수 있도록 설정된 애플리케이션 권한으로 제한됩니다.

중요하다

이 기술은 현재 API 권한 및 Entra 관리자 역할만 보고 있습니다. 현재 Azure RBAC 또는 다른 권한 부여 시스템과 같은 위치에서 부여된 비 디렉터리 권한은 살펴보지 않습니다. 높은 권한 권한은 시간이 지남에 따라 발전할 수 있는 Microsoft에서 유지 관리하는 정적 목록으로 제한되며 현재 고객이 보거나 사용자 지정할 수 없습니다.

그는 다음 프롬프트를 사용하여 필요한 사용 권한 정보를 가져옵니다.

- ID {ServicePrincipalId} 또는 앱 ID {AppId}를 사용하여 앱에 부여되는 권한은 무엇인가요?

- 위의 위험한 앱에는 이전 응답에서 어떤 권한이 있나요?

- 이 앱에 부여된 권한 중 높은 권한이 있는 것은 무엇인가요?

사용되지 않는 Microsoft Entra 애플리케이션 살펴보기

Jason은 사용하지 않는 앱을 제거하여 위험을 줄일 수 있는 또 다른 손쉬운 기회가 있다는 것을 깨닫습니다. 이는 다음과 같은 이유로 빠른 승리입니다.

사용되지 않는 앱을 제거하면 단일 수정 작업으로 다른 많은 위험이 해결됩니다.

사용자가 실제로 앱을 사용하지 않으므로 중단 또는 비즈니스 중단 위험을 낮게 유지하면서 중앙 작업을 통해 사용하지 않는 앱을 적극적으로 해결할 수 있습니다.

사용하지 않는 앱에 대한 기존

메모

Copilot 응답은 지난 90일 동안 사용되지 않은 앱 등록 또는 애플리케이션 목록을 반환하며, 해당 기간에 토큰을 발급하지 않았습니다.

그는 다음 프롬프트를 사용하여 필요한 정보를 가져옵니다.

- 사용되지 않는 앱을 보여줘

- 사용하지 않는 앱은 몇 개입니까?

내 테넌트 외부에서 Microsoft Entra 애플리케이션 살펴보기

Jason은 자신의 테넌트에 존재하지만 다른 조직의 테넌트에 등록된 외부 앱 또는 다중 테넌트 앱의 위험 요소를 조사하고자 합니다. 이러한 앱의 보안 태세는 소유 테넌트의 자세에 의해 영향을 받으므로 특히 이를 검토하여 노출 영역 감소의 위험과 기회를 식별하는 것이 중요합니다. Copilot는 사용자의 테넌트 외부에 다중 테넌트 앱 등록이 있는 현재 테넌트 내의 서비스 주체 목록을 반환하거나 특정 서비스 주체가 테넌트 외부에서 등록되었는지에 대한 세부 정보를 반환할 수 있습니다.

메모

Jason은 응답 맨 아래에 있는 Microsoft Graph Explorer 쿼리에 대한 링크를 통해 Security Copilot의 일부 앱 목록과 전체 목록을 가져올 수 있습니다.

그는 다음 프롬프트를 사용하여 필요한 정보를 가져옵니다.

- 테넌트 외부의 앱을 보여줘

- 내 테넌트 외부에서 온 앱은 몇 개인가요?

개선하다

Jason은 보안 코필로트를 사용하여 Microsoft Entra 테넌트의 애플리케이션 및 서비스 주체에 대한 포괄적인 위험 및 기본 정보를 수집할 수 있습니다. 평가를 완료한 후 Jason은 위험한 애플리케이션을 수정하기 위한 조치를 취합니다. 보안 부조종사는 관리자가 적절한 수정 작업을 수행할 수 있도록 Microsoft Entra 관리 센터에 대한 링크를 표시합니다.

애플리케이션대한 액세스 및 보안 관리, 보안 워크로드 ID, 동의 피싱대한 보호 및 응답 플레이북 대해 알아봅니다.

다음 단계

자세한 정보: