유니버설 테넌트 제한 사항

유니버설 테넌트 제한은 운영 체제, 브라우저 또는 디바이스 폼 팩터에 관계없이 모든 트래픽에 태그를 지정하기 위해 전역 보안 액세스를 사용하여 테넌트 제한 v2의 기능을 향상합니다. 클라이언트 및 원격 네트워크 연결을 모두 지원할 수 있습니다. 관리자는 더 이상 프록시 서버 구성이나 복잡한 네트워크 구성을 관리할 필요가 없습니다.

유니버설 테넌트 제한 사항은 인증 평면(일반 공급)과 데이터 평면(미리 보기) 모두에 대해 전역 보안 액세스 기반 정책 신호를 사용하여 이러한 적용을 수행합니다. 테넌트 제한 v2를 통해 엔터프라이즈는 Microsoft Graph, SharePoint Online 및 Exchange Online과 같은 Microsoft Entra 통합 애플리케이션에 대해 외부 테넌트 ID를 사용하는 사용자의 데이터 반출을 방지할 수 있습니다. 이러한 기술은 함께 작동하여 모든 디바이스와 네트워크에서 유니버설로 데이터 반출을 방지합니다.

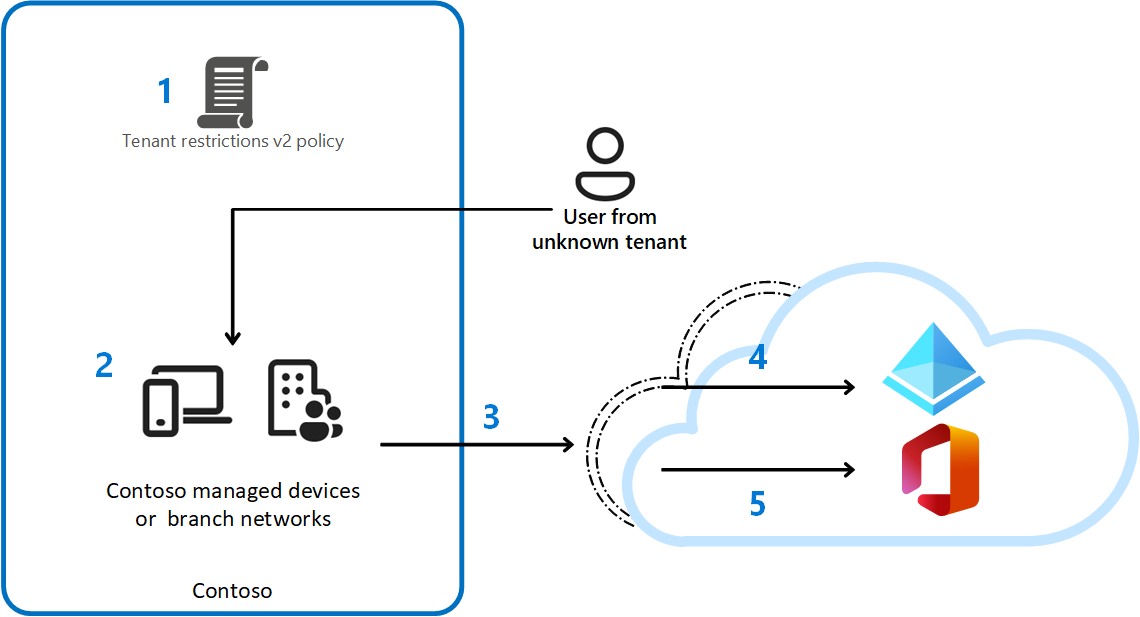

다음 표에서는 이전 다이어그램의 각 지점에서 수행된 단계를 설명합니다.

| 단계 | Description |

|---|---|

| 1 | Contoso는 테넌트 간 액세스 설정에서 **테넌트 제한 v2** 정책을 구성하여 모든 외부 계정과 외부 앱을 차단합니다. Contoso는 전역 보안 액세스 유니버설 테넌트 제한을 사용하여 정책을 적용합니다. |

| 2 | Contoso 관리 디바이스를 사용하는 사용자가 승인되지 않은 외부 ID를 사용하여 Microsoft Entra 통합 앱에 액세스하려고 합니다. |

| 3 | 인증 평면 보호: Contoso의 정책은 Microsoft Entra ID를 사용하여 허가되지 않은 외부 계정이 외부 테넌트에 액세스하지 못하도록 차단합니다. |

| 4 | 데이터 평면 보호: 사용자가 Contoso 네트워크 외부에서 가져오는 인증 응답 토큰을 복사하여 디바이스에 붙여넣고 승인되지 않은 외부 애플리케이션에 다시 액세스하려고 하면 차단됩니다. 토큰 불일치는 재인증을 트리거하고 액세스를 차단합니다. SharePoint Online의 경우 익명으로 리소스에 액세스하려는 시도가 차단됩니다. Teams의 경우 익명으로 모임에 참가하려는 시도가 거부됩니다. |

유니버설 테넌트 제한은 다음과 같은 방법으로 브라우저, 디바이스 및 네트워크 전반에서 데이터 반출을 방지하는 데 도움이 됩니다.

- 이를 통해 Microsoft Entra ID, Microsoft 계정 및 Microsoft 애플리케이션이 연결된 테넌트 제한 v2 정책을 조회하고 적용할 수 있습니다. 이 조회를 통해 일관된 정책 적용이 가능해집니다.

- 로그인하는 동안 인증 평면에서 모든 Microsoft Entra 통합 타사 앱과 함께 작동합니다.

- 데이터 평면 보호를 위한 Exchange, SharePoint/OneDrive, Teams 및 Microsoft Graph 사용(미리 보기)

유니버설 테넌트 제한 적용 지점

인증 평면

인증 플레인 적용은 Entra ID 또는 Microsoft 계정 인증 시 발생합니다. 사용자가 전역 보안 액세스 클라이언트 또는 원격 네트워크 연결을 통해 연결되면 테넌트 제한 v2 정책이 확인되어 인증이 허용되어야 하는지 확인합니다. 사용자가 조직의 테넌트에 로그인하는 경우 테넌트 제한 정책이 적용되지 않습니다. 사용자가 다른 테넌트에 로그인하는 경우 정책이 적용됩니다. 엔트라 ID와 통합되거나 인증에 Microsoft 계정을 사용하는 모든 애플리케이션은 인증 평면에서 유니버설 테넌트 제한을 지원합니다.

데이터 평면(미리 보기)

데이터 평면 적용은 데이터에 액세스할 때 리소스 공급자(테넌트 제한을 지원하는 Microsoft 서비스)에 의해 수행됩니다. 데이터 평면 보호는 가져온 인증 아티팩트(예: 테넌트 제한 v2 정책에 정의된 인증 평면 적용을 우회하는 다른 디바이스에서 가져온 액세스 토큰)를 조직의 디바이스에서 재생하여 데이터를 반출할 수 없도록 합니다. 또한 데이터 평면 보호는 SharePoint/비즈니스용 OneDrive에서 익명 액세스 링크의 사용자를 방지하고 사용자가 Teams 모임에 익명으로 참가하지 못하도록 합니다.

필수 조건

-

전역 보안 액세스 기능과 상호 작용하는 관리자는 수행 중인 작업에 따라 다음 역할 중 하나 이상을 할당받아야 합니다.

- 전역 보안 액세스 기능을 관리하는 전역 보안 액세스 관리자 역할입니다.

- 제품에는 라이선스가 필요합니다. 자세한 내용은 전역 보안 액세스란?의 라이선스 섹션을 참조하세요. 필요한 경우 라이선스를 구매하거나 평가판 라이선스를 받을 수 있습니다.

- Microsoft 트래픽 프로필 사용하도록 설정해야 하며 유니버설 테넌트 제한이 있는 서비스의 FQDN/IP 주소는 '터널' 모드로 설정됩니다.

- 전역 보안 액세스 클라이언트가 배포되거나 원격 네트워크 연결이 구성됩니다.

테넌트 제한 v2 정책 구성

조직에서 유니버설 테넌트 제한을 사용하려면 먼저 기본 테넌트 제한과 특정 파트너에 대한 테넌트 제한을 모두 구성해야 합니다.

이러한 정책 구성에 대한 자세한 내용은 테넌트 제한 v2 설정 문서를 참조하세요.

테넌트 제한에 대한 전역 보안 액세스 신호 활성화

테넌트 제한 v2 정책을 만든 후에는 전역 보안 액세스를 활용하여 테넌트 제한 v2에 대한 태그 지정을 적용할 수 있습니다. 전역 보안 액세스 관리자 및 보안 관리자 역할을 모두 가진 관리자는 전역 보안 액세스를 적용하려면 다음 단계를 수행해야 합니다.

- Microsoft Entra 관리 센터에 글로벌 보안 액세스 관리자로 로그인합니다.

- 전역 보안 액세스>설정>세션 관리>범용 테넌트 제한으로 이동합니다.

- Entra ID(모든 클라우드 앱 포함)에 대한 테넌트 제한 사용 토글을 선택합니다.

유니버설 테넌트 제한 시도

테넌트 제한은 사용자(또는 게스트 사용자)가 정책이 구성된 테넌트에서 리소스에 액세스하려고 할 때 적용되지 않습니다. 테넌트 제한 v2 정책은 다른 테넌트의 ID가 리소스에 로그인 및/또는 액세스하려고 시도하는 경우에만 처리됩니다. 예를 들어 테넌트 contoso.com에서 테넌트 제한 v2 정책을 구성하여 fabrikam.com을 제외한 모든 조직을 차단하는 경우 정책은 다음 표에 따라 적용됩니다.

| 사용자 | Type | 테넌트 | TRv2 정책이 처리되었나요? | 인증된 액세스가 허용되나요? | 익명 액세스가 허용되나요? |

|---|---|---|---|---|---|

alice@contoso.com |

멤버 | contoso.com | 아니요(동일 테넌트) | 예 | 아니요 |

alice@fabrikam.com |

멤버 | fabrikam.com | 예 | 예(정책에서 허용되는 테넌트) | 아니요 |

bob@northwinds.com |

멤버 | northwinds.com | 예 | 아니요(정책에서 허용되지 않는 테넌트) | 아니요 |

alice@contoso.com |

멤버 | contoso.com | 아니요(동일 테넌트) | 예 | 아니요 |

bob_northwinds.com#EXT#@contoso.com |

게스트 | contoso.com | 아니요(게스트 사용자) | 예 | 아니요 |

인증 평면 보호 유효성 검사

- 전역 보안 액세스 설정에서 유니버설 테넌트 제한 신호가 비활성화되어 있는지 확인합니다.

- 브라우저를 사용하여

https://myapps.microsoft.com/을 탐색하고 테넌트 제한 v2 정책의 허용 목록에 없는 테넌트와 다른 테넌트의 ID로 로그인합니다. 이 단계를 수행하려면 프라이빗 브라우저 창을 사용하거나 기본 계정에서 로그아웃해야 할 수 있습니다.- 예를 들어 테넌트가 Contoso인 경우 Fabrikam 테넌트에서 Fabrikam 사용자로 로그인합니다.

- 전역 보안 액세스에서 테넌트 제한 신호가 사용하지 않도록 설정되어 있으므로 Fabrikam 사용자는 MyApps 포털에 액세스할 수 있어야 합니다.

- Microsoft Entra 관리 센터 - 글로벌 보안 액세스 - 세션 관리 ->>> 유니버설 테넌트 제한에서 유니버설 테넌트 제한을 설정합니다.

- MyApps 포털에서 로그아웃하고 브라우저를 다시 시작합니다.

- 최종 사용자는 전역 보안 액세스 클라이언트가 실행 중인 상태에서 동일한 ID(Fabrikam 테넌트의 Fabrikam 사용자)를 사용하여

https://myapps.microsoft.com/에 액세스합니다.- Fabrikam 사용자는 다음과 같은 오류 메시지와 함께 MyApps에 대한 인증이 차단됩니다. Contoso IT 부서에서 액세스할 수 있는 조직을 제한했기 때문에 액세스가 차단되었습니다. 액세스 권한을 얻으려면 Contoso IT 부서에 문의하세요.

데이터 평면 보호 유효성 검사

- 전역 보안 액세스 설정에서 유니버설 테넌트 제한 신호가 비활성화되어 있는지 확인합니다.

- 브라우저를 사용하여

https://yourcompany.sharepoint.com/을 탐색하고 테넌트 제한 v2 정책의 허용 목록에 없는 테넌트와 다른 테넌트의 ID로 로그인합니다. 이 단계를 수행하려면 프라이빗 브라우저 창을 사용하거나 기본 계정에서 로그아웃해야 할 수 있습니다.- 예를 들어 테넌트가 Contoso인 경우 Fabrikam 테넌트에서 Fabrikam 사용자로 로그인합니다.

- 전역 보안 액세스에서 테넌트 제한 v2 신호가 사용하지 않도록 설정되어 있으므로 Fabrikam 사용자는 SharePoint에 액세스할 수 있어야 합니다.

- 필요한 경우 SharePoint Online이 열려 있는 동일한 브라우저에서 개발자 도구를 열거나 키보드에서 F12를 누릅니다. 네트워크 로그 캡처를 시작합니다. 모든 것이 예상대로 작동하여 SharePoint를 탐색하면 상태

200을 반환하는 HTTP 요청이 표시됩니다. - 계속하기 전에 로그 보존 옵션이 선택되어 있는지 확인합니다.

- 로그와 함께 브라우저 창을 열어 두세요.

- Microsoft Entra 관리 센터 - 전역 보안 액세스 - 세션 관리 ->>> 유니버설 테넌트 제한에서 유니버설 테넌트 제한을 켭니다.

- Fabrikam 사용자로서 SharePoint Online이 열려 있는 브라우저에 몇 분 내에 새 로그가 나타납니다. 또한 브라우저는 백 엔드에서 발생하는 요청과 응답을 기반으로 자체적으로 새로 고쳐질 수 있습니다. 몇 분 후에 브라우저가 자동으로 새로 고쳐지지 않으면 페이지를 새로 고칩니다.

- Fabrikam 사용자는 이제 다음과 같은 메시지와 함께 액세스가 차단되었음을 확인할 수 있습니다. Contoso IT 부서에서 액세스할 수 있는 조직을 제한했기 때문에 액세스가 차단되었습니다. 액세스 권한을 얻으려면 Contoso IT 부서에 문의하세요.

- 로그에서 인

302를 찾습니다. 이 행에는 트래픽에 적용되는 유니버설 테넌트 제한이 표시됩니다.- 동일한 응답에서 유니버설 테넌트 제한이 적용되었음을 식별하는 다음 정보에 대한 헤더를 확인합니다.

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficiant_claims"

- 동일한 응답에서 유니버설 테넌트 제한이 적용되었음을 식별하는 다음 정보에 대한 헤더를 확인합니다.

알려진 제한 사항

- 데이터 평면 보호 기능은 미리 보기로 제공됨(인증 평면 보호는 일반 공급 상태임)

- 유니버설 테넌트 제한을 사용하고 Microsoft Entra 관리 센터에 액세스하여 테넌트 제한 v2 정책에서 허용하는 파트너 테넌트를 관리하는 경우 권한 부여 오류가 발생할 수 있습니다. 이 문제를 해결하려면 Microsoft Entra 관리 센터 URL(예

?exp.msaljsoptedoutextensions=%7B%7D: )에 쿼리 매개 변수를 추가https://entra.microsoft.com/?exp.msaljsoptedoutextensions=%7B%7D해야 합니다. - Teams 서비스가 유니버설 테넌트 제한으로 인해 익명 모임 참가를 차단하면 Teams 클라이언트 애플리케이션에 일반 오류 메시지가 표시됩니다.