전역 보안 액세스에 대한 알려진 제한 사항

글로벌 보안 액세스는 Microsoft Entra Internet Access와 Microsoft Entra Private Access 모두에 사용되는 통합 용어입니다.

이 문서에서는 전역 보안 액세스를 사용할 때 발생할 수 있는 알려진 문제 및 제한 사항에 대해 자세히 설명합니다.

전역 보안 액세스 클라이언트 제한 사항

글로벌 보안 액세스 클라이언트는 여러 플랫폼에서 사용할 수 있습니다. 각 플랫폼의 알려진 제한 사항에 대한 자세한 내용은 각 탭을 선택합니다.

-

Windows 클라이언트

-

macOS 클라이언트

-

android 클라이언트

-

iOS 클라이언트

Windows용 Global Secure Access 클라이언트에 대한 알려진 제한 사항은 다음과 같습니다.

DNS(보안 도메인 이름 시스템)

글로벌 보안 액세스 클라이언트는 현재 다른 버전(예: DNS over HTTPS(DoH), TLS를 통한 DNS(DoT) 또는 DNSSEC(DNS 보안 확장))에서 보안 DNS를 지원하지 않습니다. 네트워크 트래픽을 가져올 수 있도록 클라이언트를 구성하려면 보안 DNS를 사용하지 않도록 설정해야 합니다. 브라우저에서 DNS를 사용하지 않도록 설정하려면 브라우저사용하지 않도록 설정된

TCP를 통해 DNS

DNS는 이름 확인을 위해 포트 53 UDP를 사용합니다. 일부 브라우저에는 포트 53 TCP도 지원하는 자체 DNS 클라이언트가 있습니다. 현재 전역 보안 액세스 클라이언트는 DNS 포트 53 TCP를 지원하지 않습니다. 완화를 위해 다음 레지스트리 값을 설정하여 브라우저의 DNS 클라이언트를 사용하지 않도록 설정합니다.

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - 크롬

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

또한 검색chrome://flags추가하고Async DNS resolver사용하지 않도록 설정하세요.

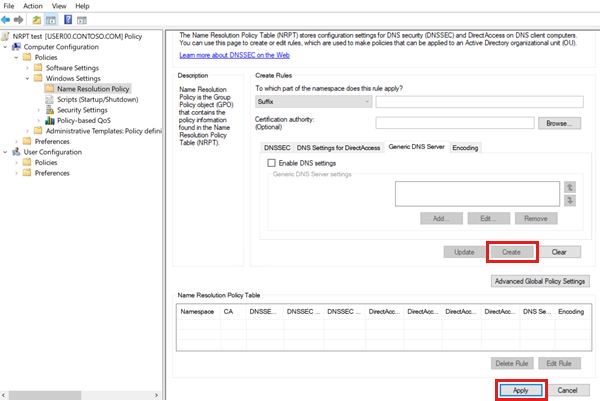

그룹 정책의 이름 확인 정책 테이블 규칙이 지원되지 않음

Windows용 전역 보안 액세스 클라이언트는 그룹 정책의 NRPT(이름 확인 정책 테이블) 규칙을 지원하지 않습니다. 프라이빗 DNS를 지원하기 위해 클라이언트는 디바이스에서 로컬 NRPT 규칙을 구성합니다. 이러한 규칙은 관련 DNS 쿼리를 프라이빗 DNS로 리디렉션합니다. NRPT 규칙이 그룹 정책에 구성된 경우 클라이언트에서 구성한 로컬 NRPT 규칙을 재정의하고 프라이빗 DNS는 작동하지 않습니다.

또한 이전 버전의 Windows에서 구성되고 삭제된 NRPT 규칙은 registry.pol 파일에 빈 NRPT 규칙 목록을 만들었습니다. 이 GPO(그룹 정책 개체)가 디바이스에 적용되는 경우 빈 목록은 로컬 NRPT 규칙을 재정의하고 프라이빗 DNS는 작동하지 않습니다.

완화 방법:

- 레지스트리 키

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DnsPolicyConfig최종 사용자 디바이스에 있는 경우 NRPT 규칙을 적용하도록 GPO를 구성합니다. - NRPT 규칙을 사용하여 구성된 GPO를 찾으려면 다음을 수행합니다.

- 최종 사용자 디바이스에서

gpresult /h GPReport.html실행하고 NRPT 구성을 찾습니다. - NRPT 규칙을 포함하는

sysvol모든registry.pol파일의 경로를 검색하는 다음 스크립트를 실행합니다.

- 최종 사용자 디바이스에서

메모

네트워크의 구성에 맞게 sysvolPath 변수를 변경해야 합니다.

# =========================================================================

# THIS CODE-SAMPLE IS PROVIDED "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER

# EXPRESSED OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE IMPLIED WARRANTIES

# OF MERCHANTABILITY AND/OR FITNESS FOR A PARTICULAR PURPOSE.

#

# This sample is not supported under any Microsoft standard support program

# or service. The code sample is provided AS IS without warranty of any kind.

# Microsoft further disclaims all implied warranties including, without

# limitation, any implied warranties of merchantability or of fitness for a

# particular purpose. The entire risk arising out of the use or performance

# of the sample and documentation remains with you. In no event shall

# Microsoft, its authors, or anyone else involved in the creation,

# production, or delivery of the script be liable for any damages whatsoever

# (including, without limitation, damages for loss of business profits,

# business interruption, loss of business information, or other pecuniary

# loss) arising out of the use of or inability to use the sample or

# documentation, even if Microsoft has been advised of the possibility of

# such damages.

#=========================================================================

# Define the sysvol share path.

# Change the sysvol path per your organization, for example:

# $sysvolPath = "\\dc1.contoso.com\sysvol\contoso.com\Policies"

$sysvolPath = "\\<DC FQDN>\sysvol\<domain FQDN>\Policies" ## Edit

# Define the search string.

$searchString = "dnspolicyconfig"

# Define the name of the file to search.

$fileName = "registry.pol"

# Get all the registry.pol files under the sysvol share.

$files = Get-ChildItem -Path $sysvolPath -Recurse -Filter $fileName -File

# Array to store paths of files that contain the search string.

$matchingFiles = @()

# Loop through each file and check if it contains the search string.

foreach ($file in $files) {

try {

# Read the content of the file.

$content = Get-Content -Path $file.FullName -Encoding Unicode

# Check if the content contains the search string.

if ($content -like "*$searchString*") {

$matchingFiles += $file.FullName

}

} catch {

Write-Host "Failed to read file $($file.FullName): $_"

}

}

# Output the matching file paths.

if ($matchingFiles.Count -eq 0) {

Write-Host "No files containing '$searchString' were found."

} else {

Write-Host "Files containing '$searchString':"

$matchingFiles | ForEach-Object { Write-Host $_ }

}

- 이전 섹션에서 찾은 각 GPO를 편집합니다.

- NRPT 섹션이 비어 있는 경우 새 가상 규칙을 만들고, 정책을 업데이트하고, 가상 규칙을 삭제하고, 정책을 다시 업데이트합니다. 이러한 단계는

registry.pol파일(레거시 버전의 Windows에서 만든)에서DnsPolicyConfig제거합니다. - NRPT 섹션이 비어 있지 않고 규칙이 포함된 경우 이러한 규칙이 여전히 필요한지 확인합니다. 규칙이 필요하지

경우 삭제합니다. 규칙이 필요하고 Global Secure Access 클라이언트가 있는 디바이스에서 GPO를 적용할있는 경우 프라이빗 DNS 옵션이 작동하지 않습니다.

- NRPT 섹션이 비어 있는 경우 새 가상 규칙을 만들고, 정책을 업데이트하고, 가상 규칙을 삭제하고, 정책을 다시 업데이트합니다. 이러한 단계는

연결 대체

클라우드 서비스에 대한 연결 오류가 있는 경우 클라이언트는 전달 프로필에서 일치하는 규칙의 강화 값에 따라 직접 인터넷 연결 또는 연결 차단으로 대체됩니다.

지리적 위치

클라우드 서비스로 터널된 네트워크 트래픽의 경우 애플리케이션 서버(웹 사이트)는 연결의 원본 IP를 에지의 IP 주소(사용자 디바이스의 IP 주소가 아님)로 검색합니다. 이 시나리오는 지리적 위치를 사용하는 서비스에 영향을 줄 수 있습니다.

팁

Microsoft 365 및 Microsoft Entra가 디바이스의 실제 원본 IP를 검색하려면 원본 IP 복원

가상화 지원

가상 머신을 호스트하는 디바이스에는 Global Secure Access 클라이언트를 설치할 수 없습니다. 그러나 클라이언트가 호스트 머신에 설치되지 않는 한 가상 머신에 Global Secure Access 클라이언트를 설치할 수 있습니다. 같은 이유로 WSL(Linux용 Windows 하위 시스템)은 호스트 컴퓨터에 설치된 클라이언트에서 트래픽을 획득하지 않습니다.

Hyper-V 지원:

- 외부 가상 스위치: Global Secure Access Windows 클라이언트는 현재 Hyper-V 외부 가상 스위치가 있는 호스트 컴퓨터를 지원하지 않습니다. 그러나 클라이언트를 가상 머신에 설치하여 트래픽을 Global Secure Access로 터널할 수 있습니다.

- 내부 가상 스위치: 호스트 및 게스트 컴퓨터에 전역 보안 액세스 Windows 클라이언트를 설치할 수 있습니다. 클라이언트는 설치된 컴퓨터의 네트워크 트래픽만 터널합니다. 즉, 호스트 컴퓨터에 설치된 클라이언트는 게스트 머신의 네트워크 트래픽을 터널하지 않습니다.

글로벌 보안 액세스 Windows 클라이언트는 Azure Virtual Machines 및 AVD(Azure Virtual Desktop)를 지원합니다.

메모

글로벌 보안 액세스 Windows 클라이언트는 AVD 다중 세션을 지원하지 않습니다.

대리

프록시가 애플리케이션 수준(예: 브라우저) 또는 OS 수준에서 구성된 경우 클라이언트가 터널로 예상하는 모든 FQDN 및 IP를 제외하도록 PAC(프록시 자동 구성) 파일을 구성합니다.

특정 FQDN/IP에 대한 HTTP 요청이 프록시로 터널링되지 않도록 하려면 FQDN/IP를 PAC 파일에 예외로 추가합니다. (이러한 FQDN/IP는 터널링을 위한 전역 보안 액세스의 전달 프로필에 있습니다). 예를 들어:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

직접 인터넷 연결이 불가능한 경우 프록시를 통해 글로벌 보안 액세스 서비스에 연결하도록 클라이언트를 구성합니다. 예를 들어 http://proxy:8080같은 프록시 값과 일치하도록 grpc_proxy 시스템 변수를 설정합니다.

구성 변경 내용을 적용하려면 전역 보안 액세스 클라이언트 Windows 서비스를 다시 시작합니다.

패킷 주입

클라이언트는 소켓을 사용하여 전송된 트래픽만 터널합니다. 드라이버를 사용하여 네트워크 스택에 주입된 트래픽을 터널하지 않습니다(예: Nmap(네트워크 매퍼)에서 생성된 트래픽 중 일부). 삽입된 패킷은 네트워크로 직접 이동합니다.

다중 세션

Global Secure Access 클라이언트는 동일한 컴퓨터에서 동시 세션을 지원하지 않습니다. 이 제한은 RDP(원격 데스크톱 프로토콜) 서버 및 다중 세션용으로 구성된 AVD(Azure Virtual Desktop)와 같은 VDI(가상 데스크톱 인프라) 솔루션에 적용됩니다.

Arm64

전역 보안 액세스 클라이언트는 Arm64 아키텍처를 지원하지 않습니다.

인터넷 액세스에 대해 QUIC가 지원되지 않음

QUIC는 인터넷 액세스에 대해 아직 지원되지 않으므로 포트 80 UDP 및 443 UDP로의 트래픽을 터널화할 수 없습니다.

팁

QUIC는 현재 프라이빗 액세스 및 Microsoft 365 워크로드에서 지원됩니다.

관리자는 인터넷 액세스에서 완전히 지원되는 TCP를 통해 HTTPS로 대체하도록 클라이언트를 트리거하는 QUIC 프로토콜을 사용하지 않도록 설정할 수 있습니다. 자세한 내용은 인터넷 액세스지원되지 않는

WSL 2 연결

호스트 컴퓨터에서 Windows용 Global Secure Access 클라이언트를 사용하도록 설정하면 WSL(Linux용 Windows 하위 시스템) 2 환경에서 나가는 연결이 차단될 수 있습니다. 이 문제를 완화하려면 dnsTunneling을 false

원격 네트워크 제한 사항

원격 네트워크에 대한 알려진 제한 사항은 다음과 같습니다.

- 테넌트당 최대 원격 네트워크 수는 10입니다. 원격 네트워크당 최대 디바이스 링크 수는 4개입니다.

- Microsoft 트래픽은 글로벌 보안 액세스 클라이언트 없이 원격 네트워크 연결을 통해 액세스됩니다. 그러나 조건부 액세스 정책은 적용되지 않습니다. 즉, Global Secure Access Microsoft 트래픽에 대한 조건부 액세스 정책은 사용자에게 Global Secure Access 클라이언트가 있는 경우에만 적용됩니다.

- Microsoft Entra Private Access에 전역 보안 액세스 클라이언트를 사용해야 합니다. 원격 네트워크 연결은 Microsoft Entra Internet Access만 지원합니다.

- 현재 원격 네트워크는 Microsoft 트래픽 전달 프로필에만 할당할 수 있습니다.

액세스 제어 제한 사항

액세스 제어에 대한 알려진 제한 사항은 다음과 같습니다.

- CAE(지속적인 액세스 평가)는 현재 Microsoft 트래픽에 대한 유니버설 조건부 액세스에 대해 지원되지 않습니다.

- 프라이빗 액세스 트래픽에 조건부 액세스 정책 적용은 현재 지원되지 않습니다. 이 동작을 모델링하려면 빠른 액세스 및 글로벌 보안 액세스 앱에 대한 애플리케이션 수준에서 조건부 액세스 정책을 적용할 수 있습니다. 자세한 내용은 프라이빗 액세스 앱조건부 액세스 적용을 참조하세요.

- 글로벌 보안 액세스 클라이언트 없이 원격 네트워크 연결을 통해 Microsoft 트래픽에 액세스할 수 있습니다. 그러나 조건부 액세스 정책은 적용되지 않습니다. 즉, Global Secure Access Microsoft 트래픽에 대한 조건부 액세스 정책은 사용자에게 Global Secure Access Client가 있는 경우에만 적용됩니다.

- SharePoint Online 및 Exchange Online에서 연속 액세스 평가를 사용한 호환 네트워크 검사 데이터 평면 적용(미리 보기)이 지원됩니다.

- 글로벌 보안 액세스 조건부 액세스 신호를 사용하도록 설정하면 인증 평면(Microsoft Entra ID) 및 데이터 평면 신호(미리 보기) 모두에 대한 신호를 사용할 수 있습니다. 현재 이러한 설정을 별도로 사용하도록 설정할 수 없습니다.

- 현재 프라이빗 액세스 애플리케이션에는 호환 네트워크 검사가 지원되지 않습니다.

- 원본 IP 복원을 사용하는 경우 원본 IP만 볼 수 있습니다. 전역 보안 액세스 서비스의 IP 주소가 표시되지 않습니다. 전역 보안 액세스 서비스 IP 주소를 보려면 원본 IP 복원을 사용하지 않도록 설정합니다.

- 원래 원본 IP 주소는 CAE(지속적인 액세스 평가)로 보호되는 타사 리소스에 알려지지 않았기 때문에 현재는 Microsoft 리소스만 IP 위치 기반 조건부 액세스 정책을 평가할 있습니다.

- CAE의 엄격한 위치 적용사용하는 경우 신뢰할 수 있는 IP 범위에 있음에도 불구하고 사용자가 차단됩니다. 이 조건을 해결하려면 다음 권장 사항 중 하나를 수행합니다.

- 타사 리소스를 대상으로 하는 IP 위치 기반 조건부 액세스 정책이 있는 경우 엄격한 위치 적용을 사용하도록 설정하지 마세요.

- 원본 IP 복원에서 트래픽을 지원하는지 확인합니다. 그렇지 않은 경우 전역 보안 액세스를 통해 관련 트래픽을 보내지 마세요.

- 이때 프라이빗 액세스 트래픽을 획득하려면 전역 보안 액세스 클라이언트를 통해 연결해야 합니다.

- 데이터 평면 보호 기능은 미리 보기로 제공됩니다(인증 평면 보호는 일반적으로 사용 가능).

- 유니버설 테넌트 제한을 사용하도록 설정하고 허용 목록에 있는 테넌트에 대한 Microsoft Entra 관리 센터에 액세스하는 경우 "액세스 거부" 오류가 표시될 수 있습니다. 이 오류를 해결하려면 Microsoft Entra 관리 센터에 다음 기능 플래그를 추가합니다.

?feature.msaljs=true&exp.msaljsexp=true- 예를 들어 Contoso에서 작업합니다. 파트너 테넌트인 Fabrikam이 허용 목록에 있습니다. Fabrikam 테넌트의 Microsoft Entra 관리 센터에 대한 오류 메시지가 표시될 수 있습니다.

- URL

https://entra.microsoft.com/대한 "액세스 거부" 오류 메시지가 표시되면 다음과 같이 기능 플래그를 추가합니다.https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- URL

- 버전 1.8.239.0부터 Windows용 전역 보안 액세스 클라이언트만 유니버설 CAE를 인식합니다. 다른 플랫폼에서는 Global Secure Access 클라이언트가 일반 액세스 토큰을 사용합니다.

- Microsoft Entra ID는 글로벌 보안 액세스에 대한 수명이 짧은 토큰을 발급합니다. 유니버설 CAE 액세스 토큰의 수명은 60분에서 90분 사이이며 거의 실시간 해지를 지원합니다.

- Microsoft Entra ID 신호가 Global Secure Access 클라이언트에 도달하고 사용자에게 다시 인증하라는 메시지를 표시하는 데 약 2~5분이 걸립니다.

- 사용자는 CAE 이벤트를 수신한 후 재인증이 완료되는 2분의 유예 기간을 갖습니다. 2분 후에는 사용자가 Global Secure Access 클라이언트에 성공적으로 로그인할 때까지 Global Secure Access를 통한 기존 네트워크 흐름이 중단됩니다.

트래픽 전달 프로필 제한 사항

트래픽 전달 프로필의 알려진 제한 사항은 다음과 같습니다.

- 개별 서비스는 지속적으로 Microsoft 트래픽 프로필에 추가됩니다. 현재 Microsoft Entra ID, Microsoft Graph, Exchange Online 및 SharePoint Online은 Microsoft 트래픽 프로필의 일부로 지원됩니다.

- 현재 프라이빗 액세스 트래픽은 전역 보안 액세스 클라이언트를 통해서만 획득할 수 있습니다. 프라이빗 액세스 트래픽은 원격 네트워크에서 가져올 수 없습니다.

- IP 주소로 프라이빗 액세스 대상으로 트래픽 터널링은 최종 사용자 디바이스 로컬 서브넷 외부의 IP 범위에 대해서만 지원됩니다.

- 트래픽 전달 프로필에서 FQDN(정규화된 도메인 이름)의 규칙에 따라 네트워크 트래픽을 터널링하려면 HTTPS(보안 DNS)를 통해 DNS를 사용하지 않도록 설정해야 합니다.

프라이빗 액세스 제한 사항

프라이빗 액세스에 대한 알려진 제한 사항은 다음과 같습니다.

- 빠른 액세스 앱과 글로벌 보안 액세스 앱 간에 앱 세그먼트가 겹치지 않도록 합니다.

- 빠른 액세스와 앱별 액세스 간에 앱 세그먼트가 겹치지 않도록 합니다.

- IP 주소로 프라이빗 액세스 대상으로 트래픽 터널링은 최종 사용자 디바이스 로컬 서브넷 외부의 IP 범위에 대해서만 지원됩니다.

- 현재 프라이빗 액세스 트래픽은 전역 보안 액세스 클라이언트를 통해서만 획득할 수 있습니다. 원격 네트워크는 프라이빗 액세스 트래픽 전달 프로필에 할당할 수 없습니다.

인터넷 액세스 제한 사항

인터넷 액세스의 알려진 제한 사항은 다음과 같습니다.

- 현재 관리자는 최대 8,000개의 총 FQDN을 기반으로 최대 100개의 웹 콘텐츠 필터링 정책과 최대 1,000개의 규칙을 만들 수 있습니다. 관리자는 최대 256개의 보안 프로필을 만들 수도 있습니다.

- 플랫폼은 HTTP/S 트래픽에 대한 표준 포트(포트 80 및 443)를 가정합니다.

- 전역 보안 액세스 클라이언트는 IPv6을 지원하지 않습니다. 클라이언트는 IPv4 트래픽만 터널합니다. IPv6 트래픽은 클라이언트에서 가져오지 않으므로 네트워크로 직접 전송됩니다. 모든 트래픽이 전역 보안 액세스로 라우팅되도록 하려면 네트워크 어댑터 속성을 IPv4 기본 설정설정합니다.

- UDP는 이 플랫폼에서 아직 지원되지 않습니다.

- 사용자에게 친숙한 최종 사용자 알림이 개발 중입니다.

- 인터넷 액세스를 위한 원격 네트워크 연결이 개발 중입니다.

- TLS(전송 계층 보안) 검사가 개발 중입니다.

- HTTP 및 HTTPS 트래픽에 대한 URL 경로 기반 필터링 및 URL 분류가 개발 중입니다.