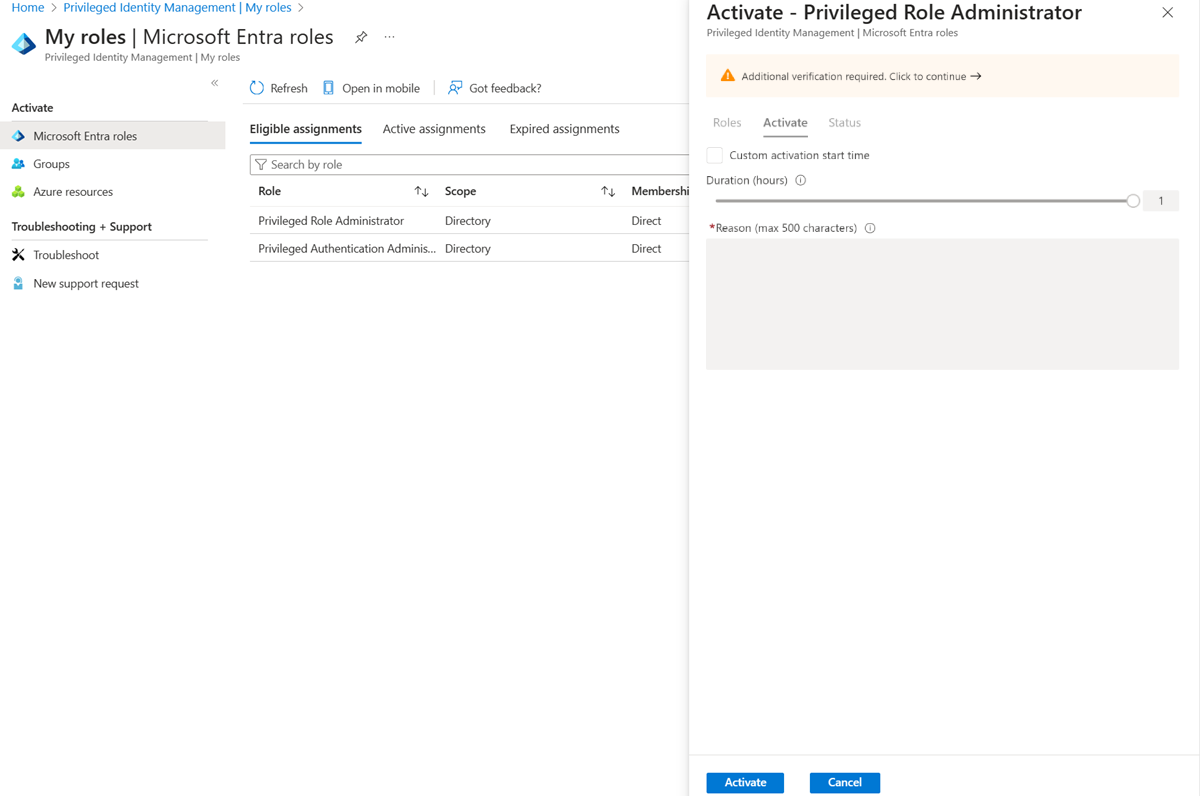

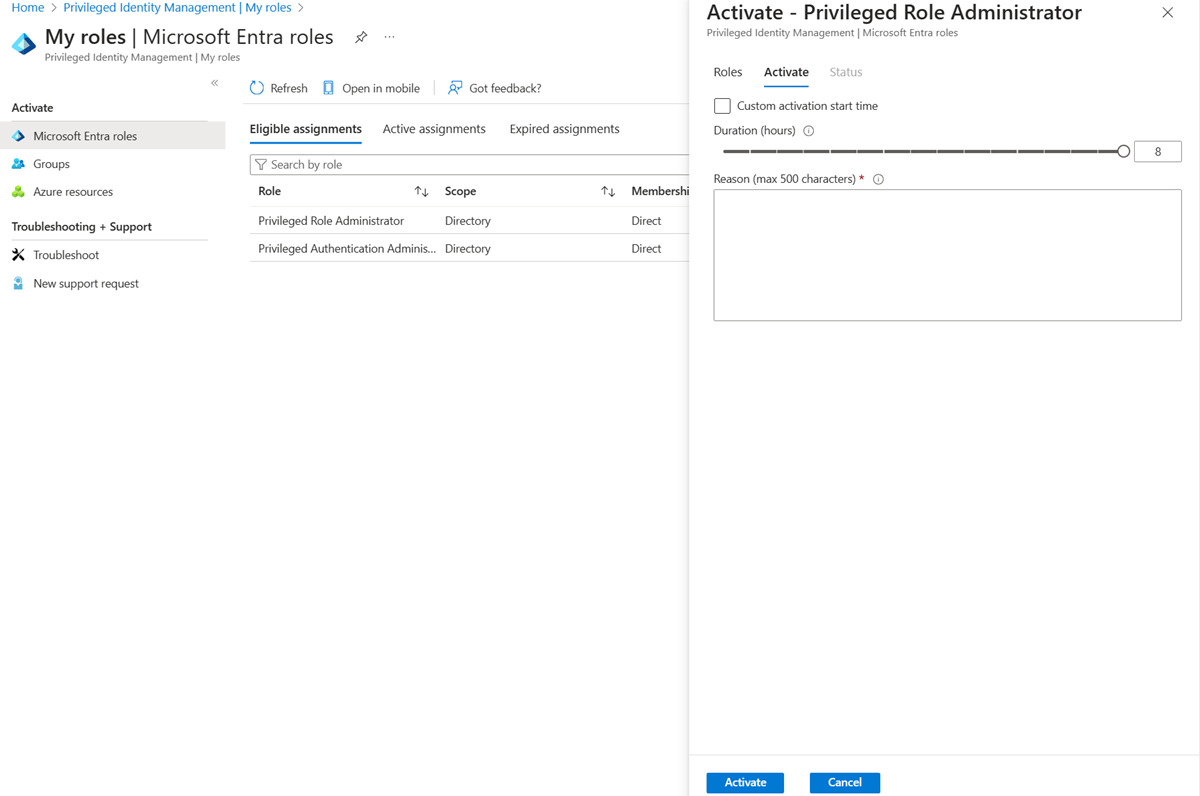

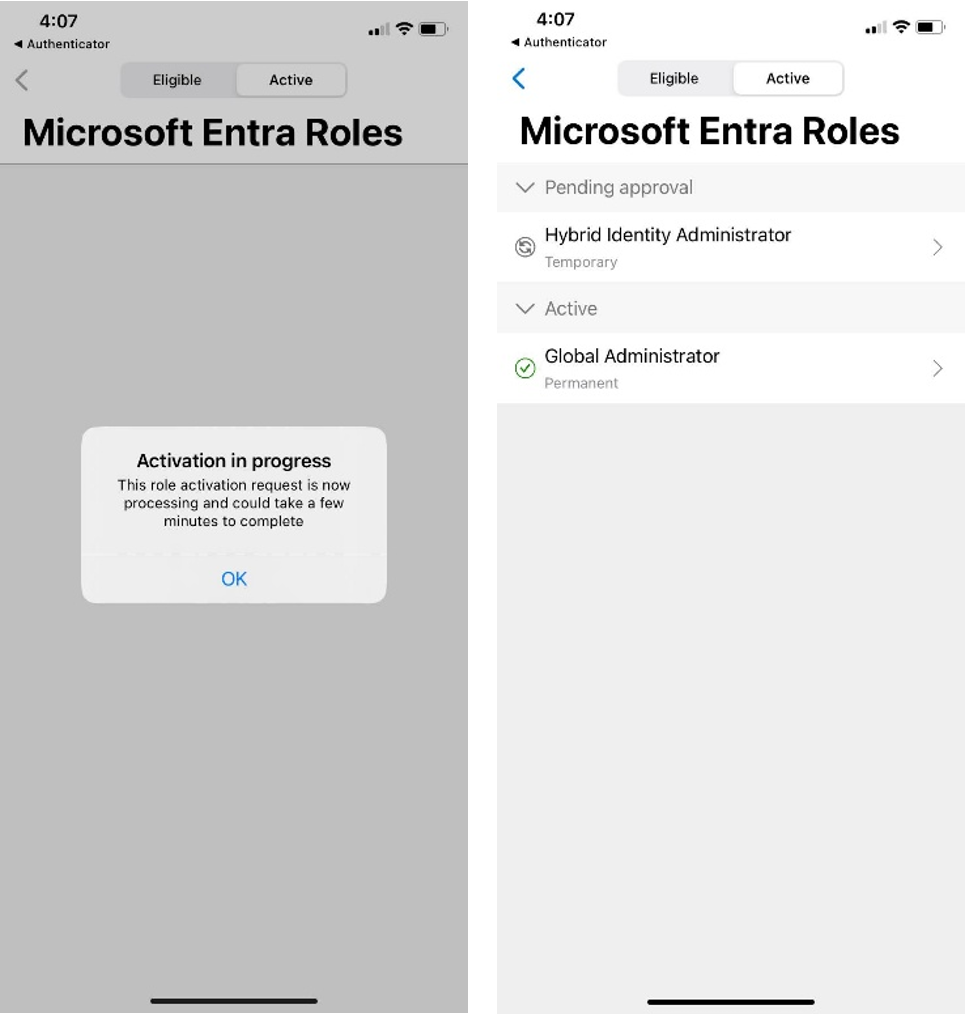

활성화를 선택합니다.

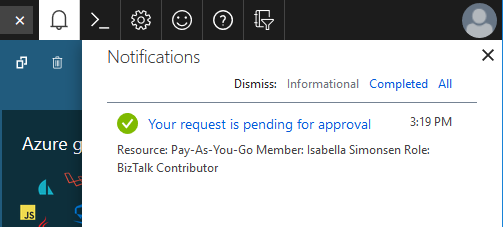

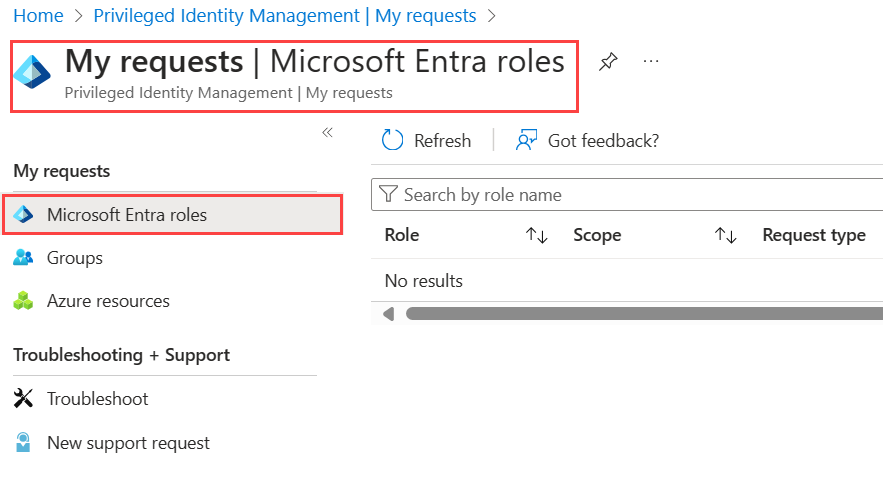

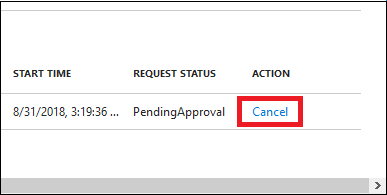

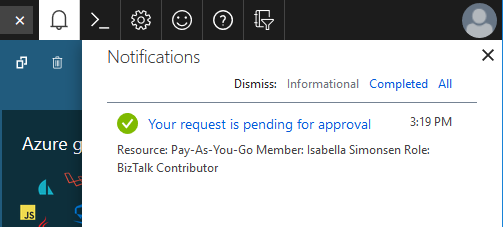

역할을 활성화하는 데 승인이 필요한 경우 브라우저의 오른쪽 위 모서리에 요청이 승인 보류 중임을 알려 주는 알림이 표시됩니다.

Microsoft Graph API를 사용하여 역할 활성화

PIM용 Microsoft Graph API에 대한 자세한 내용은 PIM(Privileged Identity Management) API를 통한 역할 관리 개요를 참조하세요.

활성화할 수 있는 모든 적격 역할 얻기

사용자가 그룹 구성원 자격을 통해 역할 자격을 얻는 경우 이 Microsoft Graph 요청은 해당 자격을 반환하지 않습니다.

HTTP 요청

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')

HTTP 응답

여기서는 공간을 절약하기 위해 하나의 역할에 대한 응답만 표시하지만 실제로 활성화할 수 있는 모든 적격 역할 할당이 나열됩니다.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)",

"value": [

{

"@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest",

"id": "50d34326-f243-4540-8bb5-2af6692aafd0",

"status": "Provisioned",

"createdDateTime": "2022-04-12T18:26:08.843Z",

"completedDateTime": "2022-04-12T18:26:08.89Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0",

"justification": "Assign Attribute Assignment Admin eligibility to myself",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-04-12T18:26:08.8911834Z",

"recurrence": null,

"expiration": {

"type": "afterDateTime",

"endDateTime": "2024-04-10T00:00:00Z",

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

]

}

정당화를 통해 역할 자격 자체 활성화

HTTP 요청

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "selfActivate",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs",

"scheduleInfo": {

"startDateTime": "2022-04-14T00:00:00.000Z",

"expiration": {

"type": "AfterDuration",

"duration": "PT5H"

}

},

"ticketInfo": {

"ticketNumber": "CONTOSO:Normal-67890",

"ticketSystem": "MS Project"

}

}

HTTP 응답

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d",

"status": "Granted",

"createdDateTime": "2022-04-13T08:52:32.6485851Z",

"completedDateTime": "2022-04-14T00:00:00Z",

"approvalId": null,

"customData": null,

"action": "selfActivate",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d",

"justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "071cc716-8147-4397-a5ba-b2105951cc0b"

}

},

"scheduleInfo": {

"startDateTime": "2022-04-14T00:00:00Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT5H"

}

},

"ticketInfo": {

"ticketNumber": "CONTOSO:Normal-67890",

"ticketSystem": "MS Project"

}

}