Privileged Identity Management에서 Azure 리소스 역할 할당

Microsoft Entra PIM(Privileged Identity Management)을 사용하면 기본 제공 Azure 리소스 역할 및 사용자 지정 역할을 관리할 수 있습니다(제한되지 않음).

- 소유자

- 사용자 액세스 관리자

- 공헌자

- 보안 관리자

- 보안 관리자

메모

소유자 또는 사용자 액세스 관리자 구독 역할에 할당된 그룹의 사용자 또는 구성원 및 Microsoft Entra ID에서 구독 관리를 사용하도록 설정하는 Microsoft Entra 전역 관리자에는 기본적으로 리소스 관리자 권한이 있습니다. 이러한 관리자는 Azure 리소스에 대한 Privileged Identity Management를 사용하여 역할을 할당하고, 역할 설정을 구성하고, 액세스를 검토할 수 있습니다. 리소스 관리자 권한 없이는 리소스에 대한 Privileged Identity Management를 관리할 수 없습니다. Azure 기본 제공 역할목록 보기.

Privileged Identity Management는 기본 제공 및 사용자 지정 Azure 역할을 모두 지원합니다. Azure 사용자 지정 역할에 대한 자세한 내용은 azure 사용자 지정 역할

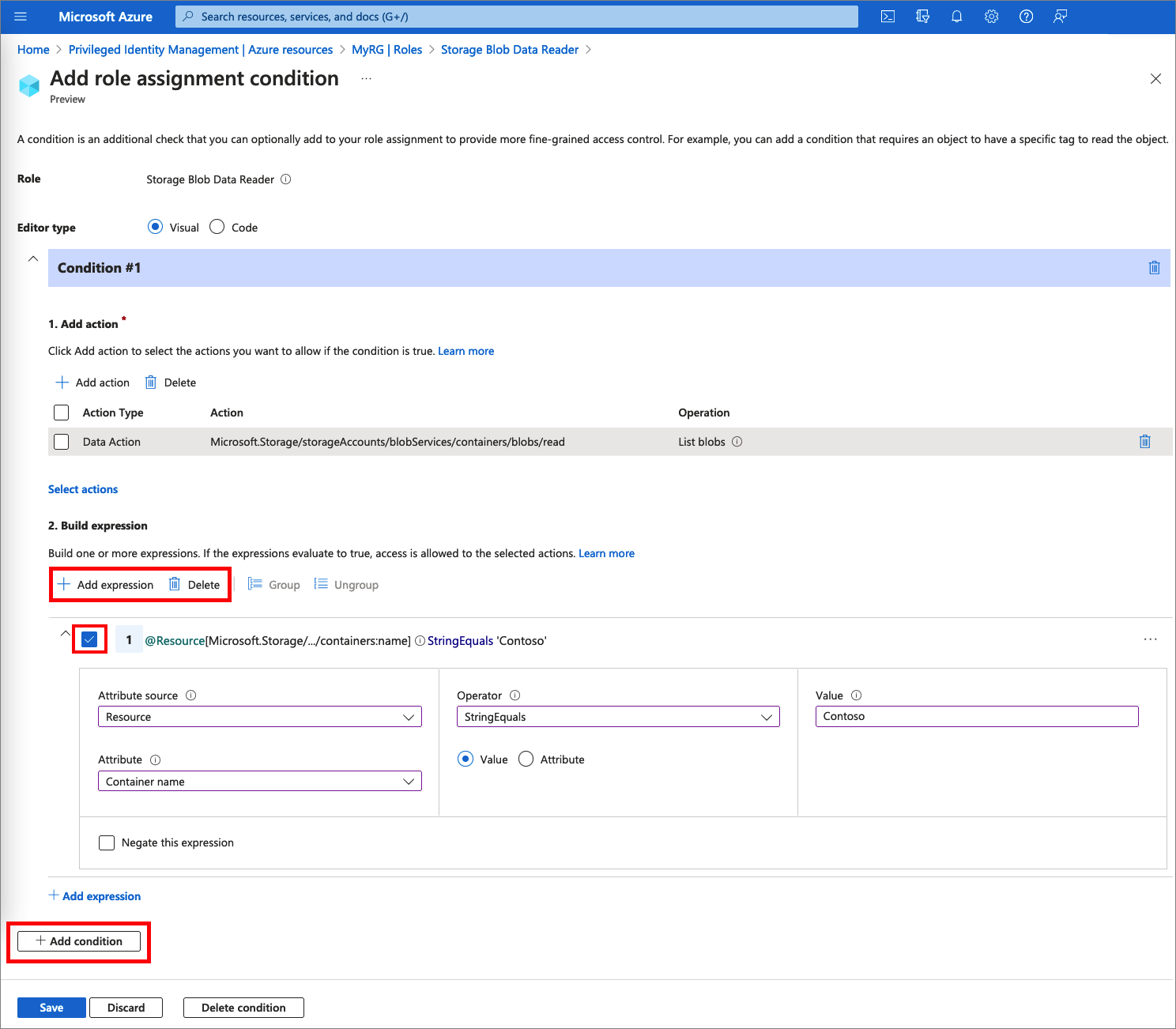

역할 할당 조건

Azure ABAC(Azure 특성 기반 액세스 제어)를 사용하여 Azure 리소스용 Microsoft Entra PIM을 사용하여 적격 역할 할당에 대한 조건을 추가할 수 있습니다. Microsoft Entra PIM을 사용하면 최종 사용자가 특정 작업을 수행할 수 있는 권한을 얻으려면 적격 역할 할당을 활성화해야 합니다. Microsoft Entra PIM의 조건을 사용하면 세분화된 조건을 사용하여 사용자의 역할 권한을 리소스로 제한할 뿐만 아니라 Microsoft Entra PIM을 사용하여 시간 제한 설정, 승인 워크플로, 감사 내역 등을 사용하여 역할 할당을 보호할 수 있습니다.

메모

역할이 할당되면 할당은 다음과 같습니다.

- 5분 미만의 기간 동안 할당할 수 없음

- 할당된 후 5분 이내에 제거할 수 없습니다.

현재 다음과 같은 기본 제공 역할에는 조건이 추가될 수 있습니다.

- Storage Blob 데이터 기여자

- 스토리지 Blob 데이터 소유자

- 스토리지 Blob 데이터 판독기

자세한 내용을 보려면 Azure ABAC(Azure 특성 기반 액세스 제어)을 참조하세요.

역할 할당

다음 단계에 따라 사용자가 Azure 리소스 역할을 받을 수 있도록 합니다.

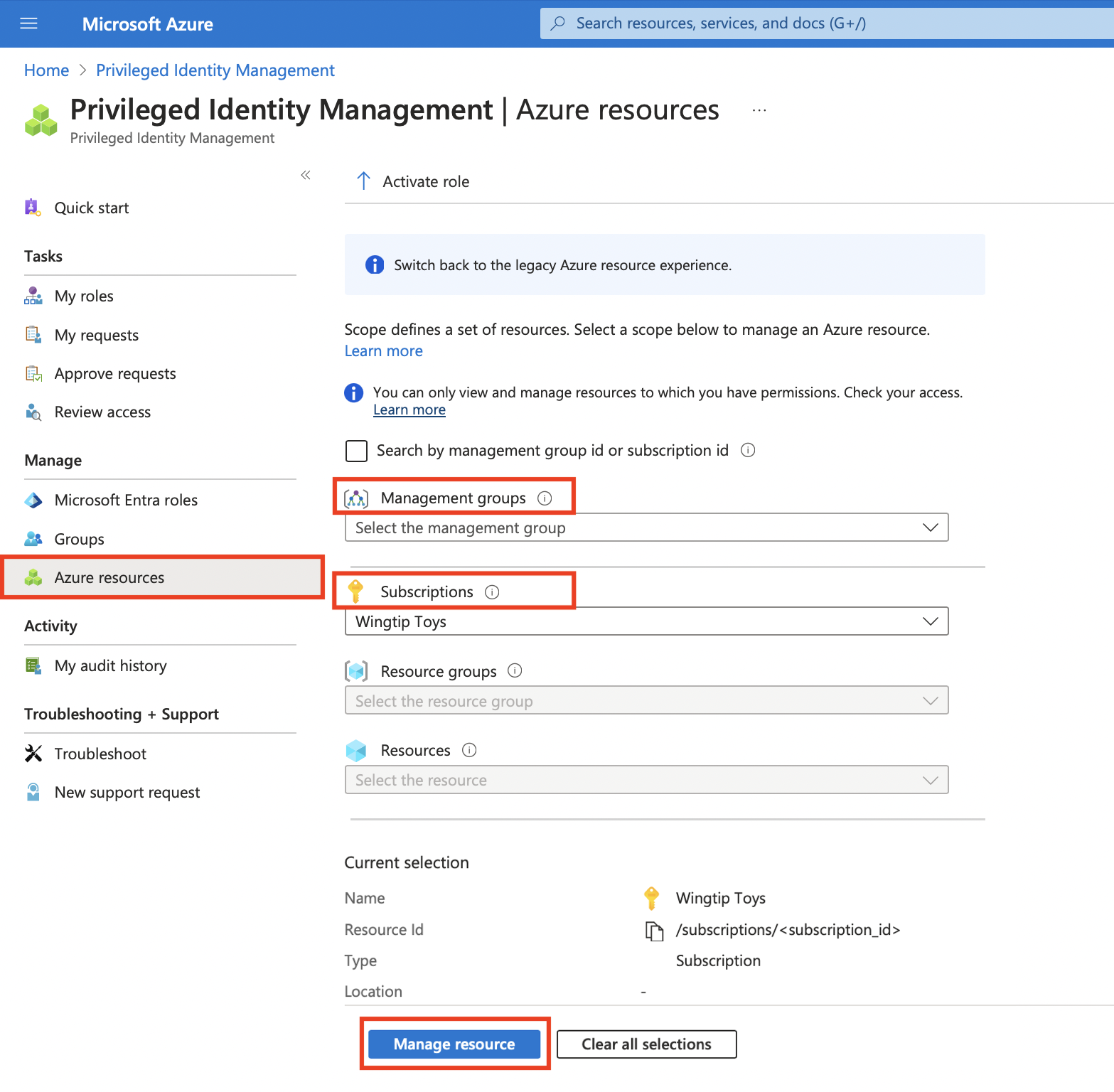

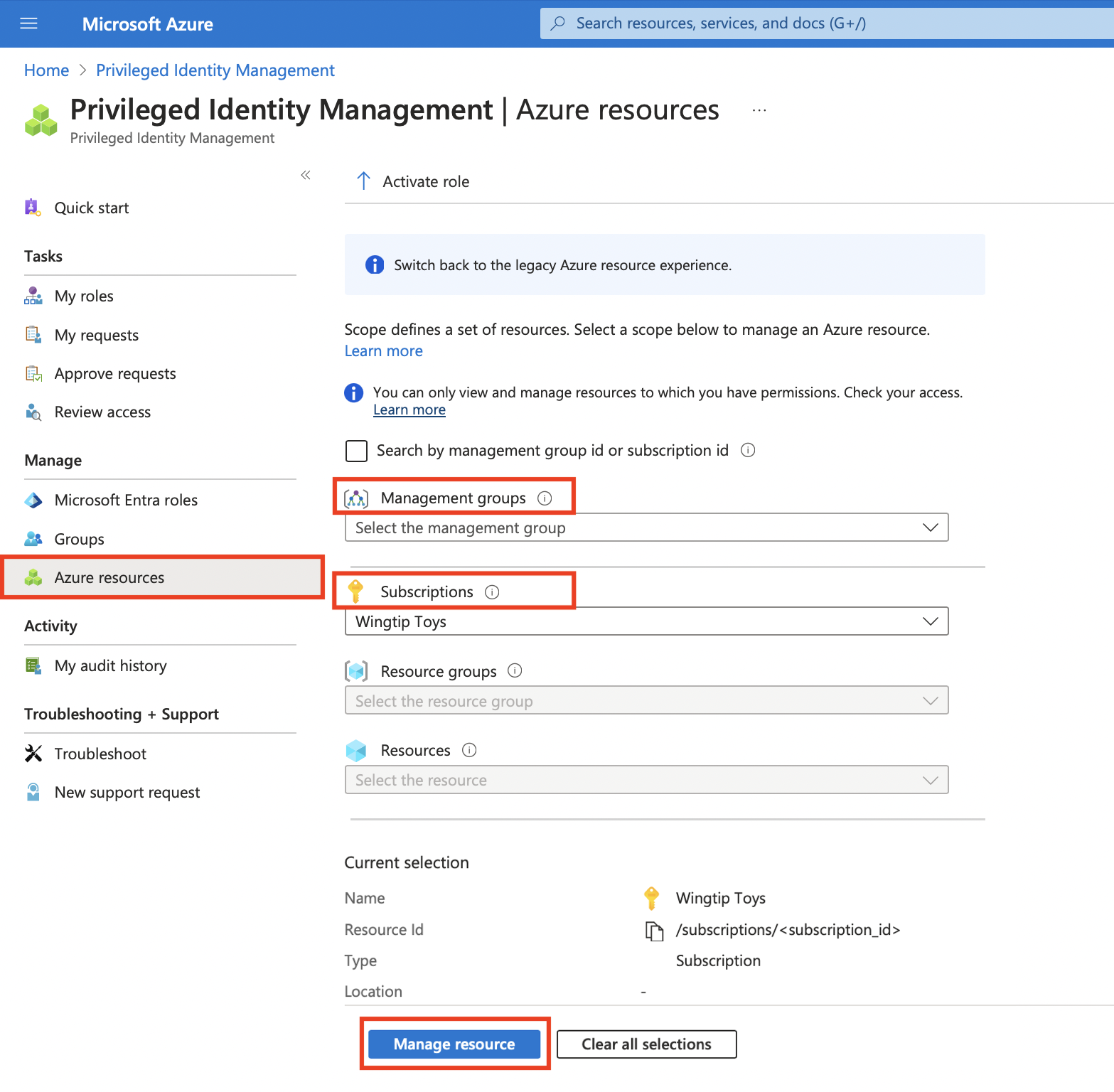

ID 거버넌스>Privileged Identity Management>Azure 리소스탐색합니다.

관리하려는 리소스 종류 선택합니다. 관리 그룹 드롭다운 또는 구독 드롭다운에서 시작한 다음 필요에 따라 리소스 그룹 또는 리소스 선택합니다. 관리하려는 리소스의 선택 단추를 선택하여 개요 페이지를 엽니다.

Azure 리소스를 선택하는 방법을 보여 주는

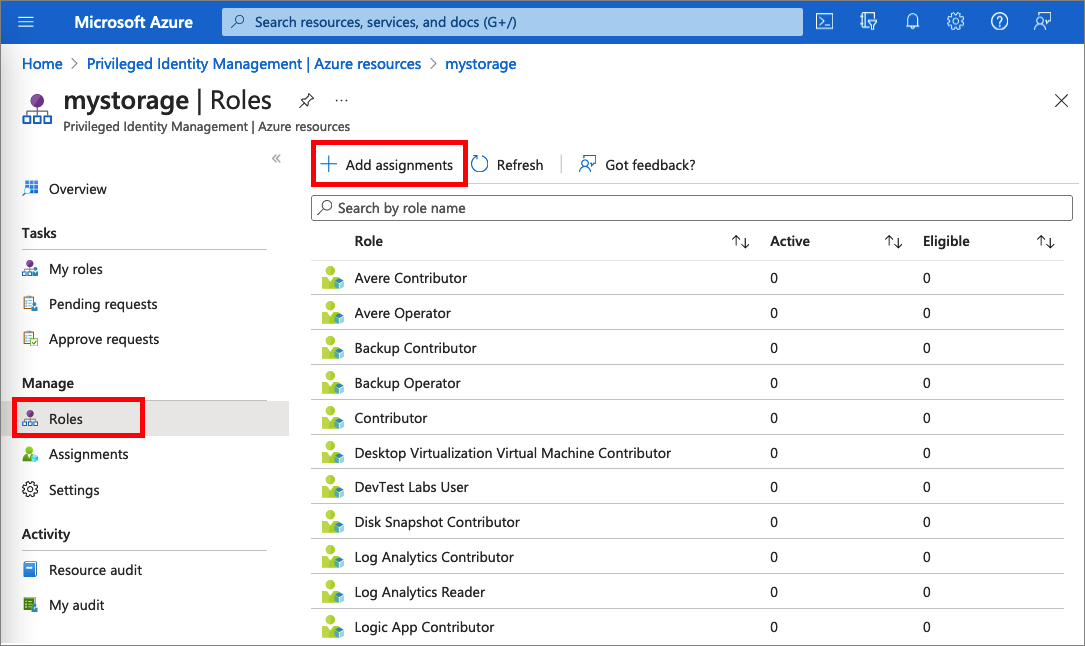

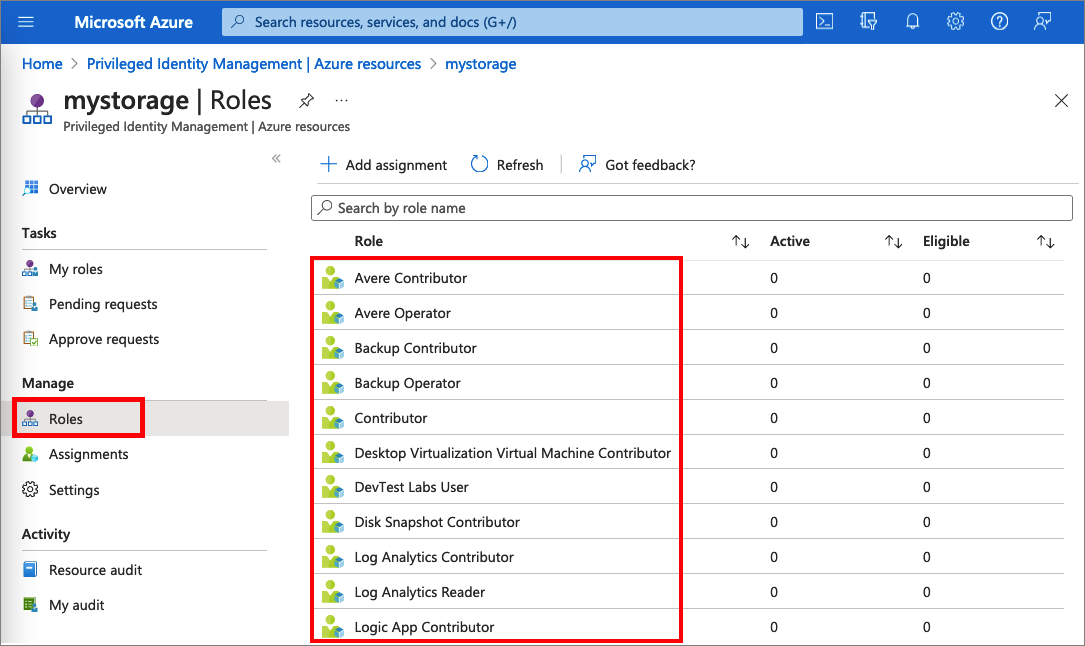

관리아래에서 역할 선택하여 Azure 리소스에 대한 역할 목록을 확인합니다.

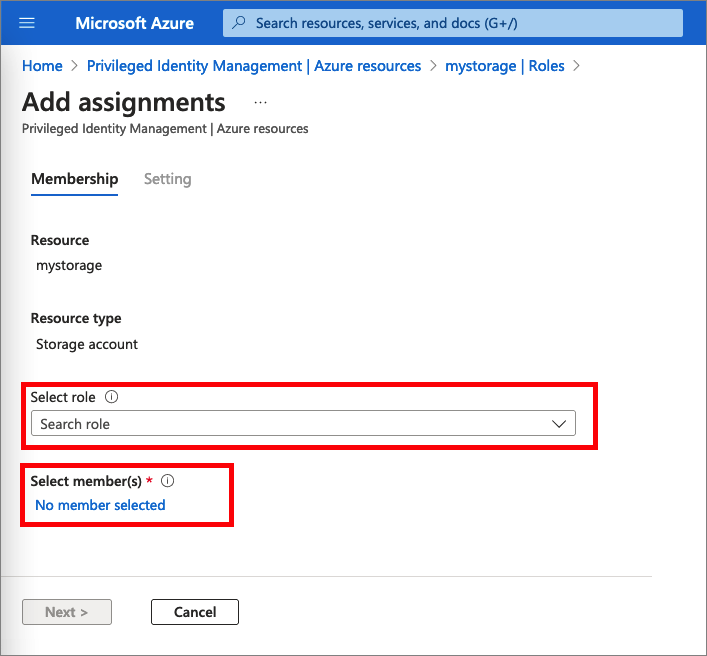

할당 추가 선택하여 할당 추가 창을 엽니다.

할당하려는 역할을 선택하십시오.

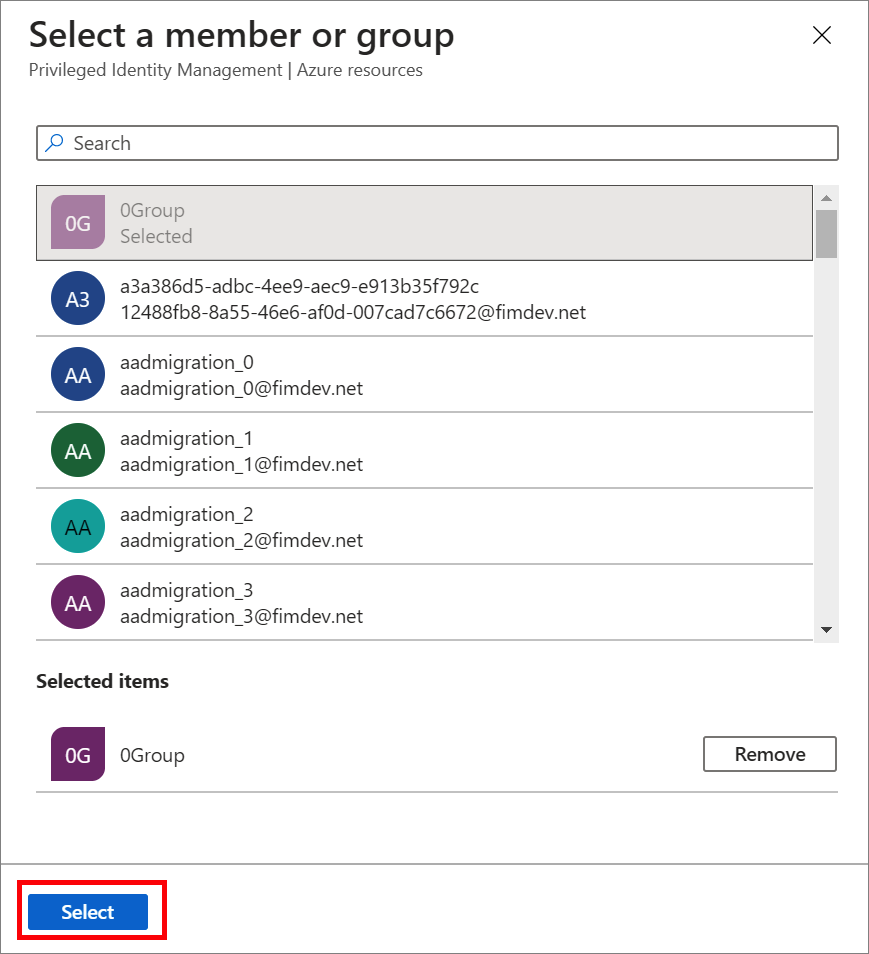

선택된 멤버 없음 링크를 선택하여 구성원 또는 그룹 선택 창 영역을 엽니다.

역할에 할당할 멤버 또는 그룹을 선택한 다음 선택합니다.

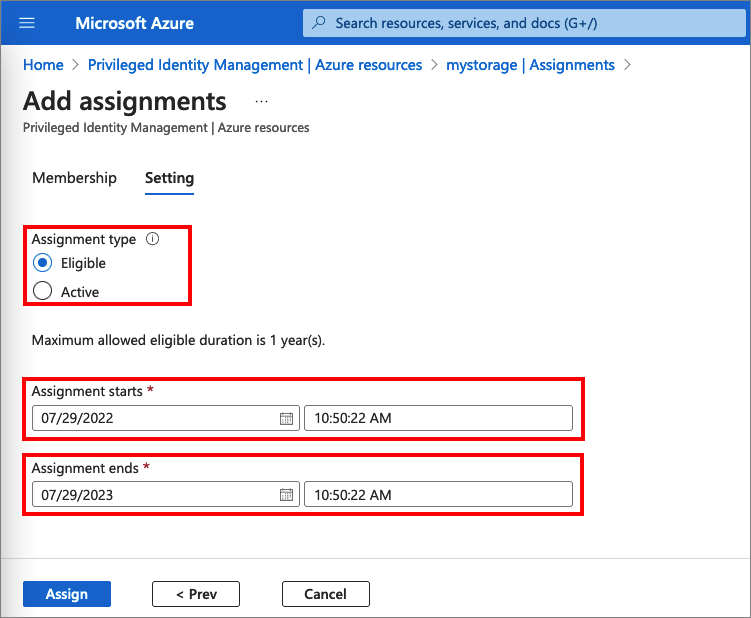

설정 탭의 할당 유형 목록에서 적격 또는 활성을 선택합니다.

Azure 리소스용 Microsoft Entra PIM은 다음과 같은 두 가지 고유한 할당 유형을 제공합니다.

적격 할당을 사용하려면 그 멤버가 역할을 먼저 활성화해야 합니다. 관리자는 역할 활성화 전에 역할 멤버가 특정 작업을 수행하도록 요구할 수 있습니다. 여기에는 MFA(다단계 인증) 확인 수행, 비즈니스 근거 제공 또는 지정된 승인자의 승인 요청이 포함될 수 있습니다.

활성 할당에는 멤버가 사용 전에 역할을 활성화할 필요가 없습니다. 활성 상태로 지정된 구성원은 사용할 준비가 된 권한을 할당받습니다. 이 유형의 할당은 Microsoft Entra PIM을 사용하지 않는 고객에게도 제공됩니다.

특정 할당 기간을 지정하려면 시작 날짜와 종료 날짜 및 시간을 변경합니다.

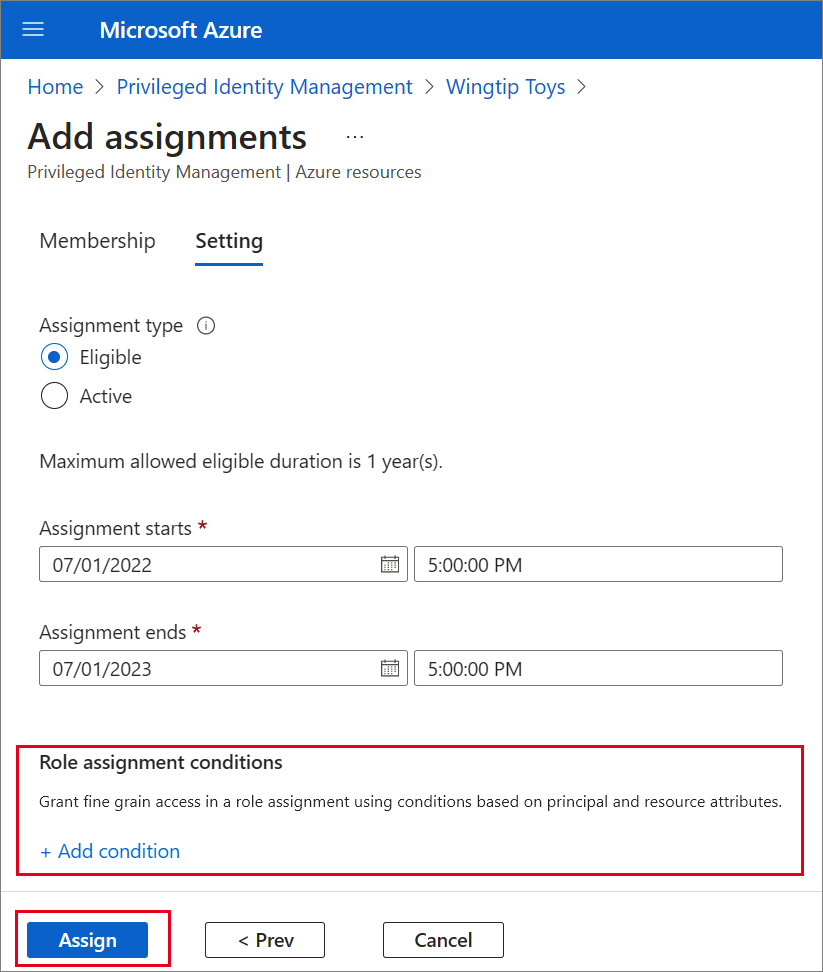

조건에 따라 해당 역할에 대한 할당을 허용하는 작업으로 역할이 정의된 경우 조건 추가

선택하여 할당의 일부인 주 사용자 및 리소스 특성에 따라 조건을 추가할 수 있습니다.

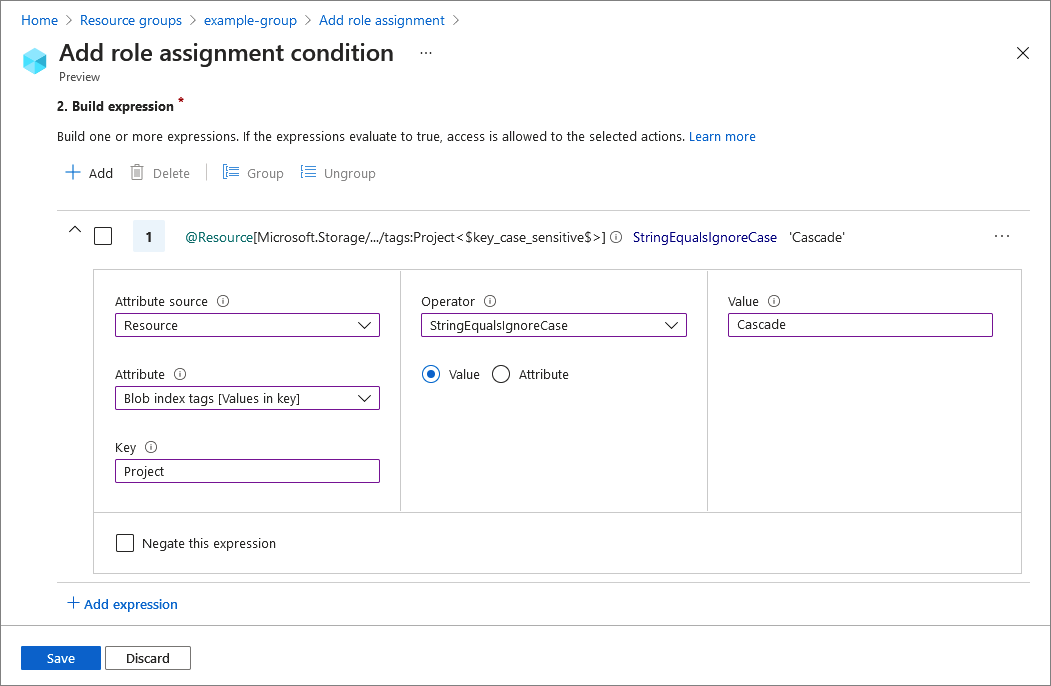

식 작성기에서 조건을 입력할 수 있습니다.

완료되면 할당선택합니다.

새 역할 할당이 만들어지면 상태 알림이 표시됩니다.

Azure Resource Manager API를 사용하여 역할 할당

Privileged Identity Management는 PIM Azure Resource Manager API 참조설명된 대로 ARM(Azure Resource Manager) API 명령을 지원하여 Azure 리소스 역할을 관리합니다. PIM API를 사용하는 데 필요한 권한은 Privileged Identity Management API을 이해하기 위해 참조하십시오.

다음 예제는 Azure 역할에 대한 적격 할당을 만들기 위한 샘플 HTTP 요청입니다.

요청

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e?api-version=2020-10-01-preview

요청 본문

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

응답

상태 코드: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

기존 역할 할당 업데이트 또는 제거

다음 단계에 따라 기존 역할 할당을 업데이트하거나 제거합니다.

Microsoft Entra Privileged Identity Management을 엽니다.

Azure 리소스을 선택합니다.

관리하려는 리소스 종류 선택합니다. 관리 그룹 드롭다운 또는 구독 드롭다운에서 시작한 다음 필요에 따라 리소스 그룹 또는 리소스 선택합니다. 관리하려는 리소스의 선택 단추를 선택하여 개요 페이지를 엽니다.

업데이트할 Azure 리소스를 선택하는 방법을 보여 주는

관리아래에서 역할 선택하여 Azure 리소스에 대한 역할을 나열합니다. 다음 스크린샷은 Azure Storage 계정의 역할을 나열합니다. 업데이트하거나 제거할 역할을 선택합니다.

azure Storage 계정의 역할을 보여 주는

적격 역할 또는 활성 역할 탭에서 역할 할당을 찾습니다.

Azure 리소스 액세스를 구체적으로 하기 위해 조건을 추가하거나 업데이트하려면, 역할 할당의 조건 열에서 추가 또는 보기/편집을 선택합니다. 현재 Microsoft Entra PIM의 Storage Blob 데이터 소유자, 스토리지 Blob 데이터 읽기 권한자 및 Storage Blob 데이터 기여자 역할은 조건을 추가할 수 있는 유일한 역할입니다.

식을 업데이트하려면 식 추가 또는 삭제를 선택하세요. 조건 추가을 선택하여 역할에 새 조건을 추가할 수도 있습니다.

역할 할당 연장에 대한 정보를 원하시면, Privileged Identity Management에서 Azure 리소스 역할 연장 또는 갱신을 참조하십시오 .