Microsoft Entra ID에서 범위를 벗어나는 사용자 계정 삭제 건너뛰기

기본적으로 Microsoft Entra 프로비저닝 엔진은 범위를 벗어나는 사용자를 일시 삭제하거나 비활성화합니다. 그러나 Workday에서 AD로 사용자 인바운드 프로비저닝과 같은 특정 시나리오의 경우 이 동작이 예상과 다를 수 있으며 이 기본 동작을 재정의하는 것이 좋습니다.

이 아티클에서는 Microsoft Graph API 및 Microsoft Graph API 탐색기를 사용하여 범위를 벗어나는 계정 처리를 제어하는 SkipOutOfScopeDeletions 플래그를 설정하는 방법을 설명합니다.

- SkipOutOfScopeDeletions가 0(false)으로 설정된 경우 범위를 벗어나는 계정은 대상에서 사용하지 않도록 설정됩니다.

- SkipOutOfScopeDeletions가 1(true)로 설정된 경우 범위를 벗어나는 계정은 대상에서 사용하지 않도록 설정되지 않습니다. 이 플래그는 프로비전 앱 수준에서 설정되며 Graph API를 사용하여 구성할 수 있습니다.

이 구성은 Workday에서 Active Directory로 사용자 프로비저닝 앱에서 널리 사용되므로 다음 단계에서는 Workday 애플리케이션의 스크린샷을 보여줍니다. 그러나 ServiceNow, Salesforce, Dropbox 등 다른 모든 앱에서도 이 구성을 사용할 수 있습니다. 이 절차를 성공적으로 완료하려면 먼저 앱에 대한 앱 프로비전을 설정해야 합니다. 각 앱에는 자체 구성 문서가 있습니다. 예를 들어 Workday 애플리케이션을 구성하려면 자습서: Microsoft Entra 사용자 프로비저닝에 대한 Workday 구성을 참조하세요. SkipOutOfScopeDeletions는 테넌트 간 동기화에 작동하지 않습니다.

1단계: 프로비저닝 앱 서비스 주체 ID(개체 ID) 검색

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수도 있습니다.

- 최소한 응용 프로그램 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동합니다.

- 애플리케이션을 선택하고 프로비전 앱의 속성 섹션으로 이동합니다. 이 예제에서는 Workday를 사용합니다.

- 개체 ID 필드에 GUID 값을 복사합니다. 이 값은 앱의 ServicePrincipalId라고도 하며 Graph 탐색기 작업에 사용됩니다.

2단계: Microsoft Graph Explorer에 로그인

"Microsoft로 로그인" 단추를 클릭하고 최소한 애플리케이션 관리자 역할을 가진 사용자로 로그인합니다.

로그인에 성공하면 사용자 계정 세부 정보가 왼쪽 창에 나타납니다.

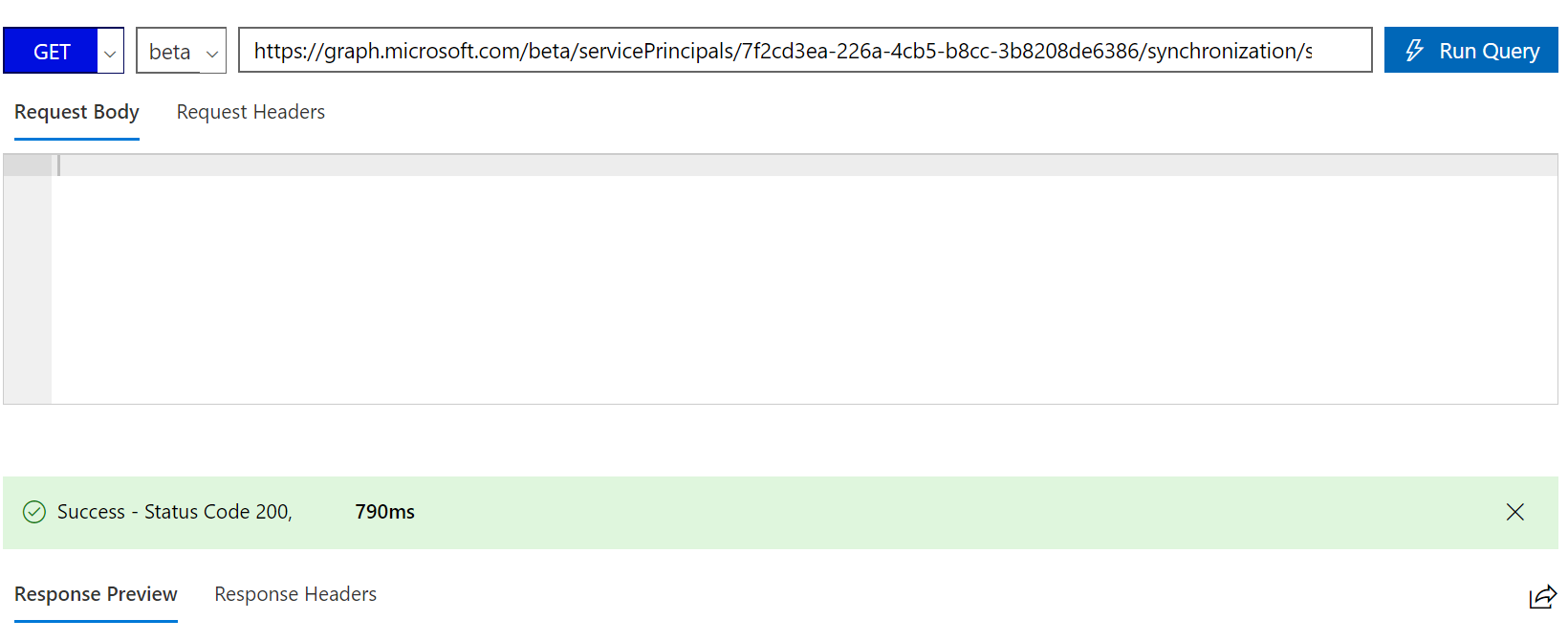

3단계: 기존 앱 자격 증명 및 연결 정보 가져오기

Microsoft Graph Explorer에서 [servicePrincipalId]를 1단계에서 추출된 ServicePrincipalId로 바꾸고 다음 GET 쿼리를 실행합니다.

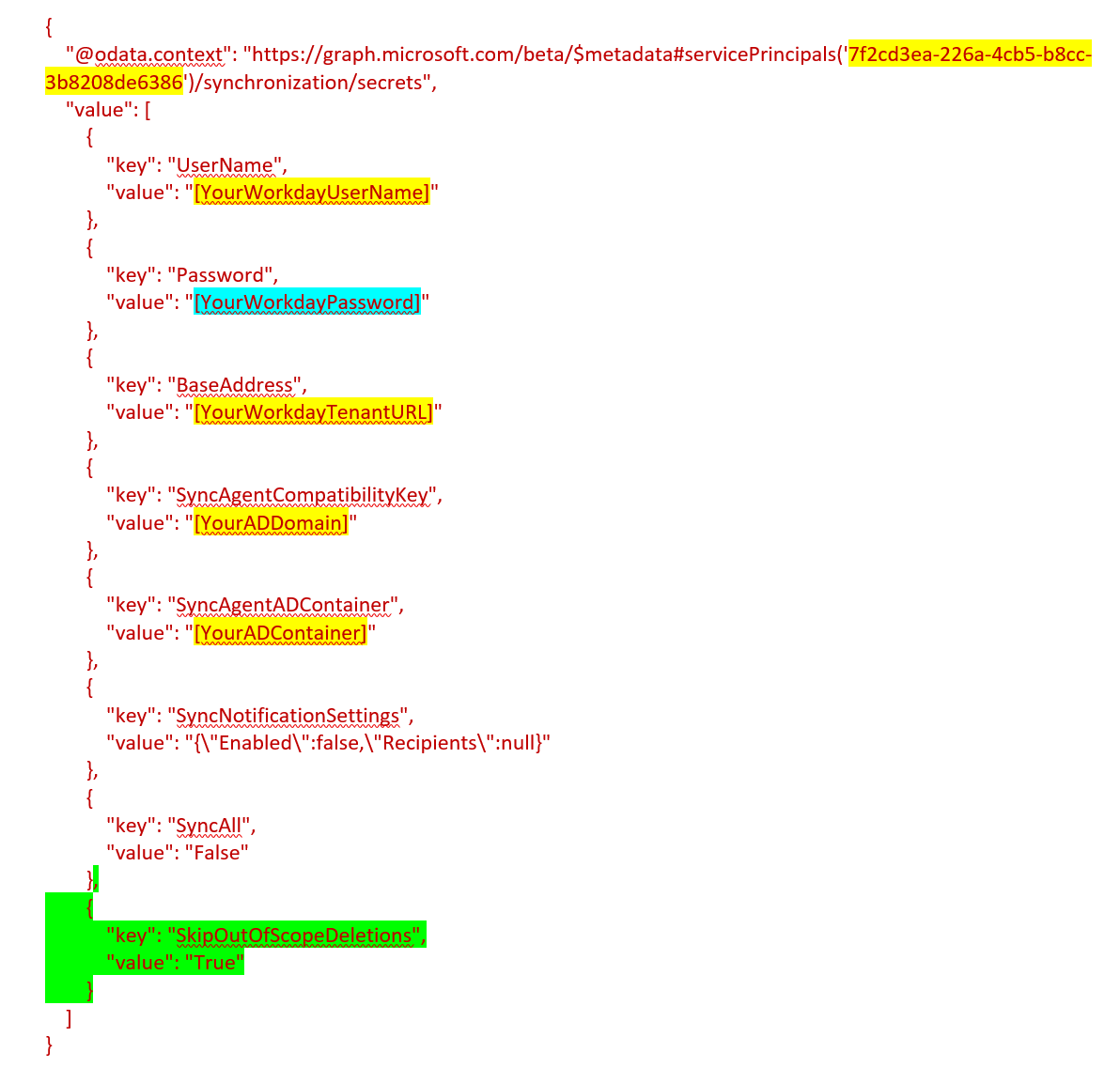

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

응답을 텍스트 파일로 복사합니다. 이는 표시된 JSON 텍스트와 유사하며 배포에 따라 값이 노란색으로 강조 표시됩니다. 녹색으로 강조 표시된 줄을 끝에 추가하고 파란색으로 강조 표시된 Workday 연결 암호를 업데이트합니다.

매핑에 추가할 JSON 블록은 다음과 같습니다.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

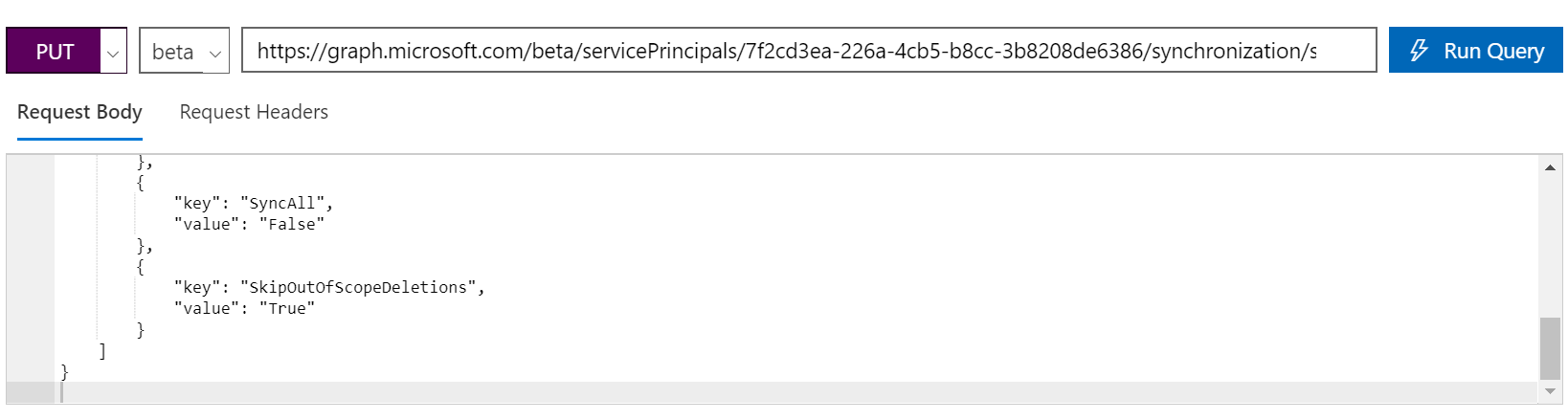

4단계: SkipOutOfScopeDeletions 플래그로 비밀 엔드포인트 업데이트

Graph 탐색기에서 아래 명령을 실행하여 SkipOutOfScopeDeletions 플래그로 비밀 엔드포인트를 업데이트합니다.

URL에서 [servicePrincipalId]를 1단계에서 추출한 ServicePrincipalId로 바꿉니다.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

3단계에서 업데이트된 텍스트를 ‘요청 본문’에 복사합니다.

'쿼리 실행'을 클릭합니다.

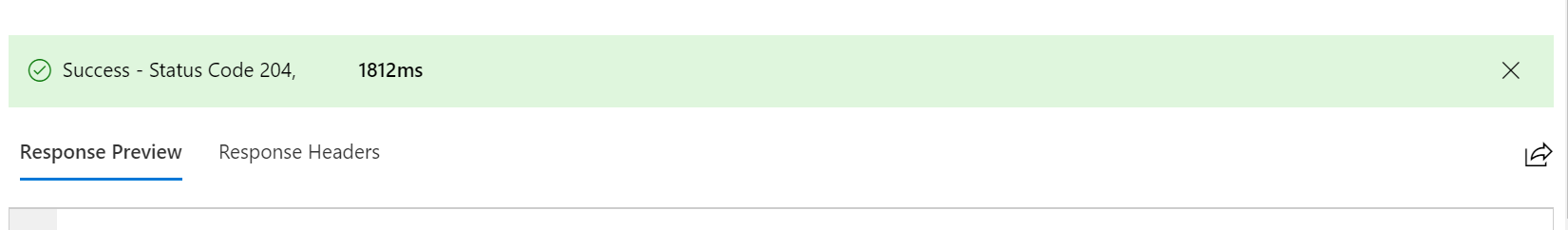

'성공 – 상태 코드 204'가 출력되어야 합니다. 오류가 발생하면 계정에 ServicePrincipalEndpoint에 대한 읽기/쓰기 권한이 있는지 확인해야 할 수 있습니다. Graph 탐색기에서 권한 수정 탭을 클릭하여 이 권한을 찾을 수 있습니다.

5단계: 범위를 벗어나는 사용자가 사용하지 않도록 설정되지 않았는지 확인

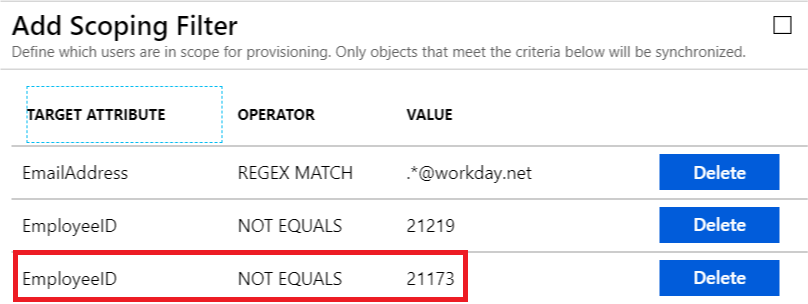

특정 사용자를 건너뛰도록 범위 지정 규칙을 업데이트하여 이 플래그가 예상대로 동작하는지 테스트할 수 있습니다. 예에서는 새 범위 지정 규칙을 추가하여 ID가 21173인 직원(이전에는 범위 내)을 제외합니다.

다음 프로비전 주기에서 Microsoft Entra 프로비전 서비스는 사용자 21173이 범위를 벗어났음을 식별합니다. SkipOutOfScopeDeletions 속성을 사용하도록 설정하면 해당 사용자의 동기화 규칙이 메시지를 표시합니다.