Microsoft Entra ID에서 외부 인증 방법 관리(미리 보기)

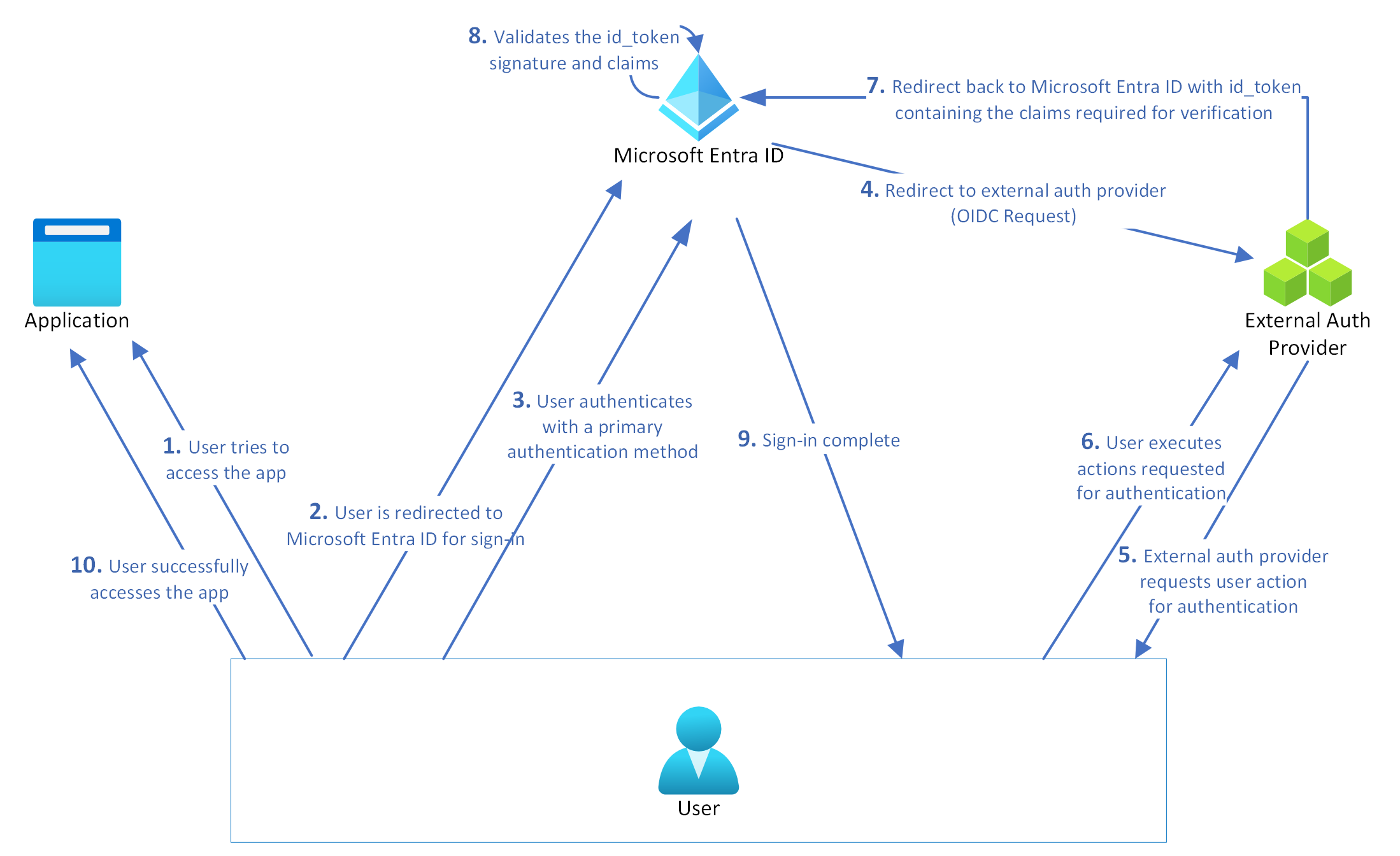

EAM(외부 인증 방법)을 사용하면 사용자가 Microsoft Entra ID에 서명할 때 MFA(다단계 인증) 요구 사항을 충족하도록 외부 공급자를 선택할 수 있습니다. EAM은 조건부 액세스 정책, ID Protection 로그인 위험 정책, PIM(Privileged Identity Management) 활성화 및 응용 프로그램 자체에 MFA가 필요한 경우 MFA 요구 사항을 충족할 수 있습니다.

EAM은 사용자 ID가 시작되고 Microsoft Entra ID에서 관리된다는 점에서 페더레이션과 다릅니다. 페더레이션을 사용하면 ID가 외부 ID 공급자에서 관리됩니다. EAM에는 최소한 Microsoft Entra ID P1 라이선스가 필요합니다.

EAM을 구성하는 데 필요한 메타데이터

EAM을 만들려면 외부 인증 공급자의 다음 정보가 필요합니다.

애플리케이션 ID는 일반적으로 통합의 일부로 사용되는 공급자의 다중 테넌트 애플리케이션입니다. 테넌트에서 이 애플리케이션에 대한 관리자 동의를 제공해야 합니다.

클라이언트 ID는 인증을 요청하는 Microsoft Entra ID를 식별하기 위해 인증 통합의 일부로 사용되는 공급자의 식별자입니다.

검색 URL은 외부 인증 공급자에 대한 OIDC(OpenID Connect) 검색 엔드포인트입니다.

참고 항목

앱 등록을 설정하려면 Microsoft Entra ID를 사용하여 새 외부 인증 공급자 구성을 참조하세요.

Microsoft Entra 관리 센터에서 EAM 관리

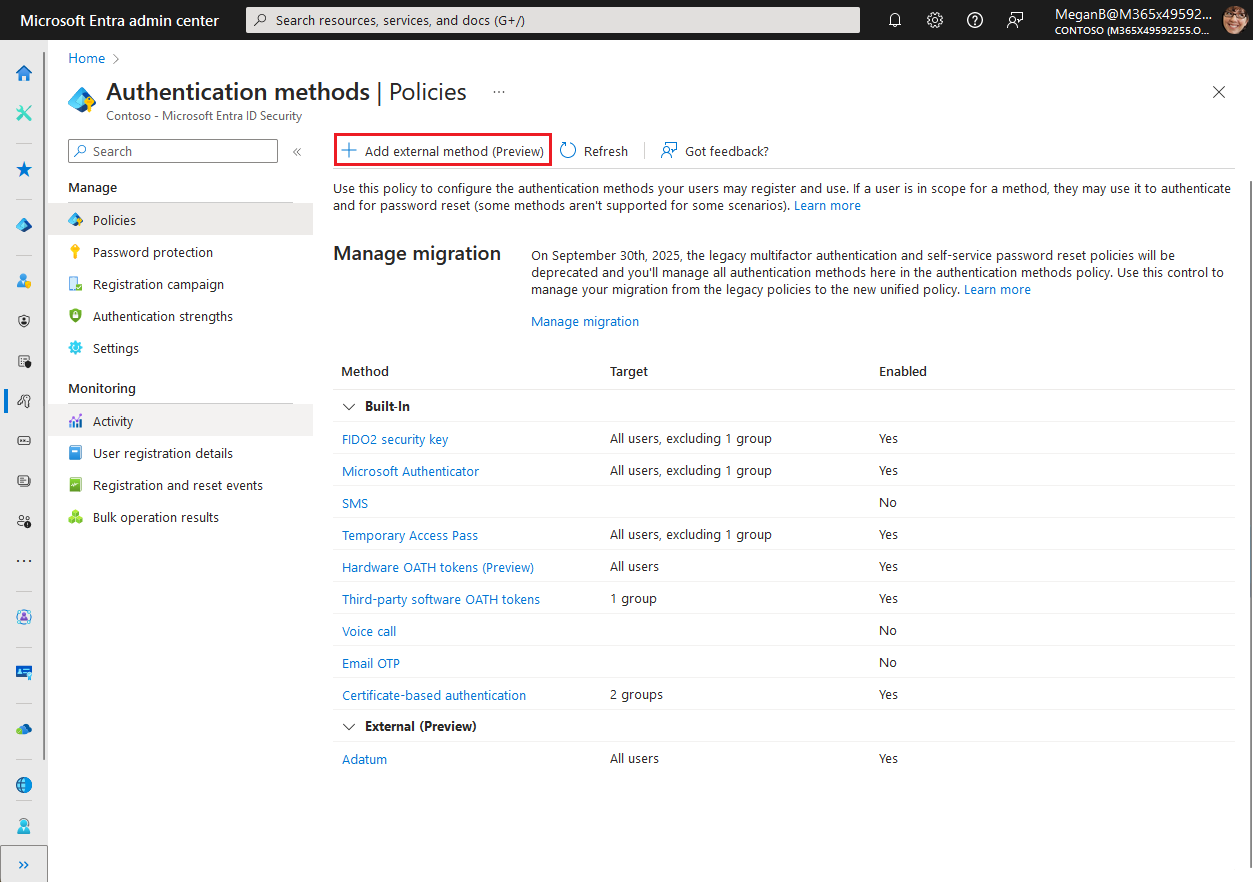

EAM은 기본 제공 방법과 마찬가지로 Microsoft Entra ID 인증 방법 정책으로 관리됩니다.

관리 센터에서 EAM 만들기

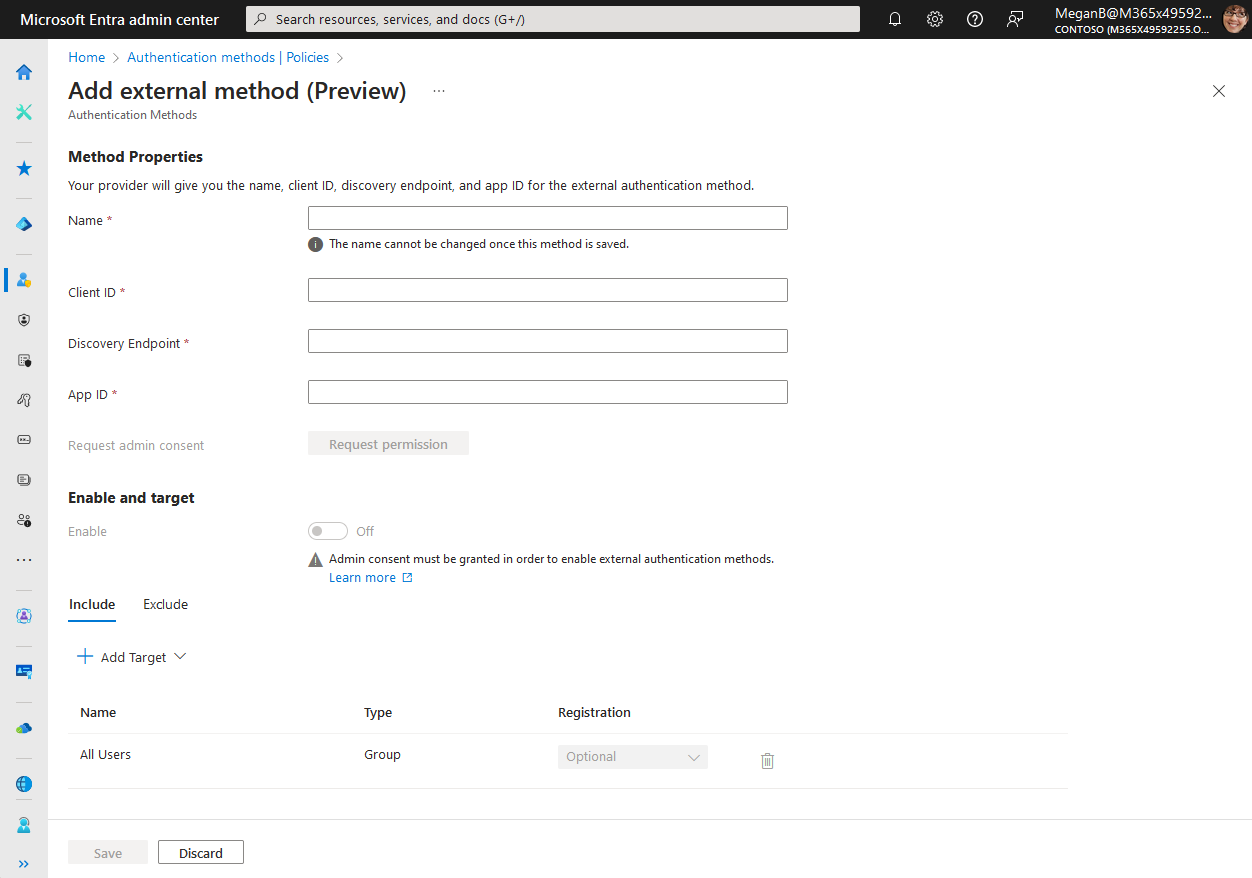

관리 센터에서 EAM을 만들기 전에 EAM을 구성하기 위한 메타데이터가 있는지 확인합니다.

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

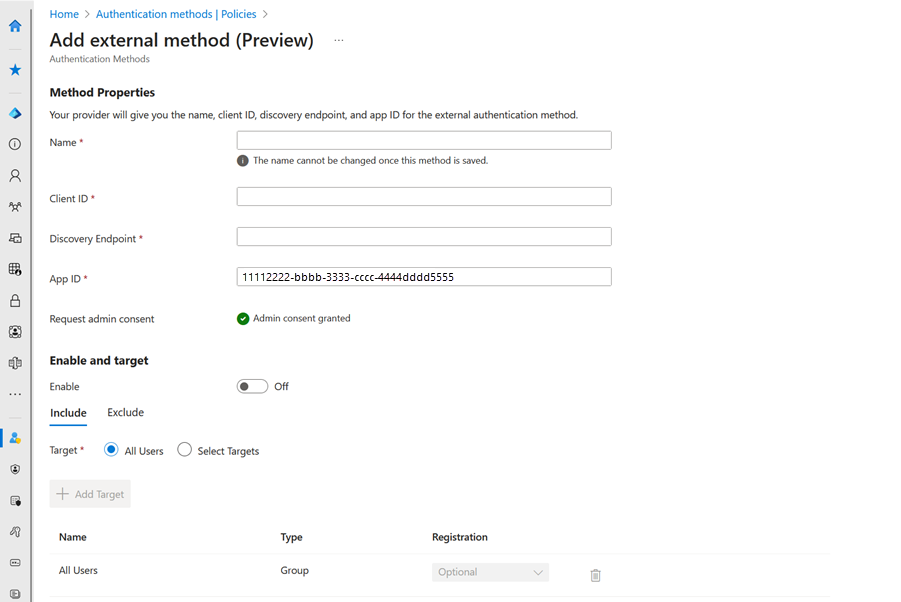

보호>인증 방법>외부 방법 추가(미리 보기)를 찾아봅니다.

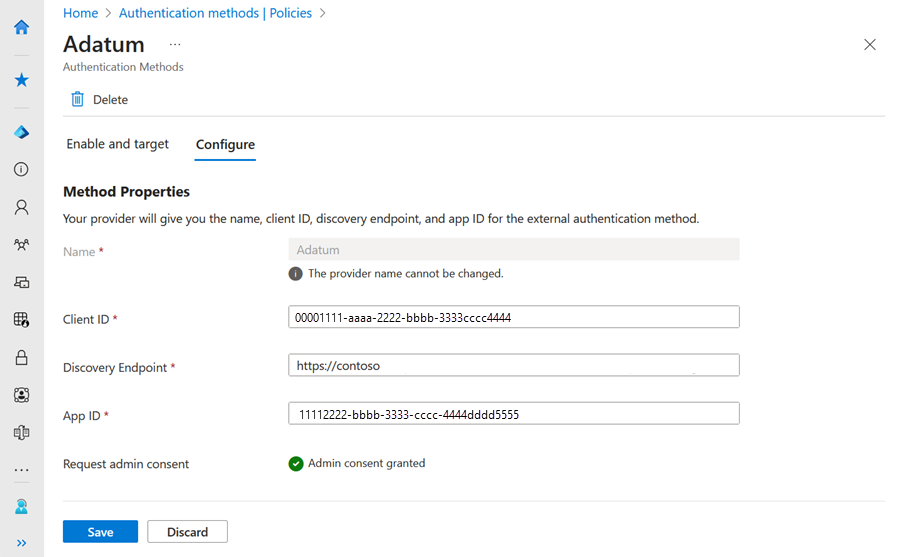

공급자의 구성 정보를 기반으로 메서드 속성을 추가합니다. 예시:

- 이름: Adatum

- 클라이언트 ID: 00001111-aaaa-2222-bbbb-3333cccc4444

- 검색 엔드포인트:

https://adatum.com/.well-known/openid-configuration - 앱 ID: 11112222-bbbb-3333-cccc-4444dddd5555

Important

표시 이름은 메서드 선택기에서 사용자에게 표시되는 이름입니다. 메서드를 만든 후에는 변경할 수 없습니다. 표시 이름은 고유해야 합니다.

공급자의 애플리케이션에 대한 관리자 동의를 부여하려면 최소한 권한 있는 역할 관리자 역할이 필요합니다. 동의를 부여하는 데 필요한 역할이 없는 경우 인증 방법을 저장할 수 있지만 동의가 부여될 때까지는 사용하도록 설정할 수는 없습니다.

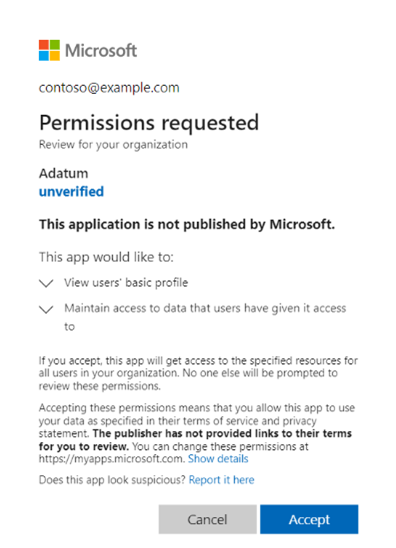

공급자의 값을 입력한 후 단추를 눌러 애플리케이션에 대한 관리자 동의를 요청하여 사용자가 올바르게 인증하는 데 필요한 정보를 읽을 수 있도록 합니다. 관리자 권한이 있는 계정으로 로그인하고 공급자의 애플리케이션에 필요한 권한을 부여하라는 메시지가 표시됩니다.

로그인한 후 동의를 클릭하여 관리자 동의를 부여합니다.

동의를 부여하기 전에 공급자 애플리케이션이 요청하는 권한을 볼 수 있습니다. 관리자 동의를 부여하고 변경 내용이 복제되면 페이지가 관리자 동의가 부여되었음을 표시하도록 새로 고쳐집니다.

애플리케이션에 사용 권한이 있는 경우 방법을 저장하기 전에 사용하도록 설정할 수도 있습니다. 그렇지 않으면 방법을 사용 안 함 상태로 저장하고 애플리케이션에 동의가 부여된 후 사용하도록 설정해야 합니다.

방법을 사용하도록 설정하면 범위의 모든 사용자가 MFA 프롬프트에 대한 방법을 선택할 수 있습니다. 공급자의 애플리케이션에 동의가 승인되지 않은 경우 방법을 사용한 로그인이 실패합니다.

애플리케이션이 삭제되었거나 더 이상 권한이 없으면 사용자에게 오류가 표시되고 로그인이 실패합니다. 해당 방법을 사용할 수 없습니다.

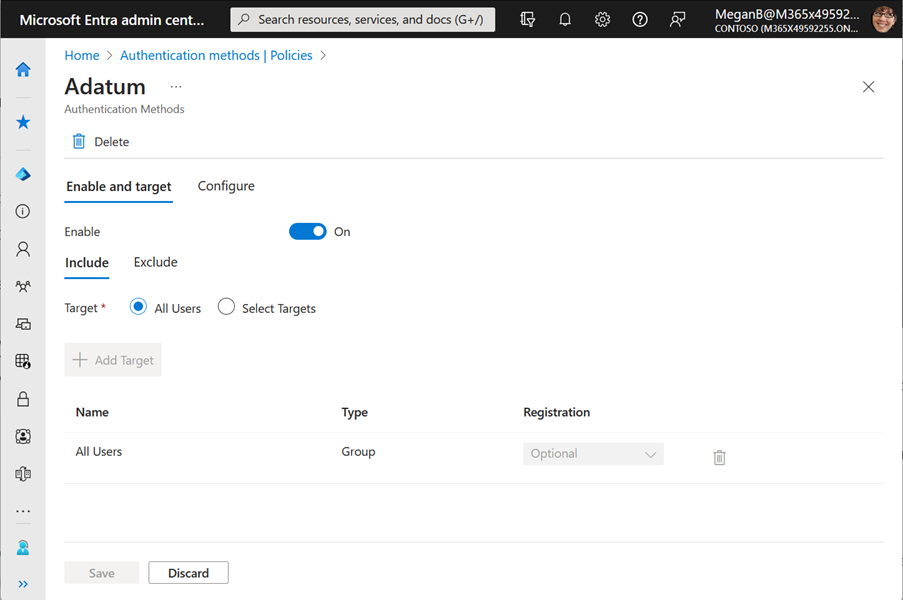

관리 센터에서 EAM 구성

Microsoft Entra 관리 센터에서 EAM을 관리하려면 인증 방법 정책을 엽니다. 방법 이름을 선택하여 구성 옵션을 엽니다. 이 방법 사용 대상에서 포함하고 제외하는 사용자를 선택할 수 있습니다.

관리 센터에서 EAM 삭제

사용자가 더 이상 EAM을 사용할 수 없도록 하려면 다음 중 하나를 수행할 수 있습니다.

- 사용을 꺼짐으로 설정하여 방법 구성을 저장합니다.

- 삭제를 클릭하여 방법을 제거합니다.

Microsoft Graph를 사용하여 EAM 관리

Microsoft Graph를 사용하여 인증 방법 정책을 관리하려면 Policy.ReadWrite.AuthenticationMethod 권한이 필요합니다. 자세한 내용은 authenticationMethodsPolicy 업데이트를 참조하세요.

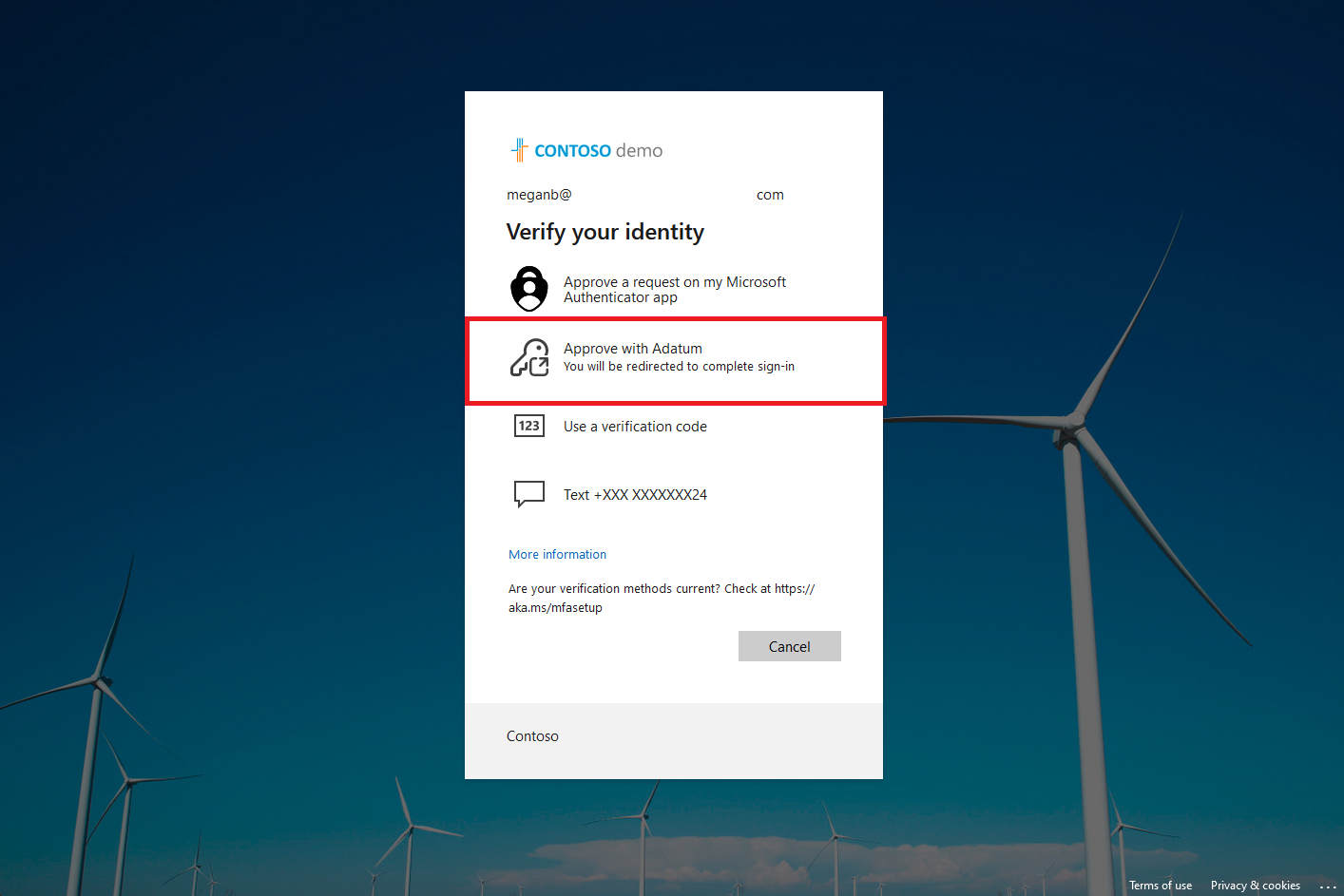

사용자 환경

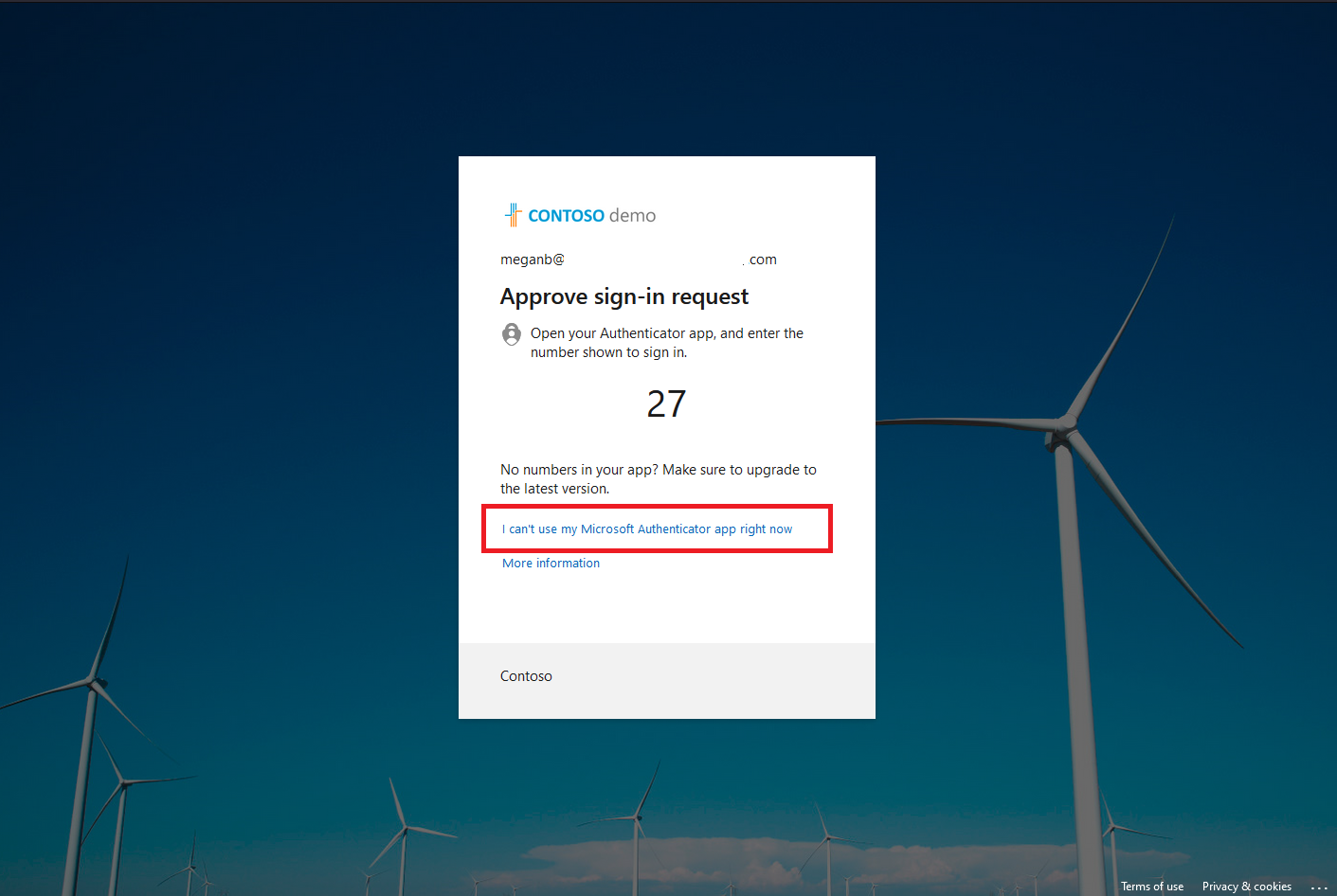

EAM을 사용하도록 설정된 사용자는 로그인 및 다단계 인증이 필요할 때 사용할 수 있습니다.

참고 항목

당사는 EAM에서 시스템 기본 설정 MFA를 지원하기 위해 적극적으로 노력하고 있습니다.

사용자가 로그인할 수 있는 다른 방법이 있고 시스템 기본 설정 MFA가 사용하도록 설정된 경우 이러한 다른 방법은 기본적으로 순서대로 표시됩니다. 사용자는 다른 방법을 사용할 것을 선택한 다음 EAM을 선택할 수 있습니다. 예를 들어 사용자가 Authenticator를 다른 방법으로 사용하도록 설정한 경우 번호 일치에 대한 메시지가 표시됩니다.

사용자가 다른 방법을 사용하도록 설정하지 않은 경우 EAM만 선택할 수 있습니다. 인증을 완료하기 위해 외부 인증 공급자로 리디렉션됩니다.

EAM의 인증 방법 등록

프리뷰에서 EAM의 포함 그룹에 있는 모든 사용자는 MFA를 지원하는 것으로 간주되며 MFA를 충족시키기 위한 외부 인증 방법을 사용할 수 있습니다. EAM에 대한 포함 대상으로 인해 MFA가 가능한 사용자는 인증 방법 등록 보고서에 포함되지 않습니다.

참고 항목

EAM에 대한 등록 기능을 추가하기 위해 적극적으로 노력하고 있습니다. 등록이 추가되면 이전에 EAM을 사용하던 사용자는 MFA를 충족시키기 위해 EAM을 사용하라는 메시지를 받기 전에 Entra ID로 EAM을 등록해야 합니다.

EAM과 조건부 액세스 사용자 지정 컨트롤을 병렬로 사용

EAM과 사용자 지정 컨트롤은 병렬로 작동할 수 있습니다. 관리자는 다음 두 가지 조건부 액세스 정책을 구성하는 것이 좋습니다.

- 사용자 지정 컨트롤을 적용하는 하나의 정책

- MFA 부여가 필요한 다른 정책

각 정책에 대한 사용자 테스트 그룹을 포함하지만 둘 다 포함하지는 않습니다. 사용자가 두 정책 모두에 또는 두 조건이 모두 포함된 어느 한 정책에 포함된 경우 사용자는 로그인하는 동안 MFA를 충족해야 합니다. 또한 사용자 지정 컨트롤을 만족해야 하므로 외부 공급자로 다시 리디렉션됩니다.

다음 단계

인증 방법을 관리하는 방법에 대한 자세한 내용은 Microsoft Entra ID에 대한 인증 방법 관리를 참조하세요.

EAM 공급자 참조는 Microsoft Entra 다단계 인증 외부 방법 공급자 참조(미리 보기)를 참조하세요.