Windows 인증 및 Azure Multi-Factor Authentication 서버

Azure Multi-Factor Authentication 서버의 Windows 인증 섹션을 사용하여 애플리케이션에 대한 Windows 인증을 사용하도록 설정하고 구성할 수 있습니다. Windows 인증을 설정하기 전에 다음 목록을 유념하세요.

- 설정한 후에는 터미널 서비스에 대한 Azure 다단계 인증을 다시 부팅하여 적용되도록 합니다.

- ‘Azure 다단계 인증 사용자 일치 필요’가 선택되고 사용자가 사용자 목록에 없는 경우 다시 부팅한 후 머신에 로그인할 수 없습니다.

- 신뢰할 수 있는 IP는 애플리케이션이 클라이언트 IP에 인증을 제공할 수 있는지 여부에 따라 달라집니다. 현재는 터미널 서비스만 지원됩니다.

Important

2019년 7월 1일부터 Microsoft는 더 이상 새 배포를 위한 MFA 서버를 제공하지 않습니다. 로그인 이벤트 중에 MFA(다단계 인증)를 요구하려는 신규 고객은 클라우드 기반 Microsoft Entra 다단계 인증을 사용해야 합니다.

클라우드 기반 MFA를 시작하려면 자습서: Microsoft Entra 다단계 인증으로 사용자 로그인 이벤트 보안을 참조하세요.

2019년 7월 1일 이전에 MFA 서버를 활성화한 기존 고객은 종전과 같이 최신 버전 및 이후 업데이트를 다운로드하고 활성화 자격 증명을 생성할 수 있습니다.

참고 항목

이 기능은 Windows Server 2012 R2에서 보안 터미널 서비스를 보안하는 데 지원되지 않습니다.

Windows 인증을 사용하여 애플리케이션을 보호하려면 다음 절차를 사용합니다.

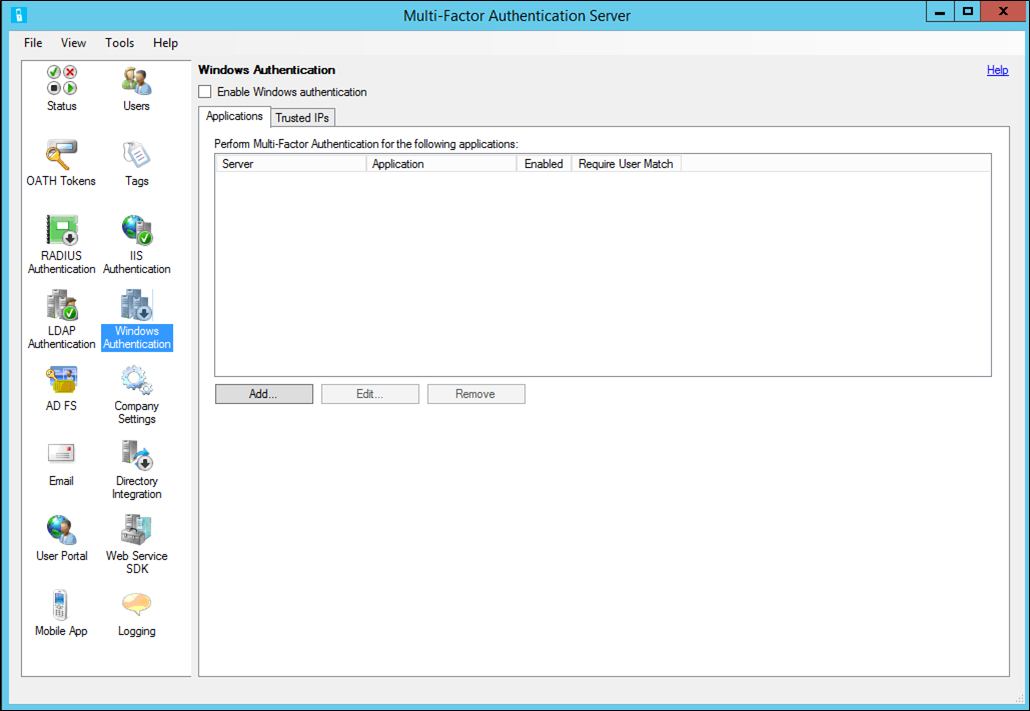

- Azure Multi-Factor Authentication 서버에서 Windows 인증 아이콘을 클릭합니다.

- Windows 인증 사용 확인란을 선택합니다. 이 상자는 기본적으로 선택되지 않습니다.

- 애플리케이션 탭에서 관리자는 Windows 인증을 위해 하나 이상의 애플리케이션을 구성할 수 있습니다.

- 서버 또는 애플리케이션을 선택합니다. 서버/애플리케이션이 사용되는지 여부를 지정합니다. 확인을 클릭합니다.

- 추가를 클릭합니다.

- 신뢰할 수 있는 IP 탭에서 특정 IP에서 오는 Windows용 Azure 다단계 인증 세션을 건너뛸 수 있습니다. 예를 들어, 직원이 사무실과 집에서 애플리케이션을 사용하는 경우 사무실에 있는 동안 Azure 다단계 인증 확인용 전화가 울리지 않도록 할 수 있습니다. 이를 위해 사무실 서브넷을 신뢰할 수 있는 IP 항목으로 지정할 수 있습니다.

- 추가를 클릭합니다.

- 단일 IP 주소를 건너뛰려면 단일 IP를 선택합니다.

- 전체 IP 범위를 건너뛰려면 IP 범위를 선택합니다. 예 10.63.193.1-10.63.193.100.

- 서브넷 표기법을 사용하여 IP 범위를 지정하려면 서브넷을 선택합니다. 시작 IP 서브넷을 입력하고 드롭다운 목록에서 적절한 네트워크 마스크를 선택합니다.

- 확인을 클릭합니다.