다대일 매핑 많은 <ToOneMappings>

개요

<manyToOneMappings> 요소의 <iisClientCertificateMappingAuthentication> 요소는 클라이언트의 브라우저 인증서의 조건에 따라 여러 클라이언트 인증서를 사용자 계정에 매핑합니다. 다대일 인증서 매핑은 Windows 인증 또는 기본 인증과 같이 일반적으로 사용되는 인증 방법 대신 사용할 수 있습니다.

다대일 규칙에 사용할 수 있는 두 가지 액세스 방법인 허용 또는 거부가 있습니다. 이러한 설정을 사용하면 다른 조건에 따라 다른 인증서 그룹에 대한 액세스를 거부하면서 사이트에 액세스할 수 있는 클라이언트 인증서 그룹을 허용하는 규칙을 만들 수 있습니다. 예를 들어 Sales organization 단위의 직원에 대한 액세스를 거부하면서 인사 organization 단위의 모든 Contoso 직원에 대한 액세스를 허용하는 규칙을 만들 수 있습니다.

다대일 규칙의 조건으로 사용할 수 있는 클라이언트 인증서의 두 필드가 있습니다.

- 발급자 - 이 필드는 클라이언트 인증서를 발급한 CA(인증 기관)에 대한 정보를 지정합니다.

- 제목 - 이 필드는 클라이언트 인증서가 발급된 엔터티에 대한 정보를 지정합니다.

이러한 각 필드에는 공통 LDAP 하위 필드가 포함될 수 있습니다. 예를 들어:

- CN = commonName(예: "Nancy Davolio")

- OU = organizationalUnitName(예: "Sales")

- O = organizationName(예: "Contoso")

- L = localityName(예: "Redmond")

- S = stateOrProvinceName(예: "WA")

- C = countryName(예: "US")

매핑을 만들려면 특정 값에 대한 필드/하위 필드 쌍을 기반으로 규칙을 만듭니다. 예를 들어 Contoso CA에서 발급한 인증서를 사용하여 모든 클라이언트에 대한 액세스를 허용하도록 발급자의 O 하위 필드를 Contoso와 일치시키는 규칙을 만들 수 있습니다. 이렇게 하면 Contoso organization 포함되지 않은 모든 클라이언트에서 클라이언트 연결이 효과적으로 제거됩니다.

참고

다대일 인증서 매핑은 개별 클라이언트 인증서를 개별 사용자 계정에 매핑하는 일대일 인증서 매핑과 다릅니다.

호환성

| 버전 | 참고 |

|---|---|

| IIS 10.0 | <manyToOneMappings> 요소가 IIS 10.0에서 수정되지 않았습니다. |

| IIS 8.5 | <manyToOneMappings> 요소가 IIS 8.5에서 수정되지 않았습니다. |

| IIS 8.0 | <manyToOneMappings> 요소가 IIS 8.0에서 수정되지 않았습니다. |

| IIS 7.5 | <manyToOneMappings> 요소가 IIS 7.5에서 수정되지 않았습니다. |

| IIS 7.0 | <manyToOneMappings> 요소의 <iisClientCertificateMappingAuthentication> 요소는 IIS 7.0에서 도입되었습니다. |

| IIS 6.0 | 요소는 <manyToOneMappings> IIS 6.0 IIsCertMapper 메타베이스 개체를 대체합니다. |

설치 프로그램

<iisClientCertificateMappingAuthentication> 요소는 IIS 7 이상의 기본 설치에서 사용할 수 없습니다. 설치하려면 다음 단계를 사용합니다.

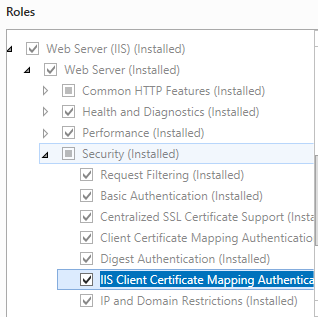

Windows Server 2012 또는 Windows Server 2012 R2

- 작업 표시줄에서 서버 관리자를 클릭합니다.

- 서버 관리자관리 메뉴를 클릭한 다음 역할 및 기능 추가를 클릭합니다.

- 역할 및 기능 추가 마법사에서 다음을 클릭합니다. 설치 유형을 선택하고 다음을 클릭합니다. 대상 서버를 선택하고 다음을 클릭합니다.

- 서버 역할 페이지에서 웹 서버(IIS)를 확장하고, 웹 서버를 확장하고, 보안을 확장한 다음, IIS 클라이언트 인증서 매핑 인증을 선택합니다. 다음을 클릭합니다.

- 기능 선택 페이지에서 다음을 클릭합니다.

- 설치 선택 확인 페이지에서 설치를 클릭합니다.

- Results(결과) 페이지에서 Close(닫기)를 클릭합니다.

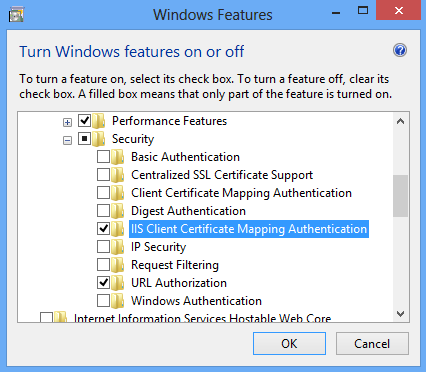

Windows 8 또는 Windows 8.1

- 시작 화면에서 포인터를 왼쪽 아래 모서리로 이동하고 시작 단추를 마우스 오른쪽 단추로 클릭한 다음 제어판 클릭합니다.

- 제어판프로그램 및 기능을 클릭한 다음 Windows 기능 켜기 또는 끄기를 클릭합니다.

- 인터넷 정보 서비스를 확장하고, World Wide Web Services를 확장하고, 보안을 확장한 다음, IIS 클라이언트 인증서 매핑 인증을 선택합니다.

- 확인을 클릭합니다.

- 닫기를 클릭합니다.

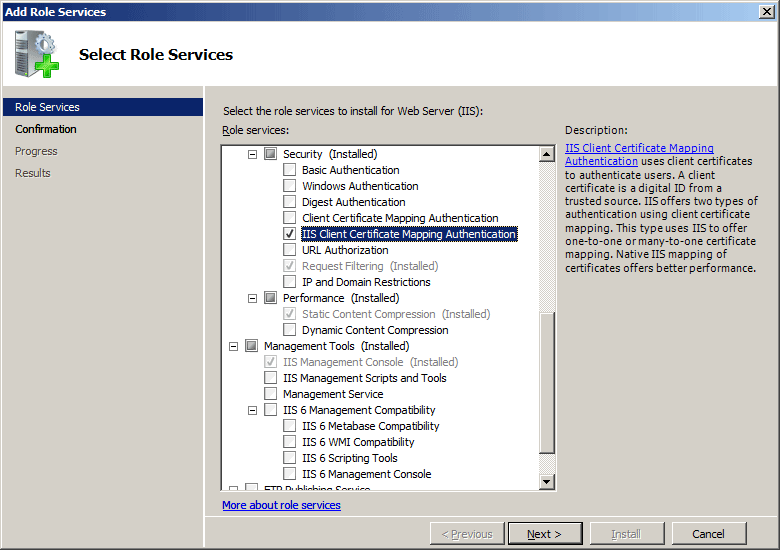

Windows Server 2008 또는 Windows Server 2008 R2

- 작업 표시줄에서 시작을 클릭하고 관리 도구를 가리킨 다음 서버 관리자 클릭합니다.

- 서버 관리자 계층 구조 창에서 역할을 확장한 다음 웹 서버(IIS)를 클릭합니다.

- 웹 서버(IIS) 창에서 Role Services 섹션으로 스크롤한 다음 역할 서비스 추가를 클릭합니다.

- 역할 서비스 추가 마법사의 역할 서비스 선택 페이지에서 IIS 클라이언트 인증서 매핑 인증을 선택하고 다음을 클릭합니다.

- 설치 선택 확인 페이지에서 설치를 클릭합니다.

- Results(결과) 페이지에서 Close(닫기)를 클릭합니다.

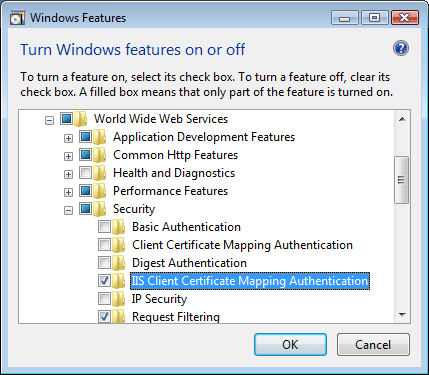

Windows Vista 또는 Windows 7

- 작업 표시줄에서 시작을 클릭한 다음 제어판 클릭합니다.

- 제어판프로그램 및 기능을 클릭한 다음 Windows 기능 켜기 또는 끄기를 클릭합니다.

- 인터넷 정보 서비스를 확장한 다음 IIS 클라이언트 인증서 매핑 인증을 선택한 다음 확인을 클릭합니다.

방법

IIS 7에 대한 IIS 클라이언트 인증서 매핑 인증을 구성하기 위한 사용자 인터페이스가 없습니다. IIS 클라이언트 인증서 매핑 인증을 프로그래밍 방식으로 구성하는 방법에 대한 예제는 이 문서의 코드 샘플 섹션을 참조하세요.

구성

특성

없음

자식 요소

| 요소 | Description |

|---|---|

add |

선택적 요소입니다. 많은ToOneMappings 컬렉션에 매핑을 추가합니다. |

clear |

선택적 요소입니다. manyToOneMappings 컬렉션에서 매핑에 대한 모든 참조를 제거합니다. |

구성 샘플

다음 구성 샘플은 기본 웹 사이트에 대해 다음 작업을 수행합니다.

- 다대일 인증서 매핑을 사용하여 IIS 클라이언트 인증서 매핑 인증을 사용하도록 설정합니다.

- Contoso와 일치하는 클라이언트 인증서의 주체에 있는 organization 필드를 기반으로 사용자 계정에 대한 다대일 인증서 매핑 규칙을 만듭니다.

- SSL을 요구하고 클라이언트 인증서를 협상하도록 사이트를 구성합니다.

<location path="Default Web Site">

<system.webServer>

<security>

<authentication>

<windowsAuthentication enabled="false" />

<anonymousAuthentication enabled="false" />

<digestAuthentication enabled="false" />

<basicAuthentication enabled="false" />

<iisClientCertificateMappingAuthentication enabled="true"

manyToOneCertificateMappingsEnabled="true">

<manyToOneMappings>

<add name="Contoso Employees"

enabled="true"

permissionMode="Allow"

userName="Username"

password="[enc:AesProvider:57686f6120447564652c2049495320526f636b73:enc]">

<rules>

<add certificateField="Subject"

certificateSubField="O"

matchCriteria="Contoso"

compareCaseSensitive="true" />

</rules>

</add>

</manyToOneMappings>

</iisClientCertificateMappingAuthentication>

</authentication>

<access sslFlags="Ssl, SslNegotiateCert" />

</security>

</system.webServer>

</location>

샘플 코드

다음 코드 샘플은 기본 웹 사이트에 대해 다음 작업을 수행합니다.

- 다대일 인증서 매핑을 사용하여 IIS 클라이언트 인증서 매핑 인증을 사용하도록 설정합니다.

- Contoso와 일치하는 클라이언트 인증서의 주체에 있는 organization 필드를 기반으로 사용자 계정에 대한 다대일 인증서 매핑 규칙을 만듭니다.

- SSL을 요구하고 클라이언트 인증서를 협상하도록 사이트를 구성합니다.

AppCmd.exe

appcmd.exe set config "Default Web Site" -section:system.webServer/security/authentication/iisClientCertificateMappingAuthentication /enabled:"True" /manyToOneCertificateMappingsEnabled:"True" /commit:apphost

appcmd.exe set config "Default Web Site" -section:system.webServer/security/authentication/iisClientCertificateMappingAuthentication /+"manyToOneMappings.[name='Contoso Employees',enabled='True',permissionMode='Allow',userName='Username',password='Password']" /commit:apphost

appcmd.exe set config "Default Web Site" -section:system.webServer/security/authentication/iisClientCertificateMappingAuthentication /+"manyToOneMappings.[name='Contoso Employees'].rules.[certificateField='Subject',certificateSubField='O',matchCriteria='Contoso',compareCaseSensitive='True']" /commit:apphost

appcmd.exe set config "Default Web Site" -section:system.webServer/security/access /sslFlags:"Ssl, SslNegotiateCert" /commit:apphost

참고

AppCmd.exe 사용하여 이러한 설정을 구성할 때 커밋 매개 변수 apphost 를 로 설정해야 합니다. 그러면 구성 설정이 ApplicationHost.config 파일의 적절한 위치 섹션에 커밋됩니다.

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetApplicationHostConfiguration();

ConfigurationSection iisClientCertificateMappingAuthenticationSection = config.GetSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "Default Web Site");

iisClientCertificateMappingAuthenticationSection["enabled"] = true;

iisClientCertificateMappingAuthenticationSection["manyToOneCertificateMappingsEnabled"] = true;

ConfigurationElementCollection manyToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.GetCollection("manyToOneMappings");

ConfigurationElement addElement = manyToOneMappingsCollection.CreateElement("add");

addElement["name"] = @"Contoso Employees";

addElement["enabled"] = true;

addElement["permissionMode"] = @"Allow";

addElement["userName"] = @"Username";

addElement["password"] = @"Password";

ConfigurationElementCollection rulesCollection = addElement.GetCollection("rules");

ConfigurationElement addElement1 = rulesCollection.CreateElement("add");

addElement1["certificateField"] = @"Subject";

addElement1["certificateSubField"] = @"O";

addElement1["matchCriteria"] = @"Contoso";

addElement1["compareCaseSensitive"] = true;

rulesCollection.Add(addElement1);

manyToOneMappingsCollection.Add(addElement);

ConfigurationSection accessSection = config.GetSection("system.webServer/security/access", "Default Web Site");

accessSection["sslFlags"] = @"Ssl, SslNegotiateCert";

serverManager.CommitChanges();

}

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetApplicationHostConfiguration

Dim iisClientCertificateMappingAuthenticationSection As ConfigurationSection = config.GetSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "Default Web Site")

iisClientCertificateMappingAuthenticationSection("enabled") = True

iisClientCertificateMappingAuthenticationSection("manyToOneCertificateMappingsEnabled") = True

Dim manyToOneMappingsCollection As ConfigurationElementCollection = iisClientCertificateMappingAuthenticationSection.GetCollection("manyToOneMappings")

Dim addElement As ConfigurationElement = manyToOneMappingsCollection.CreateElement("add")

addElement("name") = "Contoso Employees"

addElement("enabled") = True

addElement("permissionMode") = "Allow"

addElement("userName") = "Username"

addElement("password") = "Password"

Dim rulesCollection As ConfigurationElementCollection = addElement.GetCollection("rules")

Dim addElement1 As ConfigurationElement = rulesCollection.CreateElement("add")

addElement1("certificateField") = "Subject"

addElement1("certificateSubField") = "O"

addElement1("matchCriteria") = "Contoso"

addElement1("compareCaseSensitive") = True

rulesCollection.Add(addElement1)

manyToOneMappingsCollection.Add(addElement)

Dim accessSection As ConfigurationSection = config.GetSection("system.webServer/security/access", "Default Web Site")

accessSection("sslFlags") = "Ssl, SslNegotiateCert"

serverManager.CommitChanges()

End Sub

End Module

JavaScript

var adminManager = new ActiveXObject('Microsoft.ApplicationHost.WritableAdminManager');

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST";

var iisClientCertificateMappingAuthenticationSection = adminManager.GetAdminSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "MACHINE/WEBROOT/APPHOST/Default Web Site");

iisClientCertificateMappingAuthenticationSection.Properties.Item("enabled").Value = true;

iisClientCertificateMappingAuthenticationSection.Properties.Item("manyToOneCertificateMappingsEnabled").Value = true;

var manyToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.ChildElements.Item("manyToOneMappings").Collection;

var addElement = manyToOneMappingsCollection.CreateNewElement("add");

addElement.Properties.Item("name").Value = "Contoso Employees";

addElement.Properties.Item("enabled").Value = true;

addElement.Properties.Item("permissionMode").Value = "Allow";

addElement.Properties.Item("userName").Value = "Username";

addElement.Properties.Item("password").Value = "Password";

var rulesCollection = addElement.ChildElements.Item("rules").Collection;

var addElement1 = rulesCollection.CreateNewElement("add");

addElement1.Properties.Item("certificateField").Value = "Subject";

addElement1.Properties.Item("certificateSubField").Value = "O";

addElement1.Properties.Item("matchCriteria").Value = "Contoso";

addElement1.Properties.Item("compareCaseSensitive").Value = true;

rulesCollection.AddElement(addElement1);

manyToOneMappingsCollection.AddElement(addElement);

var accessSection = adminManager.GetAdminSection("system.webServer/security/access", "MACHINE/WEBROOT/APPHOST/Default Web Site");

accessSection.Properties.Item("sslFlags").Value = "Ssl, SslNegotiateCert";

adminManager.CommitChanges();

VBScript

Set adminManager = WScript.CreateObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST"

Set iisClientCertificateMappingAuthenticationSection = adminManager.GetAdminSection("system.webServer/security/authentication/iisClientCertificateMappingAuthentication", "MACHINE/WEBROOT/APPHOST/Default Web Site")

iisClientCertificateMappingAuthenticationSection.Properties.Item("enabled").Value = True

iisClientCertificateMappingAuthenticationSection.Properties.Item("manyToOneCertificateMappingsEnabled").Value = True

Set manyToOneMappingsCollection = iisClientCertificateMappingAuthenticationSection.ChildElements.Item("manyToOneMappings").Collection

Set addElement = manyToOneMappingsCollection.CreateNewElement("add")

addElement.Properties.Item("name").Value = "Contoso Employees"

addElement.Properties.Item("enabled").Value = True

addElement.Properties.Item("permissionMode").Value = "Allow"

addElement.Properties.Item("userName").Value = "Username"

addElement.Properties.Item("password").Value = "Password"

Set rulesCollection = addElement.ChildElements.Item("rules").Collection

Set addElement1 = rulesCollection.CreateNewElement("add")

addElement1.Properties.Item("certificateField").Value = "Subject"

addElement1.Properties.Item("certificateSubField").Value = "O"

addElement1.Properties.Item("matchCriteria").Value = "Contoso"

addElement1.Properties.Item("compareCaseSensitive").Value = True

rulesCollection.AddElement(addElement1)

manyToOneMappingsCollection.AddElement(addElement)

Set accessSection = adminManager.GetAdminSection("system.webServer/security/access", "MACHINE/WEBROOT/APPHOST/Default Web Site")

accessSection.Properties.Item("sslFlags").Value = "Ssl, SslNegotiateCert"

adminManager.CommitChanges()