Microsoft 365에 대한 일반적인 VPN 분할 터널링 시나리오

참고

이 문서는 원격 사용자를 위한 Microsoft 365 최적화를 다루는 문서 집합의 일부입니다.

- VPN 분할 터널링을 사용하여 원격 사용자를 위한 Microsoft 365 연결을 최적화하는 방법에 대한 개요는 개요: Microsoft 365용 VPN 분할 터널링을 참조하세요.

- VPN 분할 터널링을 구현하는 방법에 대한 자세한 지침은 Microsoft 365용 VPN 분할 터널링 구현을 참조하세요.

- VPN 분할 터널링 환경에서 Teams 미디어 트래픽을 보호하는 방법에 대한 지침은 VPN 분할 터널링을 위한 Teams 미디어 트래픽 보안을 참조하세요.

- VPN 환경에서 Stream 및 라이브 이벤트를 구성하는 방법에 대한 자세한 내용은 VPN 환경에서 Stream 및 라이브 이벤트에 대한 특별 고려 사항을 참조하세요.

- 중국 사용자의 Microsoft 365 전 세계 테넌트 성능을 최적화하는 방법에 대한 자세한 내용은 중국 사용자를 위한 Microsoft 365 성능 최적화를 참조하세요.

아래 목록에는 엔터프라이즈 환경에서 가장 일반적인 VPN 시나리오가 표시됩니다. 대부분의 고객은 일반적으로 모델 1(VPN 강제 터널)을 사용합니다. 이 섹션에서는 비교적 적은 노력으로 달성할 수 있으며 네트워크 성능 및 사용자 환경에 엄청난 이점을 제공하는 모델 2로 빠르고 안전하게 전환하는 데 도움이 됩니다.

| 모델 | 설명 |

|---|---|

| 1. VPN 강제 터널 | 트래픽의 100%가 온-프레미스, 인터넷 및 모든 O365/M365를 포함한 VPN 터널로 이동합니다. |

| 2. VPN 강제 터널(일부 예외 포함) | VPN 터널이 기본적으로 사용되며 (VPN로의 기본 라우팅 포인트) 직접 전송하도록 허용된 가장 중요한 몇 가지 예외 시나리오가 있음 |

| 3. VPN 강제 터널(광범위한 예외 포함) | VPN 터널은 기본적으로 사용됩니다(VPN에 대한 기본 경로 지점). 직접 이동이 허용되는 광범위한 예외(예: 모든 Microsoft 365, All Salesforce, All Zoom) |

| 4. VPN 선택적 터널 | VPN 터널은 corpnet 기반 서비스에만 사용됩니다. 기본 경로(인터넷 및 모든 인터넷 기반 서비스)는 직접 진행됩니다. |

| 5. VPN 없음 | #2의 변형입니다. 레거시 VPN 대신 모든 corpnet 서비스는 최신 보안 방법(예: Zscaler ZPA, Microsoft Entra ID 프록시/MCAS 등)을 통해 게시됩니다. |

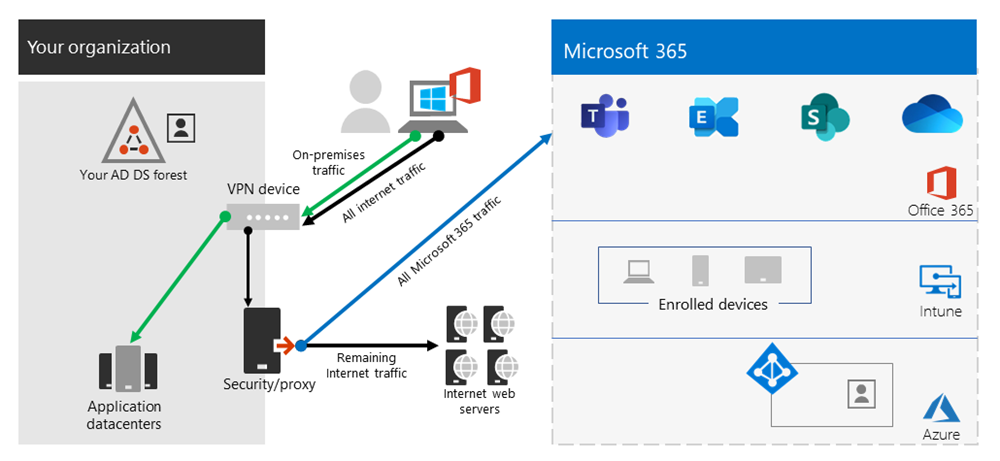

1. VPN 강제 터널

대부분의 엔터프라이즈 고객에게 가장 일반적인 시작 시나리오입니다. 강제 VPN이 사용됩니다. 즉, 엔드포인트가 회사 네트워크 내에 있는지 여부에 관계없이 트래픽의 100%가 회사 네트워크로 전달됩니다. Microsoft 365 또는 인터넷 검색과 같은 외부(인터넷) 바인딩된 트래픽은 프록시와 같은 온-프레미스 보안 장비에서 머리로 다시 고정됩니다. 사용자의 거의 100%가 원격으로 작업하는 현재의 환경에서 이 모델은 VPN 인프라에 높은 부하를 가하고 모든 회사 트래픽의 성능을 크게 저해하여 기업이 위기 상황에서 효율적으로 운영할 수 있도록 합니다.

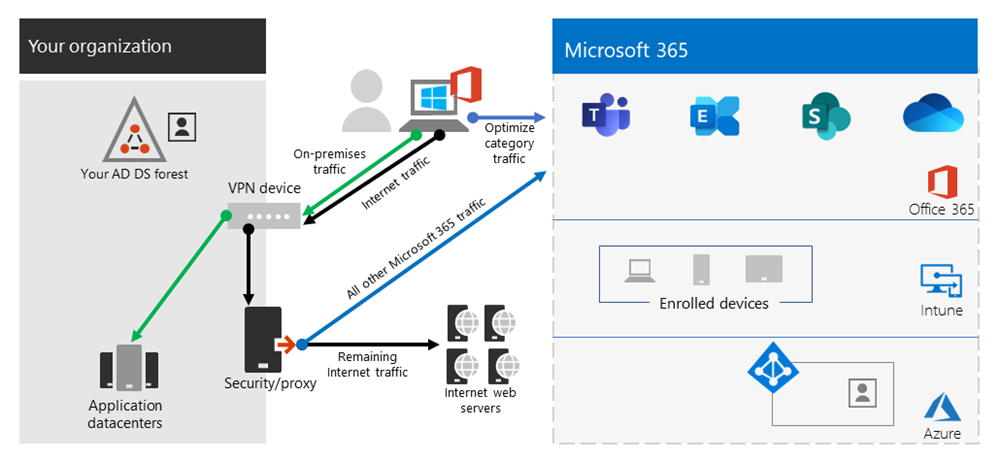

2. 소수의 신뢰할 수 있는 예외가 있는 VPN 강제 터널

기업이 운영할 때 훨씬 더 효율적입니다. 이 모델을 사용하면 부하가 높고 대기 시간이 중요한 제어되고 정의된 몇 가지 엔드포인트가 VPN 터널을 우회하고 Microsoft 365 서비스로 직접 이동하도록 허용합니다. 이렇게 하면 오프로드된 서비스의 성능이 크게 향상되고 VPN 인프라의 부하가 감소하므로 리소스에 대한 경합이 낮아야 하는 요소가 계속 작동할 수 있습니다. 이 문서에서는 수많은 긍정적인 결과로 간단하고 정의된 작업을 신속하게 수행할 수 있으므로 로의 전환을 지원하는 데 집중합니다.

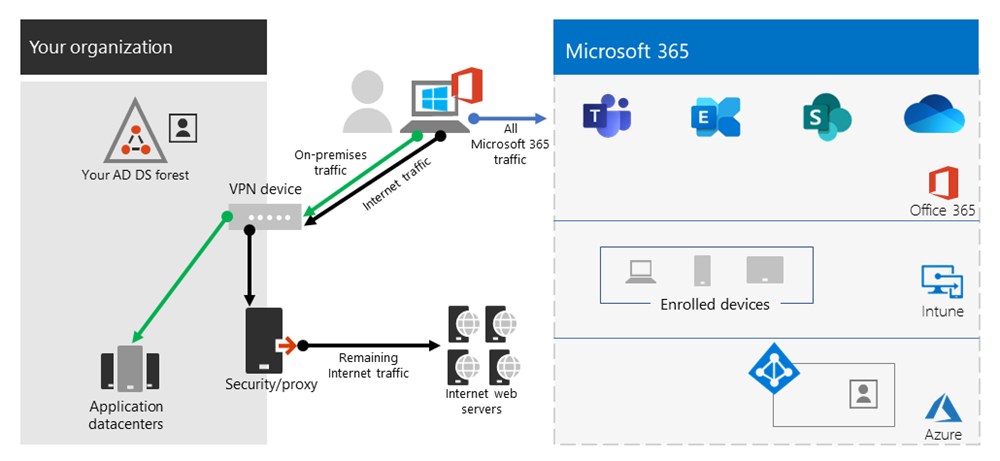

3. VPN 강제 터널(광범위한 예외 포함)

모델 2의 scope 확장합니다. 정의된 엔드포인트의 작은 그룹을 직접 보내는 대신 모든 트래픽을 Microsoft 365 및 SalesForce와 같은 신뢰할 수 있는 서비스로 직접 보냅니다. 따라서 회사 VPN 인프라의 부하가 줄어들며 정의된 서비스의 성능이 향상됩니다. 이 모델은 의 타당성을 평가하고 구현하는 데 더 많은 시간이 걸릴 수 있으므로 모델 2가 성공적으로 배치되면 나중에 반복적으로 수행할 수 있는 단계일 수 있습니다.

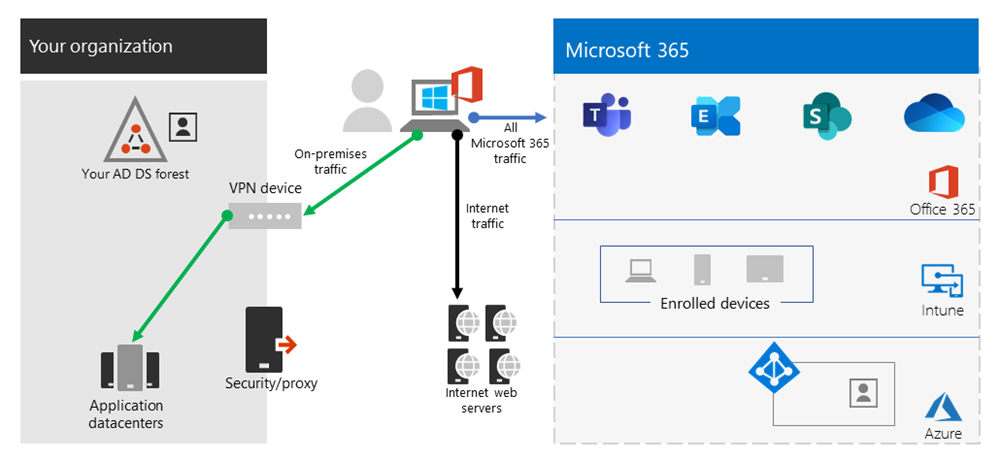

4. VPN 선택적 터널

회사 IP 주소가 있는 것으로 식별된 트래픽만 VPN 터널 아래로 전송되므로 인터넷 경로가 다른 모든 항목의 기본 경로라는 세 번째 모델을 반대로 바꿉니다. 이 모델을 안전하게 구현하려면 조직에서 제로 트러스트 경로를 제대로 따라야 하빈다. 더 많은 서비스가 회사 네트워크에서 클라우드로 이동함에 따라 이 모델 또는 일부 변형이 시간이 지남에 따라 필요한 기본값이 될 수 있습니다.

Microsoft는 이 모델을 내부적으로 사용합니다. Microsoft의 VPN 분할 터널링 구현에 대한 자세한 내용은 VPN에서 실행: Microsoft가 원격 인력을 연결하는 방법에서 확인할 수 있습니다.

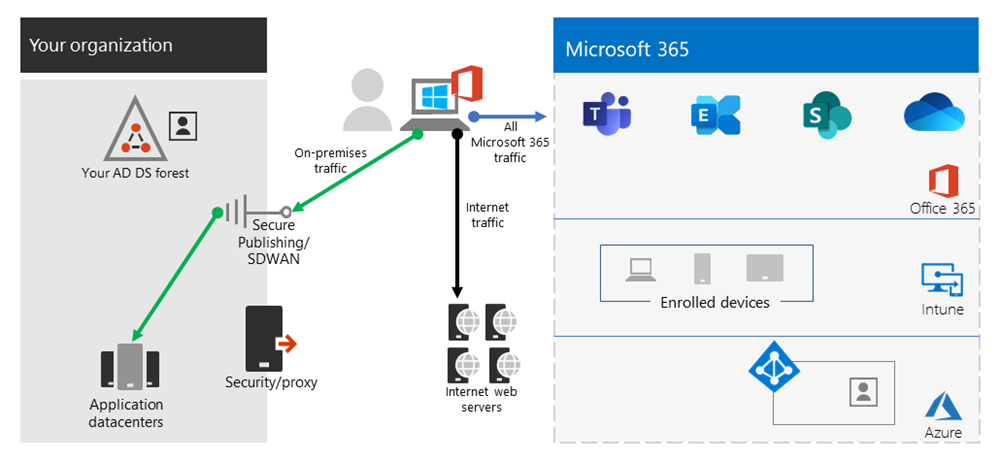

5. VPN 없음

최신 보안 접근 방식 또는 Microsoft Entra ID 프록시, Defender for Cloud Apps, Zscaler ZPA 등과 같은 SDWAN 솔루션을 통해 내부 서비스를 게시하는 모델 번호 2의 고급 버전입니다.

관련 문서

VPN 분할 터널링을 위한 Teams 미디어 트래픽 보호

VPN 환경의 Stream 및 라이브 이벤트에 대한 특별 고려 사항

중국 사용자를 위한 Microsoft 365 성능 최적화

보안 전문가와 IT가 오늘날의 고유한 원격 작업 시나리오에서 최신 보안 제어를 달성할 수 있는 다른 방법(Microsoft 보안팀 블로그)

Microsoft에서 VPN 성능 향상: Windows 10 VPN 프로필을 사용하여 자동 연결 허용