2단계. 엔터프라이즈 테넌트용 Microsoft 365에 대한 최적의 네트워킹

엔터프라이즈용 Microsoft 365에는 Teams 및 Exchange Online, Microsoft Intune과 같은 클라우드 생산성 앱과 Microsoft Azure의 많은 ID 및 보안 서비스가 포함됩니다. 이러한 모든 클라우드 기반 서비스는 온-프레미스 네트워크 또는 인터넷의 모든 위치에 있는 클라이언트 디바이스의 연결 보안, 성능 및 안정성에 의존합니다.

테넌트에서 네트워크 액세스를 최적화하려면 다음을 수행해야 합니다.

- 온-프레미스 사용자와 Microsoft 글로벌 네트워크에 가장 가까운 위치 간의 경로를 최적화합니다.

- 원격 액세스 VPN 솔루션을 사용하는 원격 사용자를 위해 Microsoft 글로벌 네트워크에 대한 액세스를 최적화합니다.

- Network Insights를 사용하여 사무실 위치에 대한 네트워크 경계를 디자인합니다.

- Office 365 CDN을 사용하여 SharePoint 사이트에서 호스트되는 특정 자산에 대한 액세스를 최적화합니다.

- 엔드포인트 목록을 사용하여 Microsoft 365 신뢰할 수 있는 트래픽에 대한 처리를 우회하고 변경이 수행될 때 목록 업데이트를 자동화하도록 프록시 및 네트워크 에지 디바이스를 구성합니다.

엔터프라이즈 온-프레미스 작업자

엔터프라이즈 네트워크의 경우 클라이언트와 가장 가까운 Microsoft 365 엔드포인트 간에 가장 성능이 뛰어난 네트워크 액세스를 사용하도록 설정하여 최종 사용자 환경을 최적화해야 합니다. 최종 사용자 환경의 품질은 사용자가 사용하는 애플리케이션의 성능 및 응답성과 직접 관련이 있습니다. 예를 들어 Microsoft Teams는 짧은 대기 시간을 사용하여 사용자 전화 통화, 회의 및 공유 화면 공동 작업이 결함이 없도록 합니다.

네트워크 디자인의 주요 목표는 클라이언트 디바이스에서 Microsoft 글로벌 네트워크로의 RTT(왕복 시간)를 줄여 대기 시간을 최소화하는 것입니다. Microsoft의 모든 데이터 센터와 짧은 대기 시간, 고가용성 클라우드 애플리케이션 진입점(프런트 도어라고도 함)을 상호 연결하는 Microsoft의 공용 네트워크 백본입니다.

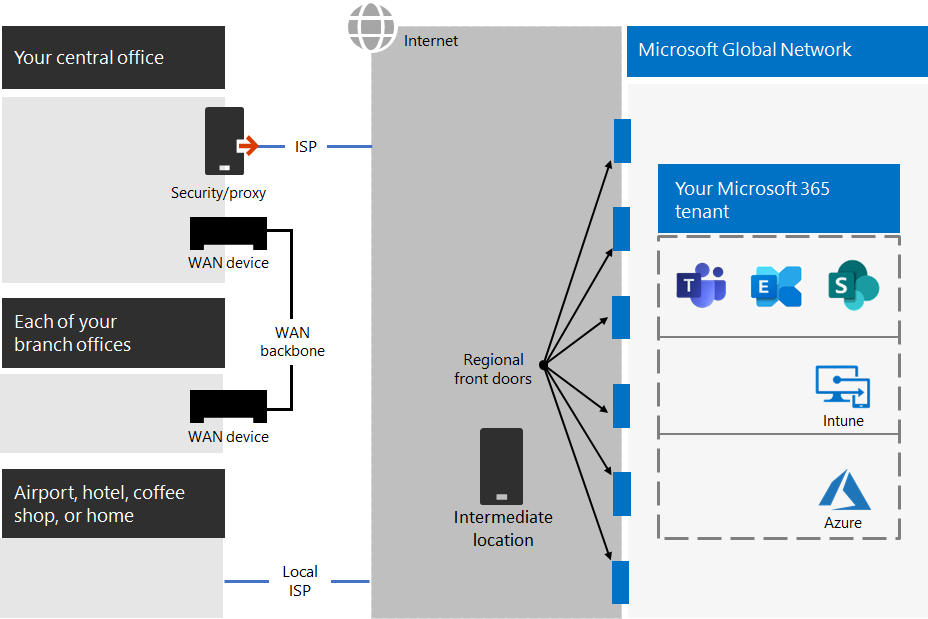

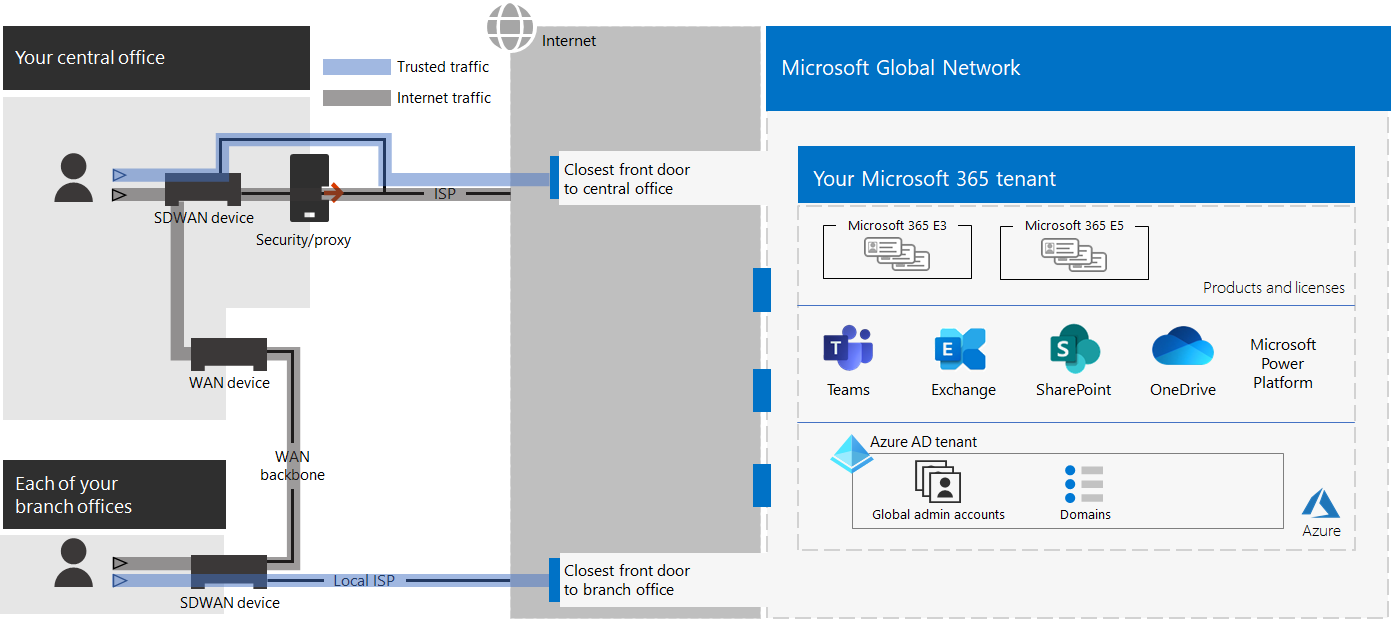

다음은 기존 엔터프라이즈 네트워크의 예입니다.

이 그림에서 지점은 WAN(광역 네트워크) 디바이스 및 WAN 백본을 통해 중앙 사무실에 연결합니다. 인터넷 액세스는 중앙 사무실의 네트워크 에지 및 ISP(인터넷 서비스 공급자)의 보안 또는 프록시 디바이스를 통해 이루어집니다. 인터넷에서 Microsoft 글로벌 네트워크는 전 세계 지역에 일련의 현관문을 보유하고 있습니다. 조직은 트래픽에 대한 추가 패킷 처리 및 보안을 위해 중간 위치를 사용할 수도 있습니다. 조직의 Microsoft 365 테넌트는 Microsoft 글로벌 네트워크 내에 있습니다.

Microsoft 365 클라우드 서비스에 대한 이 구성의 문제는 다음과 같습니다.

- 지점 사용자의 경우 트래픽이 로컬이 아닌 정문으로 전송되어 대기 시간이 늘어나게 됩니다.

- 트래픽을 중간 위치로 보내면 신뢰할 수 있는 트래픽에서 중복 패킷 처리를 수행하는 네트워크 헤어핀이 생성되어 대기 시간이 늘어나게 됩니다.

- 네트워크 에지 디바이스는 신뢰할 수 있는 트래픽에서 불필요한 패킷 처리 및 중복 패킷 처리를 수행하여 대기 시간을 증가합니다.

Microsoft 365 네트워크 성능을 최적화하는 것은 복잡할 필요가 없습니다. 다음과 같은 몇 가지 주요 원칙에 따라 최상의 성능을 얻을 수 있습니다.

- Microsoft 클라우드 서비스로 향하는 신뢰할 수 있는 트래픽인 Microsoft 365 네트워크 트래픽을 식별합니다.

- 사용자가 Microsoft 365에 연결하는 각 위치에서 인터넷으로 Microsoft 365 네트워크 트래픽의 로컬 분기 송신을 허용합니다.

- 네트워크 헤어핀을 사용하지 않습니다.

- Microsoft 365 트래픽이 프록시 및 패킷 검사 디바이스를 우회하도록 허용합니다.

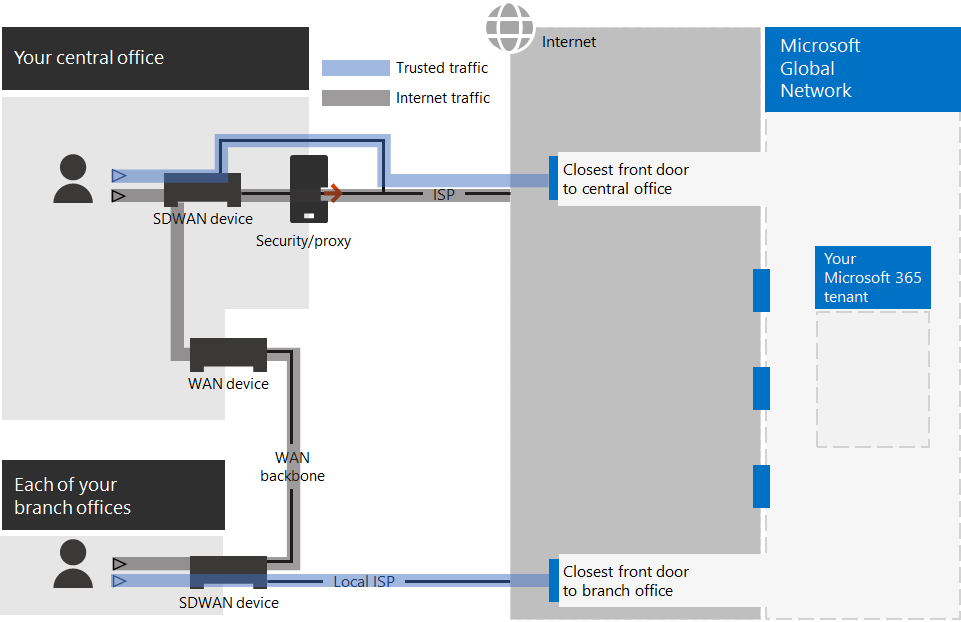

이러한 원칙을 구현하는 경우 Microsoft 365에 최적화된 엔터프라이즈 네트워크를 얻게 됩니다.

이 그림에서 지점은 신뢰할 수 있는 Microsoft 365 트래픽을 지역적으로 가장 가까운 정문으로 보내는 SDWAN(소프트웨어 정의 WAN 디바이스) 디바이스를 통해 자체 인터넷 연결을 갖습니다. 중앙 사무실에서 신뢰할 수 있는 Microsoft 365 트래픽은 보안 또는 프록시 디바이스를 우회하며 중간 디바이스는 더 이상 사용되지 않습니다.

최적화된 구성이 기존 엔터프라이즈 네트워크의 대기 시간 문제를 해결하는 방법은 다음과 같습니다.

- 신뢰할 수 있는 Microsoft 365 트래픽은 WAN 백본을 건너뛰고 모든 사무실의 로컬 정문으로 전송되어 대기 시간이 감소합니다.

- 중복 패킷 처리를 수행하는 네트워크 헤어핀은 Microsoft 365 신뢰할 수 있는 트래픽에 대해 건너뛰어 대기 시간을 줄입니다.

- 불필요한 패킷 처리 및 중복 패킷 처리를 수행하는 네트워크 에지 디바이스는 Microsoft 365 신뢰할 수 있는 트래픽에 대해 건너뛰어 대기 시간을 줄입니다.

자세한 내용은 Microsoft 365 네트워크 연결 개요를 참조하세요.

원격 작업자

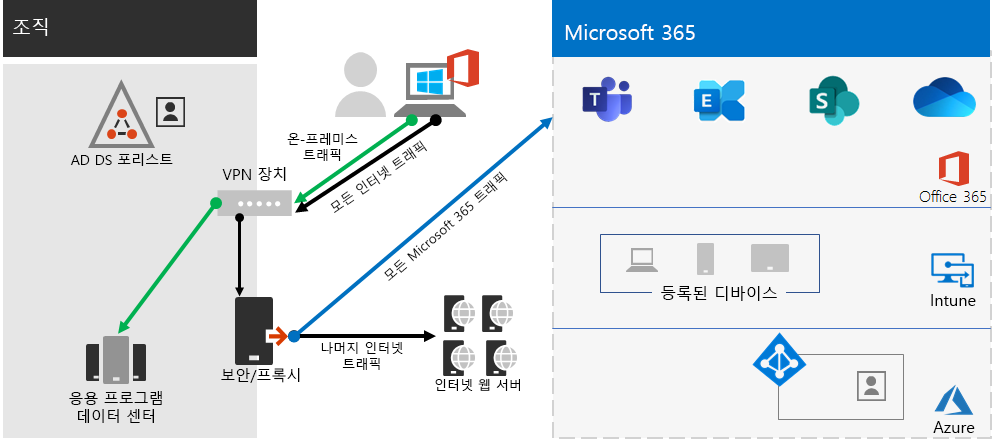

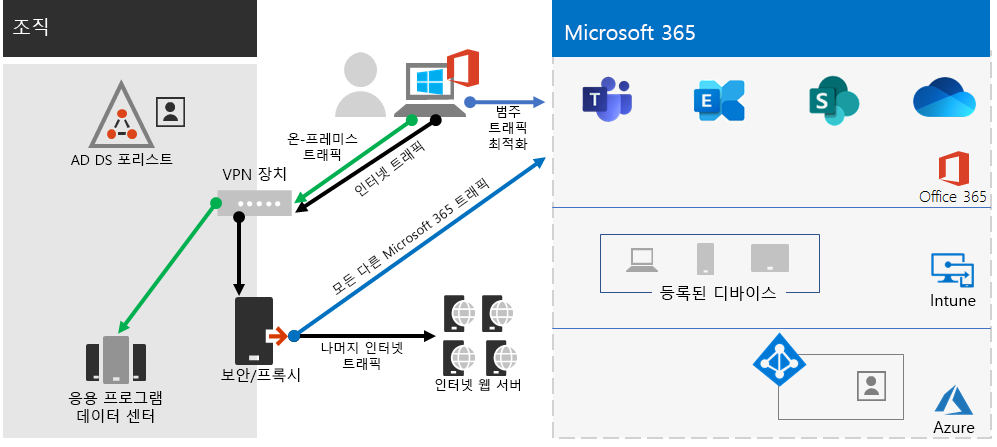

원격 작업자가 기존 VPN 클라이언트를 사용하 여 조직 네트워크에 대한 원격 액세스 권한을 얻는 경우, VPN 클라이언트에 분할 터널링 지원이 되는지 확인합니다. 분할 터널링이 없으면 모든 원격 작업 트래픽이 VPN 연결을 통해 전송되며, 여기서 조직의 에지 디바이스로 전달되고 처리된 다음 인터넷으로 전송되어야 합니다. 예를 들면 다음과 같습니다.

이 그림에서 Microsoft 365 트래픽은 조직을 통해 간접 경로를 가져와야 하며, VPN 클라이언트의 물리적 위치에서 멀리 떨어진 Microsoft Global Network 정문으로 전달될 수 있습니다. 이 간접 경로는 네트워크 트래픽에 대기 시간을 더하여 전반적인 성능을 저하시킵니다.

분할 터널링을 사용할 경우, 사용자는 특정 유형의 트래픽을 제외하여 VPN 연결을 통해 조직 네트워크에 보내지 않도록 VPN 클라이언트를 구성할 수 있습니다.

Microsoft 365 클라우드 리소스에 대한 액세스를 최적화하려면 VPN 연결을 통해 범주 최적화 Microsoft 365 끝점으로의 트래픽을 제외하도록 분할 터널링 VPN 클라이언트를 구성합니다. 자세한 내용은 Office 365 엔드포인트 범주 및 분할 터널링을 위한 최적화 범주 엔드포인트 목록을 참조하세요.

다음은 분할 터널링을 위한 결과 트래픽 흐름으로, 대부분의 Microsoft 365 클라우드 앱 트래픽이 VPN 연결을 우회합니다.

이 그림에서 VPN 클라이언트는 중요한 Microsoft 365 클라우드 서비스 트래픽을 인터넷을 통해 가장 가까운 정문으로 Microsoft 글로벌 네트워크로 직접 보내고 받습니다.

자세한 내용과 지침은 VPN 분산 터널링을 사용한 원격 근무자의 Office 365 연결 최적화를 참조하세요.

Network Insights 사용

네트워크 인사이트는 Office 위치에 대한 네트워크 경계를 설계하는 데 도움이 되는 Microsoft 365 테넌트에서 수집된 성능 메트릭입니다. 각 인사이트는 온-프레미스 사용자가 테넌트 액세스하는 각 지리적 위치에 대해 지정된 문제에 대한 성능 특성에 대한 라이브 세부 정보를 제공합니다.

테넌트용으로 표시될 수 있는 두 가지 테넌트 수준 네트워크 인사이트가 있습니다.

각 사무실 위치에 대한 특정 네트워크 인사이트는 다음과 같습니다.

- 백홀된 네트워크 송신

- 가까운 고객을 위해 더 나은 성능 검색

- 최적이 아닌 Exchange Online 서비스 정문 사용

- 최적이 아닌 SharePoint Online 서비스 프런트 도어 사용

- SharePoint Front Door에서 낮은 다운로드 속도

- 중국 사용자 최적 네트워크 송신

자세한 내용은 Microsoft 365 Network Insights를 참조하세요.

Office 365 CDN을 사용하여 SharePoint 성능

클라우드 기반 CDN(Content Delivery Network)을 사용하면 로드 시간을 줄이고 대역폭을 절약하며 응답 속도를 높일 수 있습니다. CDN은 그래픽 또는 비디오 파일과 같은 정적 자산을 요청하는 브라우저에 더 가깝게 캐시하여 성능을 향상시켜 다운로드 속도를 높이고 대기 시간을 줄이는 데 도움이 됩니다. Microsoft 365 E3 및 E5의 SharePoint에 포함된 기본 제공 Office 365 CDN(Content Delivery Network)을 사용하여 정적 자산을 호스트하여 SharePoint 페이지에 더 나은 성능을 제공할 수 있습니다.

Office 365 CDN은 여러 위치, 즉 출발지에 정적 자산을 호스트하고 글로벌 고속 네트워크에서 제공할 수 있는 여러 CDN으로 구성됩니다. Office 365 CDN에서 호스트하려는 콘텐츠의 종류에 따라 공개 원본, 개인 원본 또는 둘 다를 추가할 수 있습니다.

배포 및 구성되면 Office 365 CDN은 퍼블릭 및 프라이빗 원본의 자산을 업로드하고 인터넷을 통해 있는 사용자에게 빠르게 액세스할 수 있도록 합니다.

자세한 내용은 SharePoint Online에서 Office 365 CDN 사용을 참조하세요.

자동화된 엔드포인트 목록

온-프레미스 클라이언트, 에지 디바이스 및 클라우드 기반 패킷 분석 서비스가 신뢰할 수 있는 Microsoft 365 트래픽 처리를 건너뛰도록 하려면 Microsoft 365 서비스에 해당하는 엔드포인트 집합(IP 주소 범위 및 DNS 이름)으로 구성해야 합니다. 이러한 엔드포인트는 방화벽 및 기타 에지 보안 디바이스, 프록시를 우회하기 위한 클라이언트 컴퓨터용 PAC 파일 또는 지점의 SD-WAN 디바이스에서 수동으로 구성할 수 있습니다. 그러나 엔드포인트는 시간이 지남에 따라 변경되어 이러한 위치에서 엔드포인트 목록을 지속적으로 수동으로 유지 관리해야 합니다.

클라이언트 PAC 파일 및 네트워크 디바이스에서 Microsoft 365 엔드포인트에 대한 목록 및 변경 관리를 자동화하려면 Office 365 IP 주소 및 URL REST 기반 웹 서비스를 사용합니다. 이 서비스를 사용하면 Microsoft 365 네트워크 트래픽을 더 잘 식별하고 구별할 수 있으므로 최신 변경 내용을 더 쉽게 평가하고 구성하며 최신 상태를 유지할 수 있습니다.

PowerShell, Python 또는 기타 언어를 사용하여 시간이 지남에 따라 엔드포인트에 대한 변경 내용을 확인하고 PAC 파일 및 에지 네트워크 디바이스를 구성할 수 있습니다.

기본 프로세스는 다음과 같습니다.

- Office 365 IP 주소 및 URL 웹 서비스와 선택한 구성 메커니즘을 사용하여 현재 Microsoft 365 엔드포인트 집합으로 PAC 파일 및 네트워크 디바이스를 구성합니다.

- 매일 되풀이를 실행하여 엔드포인트의 변경 내용을 확인하거나 알림 방법을 사용합니다.

- 변경 내용이 감지되면 클라이언트 컴퓨터용 PAC 파일을 다시 생성 및 재배포하고 네트워크 디바이스를 변경합니다.

자세한 내용은 Office 365 IP 주소 및 URL 웹 서비스를 참조하세요.

2단계의 결과

최적의 네트워킹을 사용하는 Microsoft 365 테넌트에서 다음을 결정했습니다.

- 모든 지점에 인터넷 연결을 추가하고 네트워크 헤어핀을 제거하여 온-프레미스 사용자의 네트워크 성능을 최적화하는 방법입니다.

- 지속적인 업데이트(엔터프라이즈 네트워크에 가장 적합)를 포함하여 클라이언트 기반 PAC 파일 및 네트워크 디바이스 및 서비스에 대해 자동화된 신뢰할 수 있는 엔드포인트 목록을 구현하는 방법입니다.

- 온-프레미스 리소스에 대한 원격 작업자의 액세스를 지원하는 방법입니다.

- Network Insights를 사용하는 방법

- Office 365 CDN을 배포하는 방법

다음은 최적의 네트워킹을 사용하는 엔터프라이즈 조직 및 테넌트 예입니다.

이 그림에서 이 엔터프라이즈 조직의 테넌트는 다음과 같습니다.

- 신뢰할 수 있는 Microsoft 365 트래픽을 로컬 정문으로 전달하는 SDWAN 디바이스를 사용하여 각 지점의 로컬 인터넷 액세스

- 네트워크 헤어핀이 없습니다.

- Microsoft 365 신뢰할 수 있는 트래픽을 로컬 현관으로 전달하는 중앙 사무실 보안 및 프록시 에지 디바이스.

최적의 네트워킹을 위한 지속적인 유지 관리

지속적으로 다음을 수행해야 할 수 있습니다.

- 엔드포인트의 변경 내용을 위해 에지 디바이스 및 배포된 PAC 파일을 업데이트하거나 자동화된 프로세스가 제대로 작동하는지 확인합니다.

- Office 365 CDN에서 자산을 관리합니다.

- 엔드포인트 변경에 대한 VPN 클라이언트의 분할 터널링 구성을 업데이트합니다.

다음 단계

ID를 계속 사용하여 온-프레미스 계정 및 그룹을 동기화하고 보안 사용자 로그인을 적용합니다.