SP2를 사용하여 MIM 2016 설치: Microsoft Entra ID P1 또는 P2 고객을 위한 MIM 서비스 및 포털

메모

이 가이드에서는 Contoso라는 회사의 예시 이름과 값을 사용합니다. 이러한 항목을 사용자 고유의 항목으로 대체합니다. 예를 들어:

- MIM 서비스 및 포털 서버 이름 - mim.contoso.com

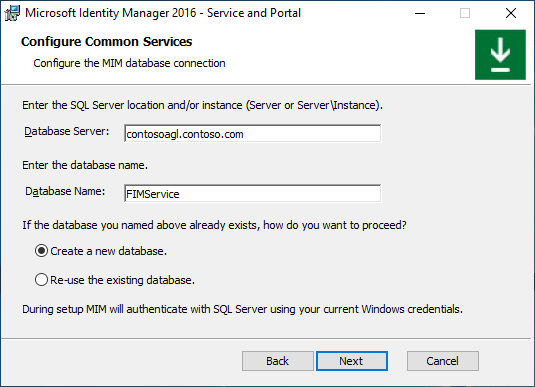

- SQL Server 이름 - contosoagl.contoso.com

- 서비스 계정 이름 - svcMIMService

- 도메인 이름 - contoso

- 암호 - Pass@word1

시작하기 전에

- 이 가이드는 Microsoft Entra ID P1 또는 P2에 대한 라이선스가 부여된 조직에 MIM 서비스를 설치하기 위한 것입니다. 조직에 Microsoft Entra ID P1 또는 P2가 없거나 Microsoft Entra ID를 사용하지 않는 경우 MIM볼륨 라이선스 버전에 대한

설치 가이드를 따라야 합니다. - Microsoft Entra 사용자 자격 증명이 있어야 하며, 테넌트 구독에 Microsoft Entra ID P1 또는 P2가 포함되어 있는지와 앱 등록을 만들 수 있는 충분한 권한이 있는지 검증할 수 있어야 합니다.

- Office 365 애플리케이션 컨텍스트 인증을 사용하려는 경우 스크립트를 실행하여 MICROSOFT Entra ID에 MIM 서비스 응용 프로그램을 등록하고 OFFICE 365의 MIM 서비스 사서함에 액세스할 수 있는 MIM 서비스 권한을 부여해야 합니다. 설치하는 동안 나중에 결과 애플리케이션 ID 및 비밀이 필요하므로 스크립트 출력을 저장합니다.

배포 옵션

배포의 선택 항목은 다음 두 가지 조건에 따라 달라집니다.

- MIM 서비스가 일반 Windows 서비스 계정 또는 gMSA(그룹 관리 서비스 계정)로 실행될지 여부

- MIM 서비스가 Exchange Server, Office 365 또는 SMTP 서버를 통해 전자 메일을 보낼지 여부

사용 가능한 배포 옵션:

- 옵션 A: 일반 서비스 계정 + Exchange Server

- 옵션 B: 일반 서비스 계정 + Office 365 기본 인증

- 옵션 C: 일반 서비스 계정 + Office 365 애플리케이션 컨텍스트 인증

- 옵션 D: 일반 서비스 계정 + SMTP

- 옵션 E: 일반 서비스 계정 + 메일 서버 없음

- 옵션 F: 그룹 관리 서비스 계정 + Exchange Server

- 옵션 G: 그룹 관리 서비스 계정 + Office 365 기본 인증

- 옵션 H: 그룹 관리 서비스 계정 + Office 365 애플리케이션 컨텍스트 인증

- 옵션 I: 그룹 관리 서비스 계정 + 메일 서버 없음

메모

SMTP 서버 옵션은 일반 서비스 계정 및 Windows 통합 인증에서만 작동하며 승인을 위해 Outlook 추가 기능을 사용할 수 없습니다.

Office 365 애플리케이션 컨텍스트 인증 준비

빌드 4.6.421.0부터 MIM 서비스는 기본 인증 외에도 Office 365 사서함에 대한 애플리케이션 컨텍스트 인증을 지원합니다. 기본 인증에 대한 지원 종료는 2019년 9월 20일에 발표되었으므로 애플리케이션 컨텍스트 인증을 사용하여 알림을 보내고 승인 응답을 수집하는 것이 좋습니다.

애플리케이션 컨텍스트 인증 시나리오에서는 Microsoft Entra ID에 애플리케이션을 등록하고, 암호 대신 사용할 클라이언트 암호를 만들고, 이 애플리케이션에 MIM 서비스 사서함에 액세스할 수 있는 권한을 부여해야 합니다. MIM 서비스는 이 응용 프로그램 ID와 이 비밀을 사용하여 Office 365의 사서함에 액세스합니다. 스크립트를 사용하거나 수동으로 Microsoft Entra ID에 애플리케이션을 등록할 수 있습니다.

Microsoft Entra 관리 센터를 사용하여 애플리케이션 등록

Microsoft Entra 관리 센터 에 전역 관리자 역할로 로그인하십시오.

Microsoft Entra 블레이드로 이동하고 개요 섹션에서 테넌트 ID를 복사하여 저장합니다.

앱 등록 섹션으로 이동하고 새 등록 단추를 클릭합니다.

애플리케이션에 이름을 지정합니다. 예를 들어 MIM Service 사서함 클라이언트 액세스을 사용하고, 등록을 클릭합니다.

애플리케이션이 등록되면 애플리케이션(클라이언트) ID 값을 복사하여 저장합니다.

API 사용 권한 섹션으로 이동하여 User.Read 권한을 취소합니다. 권한 이름 옆의 세 점을 클릭하고 사용 권한 제거를 선택합니다. 이 권한을 제거할 것인지 확인합니다.

사용 권한 추가 버튼을 클릭합니다. 조직에서 사용하는

API로 전환하고 Office 입력합니다. Office 365 Exchange Online 및 응용 프로그램 사용 권한 유형을 선택합니다. 전체 입력하고 전체_액세스_로서 앱선택합니다. 사용 권한 추가 버튼을 클릭합니다. 추가된 권한이 표시되고 관리자 동의가 부여되지 않습니다. 권한 추가 버튼 옆에 있는 관리자 동의 버튼을 클릭합니다.

인증서 및 비밀로 탐색하여 새 클라이언트 비밀추가를 선택합니다. 비밀의 만료 시간을 선택하는 경우 다른 비밀을 사용하려면 MIM 서비스를 만료 날짜에 가깝게 다시 구성해야 합니다. 애플리케이션 비밀을 회전하지 않으려면 절대 선택하지 마세요. 비밀에 이름을 지정하십시오, 예를 들어 MIM 서비스, 그리고 추가 버튼을 클릭합니다. 포털에 비밀 값이 표시될 것입니다. 이 값(비밀 ID 아님)을 복사하고 저장합니다.

이제 설치 관리자가 필요로 하는 테넌트 ID, 애플리케이션 ID 및 애플리케이션 비밀이 있으므로 MIM 서비스 및 포털 설치를 계속할 수 있습니다. 또한 새로 등록된 애플리케이션의 액세스를 MIM 서비스 사서함으로만 제한할 수 있습니다(full_access_as_app 조직의 모든 사서함에 대한 액세스 권한을 부여함). 이렇게 하려면 애플리케이션 액세스 정책만들어야 합니다. 이 가이드 을 따라 애플리케이션의 액세스를 MIM 서비스 사서함으로만 제한하세요. 배포 또는 메일 사용 보안 그룹을 만들고 해당 그룹에 MIM 서비스 사서함을 추가해야 합니다. 그런 다음, PowerShell 명령을 실행하고 Exchange Online 관리자 자격 증명을 제공합니다.

New-ApplicationAccessPolicy ` -AccessRight RestrictAccess ` -AppId "<your application ID from step 5>" ` -PolicyScopeGroupId <your group email> ` -Description "Restrict MIM Service app to members of this group"

PowerShell 스크립트를 사용하여 애플리케이션 등록

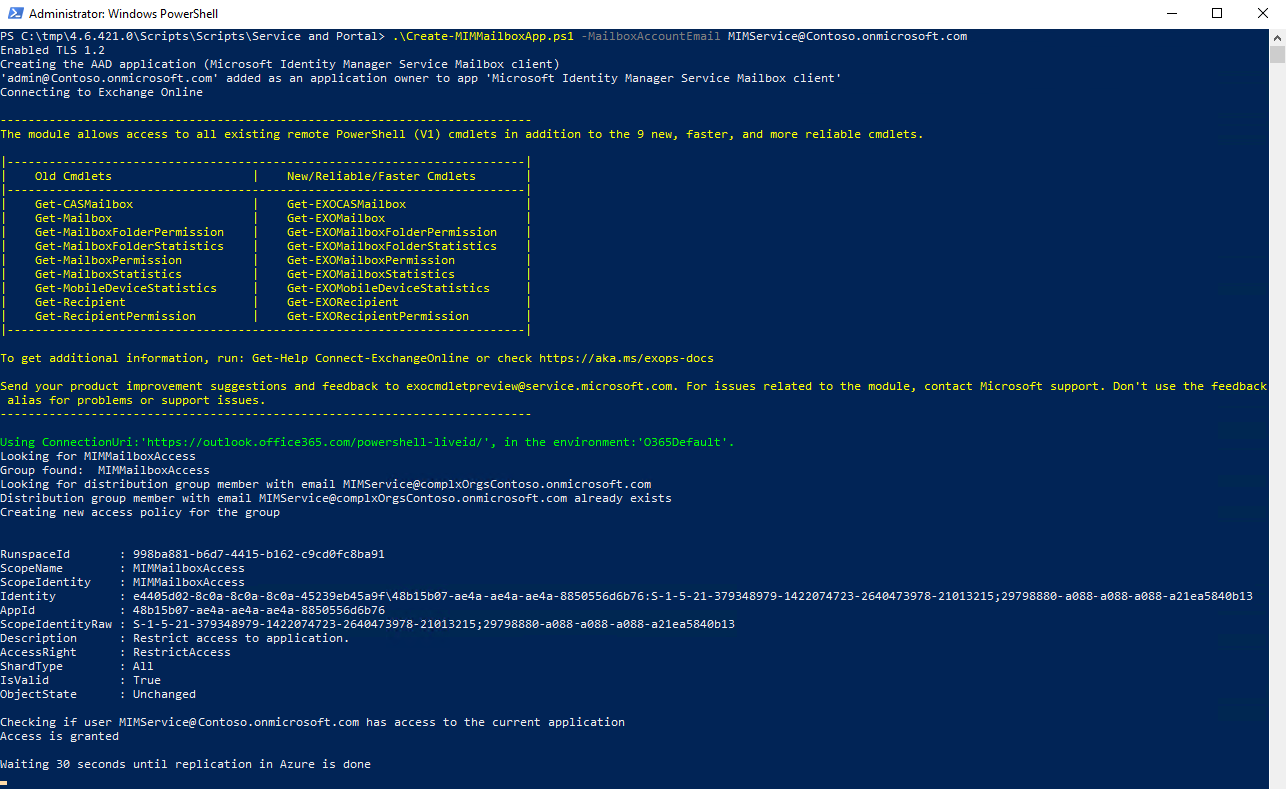

Create-MIMMailboxApp.ps1 스크립트는 Scripts.zip/Scripts/Service 및 Portal 또는 Service와 Portal.zip\Service and Portal\Program Files\Microsoft Forefront Identity Manager\2010\Service\Scripts에서 찾을 수 있습니다.

MIM 서비스 사서함이 국가 또는 정부 클라우드에서 호스트되지 않는 한 스크립트에 전달해야 하는 유일한 매개 변수는 MIM 서비스 전자 메일(예: MIMService@contoso.onmicrosoft.com)입니다.

PowerShell 창에서 -MailboxAccountEmail <메일> 매개 변수를 사용하여 Create-MIMMailboxApp.ps1 시작하고 MIM 서비스 이메일을 제공합니다.

./Create-MIMMailboxApp.ps1 -MailboxAccountEmail <MIM Service email>

자격 증명을 요청하면 Microsoft Entra 전역 관리자 자격 증명을 제공하여 Azure에 애플리케이션을 등록합니다.

애플리케이션이 등록되면 다른 팝업에서 Exchange Online 관리자 자격 증명을 요청하여 애플리케이션 액세스 정책을 만듭니다.

애플리케이션 등록이 성공하면 스크립트 출력은 다음과 같습니다.

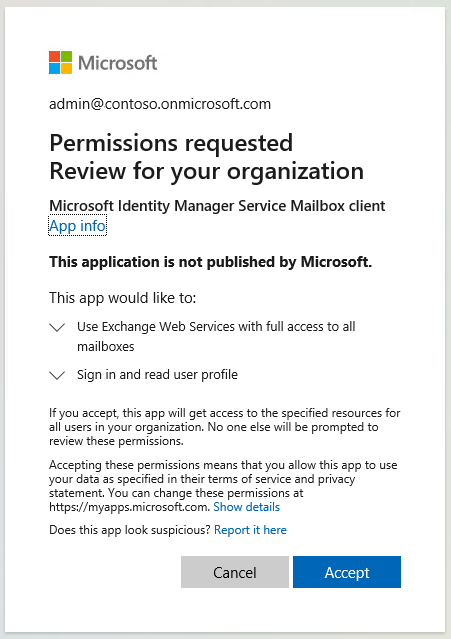

애플리케이션이 등록되고 복제 문제를 방지하기 위해 브라우저 창이 열린 후 30초 지연이 발생합니다. Microsoft Entra 테넌트 관리자 자격 증명을 제공하고 애플리케이션에 MIM 서비스 사서함에 대한 액세스 권한을 부여하는 요청을 수락합니다. 팝업 창은 다음과 같습니다.

수락 단추를 클릭하면 Microsoft 365 관리 센터로 리디렉션됩니다. 브라우저 창을 닫고 스크립트 출력을 확인할 수 있습니다.

MIM 서비스 및 포털 설치 관리자가 필요로 하는 ApplicationId, TenantId 및 ClientSecret 값을 복사합니다.

MIM 서비스 및 포털 배포

일반적인 배포 단계

c:\miminstall과 같은 설치 관리자 로그인을 유지하는 임시 디렉터리를 만듭니다.

명령 프롬프트를 관리자 권한으로 시작하고 MIM 서비스 설치 관리자 파일 폴더로 이동하여 명령을 실행합니다.

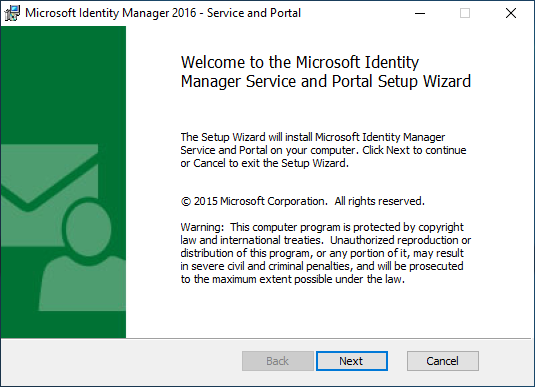

msiexec /i "Service and Portal.msi" /lvxi* c:\miminstall\log.txt시작 화면에서 다음클릭하세요.

사용 조건에 동의하면 End-User 사용권 계약을 검토하고 다음 클릭합니다.

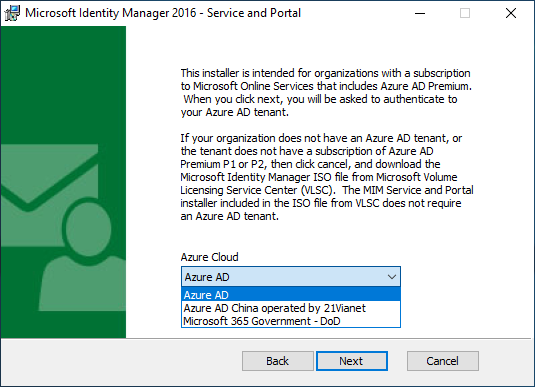

국가별 클라우드는 Azure의 격리된 인스턴스입니다. 테넌트가 호스트되는 Azure Cloud 인스턴스를 선택하고 다음클릭합니다.

국가 또는 정부 클라우드를 사용하지 않는 조직은 글로벌 인스턴스인 Microsoft Entra ID를 선택해야 합니다.

Azure 인스턴스에서 선택한 화면 이미지

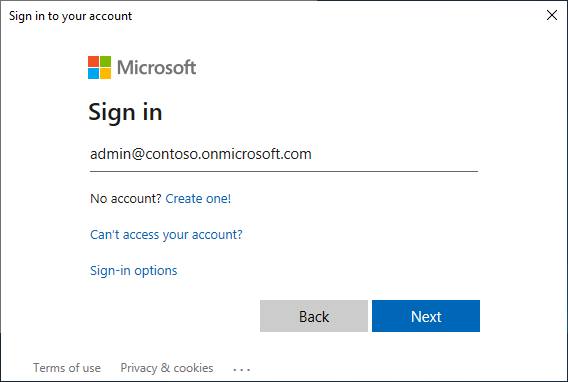

적절한 클라우드를 선택하면 설치 관리자가 해당 테넌트에 인증하도록 요청합니다. 팝업 창에서 테넌트 구독 수준의 유효성을 검사하기 위해 해당 테넌트에 있는 사용자의 Microsoft Entra 사용자 자격 증명을 제공합니다. Microsoft Entra 사용자 이름을 입력하고 다음클릭하세요.

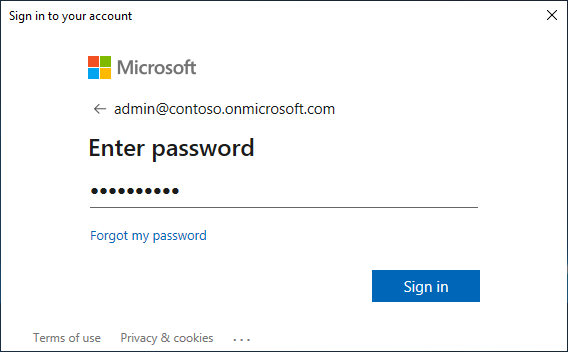

암호를 입력하고 로그인클릭하세요.

설치 관리자가 Microsoft Entra ID P1 또는 Microsoft Entra ID P1 또는 P2를 포함하는 다른 구독에 대한 구독을 찾을 수 없는 경우 팝업 오류가 표시됩니다. 사용자 이름이 올바른 테넌트에 대한 것이 맞는지 확인하고 설치 관리자 로그 파일을 참조하여 자세한 내용을 확인하세요.

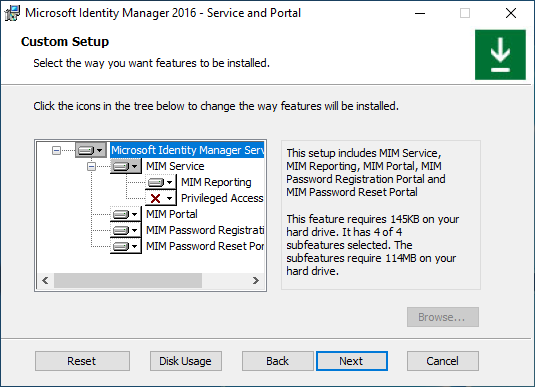

라이선스 검사가 완료되면 MIM 서비스 및 포털 구성 요소를 선택하여 설치하고 다음클릭합니다.

SQL Server 및 데이터베이스 이름을 제공합니다. 이전 MIM 버전에서 업그레이드하는 경우 기존 데이터베이스를 다시 사용하도록 선택합니다. SQL 장애 조치(failover) 클러스터 또는 Always-On 가용성 그룹 수신기를 사용하여 설치하는 경우 클러스터 이름 또는 수신기 이름을 제공하십시오. 다음클릭합니다.

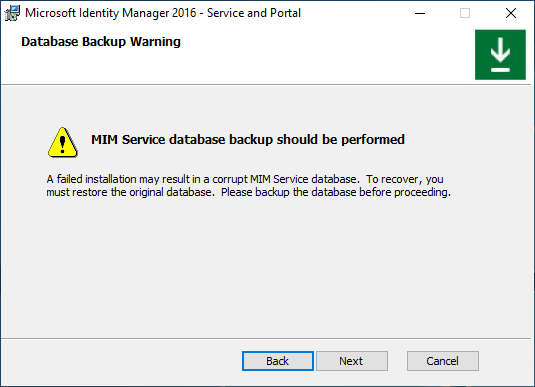

기존 데이터베이스를 사용하여 MIM을 설치하는 경우 경고가 나타납니다. 클릭하여 다음으로 갑니다.

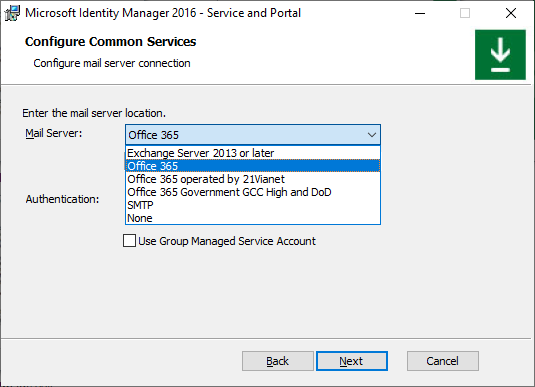

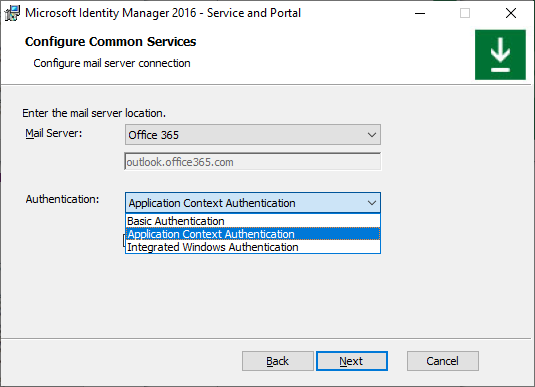

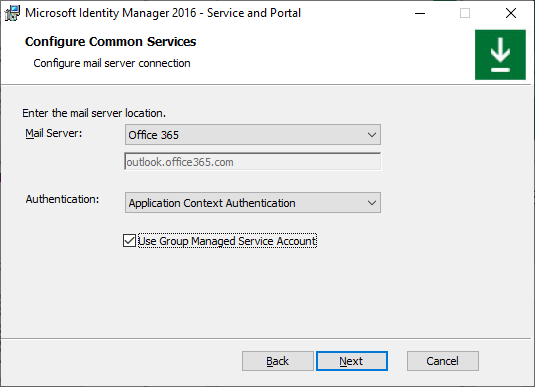

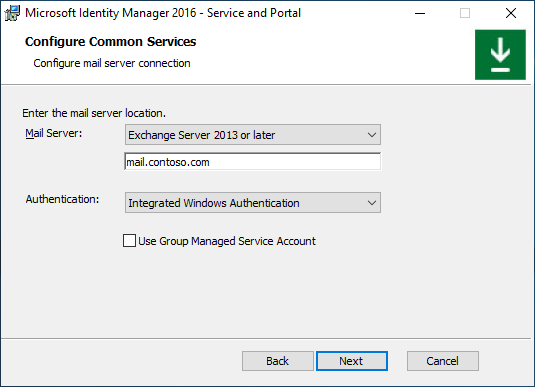

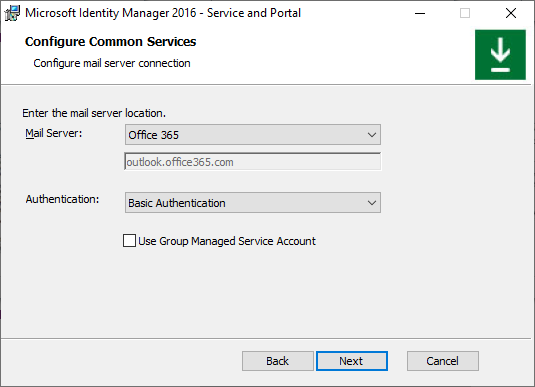

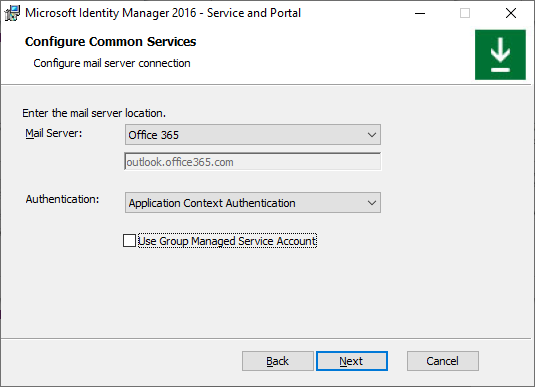

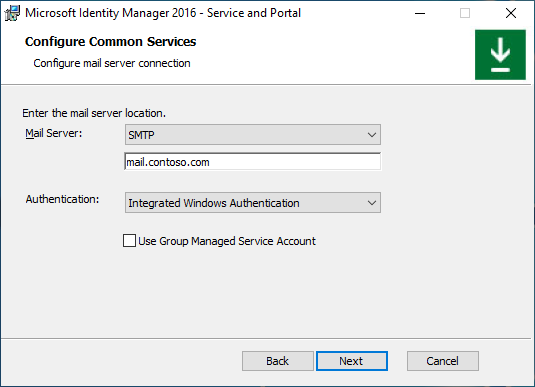

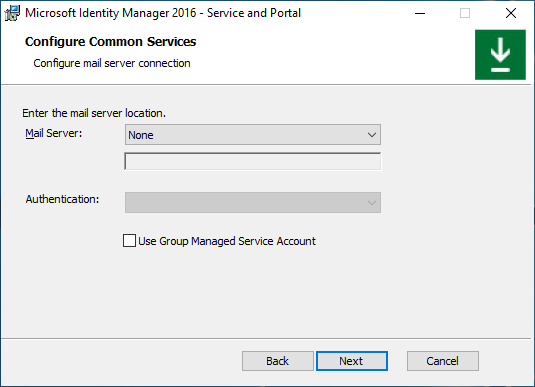

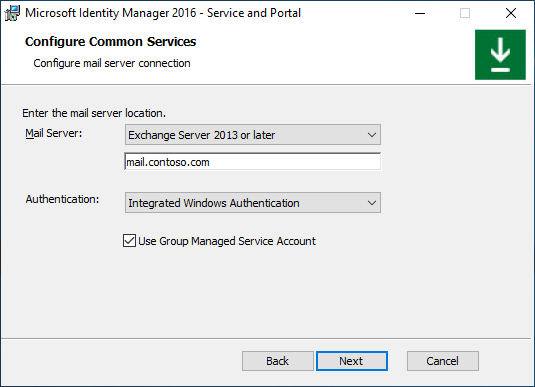

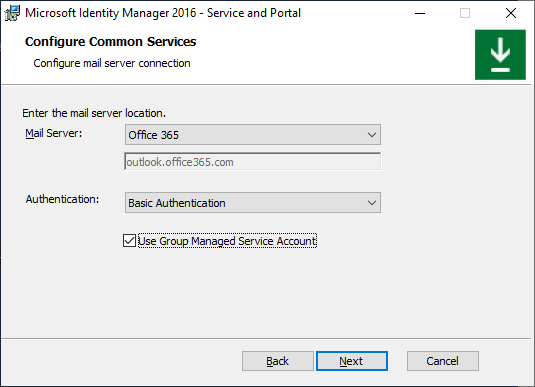

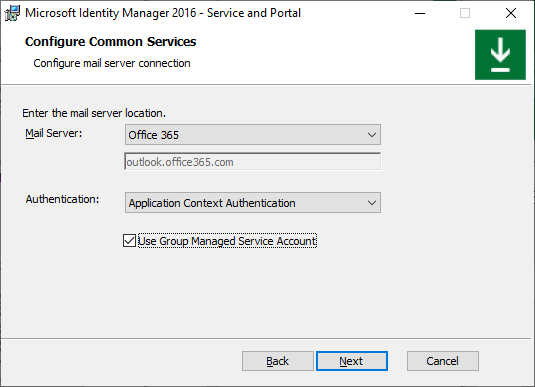

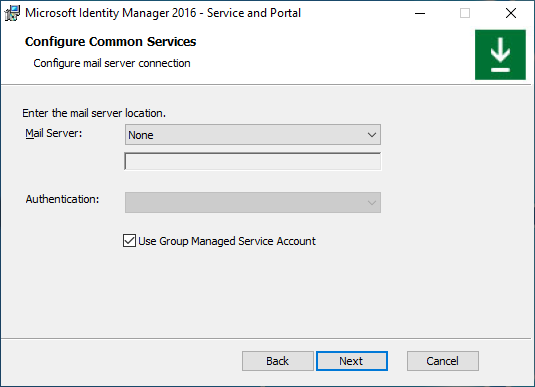

메일 서버 유형과 인증 방법의 조합을 선택합니다(옵션 A-I, 아래 참조).

Group-Managed 서비스 계정을 사용하여 MIM 서비스를 설치하는 경우 해당 확인란을 선택하고, 그렇지 않으면 이 확인란을 선택 취소 상태로 둡니다. 다음클릭합니다.

메일 서버 유형과 인증 방법의 호환되지 않는 조합을 선택하면 다음을 클릭하면 팝업 오류가 나타납니다.

호환되지 않는 조합 팝업 오류 화면 이미지

옵션 A. 일반 서비스 계정 + Exchange Server

일반 서비스 구성 페이지에서 Exchange Server 2013 이상Windows 통합 인증 선택합니다. Exchange 서버 호스트 이름을 입력합니다. 그룹 관리 서비스 계정 사용 선택 취소된 확인란을 그대로 둡니다. 다음을 클릭합니다.

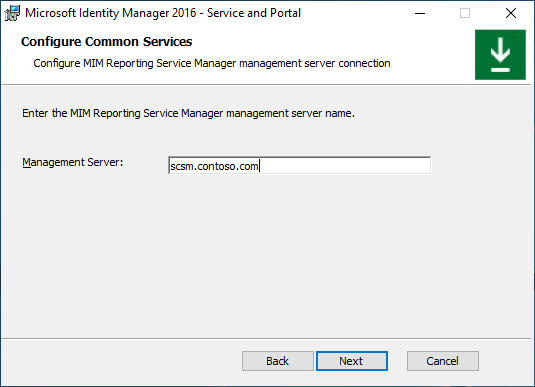

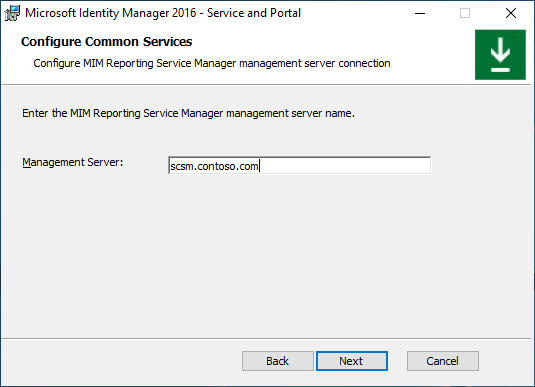

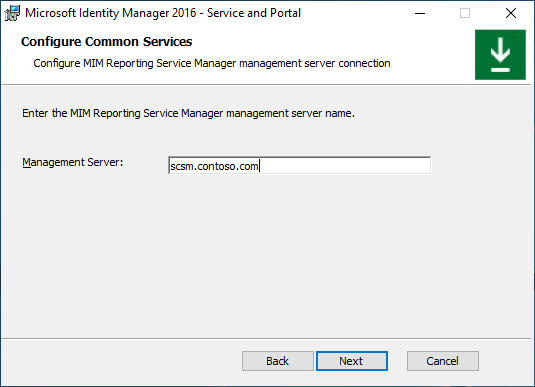

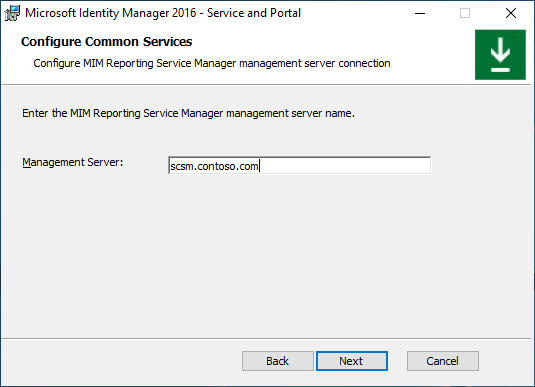

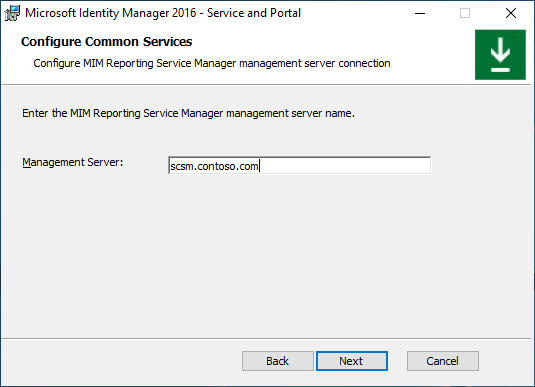

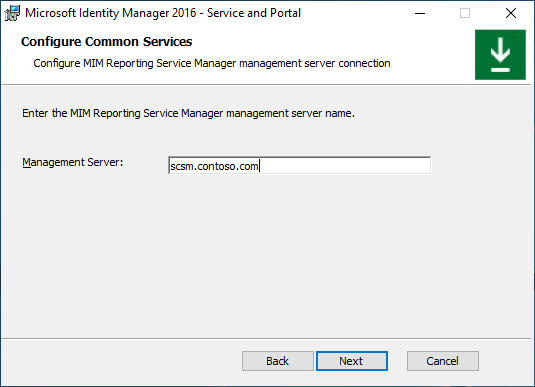

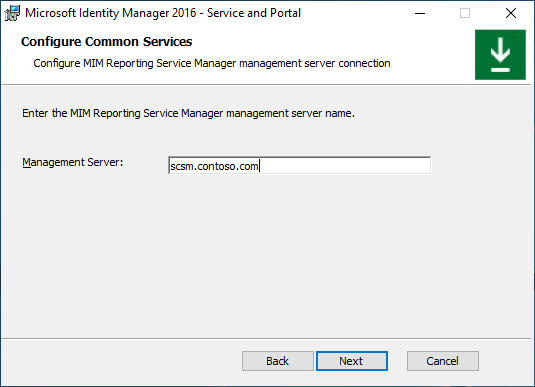

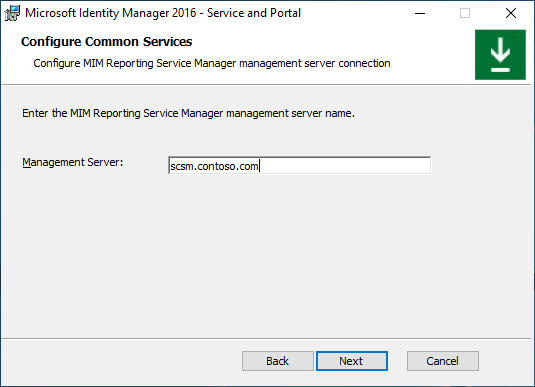

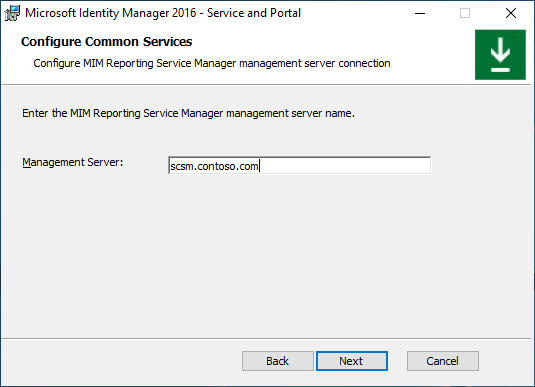

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

SCSM 서버 이름 화면 이미지

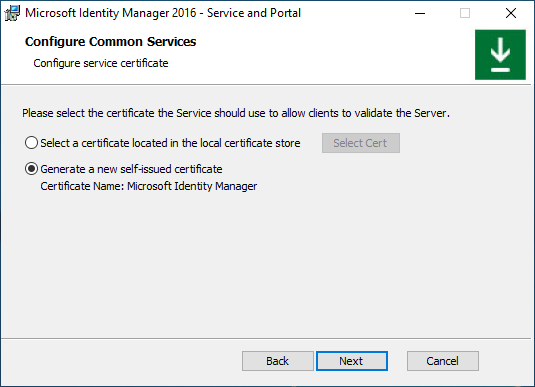

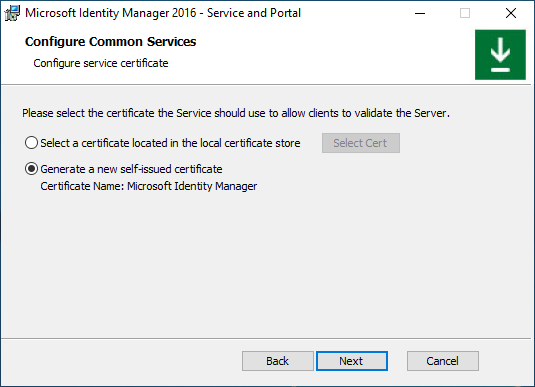

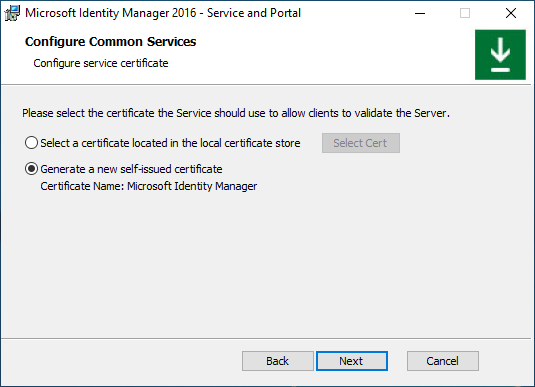

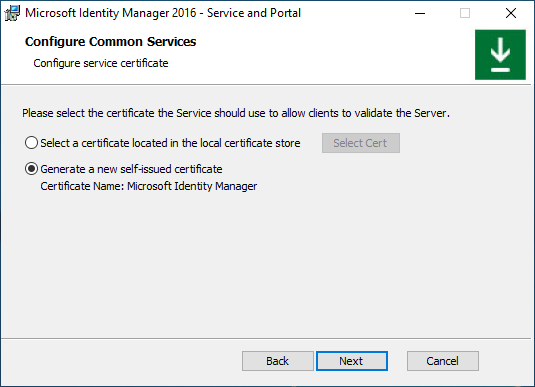

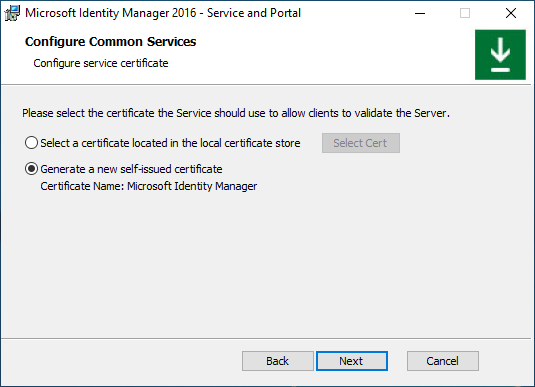

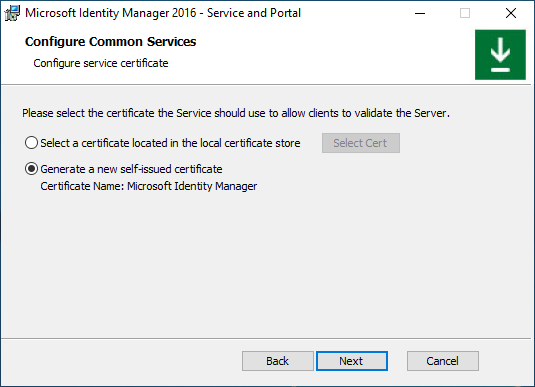

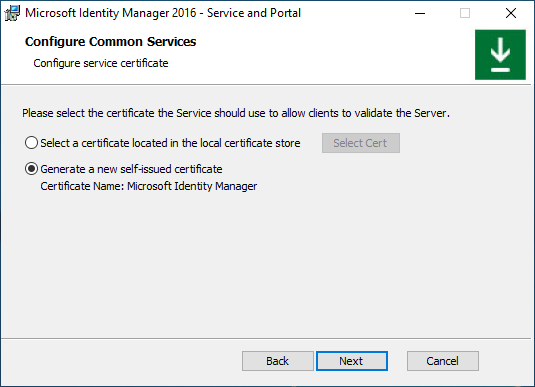

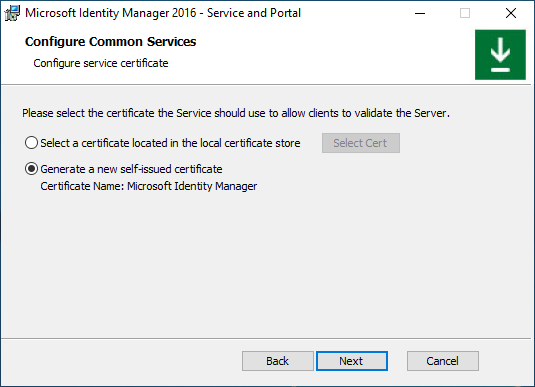

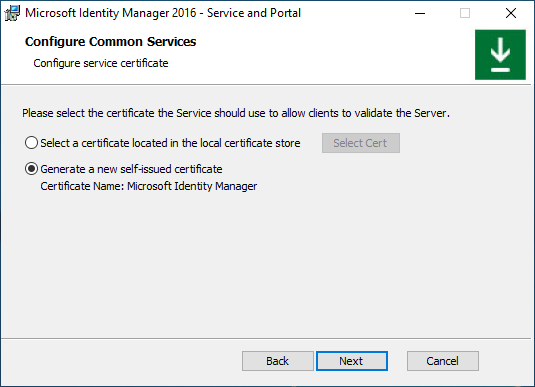

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 다음클릭합니다.

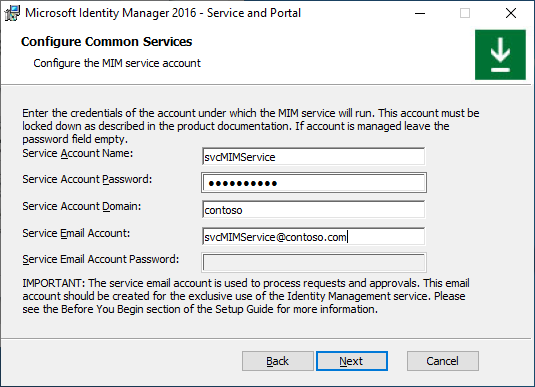

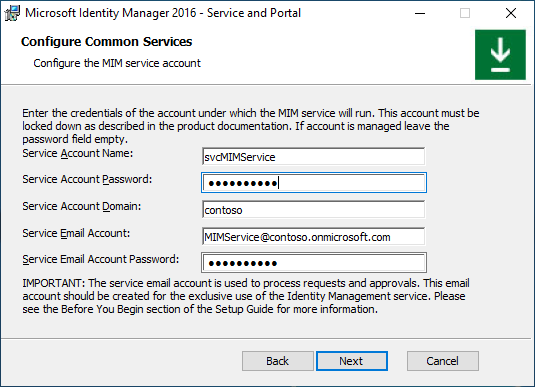

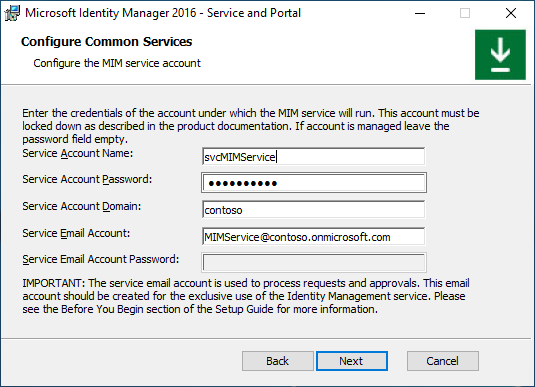

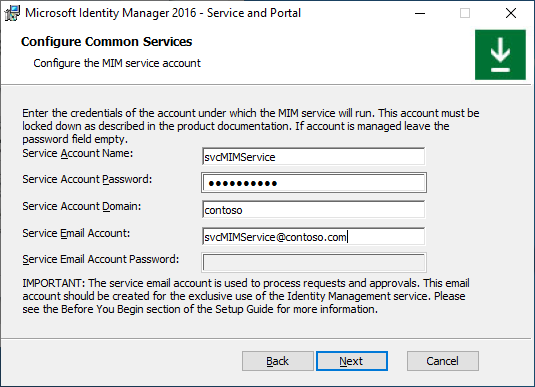

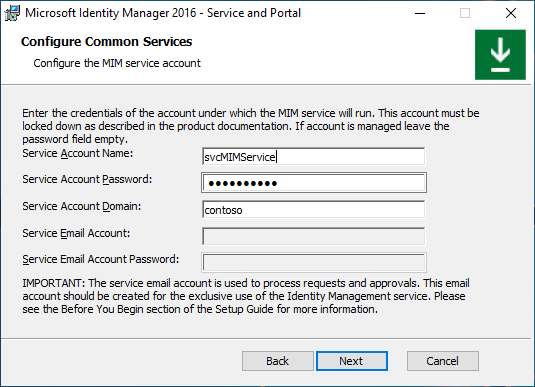

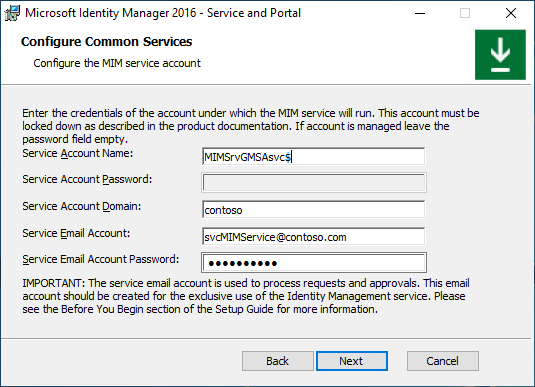

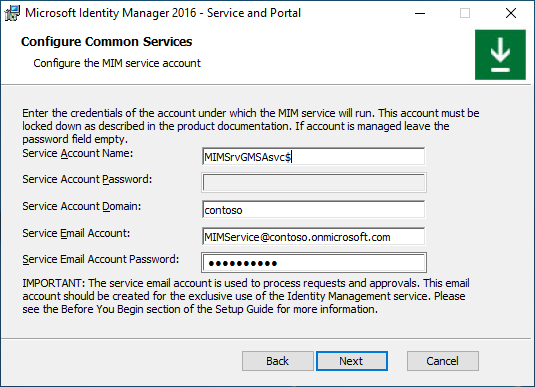

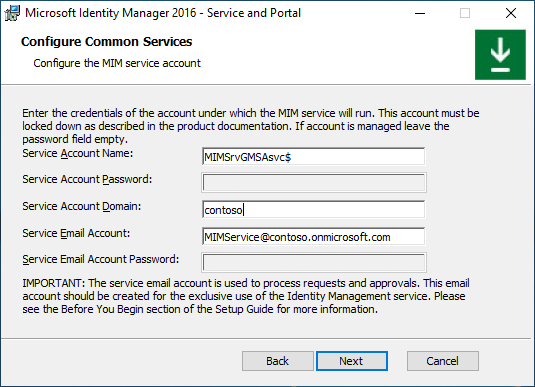

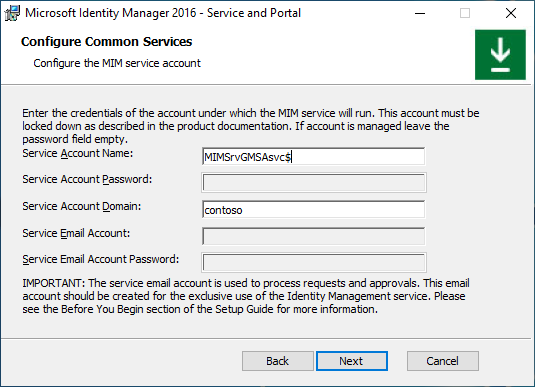

MIM 서비스 계정 이름 및 암호, 도메인 이름 및 MIM 서비스 사서함 SMTP 주소를 입력합니다. 다음클릭합니다.

옵션 B. 일반 서비스 계정 + Office 365 기본 인증

일반 서비스 구성 페이지에서 Office 365 메일 서비스를 선택하고 기본 인증을 선택합니다. 그룹 관리 서비스 계정 사용

선택 취소된 확인란을 그대로 둡니다. 다음클릭합니다.

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

SCSM 서버 이름 화면 이미지

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 다음클릭합니다.

MIM 서비스 계정 이름 및 암호, 도메인 이름, MIM 서비스의 Office 365 사서함 SMTP 주소 및 MIM Service 사서함 Microsoft Entra 암호를 입력합니다. 다음클릭합니다.

옵션 C. 일반 서비스 계정 + Office 365 애플리케이션 컨텍스트 인증

일반 서비스 구성 페이지에서 Office 365 메일 서비스 및 응용 프로그램 컨텍스트 인증을 선택하십시오. 그룹 관리 서비스 계정 사용

선택 취소된 확인란을 그대로 둡니다. 다음클릭합니다.

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

SCSM 서버 이름 화면 이미지

이전에 스크립트에서 생성한 Microsoft Entra 애플리케이션 ID, 테넌트 ID 및 클라이언트 암호를 제공합니다. 다음클릭합니다.

Microsoft Entra 애플리케이션 ID, 테넌트 ID 및 클라이언트 비밀 화면 이미지 옵션 C -

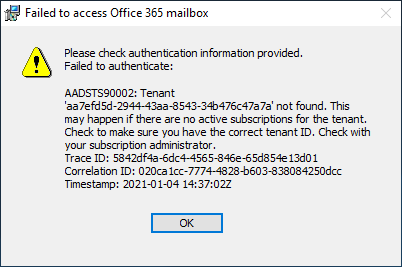

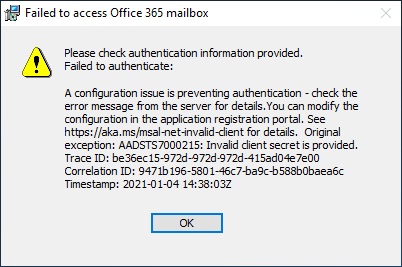

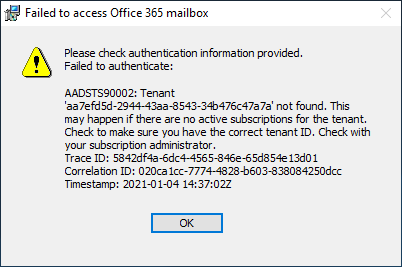

설치 관리자가 애플리케이션 ID 또는 테넌트 ID의 유효성을 검사하지 못하면 다음 오류가 나타납니다.

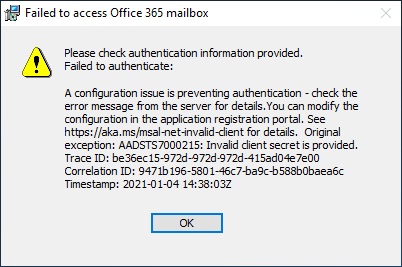

설치 관리자가 MIM 서비스 사서함에 액세스하지 못하면 또 다른 오류가 나타납니다.

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 다음클릭합니다.

MIM 서비스 계정 이름 및 암호, 도메인 이름 및 MIM 서비스의 Office 365 사서함 SMTP 주소를 입력합니다. 다음을 클릭하세요.

옵션 D. 일반 서비스 계정 + SMTP 서버

일반 서비스 구성 페이지에서 SMTP와 Windows 통합 인증을 선택합니다. SMTP 서버 호스트 이름을 입력합니다. 그룹 관리 서비스 계정 사용

선택 취소된 확인란을 그대로 둡니다. 다음클릭합니다.

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

SCSM 서버 이름 화면 이미지

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 다음클릭합니다.

MIM 서비스 계정 이름 및 암호, 도메인 이름 및 MIM 서비스 SMTP 주소를 입력합니다. 다음클릭합니다.

옵션 E. 일반 서비스 계정 + 메일 서버 없음

일반 서비스 구성 페이지에서 없음 서버 유형을 선택합니다. 그룹 관리 서비스 계정 사용

선택 취소된 확인란을 그대로 둡니다. 다음클릭합니다.

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

SCSM 서버 이름 화면 이미지

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 를 클릭하고 다음으로 이동합니다.

MIM 서비스 계정 이름 및 암호, 도메인 이름을 입력합니다. 다음클릭합니다.

옵션 F. 그룹 관리 서비스 계정 + Exchange Server

일반 서비스 구성 페이지에서 Exchange Server 2013 이상 및 Windows 통합 인증을 선택합니다. Exchange 서버 호스트 이름을 입력합니다. 그룹 관리 서비스 계정 옵션 사용을 활성화합니다. 다음클릭합니다.

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

SCSM 서버 이름 화면 이미지

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 다음클릭합니다.

MIM 서비스 그룹 관리 서비스 계정 이름, 도메인 이름, MIM 서비스 사서함 SMTP 주소 및 암호를 입력합니다. 다음클릭합니다.

옵션 G. 그룹 관리 서비스 계정 + Office 365 기본 인증

일반 서비스 구성 페이지에서 Office 365 메일 서비스와 기본 인증을 선택합니다. 그룹 관리 서비스 계정 옵션을 사용하도록 설정합니다. 다음클릭합니다.

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

SCSM 서버 이름 화면 이미지

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 다음클릭하세요.

MIM 서비스 그룹 관리 서비스 계정 이름, 도메인 이름, MIM 서비스의 Office 365 사서함 SMTP 주소 및 MIM 서비스 계정의 Microsoft Entra 암호를 입력합니다. 다음클릭합니다.

옵션 H. 그룹 관리 서비스 계정 + Office 365 애플리케이션 컨텍스트 인증

일반 서비스 구성 페이지에서 Office 365 메일 서비스를 선택하고 응용 프로그램 컨텍스트 인증을(를) 선택합니다. 그룹 관리 서비스 계정 옵션을 사용하도록 설정합니다. 다음클릭합니다.

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

이전에 스크립트에서 생성한 Microsoft Entra 애플리케이션 ID, 테넌트 ID 및 클라이언트 암호를 제공합니다. 다음을 클릭합니다.

Microsoft Entra 애플리케이션 ID, 테넌트 ID 및 클라이언트 비밀 화면 이미지

설치 관리자가 애플리케이션 ID 또는 테넌트 ID의 유효성을 검사하지 못하면 다음 오류가 나타납니다.

설치 관리자가 MIM 서비스 사서함에 액세스하지 못하면 또 다른 오류가 나타납니다.

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 다음클릭합니다.

MIM Service 그룹 관리 서비스 계정 이름, 도메인 이름 및 MIM Service Office 365 사서함 SMTP 주소를 입력합니다. 다음클릭합니다.

옵션 I. 그룹 관리 서비스 계정 + 메일 서버 없음

일반 서비스 구성 페이지에서 없음 서버 유형을 선택합니다. 그룹 관리 서비스 계정 옵션 사용을 활성화합니다. 다음클릭합니다.

MIM Reporting 구성 요소를 설치하는 경우 System Center Service Manager 관리 서버 이름을 입력하고 다음클릭합니다.

옵션

System Center Service Manager 2019를 사용하여 TLS 1.2 전용 환경에 MIM 보고 구성 요소를 설치하는 경우 인증서의 주체에서 MIM 서버 호스트 이름이 있는 SCSM 서버에서 신뢰할 수 있는 인증서를 선택하고, 그렇지 않으면 새 자체 서명된 인증서를 생성하도록 선택합니다. 다음클릭합니다.

MIM 서비스 그룹 관리 서비스 계정 이름, 도메인 이름을 입력합니다. 다음클릭합니다.

일반적인 배포 단계입니다. 연속

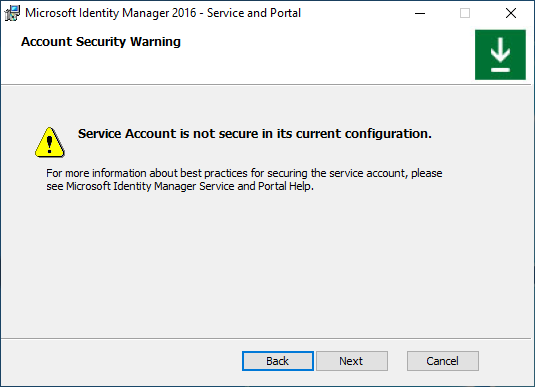

MIM 서비스 계정이 로컬 로그온을 거부하도록 제한되지 않은 경우 경고 메시지가 나타납니다. 다음을 클릭하세요.

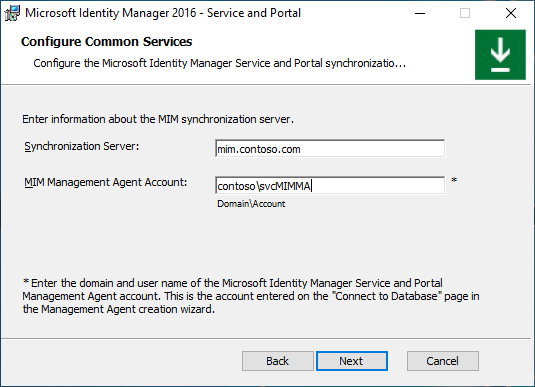

MIM 동기화 서버 호스트 이름을 입력합니다. MIM 관리 에이전트 계정 이름을 입력합니다. Group-Managed 서비스 계정을 사용하여 MIM 동기화 서비스를 설치하는 경우 계정 이름(예: contoso\MIMSyncGMSAsvc$

)에 달러 기호를 추가합니다. 다음클릭합니다. 동기화 서버 이름

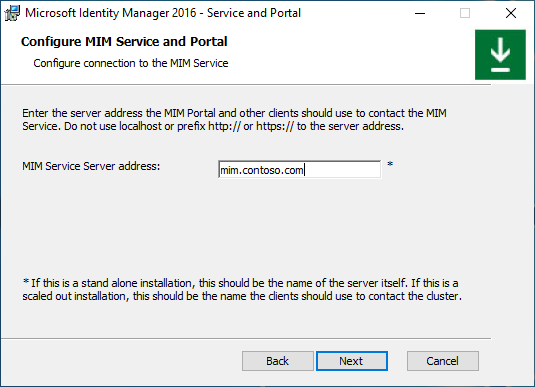

MIM 서비스 서버 호스트 이름을 입력합니다. 부하 분산 장치를 사용하여 MIM 서비스 페이로드의 균형을 맞추는 경우 클러스터의 이름을 입력합니다. 다음클릭합니다.

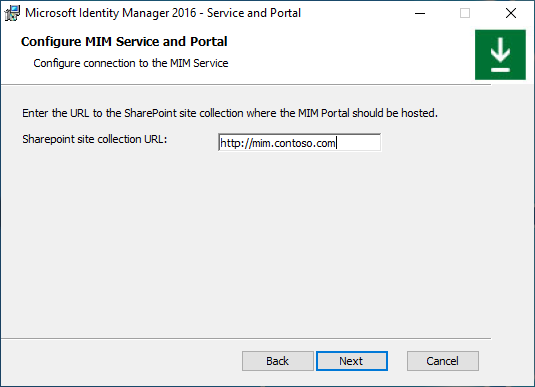

SharePoint 사이트 모음 이름을 제공합니다. http://localhost 적절한 값으로 바꾸어야 합니다. 다음을 클릭합니다.

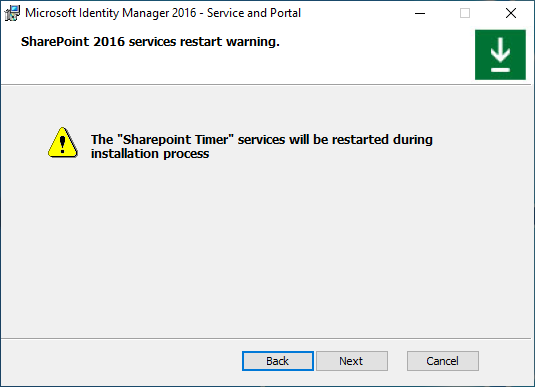

경고가 나타납니다. 다음클릭합니다.

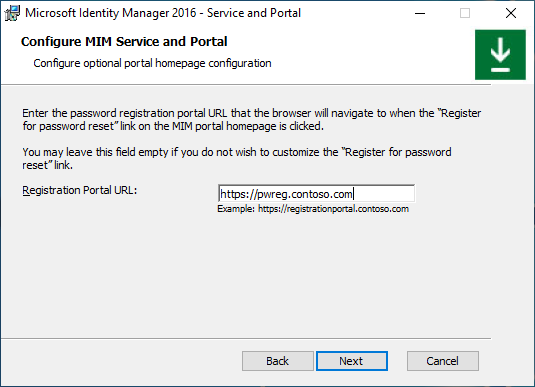

Self-Service 암호 등록 웹 사이트를 설치하는 경우(암호 재설정에 Microsoft Entra ID를 사용 중이면 필요하지 않습니다), MIM 클라이언트가 로그온한 후 리디렉션될 URL을 지정하십시오. 다음클릭합니다.

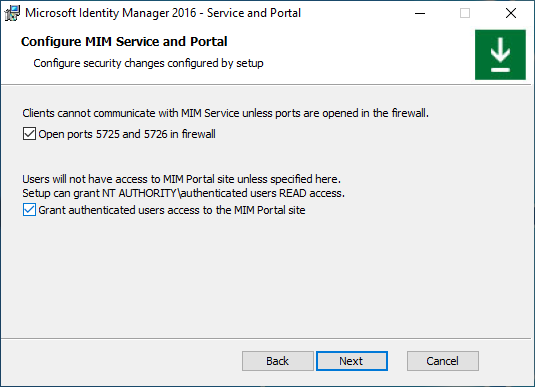

확인란을 선택하여 방화벽에서 포트 5725 및 5726을 열고, 모든 인증된 사용자에게 MIM 포털에 대한 액세스 권한을 부여하려면 확인란을 선택합니다. 다음클릭합니다.

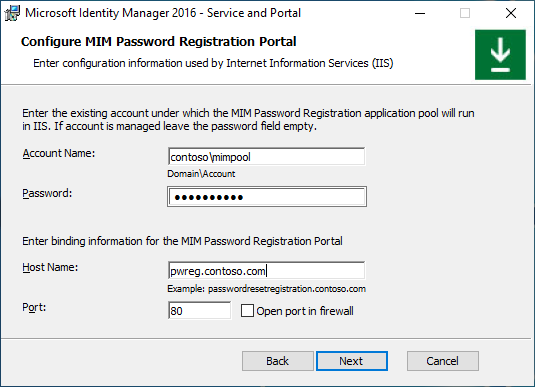

Self-Service 암호 등록 웹 사이트를 설치하는 경우(암호 재설정에 Microsoft Entra ID를 사용하는 경우 필요하지 않음) 애플리케이션 풀 계정 이름 및 암호, 호스트 이름 및 웹 사이트의 포트를 설정합니다. 필요한 경우 방화벽에서 포트

열기 옵션을 활성화하세요. 를 클릭한 후로 넘어갑니다.

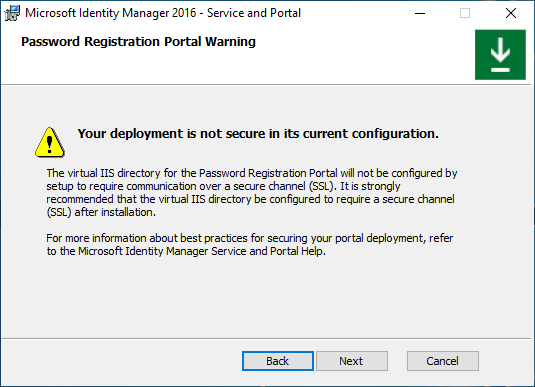

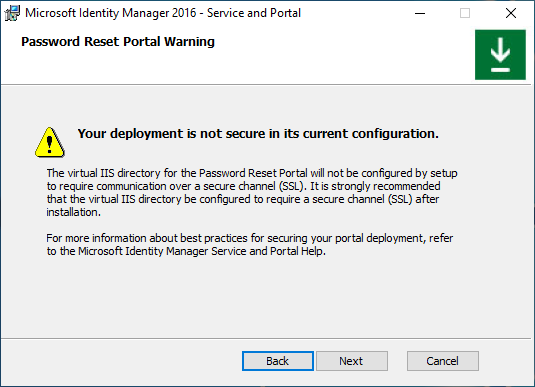

경고가 나타납니다. 이를 읽은 후 다음을 클릭합니다.

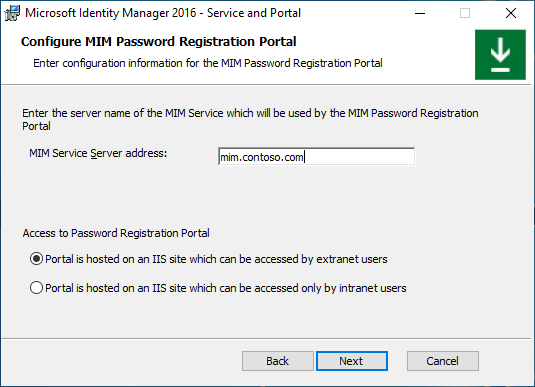

다음 MIM 암호 등록 포털 구성 화면에서 암호 등록 포털에 대한 MIM 서비스 서버 주소를 입력하고 인트라넷 사용자가 이 웹 사이트에 액세스할 수 있는지 여부를 선택합니다. 다음을 클릭합니다.

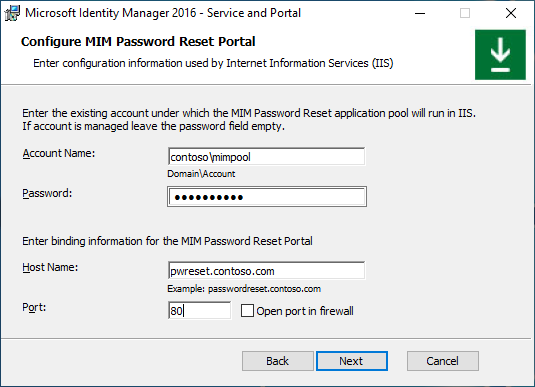

Self-Service 암호 재설정 웹 사이트를 설치하는 경우 애플리케이션 풀 계정 이름 및 해당 암호, 호스트 이름 및 웹 사이트의 포트를 설정합니다. 필요한 경우 방화벽에서

열기 포트를 사용하도록 설정합니다. 다음클릭합니다.

경고가 나타납니다. 이를 읽고 다음클릭합니다.

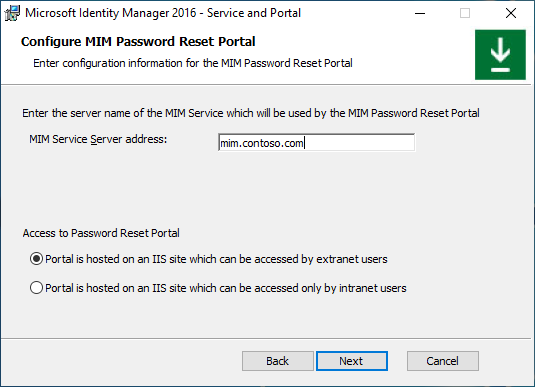

다음 MIM 암호 재설정 포털 구성 화면에서 암호 재설정 포털에 대한 MIM 서비스 서버 주소를 입력하고 인트라넷 사용자가 이 웹 사이트에 액세스할 수 있는지 여부를 선택합니다. 다음클릭합니다.

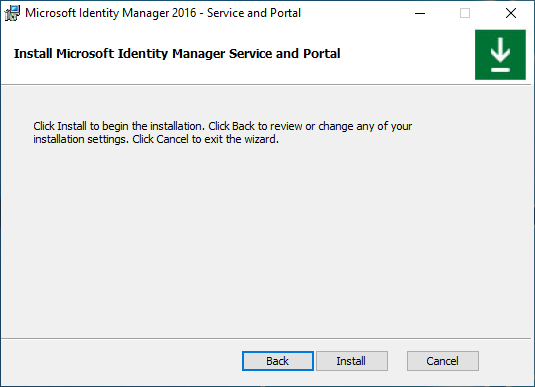

모든 사전 설치 정의가 준비되면 설치 클릭하여 선택한 서비스 및 포털 구성 요소 설치를 시작합니다. MIM 서비스 및 포털 설치 화면 이미지

설치 후 작업

설치가 완료되면 MIM 포털이 활성 상태인지 확인합니다.

Internet Explorer를 시작하고

http://mim.contoso.com/identitymanagementMIM 포털에 연결합니다. 이 페이지를 처음 방문할 때는 짧은 지연이 있을 수 있습니다.- 필요한 경우 MIM 서비스 및 포털을 설치한 사용자로 Internet Explorer에 인증합니다.

Internet Explorer에서 인터넷 옵션열고, 보안 탭으로 변경하고, 아직 없는 경우 로컬 인트라넷 영역에 사이트를 추가합니다. 인터넷 옵션 대화 상자를 닫습니다.

Internet Explorer에서

설정 열고호환성 보기 설정 탭으로 변경한 다음 호환성 보기 인트라넷 사이트 표시선택 취소합니다. 호환성 보기 대화 상자를 닫습니다. 관리자가 아닌 사용자가 MIM 포털에 액세스할 수 있도록 설정합니다.

- Internet Explorer를 사용하여 MIM 포털 에서 관리 정책 규칙 를 클릭합니다.

- 관리 정책 규칙 검색, 사용자 관리: 사용자는 자신의속성을 읽을 수 있습니다.

- 선택 이 관리 정책 규칙을 선택하고 정책이 비활성화됨선택을 취소합니다.

- 확인 클릭한 다음 제출클릭합니다.

메모

선택 사항: 이 시점에서 MIM 추가 기능 및 확장 및 언어 팩을 설치할 수 있습니다.