Azure Monitor를 사용하여 Microsoft Identity Manager 2016 보고

Azure Monitor 는 클라우드 및 온-프레미스 환경에서 모니터링 데이터를 수집, 분석 및 응답하기 위한 모니터링 솔루션입니다. MIM 동기화 서비스는 키 이벤트에 대한 이벤트 로그에 쓰고 MIM 서비스는 수신된 요청에 대한 레코드를 Windows 이벤트 로그에 추가하도록 구성할 수 있습니다. 이러한 이벤트 로그는 Azure Arc에서 Azure Monitor로 전송되며, Microsoft Entra 감사 로그 및 다른 데이터 원본의 로그와 함께 Azure Monitor 작업 영역에 보존될 수 있습니다. 그런 다음 Azure Monitor 통합 문서를 사용하여 보고서의 MIM 이벤트 형식을 지정하고 MIM 서비스의 특정 이벤트를 모니터링하는 경고를 사용할 수 있습니다. 이 방법은 이전 MIM 하이브리드 보고를 대체합니다.

MIM 서버를 사용하여 Azure Monitor를 설정하는 단계는 다음 단계로 구성됩니다.

다음 섹션에서는 각 개별 단계에 대해 설명합니다.

필수 조건

아래에 설명된 단계를 시도하기 전에 Azure Arc 및 Azure Monitor 필수 구성 요소를 충족하는지 확인해야 합니다.

또한 Azure Arc와 서버를 조인하기 전에 Azure의 리소스 그룹이 필요합니다. 리소스 그룹이 없는 경우 Azure Arc 설치 스크립트를 생성하기 전에 만들 수 있습니다.

Azure Arc를 사용하여 MIM 서버를 Azure에 조인

사용자 환경에서 MIM 동기화 또는 MIM 서비스를 실행하는 하나 이상의 Windows Server 컴퓨터가 온-프레미스에 있을 수 있습니다. 비 Azure 호스팅 Windows Server를 Azure에 조인하려면 스크립트를 생성하고 각 서버에서 로컬로 실행합니다. 이렇게 하면 어디서나 네이티브 Azure 가상 머신 및 서버에서 일관된 관리 환경을 제공합니다. 비 Azure 컴퓨터가 Arc를 사용하는 경우 연결된 컴퓨터가 되고 Azure에서 자체 리소스 ID 및 프로젝션을 사용하여 Azure에서 리소스로 처리됩니다.

MIM 서버에 조인하려면 스크립트를 생성하고 MIM 서버에서 로컬로 실행합니다. 포털의 프롬프트에 따라 스크립트를 만듭니다. 스크립트를 다운로드하고 MIM 서버에서 실행합니다. 스크립트가 완료되면 MIM 서버가 포털의 Azure Arc 아래에 표시됩니다.

자세한 내용은 Azure Arc 설치 프로그램을 통해 Azure에 Windows Server 머신 연결을 참조 하세요.

Azure Monitor 확장 설치

MIM 동기화 또는 MIM 서비스가 설치된 Windows Server 머신을 Azure에 조인한 후 해당 서버의 Azure Monitor 에이전트를 사용하여 Windows 이벤트 로그 수집을 시작할 수 있습니다. Azure Arc 지원 서버는 배포 후 구성 및 자동화 작업을 제공하는 Azure VM 확장 프레임워크를 지원하므로 Azure VM과 마찬가지로 하이브리드 머신의 관리를 간소화할 수 있습니다.

MIM을 Azure에 조인한 후 MIM 서버의 Azure Monitor 에이전트에서 Windows 이벤트 데이터 수집을 시작할 수 있습니다. Azure Monitor 확장을 설치하려면 다음 PowerShell 스크립트를 사용할 수 있습니다. 변수를 정보로 바꿔야 합니다.

## Install the Azure Monitor Agent

Install-Module -Name Az.ConnectedMachine

$subscriptionID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

$tenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

$resourcegroup = "MIM-resource-group"

$MIMServer = "MIM"

$location = eastus

Connect-AzAccount -Tenant $tenantID -SubscriptionId $subscriptionID

New-AzConnectedMachineExtension -Name AzureMonitorWindowsAgent -ExtensionType AzureMonitorWindowsAgent -Publisher Microsoft.Azure.Monitor -ResourceGroupName $resourcegroup -MachineName $MIMServer -Location $location -EnableAutomaticUpgrade

자세한 내용은 Azure Arc 지원 서버의 Azure Monitor 에이전트에 대한 배포 옵션을 참조 하세요.

작업 영역 만들기

Log Analytics 작업 영역은 모든 Azure 및 비 Azure 리소스와 애플리케이션에서 모든 형식의 로그 데이터를 수집할 수 있는 데이터 저장소입니다.

Windows 이벤트 로그 정보를 수집하는 데이터 수집 규칙을 만들기 전에 이 정보를 보낼 곳이 필요합니다. 작업 영역 만들기의 단계 개요에 따라 Log Analytics 작업 영역을 만듭니다.

데이터 수집 규칙 만들기

DCR(데이터 수집 규칙)은 Azure Monitor의 레거시 데이터 수집 방법을 개선하는 ETL(추출, 변환 및 로드) 데이터 수집 프로세스의 일부입니다. 이 프로세스에서는 모든 데이터 원본에 대해 많이 사용되는 데이터 수집 파이프라인인 Azure Monitor 파이프라인과 다른 방법보다 관리가 쉽고 확장성이 높은 표준 구성 방법을 사용합니다.

MIM 서버에 대한 데이터 수집 규칙을 만들려면 다음 단계를 사용합니다.

- Azure Portal의 모니터 홈 화면에서 설정 및 데이터 수집 규칙을 선택합니다.

- 위쪽에서 만들기를 클릭합니다.

- 규칙 이름을 지정하고, 리소스 그룹과 연결하고, 리소스 그룹이 있는 지역을 지정합니다.

- 다음을 클릭합니다.

- 리소스 탭에서 리소스 추가를 클릭하고 리소스 그룹에서 MIM 서버를 추가합니다. 다음을 클릭합니다.

- 수집 및 전달 시 Windows 이벤트 로그를 데이터 원본으로 사용합니다.

- 기본에서 기본 Windows 이벤트 로그, 시스템, 보안 및 애플리케이션을 추가할 수 있습니다.

- 사용자 지정을 클릭합니다.

- XPath 쿼리를 사용하여 이벤트 로그를 필터링하고 데이터 수집을 제한하려면 다음을 입력합니다.

| Xpath 쿼리 | 설명 |

|---|---|

Forefront Identity Manager!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

MIM 서비스 로그 |

Forefront Identity Manager Management Agent!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

MIM 관리 에이전트 로그 |

Forefront Identity Manager Synchronization%4Operational!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

MIM 동기화 엔진에 대한 작업 로그 |

- 다음 대상을 클릭하고 대상 추가를 클릭합니다.

- 다음을 입력합니다.

- 대상 유형: Azure Monitor 로그

- 구독: 사용자의 구독

- 대상 세부 정보: 작업 그룹

- 데이터 원본 추가를 클릭합니다.

- 검토 후 만들기를 클릭합니다.

- 만들기를 클릭합니다.

DCR이 만들어지고 배포되면 이벤트 로그 정보가 MIM 서버에서 흐르기 시작합니다.

MIM 서비스에서 생성된 Windows 이벤트

Microsoft Identity Manager에서 생성한 이벤트는 Windows 이벤트 로그에 저장됩니다. 애플리케이션 및 서비스 로그 ID 관리자 요청 로그를 선택하여 이벤트 뷰어 MIM 서비스 요청에 해당하는 이벤트를 볼 수 있습니다>. 각 MIM 서비스 요청은 JSON 구조의 Windows 이벤트 로그에서 이벤트로 내보내집니다.

| 이벤트 유형 | ID | 이벤트 세부 정보 |

|---|---|---|

| 정보 | 4121 | 모든 요청 데이터를 포함하는 Identity Manager 이벤트 데이터입니다. |

| 정보 | 4137 | 단일 이벤트에 대한 데이터가 너무 많은 경우 Identity Manager 이벤트 4121 확장입니다. 이 이벤트의 헤더는 다음과 같은 형식 "Request: <GUID> , message <xxx> out of <xxx>으로 표시됩니다. |

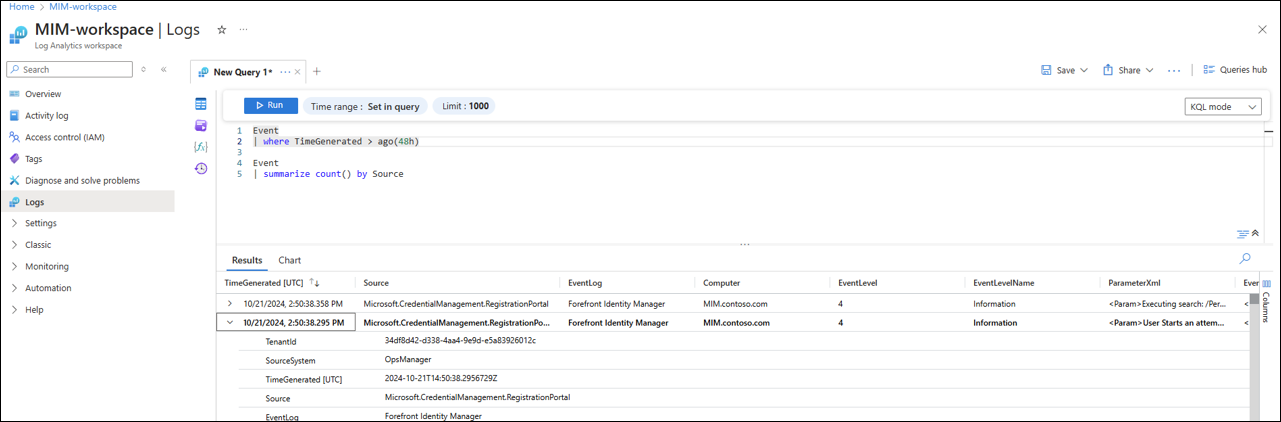

데이터 확인

데이터를 수집하고 있는지 확인하려면 작업 영역으로 이동하여 다음 쿼리를 실행할 수 있습니다.

- 작업 영역에서 로그를 선택합니다.

- 다음 쿼리를 입력합니다.

Event | where TimeGenerated > ago(48h) - MIM 데이터가 표시됩니다.

데이터에 대한 통합 문서 만들기

통합 문서는 Azure Portal 내에서 데이터를 분석하고 풍부한 시각적 보고서를 생성할 수 있는 유연한 캔버스를 제공합니다. 이제 MIM 데이터가 포털에 있으므로 통합 문서를 사용할 수 있습니다. 통합 문서를 통해 자유 형식 탐색에 매우 유용하도록 여러 종류의 시각화 및 분석을 결합할 수 있습니다.

자세한 내용은 Azure 통합 문서 만들기 또는 편집을 참조 하세요.