Power BI 보안 백서

요약: Power BI는 셀프 서비스 비즈니스 인텔리전스 대시보드, 보고서, 의미 체계 모델 및 시각화를 쉽고 빠르게 만들 수 있는 Microsoft의 온라인 소프트웨어 서비스(SaaS 또는 Software as a Service) 제품입니다. Power BI를 사용하면 다양한 데이터 원본에 연결하고, 이러한 연결에서 데이터를 결합하고 구체화한 다음, 다른 사용자와 공유할 수 있는 보고서와 대시보드를 만들 수 있습니다.

작성자: Yitzhak Kesselman, Paddy Osborne, Matt Neely, Tony Bencic, Srinivasan Turuvekere, Cristian Petculescu, Adi Regev, Naveen Sivaraj, Ben Glastein, Evgeny Tshiorny, Arthi Ramasubramanian Iyer, Sid Jayadevan, Ronald Chang, Ori Eduar, Anton Fritz, Idan Sheinberg, Ron Gilad, Sagiv Hadaya, Paul Inbar, Igor Uzhviev, Michael Roth, Jaime Tarquino, Gennady Pats, Orion Lee, Yury Berezansky, Maya Shenhav, Romit Chattopadhyay, Yariv Maimon, Bogdan Crivat

기술 검토자: Cristian Petculescu, Amir Netz, Sergei Gundorov

적용 대상: Power BI SaaS, Power BI Desktop, Power BI Premium, Power BI Embedded Analytics, Power BI Mobile

참고 항목

이 백서는 브라우저에서 인쇄를 선택한 다음, PDF로 저장을 선택하여 저장하거나 인쇄할 수 있습니다.

소개

Power BI는 Microsoft에서 제공하는 온라인 소프트웨어 서비스(SaaS 또는 Software as a Service)로서 셀프 서비스 비즈니스 인텔리전스 대시보드, 보고서, 의미 체계 모델 및 시각화를 쉽고 빠르게 만들 수 있습니다. Power BI를 사용하면 다양한 데이터 원본에 연결하고, 이러한 연결에서 데이터를 결합하고 구체화한 다음, 다른 사용자와 공유할 수 있는 보고서와 대시보드를 만들 수 있습니다.

세상은 빠르게 변화하고 있습니다. 조직은 가속화된 디지털 전환을 거치고 있으며 원격 작업이 크게 증가하고, 온라인 서비스에 대한 고객 수요가 증가하며, 운영 및 비즈니스 의사 결정에서 고급 기술의 사용이 증가하고 있습니다. 그리고 이 모든 것은 클라우드 기반입니다.

클라우드로의 전환이 물방울에서 홍수로 불어나듯 확장되고 이에 따라 새롭게 노출되는 영역이 늘어남에 따라 점점 더 많은 회사에서 클라우드에서 내 데이터가 얼마나 안전한지 그리고 중요한 데이터가 유출되는 것을 방지하기 위해 어떤 엔드 투 엔드 보호를 사용할 수 있는지에 대해 묻습니다. 기업에서 가장 전략적인 정보를 자주 처리하는 BI 플랫폼의 경우 이러한 질문은 훨씬 더 중요합니다.

BI 보안 모델의 수십 년 된 기반인 개체 수준 및 행 수준 보안은 여전히 중요하지만 클라우드 시대에 필요한 종류의 보안을 제공하기에는 더 이상 충분하지 않습니다. 대신에 조직은 비즈니스 인텔리전스 데이터에 대한 클라우드 네이티브, 다중 계층, 심층 방어 보안 솔루션을 찾아야 합니다.

Power BI는 데이터에 대한 업계 최고 수준의 완전하고 완벽한 보호를 제공하도록 구축되었습니다. 이 제품은 업계에서 사용할 수 있는 가장 높은 보안 등급을 획득했으며 오늘날 많은 국가 보안 기관, 금융 기관 및 의료 서비스 제공업체가 가장 중요한 정보를 맡기고 있습니다.

모든 것은 기반으로부터 시작됩니다. 2000년대 초반의 힘든 시기를 보낸 후 Microsoft는 보안 취약성을 해결하기 위해 막대한 투자를 했으며, 이후 수십 년 동안 시스템 온칩 바이오스 커널만큼 깊숙이 들어가고 최종 사용자 환경까지 확장되는 강력한 보안 스택을 구축해 왔습니다. 이러한 심층적인 투자는 계속되고 있으며 현재 3,500명 이상의 Microsoft 엔지니어가 Microsoft의 보안 스택을 구축 및 강화하고 끊임없이 변화하는 위협 환경에 선제적으로 대응하고 있습니다. 수십억 대의 컴퓨터, 수조 횟수의 로그인, Microsoft의 보호에 맡겨진 셀 수 없을 만큼의 제타바이트 정보를 통해 Microsoft는 이제 기술 업계에서 가장 진보된 수준의 보안 스택을 보유하고 있으며 악의적인 행위자와 맞선 싸움에서 글로벌 리더로 널리 알려져 있습니다.

Power BI는 이 강력한 기반 위에 구축됩니다. 세계에서 가장 중요한 데이터를 제공하고 보호할 수 있는 권리를 Azure가 얻은 것과 동일한 보안 스택을 사용하며, Microsoft 365의 가장 진보된 정보 보호 및 규정 준수 도구와 통합됩니다. 또한 다중 계층 보안 조치를 통해 보안을 제공하므로 클라우드 시대의 고유한 문제를 처리하도록 설계된 엔드 투 엔드 보호가 제공됩니다.

중요한 자산을 보호하기 위한 엔드 투 엔드 솔루션을 제공하기 위해 제품 팀은 동시에 여러 측면에서 어려운 고객 문제를 해결해야 했습니다.

- 연결할 수 있는 사용자, 연결 위치, 연결 방법을 제어하려면 어떻게 해야 하나요?연결을 제어하려면 어떻게 해야 하나요?

- 데이터를 저장하는 방법은 무엇인가요?암호화하는 방법은 무엇인가요?내 데이터에 대해 어떤 제어 권한이 있나요?

- 중요한 데이터를 제어하고 보호하려면 어떻게 해야 하나요?이 데이터가 조직 외부로 유출되지 않도록 하려면 어떻게 해야 하나요?

- 누가 어떤 작업을 수행하는지 어떻게 감사하나요?서비스에 의심스러운 활동이 있는 경우 신속하게 대응하려면 어떻게 해야 하나요?

이 문서에서는 이러한 모든 질문에 대한 포괄적인 답변을 제공합니다. 서비스 아키텍처에 대한 개요부터 시작하여 시스템의 주요 흐름이 작동하는 방식을 설명합니다. 그 다음에는 사용자가 Power BI에 인증하는 방법, 데이터 연결 설정 방법, Power BI가 서비스를 통해 데이터를 저장하고 이동하는 방법을 설명합니다. 마지막 섹션에서는 서비스 관리자로서 가장 중요한 자산을 보호할 수 있는 보안 기능에 대해 설명합니다.

Power BI 서비스에는 Microsoft Online Services 사용 약관 및 Microsoft Enterprise 개인정보처리방침이 적용됩니다. 데이터 처리 위치는 Microsoft Online Services Terms 및 Data Protection Addendum의 데이터 처리 조항에 나오는 위치를 참조하세요. 규정 준수 정보와 관련하여 Microsoft Trust Center는 Power BI에 대한 기본 리소스입니다. Power BI 팀은 고객에게 최신의 혁신과 생산성을 제공하기 위해 열심히 노력하고 있습니다. Microsoft 규정 준수 오퍼링의 규정 준수에 대해 자세히 알아보세요.

Power BI 서비스는 보안 보증 및 규정 준수 요구 사항을 지원하는 엄격한 보안 사례인 SDL(Security Development Lifecycle)을 따릅니다. SDL은 개발 비용을 낮추면서 소프트웨어의 취약성 수와 심각도를 줄임으로써 개발자가 더욱 안전한 소프트웨어를 구축할 수 있도록 지원합니다. Microsoft 보안 개발 수명 주기 관행에서 자세히 알아보십시오.

Power BI 아키텍처

Power BI 서비스는 Microsoft의 클라우드 컴퓨팅 플랫폼인 Azure를 기반으로 합니다. Power BI는 현재 전 세계의 많은 데이터 센터에 구축되어 있습니다. 이러한 데이터 센터에서 제공하여 지역의 고객이 사용할 수 있는 여러 활성 배포와 각 활성 배포에 대한 백업 역할을 하는 동일한 수의 수동 배포가 있습니다.

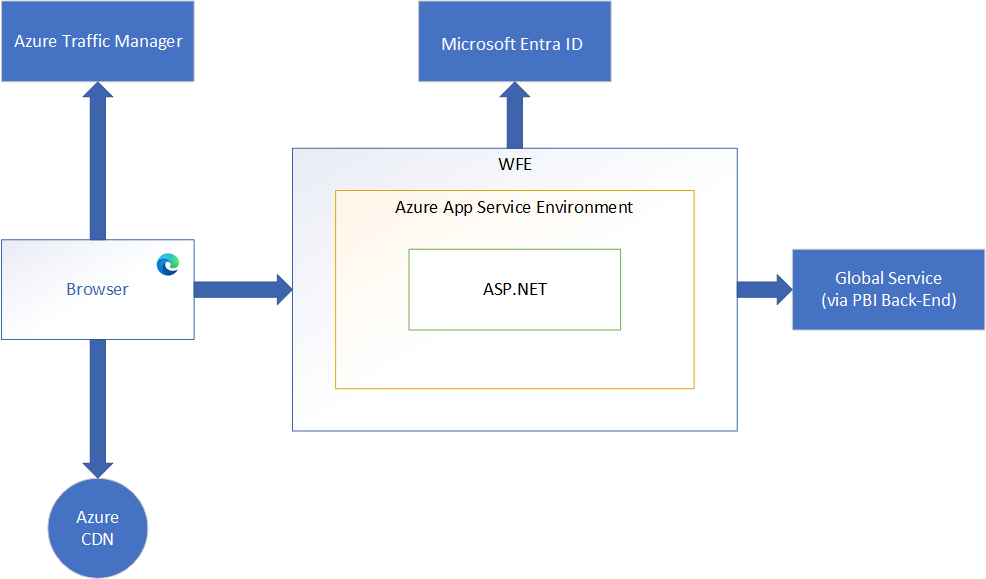

웹 프런트 엔드(WFE) 클러스터

WFE 클러스터는 사이트 로드 시 초기 HTML 페이지 콘텐츠와 브라우저에서 사이트를 렌더링하는 데 사용되는 CDN 콘텐츠에 대한 포인터를 사용자의 브라우저에 제공합니다.

WFE 클러스터는 Azure App Service Environment에서 실행되는 ASP.NET 웹 사이트로 구성됩니다. 사용자가 Power BI 서비스에 연결하려고 하면 클라이언트의 DNS 서비스에서 Azure Traffic Manager와 통신하여 Power BI 배포와 가장 적절한(일반적으로 가장 가까운) 데이터 센터를 찾을 수 있습니다. 이 프로세스에 대한 자세한 내용은 Azure Traffic Manager에 대한 성능 트래픽 라우팅 방법을 참조하세요.

*.js, *.css, 이미지 파일 등의 정적 리소스는 대부분 Azure CDN(콘텐츠 전송 네트워크)에 저장되며 브라우저에서 직접 검색됩니다. 주권국 정부 클러스터 배포는 이 규칙의 예외이며 규정 준수를 위해 CDN을 생략하고 대신 정적 콘텐츠 호스팅을 위해 규정 준수 지역의 WFE 클러스터를 사용합니다.

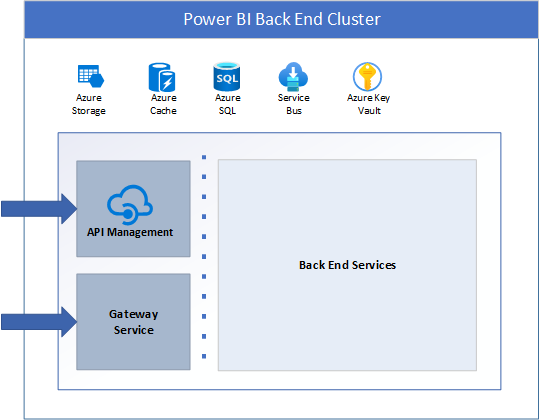

Power BI 백 엔드 클러스터(BE)

백 엔드 클러스터는 Power BI에서 사용할 수 있는 모든 기능의 근간이며, 웹 프런트 엔드 및 API 클라이언트에서 사용하는 여러 서비스 엔드포인트와 백그라운드 작업 서비스, 데이터베이스, 캐시 및 기타 다양한 구성 요소로 구성됩니다.

백 엔드는 대부분의 Azure 지역에서 사용할 수 있으며 출시되면 새로운 지역에 배포되고 있습니다. 단일 Azure 지역은 단일 클러스터의 수직 및 수평 크기 조정 제한이 소진되면 Power BI 서비스의 무제한 수평 크기 조정을 허용하는 하나 이상의 백 엔드 클러스터를 호스트합니다.

각 백 엔드 클러스터는 상태 저장 상태이며 해당 클러스터에 할당된 모든 테넌트 데이터를 호스트합니다. 특정 테넌트의 데이터를 포함하는 클러스터를 테넌트의 홈 클러스터라고 합니다. 인증된 사용자의 홈 클러스터 정보는 글로벌 서비스에서 제공되며 웹 프런트 엔드에서 테넌트의 홈 클러스터로 요청을 라우팅하는 데 사용됩니다.

각 백 엔드 클러스터는 특정 작업, SQL 데이터베이스, 저장소 계정, 서비스 버스, 캐시 및 기타 필요한 클라우드 구성 요소 등의 상태 저장 리소스를 수행하기 위해 조정된 여러 크기 조정 가능한 확장 집합으로 결합된 여러 가.상 머신으로 구성됩니다.

테넌트 메타데이터 및 데이터는 동일한 Azure 지리적 위치의 페어링된 Azure 지리에 있는 보조 백 엔드 클러스터에 대한 데이터 복제를 제외하고 클러스터 제한 내에 저장됩니다. 보조 백 엔드 클러스터는 지역 가동 중단 시 장애 조치(failover) 클러스터 역할을 하며 다른, 때에는 수동입니다.

백 엔드 기능은 공용 인터넷에서 액세스할 수 있는 두 가지 구성 요소를 제외하고 외부에서 액세스할 수 없는 클러스터의 가상 네트워크 내의 다른 시스템에서 실행되는 마이크로 서비스를 통해 제공됩니다.

- 게이트웨이 서비스

- Azure API Management

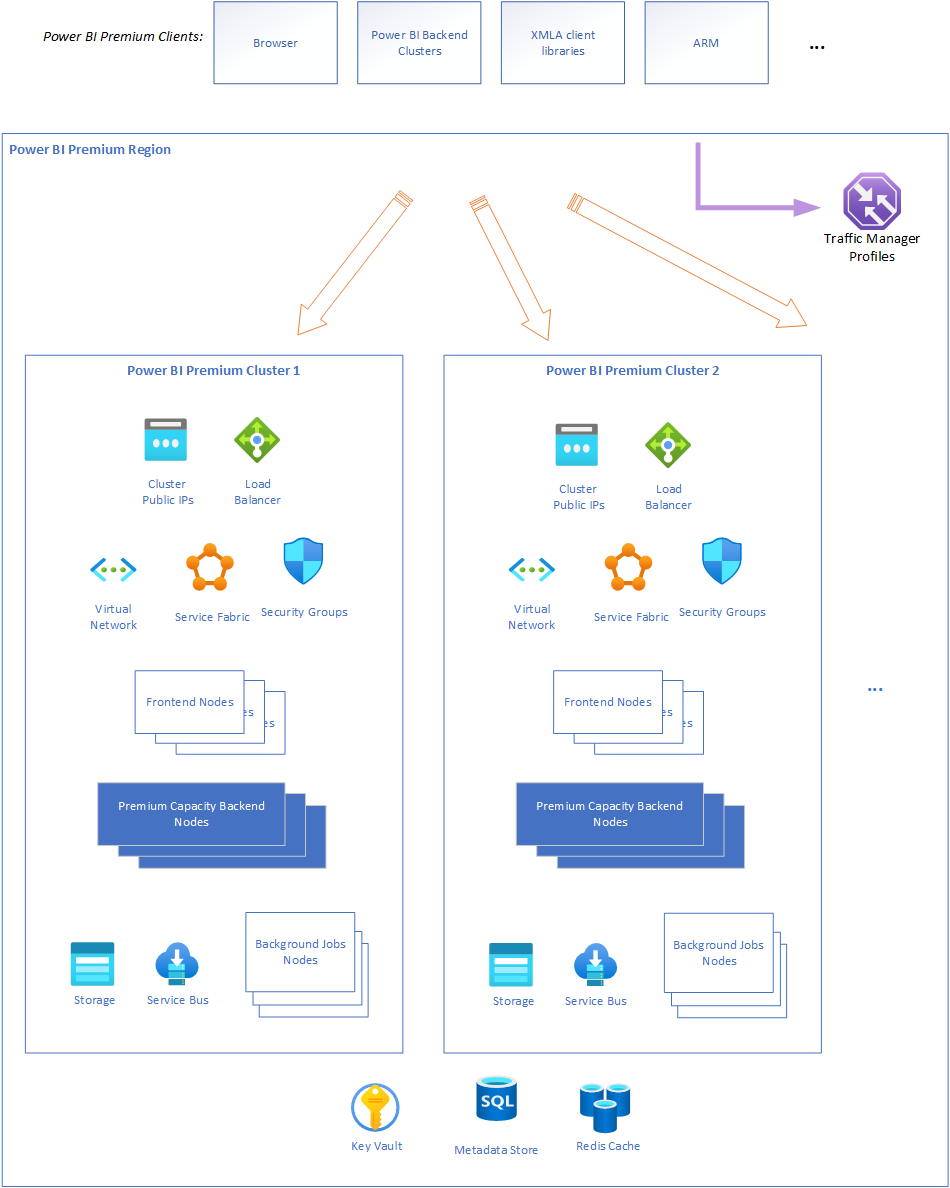

Power BI Premium 인프라

Power BI Premium은 고급 AI, 사용 허가되지 않은 사용자에게 배포 등과 같은 프리미엄 Power BI 기능이 필요한 구독자를 위한 서비스를 제공합니다. 고객이 Power BI Premium 구독에 등록하면 프리미엄 용량이 Azure Resource Manager를 통해 만들어집니다.

Power BI Premium 용량은 일반 Power BI 백 엔드와는 별개인 백 엔드 클러스터에서 호스팅됩니다(위 참조). 이는 Premium 오퍼링의 더 나은 격리, 리소스 할당, 지원 가능성, 보안 격리, 확장성을 제공합니다.

다음 다이어그램에서는 Power BI Premium 인프라의 아키텍처를 보여 줍니다.

Power BI Premium 인프라에 대한 연결은 사용자 시나리오에 따라 여러 방법으로 수행할 수 있습니다. Power BI Premium 클라이언트는 사용자의 브라우저, 일반 Power BI 백 엔드, XMLA 클라이언트를 통한 직접 연결, ARM API 등이 될 수 있습니다.

Azure 지역의 Power BI Premium 인프라는 여러 Power BI Premium 클러스터로 구성됩니다(최소값은 1). 대부분의 Premium 리소스는 클러스터 내에 캡슐화되며(예: 컴퓨팅) 몇 가지 일반적인 지역 리소스(예: 메타데이터 저장소)가 있습니다. Premium 인프라를 사용하면 지역에서 수평적 확장성을 달성하는 두 가지 방법, 즉 클러스터 내부 리소스 증가 및/또는 필요에 따라 더 많은 클러스터 추가(클러스터 리소스가 한계에 도달한 경우)가 가능합니다.

각 클러스터의 백본은 Virtual Machine Scale Sets 및 Azure Service Fabric에서 관리하는 컴퓨팅 리소스입니다. Virtual Machine Scale Sets 및 Service Fabric을 사용하면 사용량이 증가함에 따라 컴퓨팅 노드를 빠르고 쉽게 늘릴 수 있으며, Power BI Premium 서비스 및 응용 프로그램의 배포, 관리, 모니터링을 오케스트레이션할 수 있습니다.

부하 분산 장치, 가상 네트워크, 네트워크 보안 그룹, 서비스 버스, 저장소 등 안전하고 안정적인 인프라를 보장하는 많은 주변 리소스가 있습니다. Power BI Premium에 필요한 비밀, 키 및 인증서는 Azure Key Vault에서 독점적으로 관리합니다. 모든 인증은 Microsoft Entra ID와의 통합을 통해 단독으로 수행됩니다.

Power BI Premium 인프라에 오는 모든 요청은 먼저 프런트 엔드 노드로 이동합니다. 프런트 엔드는 외부 연결에 사용할 수 있는 유일한 노드입니다. 나머지 리소스는 가상 네트워크 뒤에 숨겨집니다. 프런트 엔드 노드는 요청을 인증하거나, 처리하거나, 적절한 리소스(예: 백 엔드 노드)로 전달합니다.

백 엔드 노드는 대부분의 Power BI Premium 기능과 특징을 제공합니다.

Power BI Mobile

Power BI Mobile은 Android, iOS, Windows(UWP)의 세 가지 기본 모바일 플랫폼용으로 설계된 앱 모음입니다. Power BI Mobile 앱에 대한 보안 고려 사항은 다음 두 가지 범주로 구분됩니다.

- 디바이스 통신

- 디바이스의 애플리케이션 및 데이터

장치 통신의 경우 모든 Power BI Mobile 응용 프로그램은 Power BI 서비스와 통신하며, 브라우저에서 사용하는 것과 동일한 연결 및 인증 순서를 사용합니다. 자세한 내용은 이 백서의 앞부분에서 설명하고 있습니다. iOS 및 Android용 Power BI Mobile 응용 프로그램은 응용 프로그램 자체 내에서 브라우저 세션을 가져오고, Windows 모바일 앱은 로그인 프로세스를 위해 Power BI와의 통신 채널을 설정하기 위해 브로커를 가져옵니다(로그인 프로세스를 위함).

다음 표에는 모바일 장치 플랫폼을 기준으로 하는 Power BI Mobile에 대한 CBA(인증서 기반 인증) 지원이 나와 있습니다.

| CBA 지원 | iOS | Android | Windows |

|---|---|---|---|

| Power BI(서비스에 로그인) | 지원됨 | 지원됨 | 지원되지 않음 |

| SSRS ADFS 온-프레미스(SSRS 서버에 연결) | 지원되지 않음 | 지원됨 | 지원되지 않음 |

| SSRS 앱 프록시 | 지원됨 | 지원됨 | 지원되지 않음 |

Power BI Mobile 앱은 Power BI 서비스와 적극적으로 통신합니다. 원격 분석은 모바일 앱 사용량 통계 및 비슷한 데이터를 수집하는 데 사용되며, 사용량 및 활동을 모니터링하는 서비스로 전송됩니다. 고객 데이터는 원격 분석과 함께 전송되지 않습니다.

장치의 Power BI 응용 프로그램은 장치에 데이터를 저장합니다.

- Microsoft Entra ID 및 새로 고침 토큰은 업계 표준 보안 수단을 사용하여 장치의 보안 메커니즘에 저장됩니다.

- 데이터 및 설정(사용자 구성의 키-값 쌍)은 장치의 저장소에 캐시되며 OS에서 암호화할 수 있습니다. iOS에서 이 작업은 사용자가 암호를 설정하면 자동으로 수행됩니다. Android에서는 설정에서 구성할 수 있습니다. Windows에서는 BitLocker를 사용하여 수행됩니다.

- Android 및 iOS 앱의 경우 데이터 및 설정(사용자 구성을 위한 키-값 쌍)은 앱에서만 액세스할 수 있는 샌드박스 및 내부 저장소의 장치 저장소에 캐시됩니다.

- 지리적 위치는 사용자가 명시적으로 활성화 또는 비활성화합니다. 이를 활성화하면 지리적 위치 데이터가 디바이스에 저장되지 않고 Microsoft와 공유되지도 않습니다.

- 알림은 사용자가 명시적으로 활성화하거나 비활성화합니다. 사용하도록 설정된 경우 Android 및 iOS는 알림에 대한 지리적 데이터 상주 요구 사항을 지원하지 않습니다.

모바일 장치 및 응용 프로그램 관리를 제공하는 소프트웨어 서비스인 Microsoft Intune을 통해 파일 수준 암호화를 적용하여 데이터 암호화를 향상할 수 있습니다. Power BI Mobile을 사용할 수 있는 세 가지 플랫폼 모두 Intune을 지원합니다. Intune을 사용하도록 설정하고 구성하면 모바일 디바이스의 데이터가 암호화되며 Power BI 애플리케이션 자체는 SD 카드에 설치할 수 없습니다. Microsoft Intune에 대해 자세히 알아보세요.

Windows 앱은 WIP(Windows Information Protection)도 지원합니다.

SSO를 구현하기 위해 토큰 기반 인증과 관련된 일부 보안 저장소 값은 다른 Microsoft 자사 앱(예: Microsoft Authenticator)에서 사용할 수 있으며 Microsoft Authentication Library(MSAL)에서 관리합니다.

Power BI Mobile 캐시 데이터는 앱이 제거되거나, 사용자가 Power BI Mobile에서 로그아웃하거나, 사용자가 로그인에 실패할 때(예: 토큰 만료 이벤트 또는 암호 변경 후) 삭제됩니다. 데이터 캐시에는 이전에 Power BI Mobile 앱에서 액세스한 대시보드와 보고서가 포함됩니다.

Power BI Mobile은 장치의 다른 응용프로그램 폴더 또는 파일에 액세스하지 않습니다.

iOS 및 Android용 Power BI 앱을 사용하면 Face ID, Touch ID 또는 iOS용 암호, Android용 생체 데이터(지문 ID) 제공과 같은 추가 식별을 구성하여 데이터를 보호할 수 있습니다. 추가 식별에 대해 자세히 알아보세요.

Power BI 서비스 인증

Power BI 서비스에 대한 사용자 인증은 사용자의 브라우저와 Power BI 서비스 또는 Power BI에서 사용하는 Azure 서비스 간의 일련의 요청, 응답 및 리디렉션으로 구성됩니다. 이 시퀀스는 Microsoft Entra 인증 코드 부여 흐름을 따르는 Power BI의 사용자 인증 프로세스를 설명합니다. 조직의 사용자 인증 모델(로그인 모델) 옵션에 대한 자세한 내용은 Microsoft 365에 대한 로그인 모델 선택을 참조하세요.

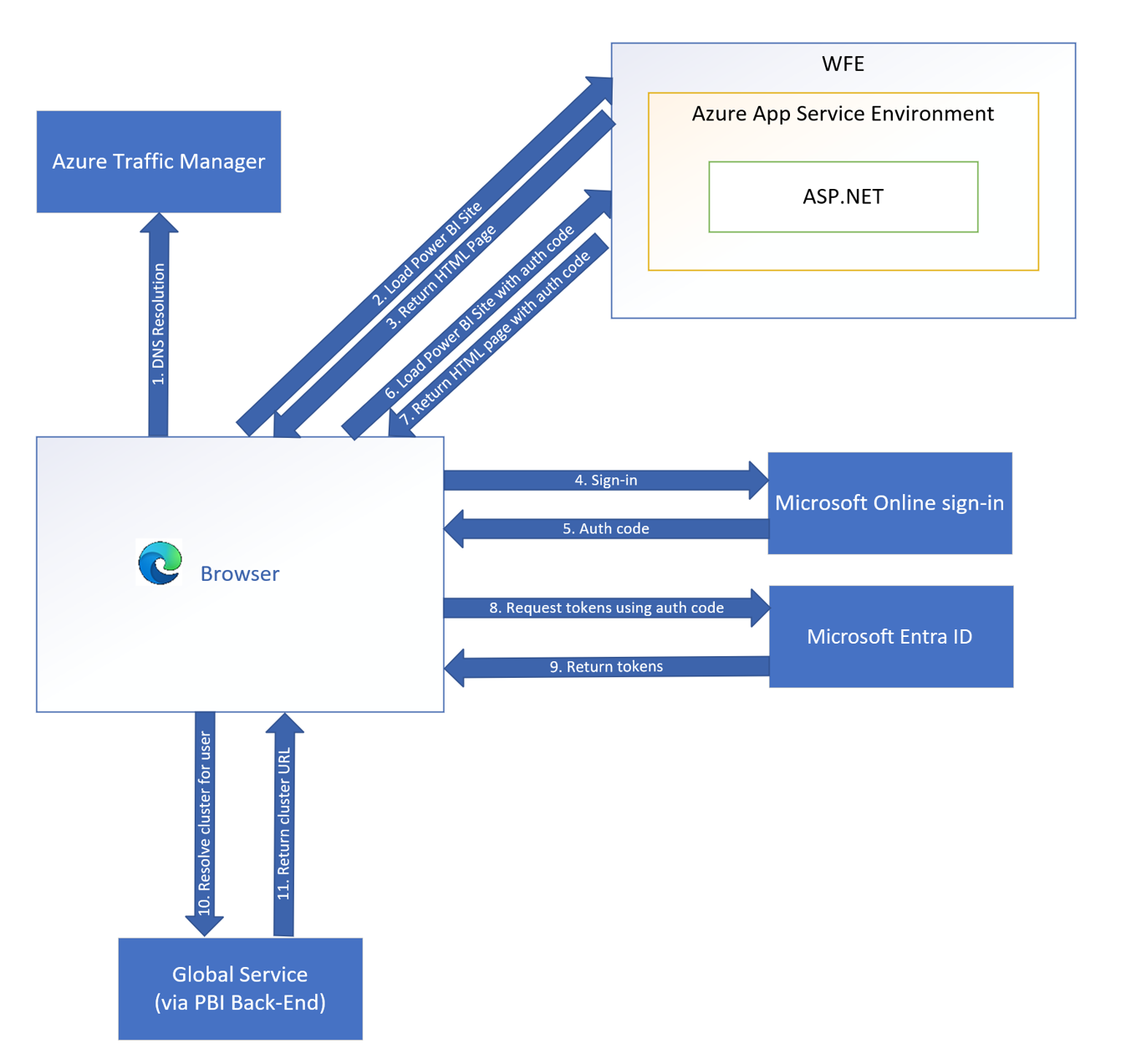

인증 순서

Power BI 서비스에 대한 사용자 인증 시퀀스는 다음 단계에 설명된 대로 수행되며, 다음 이미지에 나와 있습니다.

사용자는 주소 표시줄에 Power BI 주소를 입력하거나 Power BI 마케팅 페이지()에서 https://powerbi.microsoft.com을 선택하여 브라우저에서 Power BI 서비스에 대한 연결을 시작합니다. 연결은 TLS 및 HTTPS를 사용하여 설정되며, 이후 브라우저와 Power BI 서비스 간의 모든 통신에서 HTTPS를 사용합니다.

Azure Traffic Manager는 사용자의 DNS 레코드를 확인하여 Power BI가 배포되는 가장 적절한(일반적으로 가장 가까운) 데이터 센터를 확인하고 사용자를 보내야 하는 WFE 클러스터의 IP 주소를 사용하여 DNS에 응답합니다.

그런 다음 WFE는 HTML 페이지를 브라우저 클라이언트에 반환합니다. 브라우저 클라이언트에는 로그인 흐름을 시작하는 데 필요한 MSAL.js 라이브러리 참조가 포함되어 있습니다.

브라우저 클라이언트는 WFE에서 받은 HTML 페이지를 로드하고 사용자를 Microsoft Online Services 로그인 페이지로 리디렉션합니다.

사용자가 인증되면 로그인 페이지는 인증 코드를 사용하여 사용자를 Power BI WFE 페이지로 다시 리디렉션합니다.

브라우저 클라이언트는 HTML 페이지를 로드하고 인증 코드를 사용하여 Microsoft Entra ID 서비스에서 토큰(액세스, ID, 새로 고침)을 요청합니다.

사용자의 테넌트 ID는 브라우저 클라이언트에서 Power BI 글로벌 서비스를 쿼리하는 데 사용되며, 이 서비스는 테넌트 및 해당 Power BI 백 엔드 클러스터 위치 목록을 유지 관리합니다. Power BI Global Service는 사용자의 테넌트가 포함된 Power BI 백 엔드 서비스 클러스터를 결정하고 Power BI 백 엔드 클러스터 URL을 클라이언트에 다시 반환합니다.

이제 클라이언트는 HTTP 요청에 대한 권한 부여 헤더의 액세스 토큰을 사용하여 Power BI 백 엔드 클러스터 URL API와 통신할 수 있습니다. Microsoft Entra 액세스 토큰은 Microsoft Entra 정책에 따라 만료 날짜가 설정되며 현재 세션을 유지하기 위해 사용자 브라우저의 Power BI 클라이언트는 액세스 토큰이 만료되기 전에 정기적으로 액세스 토큰을 갱신하도록 요청합니다.

드물지만 예기치 않은 오류로 인해 클라이언트 쪽 인증이 실패하는 경우 코드는 WFE에서 서버 쪽 인증을 사용하도록 대체를 시도합니다. 서버 쪽 인증 흐름에 대한 자세한 내용은 이 문서의 끝 부분에 있는 질문 및 답변 섹션을 참조하세요.

데이터 보존

문서에 달리 설명되지 한 Power BI는 Microsoft Entra 테넌트가 Power BI 서비스에 처음 등록할 때 할당되는 Azure 지리적 위치에 고객 데이터를 저장합니다. Microsoft Entra 테넌트는 조직 및 해당 보안과 관련된 사용자 및 응용 프로그램 ID, 그룹 및 기타 관련 정보를 보관합니다.

테넌트 데이터 저장소에 대한 Azure 지리적 위치의 할당은 Microsoft Entra 테넌트 설정의 일부로 선택된 국가나 지역을 Power BI 배포가 있는 가장 적합한 Azure 지리적 위치에 매핑하여 수행됩니다. 이 결정이 내려지면 모든 Power BI 고객 데이터는 조직에서 다중 지역 배포를 활용하는 경우를 제외하고 선택된 이 Azure 지리적 위치(홈 지역이라고도 함)에 저장됩니다.

여러 지리적 위치(다중 지역)

일부 조직은 전 세계에 있어서 여러 Azure 지리적 위치에서 Power BI 서비스가 필요할 수 있습니다. 예를 들어 어떤 기업의 본사는 미국에 있을 수 있지만 호주 등의 다른 지리적 위치에서도 비즈니스를 수행할 수 있습니다. 이러한 경우 비즈니스에서는 현지 규정을 준수하기 위해 특정 Power BI 데이터를 원격 지역에 미사용 상태로 유지하도록 요구할 수 있습니다. Power BI 서비스의 이 기능을 다중 지역이라고 합니다.

다중 지역 작업 영역에 할당된 쿼리 실행 계층, 쿼리 캐시 및 아티팩트 데이터는 호스팅되며 원격 용량 Azure 지리적 위치에 유지됩니다. 그러나 보고서 구조와 같은 일부 아티팩트 메타데이터는 테넌트의 홈 지역에서 미사용 상태로 유지될 수 있습니다. 또한 일부 데이터 전송 및 처리는 다중 지역 Premium 용량에서 호스팅되는 작업 영역의 경우에도 테넌트의 홈 지역에서 계속 발생할 수 있습니다.

여러 Azure 지역에 걸쳐 있는 Power BI 배포 생성 및 관리에 대한 자세한 내용은 Power BI Premium에 대한 다중 지역 지원 구성을 참조하세요.

지역 및 데이터 센터

Power BI 서비스는 Microsoft Trust Center에 설명된 대로 특정 Azure 지리적 위치에서 사용할 수 있습니다. 데이터의 저장 위치와 사용 방법에 대한 자세한 내용은 Microsoft Trust Center를 참조하세요. 고객 저장 데이터의 위치에 대한 약정은 Microsoft Online 사용 약관의 데이터 처리 조항에 명시되어 있습니다.

또한 Microsoft는 주권국 엔터티를 위한 데이터 센터도 제공합니다. 국가/지역별 클라우드의 Power BI 서비스 가용성에 대한 자세한 내용은 Power BI 국가/지역별 클라우드를 참조하세요.

데이터 처리

이 섹션에서는 고객 데이터 저장, 처리 및 전송과 관련된 Power BI 데이터 처리 방법을 간략하게 설명합니다.

미사용 데이터

Power BI는 다음과 같은 두 가지 기본 데이터 저장소 리소스 유형을 사용합니다.

- Azure Storage

- Azure SQL Database

대부분의 시나리오에서 Azure Storage는 Power BI 아티팩트의 데이터를 유지하는 데 사용되는 반면, Azure SQL Database는 아티팩트 메타데이터를 유지하는 데 사용됩니다.

Power BI에서 유지하는 모든 데이터는 기본적으로 Microsoft 관리형 키를 사용하여 암호화됩니다. Azure SQL Database에 저장된 고객 데이터는 Azure SQL TDE(투명한 데이터 암호화) 기술을 사용하여 완전히 암호화됩니다. Azure Blob Storage에 저장된 고객 데이터는 Azure Storage 암호화를 사용하여 암호화됩니다.

필요에 따라 조직은 Power BI Premium을 활용하여 자체 키를 사용해 의미 체계 모델로 가져온 미사용 데이터를 암호화할 수 있습니다. 이러한 방식은 BYOK(bring your own key)라고 하는 경우가 많습니다. BYOK를 활용하면 서비스 운영자 오류가 발생한 경우에도 고객 데이터가 노출되지 않으며 투명한 서비스 쪽 암호화를 사용하여 쉽게 달성할 수 없습니다. 자세한 내용은 Power BI의 BYOK(Bring Your Own Encryption Key)를 참조하세요.

Power BI 의미 체계 모델은 데이터 원본 데이터가 서비스에 유지되는지 여부를 결정하는 다양한 데이터 원본 연결 모드를 허용합니다.

| 의미 체계 모델 모드(종류) | Power BI에서 유지되는 데이터 |

|---|---|

| 가져오기 | 예 |

| DirectQuery | 아니요 |

| 라이브 연결 | 아니요 |

| 복합 | 데이터 원본 가져오기가 포함된 경우 |

| 스트리밍 | 유지하도록 구성된 경우 |

사용된 의미 체계 모델 모드에 관계없이 Power BI는 쿼리 및 보고서 로드 성능을 최적화하기 위해 검색된 데이터를 임시로 캐시할 수 있습니다.

처리 중인 데이터

한 명 이상의 사용자가 대화형 시나리오의 일부로 데이터를 적극적으로 사용 중이거나, 새로 고침과 같은 백그라운드 프로세스가 이 데이터를 터치할 때 데이터가 처리 중입니다. Power BI는 능동적으로 처리된 데이터를 하나 이상의 서비스 워크로드의 메모리 공간에 로드합니다. 워크로드에 필요한 기능을 용이하게 하기 위해 메모리에서 처리된 데이터는 암호화되지 않습니다.

전송 중 데이터

Power BI를 사용하려면 TLS 1.2 이상을 사용하여 들어오는 모든 HTTP 트래픽을 암호화해야 합니다. TLS 1.1 이하에서 서비스를 사용하려는 모든 요청은 거부됩니다.

데이터 원본에 대한 인증

데이터 원본에 연결할 때 사용자는 데이터 복사본을 Power BI로 가져오거나 데이터 원본에 직접 연결하도록 선택할 수 있습니다.

가져오기의 경우 사용자는 사용자 로그인에 따라 연결을 설정하고 자격 증명을 사용하여 데이터에 액세스합니다. 의미 체계 모델이 Power BI 서비스에 게시되면 Power BI는 항상 이 사용자의 자격 증명을 사용하여 데이터를 가져옵니다. 데이터를 가져온 후에는 보고서 및 대시보드의 데이터 보기가 기본 데이터 원본에 액세스하지 않습니다. Power BI는 선택한 데이터 원본에 대한 Single Sign-On 인증을 지원합니다. Single Sign-On을 사용하도록 연결이 구성된 경우 의미 체계 모델 소유자의 자격 증명을 사용하여 데이터 원본에 연결합니다.

미리 구성된 자격 증명을 사용하여 데이터 원본이 직접 연결된 경우 사용자가 데이터를 볼 때 미리 구성된 자격 증명을 사용하여 데이터 원본에 연결합니다. 데이터 원본이 Single Sign-On을 사용하여 직접 연결된 경우 사용자가 데이터를 볼 때 현재 사용자의 자격 증명을 사용하여 데이터 원본에 연결합니다. Single Sign-On과 함께 사용할 경우 데이터 원본에서 RLS(행 수준 보안) 및/또는 OLS(개체 수준 보안)를 구현할 수 있습니다. 그러면 사용자가 액세스할 수 있는 권한이 있는 데이터만 볼 수 있습니다. 클라우드의 데이터 원본에 연결하는 경우 Microsoft Entra 인증이 Single Sign-On에 사용됩니다. 온-프레미스 데이터 원본의 경우 Kerberos, SAML(Security Assertion Markup Language), Microsoft Entra ID가 지원됩니다.

데이터 원본이 Azure Analysis Services 또는 온-프레미스 Analysis Services이고 RLS 및/또는 OLS가 구성된 경우, Power BI 서비스는 해당 행 수준 보안을 적용하고 기본 데이터에 액세스할 수 있는 자격 증명이 없는 사용자(대시보드, 보고서 또는 기타 데이터 아티팩트에서 사용되는 쿼리일 수 있음)는 권한이 없는 데이터를 볼 수 없습니다.

Premium 기능

데이터 흐름 아키텍처

데이터 흐름은 사용자에게 다형 데이터 원본에서 데이터를 추출하고 데이터에 대해 변환 논리를 실행한 다음, 다양한 보고 프레젠테이션 기술에서 사용하기 위해 대상 모델에 배치하는 백 엔드 데이터 처리 작업을 구성할 수 있는 기능을 제공합니다. 작업 영역에서 구성원, 참가자 또는 관리자 역할이 있는 사용자는 데이터 흐름을 만들 수 있습니다. 보기 권한자 역할의 사용자는 데이터 흐름에 의해 처리된 데이터를 볼 수 있지만 해당 구성을 변경할 수는 없습니다. 데이터 흐름이 작성되면 작업 영역의 모든 구성원, 참가자 또는 관리자는 새로 고침을 예약하고, 데이터 흐름의 소유권을 가져와 데이터 흐름을 보고 편집할 수 있습니다.

구성된 각 데이터 원본은 해당 데이터 원본에 액세스하기 위한 클라이언트 기술에 바인딩됩니다. 액세스하는 데 필요한 자격 증명 구조는 데이터 원본의 필수 구현 세부 정보와 일치하도록 구성됩니다. 변환 논리는 데이터가 실행되는 동안 Power Query 서비스에 의해 적용됩니다. 프리미엄 데이터 흐름의 경우 Power Query 서비스는 백 엔드 노드에서 실행됩니다. 데이터는 클라우드 원본에서 직접 가져오거나 온-프레미스에 설치된 게이트웨이를 통해 가져올 수 있습니다. 클라우드 원본에서 서비스나 게이트웨이로 직접 가져오는 경우 전송은 클라이언트 기술과 관련된 보호 방법을 사용합니다(해당하는 경우). 데이터가 게이트웨이에서 클라우드 서비스로 전송되면 암호화됩니다. 위의 미사용 데이터 섹션을 참조하세요.

고객이 지정한 데이터 원본에 액세스하기 위한 자격 증명이 필요한 경우 데이터 흐름의 소유자/작성자가 작성하는 동안 자격 증명을 제공합니다. 표준 제품 전체 자격 증명 저장소를 사용하여 저장됩니다. 위의 데이터 원본에 대한 인증 섹션을 참조하세요. 사용자가 데이터 지속성 및 액세스를 최적화하도록 구성할 수 있는 다양한 방법이 있습니다. 기본적으로 데이터는 Power BI 소유 및 보호 저장소 계정에 배치됩니다. 저장소 암호화는 Blob Storage 컨테이너에서 사용하도록 설정되어 미사용 상태인 동안 데이터를 보호합니다. 아래의 미사용 데이터 섹션을 참조하세요. 사용자는 자신의 Azure 구독과 연결된 저장소 계정을 구성할 수 있습니다. 이렇게 하면 새로 고침 중에 데이터를 쓸 수 있도록 Power BI 서비스 사용자에 해당 저장소 계정에 대한 액세스 권한이 부여됩니다. 이 경우 저장소 리소스 소유자는 구성된 ADLS 저장소 계정에서 암호화를 구성합니다. 데이터는 항상 암호화를 사용하여 Blob Storage로 전송됩니다.

저장소 계정에 액세스할 때의 성능이 일부 데이터에 대해 최적이 아닐 수 있으므로 사용자는 Power BI 호스팅 컴퓨팅 엔진을 사용하여 성능을 높일 수도 있습니다. 이 경우 데이터는 백 엔드 Power BI 시스템의 액세스를 통해 DirectQuery에 사용할 수 있는 SQL Database에 중복으로 저장됩니다. 데이터는 항상 파일 시스템에서 암호화됩니다. 사용자가 SQL Database에 저장된 데이터를 암호화하기 위한 키를 제공하는 경우 해당 키를 사용하여 두 배로 암호화됩니다.

DirectQuery를 사용하여 쿼리할 때 암호화된 전송 프로토콜 HTTPS를 사용하여 API에 액세스합니다. DirectQuery의 모든 보조 또는 간접 사용은 앞서 설명한 것과 동일한 액세스 제어를 통해 제어됩니다. 데이터 흐름은 항상 작업 영역에 바인딩되므로 데이터에 대한 액세스는 항상 해당 작업 영역에서 사용자의 역할에 의해 제어됩니다. 어떤 방법으로든 데이터를 쿼리할 수 있으려면 사용자에게 최소한의 읽기 액세스 권한이 있어야 합니다.

Power BI Desktop을 사용하여 데이터 흐름의 데이터에 액세스하는 경우 먼저 Microsoft Entra ID를 사용하여 사용자를 인증하여 사용자에게 데이터를 볼 수 있는 권한이 있는지 확인해야 합니다. 이 경우 SaS 키를 획득하고 암호화된 전송 프로토콜 HTTPS를 사용하여 저장소에 직접 액세스하는 데 사용됩니다.

파이프라인 전체의 데이터 처리는 Office 365 감사 이벤트를 내보냅니다. 이러한 이벤트 중 일부는 보안 및 개인 정보 관련 작업을 캡처합니다.

페이지를 매긴 보고서

페이지를 매긴 보고서는 인쇄 또는 공유하도록 디자인된 보고서입니다. 이러한 보고서를 페이지를 매긴 보고서라고 지칭하는 이유는 페이지에 적합하게 형식이 지정되어 있기 때문입니다. 이러한 보고서에는 테이블이 여러 페이지에 걸쳐 있는 경우에도 테이블의 모든 데이터가 표시됩니다. 보고서 페이지 레이아웃을 정확하게 제어할 수 있습니다.

페이지를 매긴 보고서는 Microsoft Visual Basic .NET으로 작성된 다양한 강력한 식을 지원합니다. 식은 Power BI 보고서 작성기 페이지를 매긴 보고서에서 데이터 검색, 계산, 표시, 그룹화, 정렬, 필터링, 매개 변수화, 서식 지정에 널리 사용됩니다.

식은 .NET Framework의 광범위한 기능에 액세스할 수 있는 보고서 작성자가 만듭니다. 페이지를 매긴 보고서의 처리 및 실행은 샌드박스 내에서 수행됩니다.

페이지를 매긴 보고서 정의(.rdl)는 Power BI에 저장되며 페이지를 매긴 보고서를 게시 및/또는 렌더링하려면 사용자가 위의 Power BI 서비스에 대한 인증 섹션에 설명된 것과 동일한 방식으로 인증 및 권한을 부여해야 합니다.

인증 중에 얻은 Microsoft Entra 토큰은 브라우저에서 Power BI Premium 클러스터로 직접 통신하는 데 사용됩니다.

Power BI Premium에서 Power BI 서비스 런타임은 각 보고서 렌더링에 대해 적절하게 격리된 실행 환경을 제공합니다. 여기에는 렌더링되는 보고서가 동일한 용량에 할당된 작업 영역에 속하는 경우가 포함됩니다.

페이지를 매긴 보고서는 보고서 렌더링의 일부로 광범위한 데이터 원본 집합에 액세스할 수 있습니다. 샌드박스는 데이터 원본과 직접 통신하지 않고 대신 신뢰할 수 있는 프로세스와 통신하여 데이터를 요청한 다음, 신뢰할 수 있는 프로세스가 필요한 자격 증명을 연결에 추가합니다. 이러한 방식으로 샌드박스는 자격 증명이나 비밀에 액세스할 수 없습니다.

Bing 지도 또는 Azure Functions 호출과 같은 기능을 지원하기 위해 샌드박스는 인터넷에 액세스할 수 있습니다.

Power BI 임베디드 분석

ISV(독립 소프트웨어 공급업체)와 솔루션 제공업체는 웹 응용 프로그램 및 포털에 Power BI 아티팩트를 포함하는 두 가지 기본 모드인 조직에 대한 콘텐츠 포함 및 고객에 대하 콘텐츠 포함을 가지고 있습니다. 아티팩트는 응용 프로그램 또는 포털의 IFrame에 포함됩니다. IFrame은 외부 웹 응용 프로그램 또는 포털에서 데이터를 읽거나 쓸 수 없으며 IFrame과의 통신은 POST 메시지를 사용하는 Power BI 클라이언트 SDK를 사용하여 수행됩니다.

조직에 대한 콘텐츠 포함 시나리오에서 Microsoft Entra 사용자는 기업 및 IT에서 사용자 지정한 포털을 통해 자신의 Power BI 콘텐츠에 액세스합니다. RLS(행 수준 보안) 및 OLS(개체 수준 보안)와 같이 이 백서에 설명된 모든 Power BI 정책 및 기능은 Power BI 포털 또는 사용자 지정 포털을 통해 Power BI에 액세스하는지 여부와 관계없이 모든 사용자에게 자동으로 적용됩니다.

고객에 대한 콘텐츠 포함 시나리오에서 ISV는 일반적으로 Power BI 테넌트와 Power BI 항목(대시보드, 보고서, 의미 체계 모델 등)을 소유합니다. 최종 사용자를 인증하고 해당 최종 사용자에게 적합한 아티팩트와 액세스 수준을 결정하는 것은 ISV 백 엔드 서비스에서 담당합니다. ISV 정책 결정은 Power BI에서 생성된 포함 토큰에서 암호화되고 ISV의 비즈니스 논리에 따라 최종 사용자에게 추가로 배포하기 위해 ISV 백 엔드로 전달됩니다. 브라우저 또는 기타 클라이언트 응용 프로그램을 사용하는 최종 사용자는 포함 토큰을 해독하거나 수정할 수 없습니다. Power BI 클라이언트 API와 같은 클라이언트 쪽 SDK는 암호화된 포함 토큰을 Power BI 요청에 Authorization: EmbedToken 헤더로 자동 추가합니다. 이 헤더를 기반으로 Power BI는 생성 중에 ISV에서 지정한 대로 모든 정책(예: 액세스 또는 RLS)을 정확하게 적용합니다.

포함 및 자동화를 사용하도록 설정하고 위에 설명된 포함 토큰을 생성하기 위해 Power BI는 다양한 REST API 집합을 표시합니다. 이러한 Power BI REST API는 위임된 사용자 및 서비스 사용자 Microsoft Entra 인증 및 승인 방법을 모두 지원합니다.

Power BI Embedded 분석 및 해당 REST API는 이 문서에 설명된 모든 Power BI 네트워크 격리 기능(예: 서비스 태그 및 프라이빗 링크)을 지원합니다.

AI 기능

Power BI는 현재 제품에서 AI 시각적 개체와 AI 보강이라는 두 가지 광범위한 AI 기능 범주를 지원합니다. 시각적 수준 AI 기능에는 주요 영향 요인, 분해 트리, 스마트 설명, 이상 탐지, R-시각적 개체, Python-시각적 개체, 클러스터링, 예측, Q&A, Quick-Insights 등과 같은 기능이 포함됩니다. AI 보강 기능에는 AutoML, Azure Machine Learning, CognitiveServices, R/Python 변환 등과 같은 기능이 포함됩니다.

위에서 설명한 대부분의 기능은 현재 Shared 및 Premium 작업 영역 모두에서 지원됩니다. 그러나 AutoML 및 CognitiveServices는 IP 제한 사항으로 인해 Premium 작업 영역에서만 지원됩니다. 현재 Power BI의 AutoML 통합을 통해 사용자는 사용자 지정 ML 모델(예: 예측, 분류, 회귀 등)을 구축 및 학습시키고, 이를 적용하여 Premium 작업 영역에 정의된 데이터 흐름에 데이터를 로드하는 동안 예측을 얻을 수 있습니다. 또한 Power BI 사용자는 TextAnalytics, ImageTagging 등의 여러 CognitiveServices API를 적용하여 Premium 작업 영역에 정의된 데이터 흐름/의미 체계 모델에 데이터를 로드하기 전에 데이터를 변환할 수 있습니다.

Premium AI 보강 기능은 Power BI 의미 체계 모델 또는 데이터 흐름에서 사용되는 데이터 통합 파이프라인에서 Power BI 사용자가 사용할 수 있는 상태 비저장 AI 기능/변환의 컬렉션에서 가장 잘 볼 수 있습니다. 이 기능은 Power BI 서비스 및 Power BI Desktop의 현재 데이터 흐름/의미 체계 모델 작성 환경에서도 액세스할 수 있습니다. 이러한 AI 기능/변환은 항상 Premium 작업 영역/용량에서 실행됩니다. 이러한 기능은 AI 기능을 사용하는 Power BI 사용자를 위해 Microsoft Entra 토큰이 필요한 데이터 원본으로 Power BI에 표시됩니다. 이러한 AI 데이터 원본은 자체 데이터를 표면화하지 않고 이러한 기능/변환만 제공하기 때문에 특별합니다. 실행 중에 이러한 기능은 고객의 데이터를 전송하기 위해 다른 서비스에 대한 아웃바운드 호출을 수행하지 않습니다. 이와 관련된 통신 패턴 및 관련 보안 관련 세부 정보를 이해하기 위해 Premium 시나리오를 개별적으로 살펴보겠습니다.

AutoML 모델을 학습시키고 적용하기 위해 Power BI는 Azure AutoML SDK를 사용하고 고객의 Power BI 용량에서 모든 학습을 실행합니다. 학습 반복 중에 Power BI는 실험 Azure Machine Learning 서비스를 호출하여 현재 반복에 적합한 모델 및 하이퍼 매개 변수를 선택합니다. 이 아웃바운드 호출에서는 이전 반복의 관련 실험 메타데이터(예: 정확도, ml 알고리즘, 알고리즘 매개 변수 등)만 전송됩니다. AutoML 학습은 ONNX 모델 및 학습 보고서 데이터를 생성한 후 데이터 흐름에 저장합니다. 나중에 Power BI 사용자는 학습된 ML 모델을 변환으로 적용하여 예약에 따라 ML 모델을 운영할 수 있습니다. TextAnalytics 및 ImageTagging API의 경우 Power BI는 CognitiveServices 서비스 API를 직접 호출하지 않고 내부 SDK를 사용하여 Power BI Premium 용량에서 API를 실행합니다. 현재 이러한 API는 Power BI 데이터 흐름 및 의미 체계 모델 모두에서 지원됩니다. Power BI Desktop에서 의미 체계 모델을 작성하는 동안 사용자는 Premium Power BI 작업 영역에 대한 액세스 권한이 있는 경우에만 이 기능에 액세스할 수 있습니다. 따라서 고객에게 Microsoft Entra 자격 증명을 제공하라는 메시지가 표시됩니다.

네트워크 격리

이 섹션에서는 Power BI의 고급 보안 기능을 간략하게 설명합니다. 일부 기능에는 특정 라이선스 요구 사항이 있습니다. 자세한 내용은 아래의 섹션을 참조하세요.

서비스 태그

서비스 태그는 지정된 Azure 서비스의 IP 주소 접두사 그룹을 나타냅니다. 네트워크 보안 규칙에 대한 빈번한 업데이트의 복잡성을 최소화하는 데 도움이 됩니다. 고객은 서비스 태그를 사용하여 네트워크 보안 그룹 또는 Azure Firewall에서 네트워크 액세스 제어를 정의할 수 있습니다. 고객은 보안 규칙을 만들 때 특정 IP 주소 대신 서비스 태그를 사용할 수 있습니다. 서비스 태그 이름(예: PowerBI)을 규칙(API의 경우)의 적절한 원본 또는 대상 필드에 지정하면 해당 서비스에 대한 트래픽을 허용하거나 거부할 수 있습니다. Microsoft는 서비스 태그에 포함된 주소 접두사를 관리하고 주소가 변경되면 서비스 태그를 자동으로 업데이트합니다.

Private Link 통합

Azure 네트워킹은 Power BI가 Azure 네트워킹 프라이빗 엔드포인트를 통해 보안 액세스를 제공할 수 있도록 하는 Azure Private Link 기능을 제공합니다. Azure Private Link 및 프라이빗 엔드포인트를 사용하면 데이터 트래픽이 Microsoft의 백본 네트워크 인프라를 사용하여 비공개로 전송되므로 데이터가 인터넷을 트래버스하지 않습니다.

Private links는 Power BI 서비스의 리소스로 이동할 때 Power BI 사용자가 Microsoft 프라이빗 네트워크 백본을 사용하도록 합니다.

Power BI에서 프라이빗 링크를 사용하면 다음과 같은 이점이 있습니다.

- 프라이빗 링크는 트래픽이 Azure 백본을 통해 Azure 클라우드 기반 리소스에 대한 프라이빗 엔드포인트로 이동하도록 합니다.

- Azure 기반이 아닌 인프라(예: 온-프레미스 액세스)의 네트워크 트래픽 격리에서는 고객이 ExpressRoute 또는 VPN(가상 사설망)을 구성해야 합니다.

자세한 내용은 Power BI에 액세스하기 위한 프라이빗 링크를 참조하세요.

VNet 연결

프라이빗 링크 통합 기능은 Power BI에 대한 안전한 인바운드 연결을 제공하는 반면 VNet 연결 기능은 Power BI에서 VNet 내의 데이터 원본으로의 안전한 아웃바운드 연결을 지원합니다.

VNet 게이트웨이(Microsoft 관리)는 VNet과 연결된 데이터 원본에 연결하기 위해 온-프레미스 데이터 게이트웨이를 설치하고 모니터링하는 오버헤드를 제거합니다. 그러나 온-프레미스 데이터 게이트웨이와 마찬가지로 보안 및 데이터 원본을 관리하는 익숙한 프로세스를 계속 따릅니다.

다음은 VNet 게이트웨이를 사용하여 VNet 내의 데이터 원본에 연결된 Power BI 보고서와 상호 작용할 때 발생하는 상황에 대한 개요입니다.

Power BI 클라우드 서비스 (또는 지원되는 다른 클라우드 서비스 중 하나)는 쿼리를 시작하고 쿼리, 데이터 원본 세부 정보 및 자격 증명을 PP VNet(Power Platform VNet) 서비스로 보냅니다.

그런 다음 PP VNet 서비스는 VNet 게이트웨이를 실행하는 컨테이너를 서브넷에 안전하게 삽입합니다. 이제 이 컨테이너는 해당 서브넷 내에서 액세스할 수 있는 데이터 서비스에 연결할 수 있습니다.

그런 다음 PP VNet 서비스는 쿼리, 데이터 원본 세부 정보 및 자격 증명을 VNet 게이트웨이로 보냅니다.

VNet 게이트웨이는 쿼리를 가져오고 해당 자격 증명을 사용하여 데이터 원본에 연결합니다.

그런 다음 실행에 대한 데이터 원본에 쿼리가 전송됩니다.

실행 후 결과는 VNet 게이트웨이로 전송되고 PP VNet 서비스는 데이터를 컨테이너에서 Power BI 클라우드 서비스로 안전하게 푸시합니다.

서비스 주체

Power BI는 서비스 사용자의 사용을 지원합니다. Power BI를 암호화하거나 액세스하는 데 사용되는 서비스 사용자 자격 증명을 Key Vault에 저장하고, 자격 증명 모음에 적절한 액세스 정책을 할당하고, 액세스 권한을 정기적으로 검토합니다.

자세한 내용은 서비스 사용자로 Premium 작업 영역 및 의미 체계 모델 작업 자동화를 참조하세요.

Power BI용 Microsoft Purview

Microsoft Purview 정보 보호

Power BI는 Microsoft Purview Information Protection과 긴밀히 통합됩니다. Microsoft Purview Information Protection을 통해 조직은 Azure, Power BI, Office에서 분류, 레이블 지정, 감사 및 규정 준수를 위한 단일 통합 솔루션을 가질 수 있습니다.

Power BI에서 정보 보호를 사용하도록 설정한 경우:

- Power BI 서비스와 Power BI Desktop 모두에서 중요한 데이터는 Office 및 Azure에서 사용되는 것과 동일한 민감도 레이블을 사용하여 분류하고 레이블을 지정할 수 있습니다.

- Power BI 콘텐츠를 Excel, PowerPoint, PDF, Word 또는 .pbix 파일로 내보낼 때 거버넌스 정책을 적용하여 Power BI에서 나갈 때에도 데이터가 보호되도록 할 수 있습니다.

- Excel, Word 및 PowerPoint 응용 프로그램에서와 마찬가지로 Power BI Desktop에서 .pbix 파일을 쉽게 분류하고 보호할 수 있습니다. 민감도 수준에 따라 파일의 태그를 쉽게 지정할 수 있습니다. 또한 비즈니스 기밀 데이터가 포함된 경우 암호화할 수 있으므로 권한이 있는 사용자만 이러한 파일을 편집할 수 있습니다.

- Excel 통합 문서는 Power BI(미리 보기)에 연결할 때 자동으로 민감도 레이블을 상속하므로 Excel에서 Power BI 의미 체계 모델를 분석할 때 엔드 투 엔드 분류를 유지하고 보호를 적용할 수 있습니다.

- Power BI 보고서 및 대시보드에 적용된 민감도 레이블은 Power BI iOS 및 Android 모바일 앱에서 볼 수 있습니다.

- 민감도 레이블은 Power BI 보고서가 Teams, SharePoint 또는 보안 웹 사이트에 포함된 경우에 유지됩니다. 이를 통해 조직은 Power BI 콘텐츠를 포함할 때 내보내면 분류 및 보호를 유지할 수 있습니다.

- Power BI 서비스에서 새 콘텐츠 생성 시 레이블 상속은 Power BI 서비스에서 의미 체계 모델 또는 데이터마트에 적용된 레이블이 해당 의미 체계 모델 및 데이터마트 위에 만들어진 새 콘텐츠에 적용되도록 합니다.

- Power BI 관리자 검사 API는 Power BI 항목의 민감도 레이블을 추출하여 Power BI 및 InfoSec 관리자가 Power BI 서비스 레이블 지정을 모니터링하고 경영진 보고서를 생성할 수 있도록 지원합니다.

- Power BI 관리자 API를 사용하면 중앙 팀이 프로그래밍 방식으로 Power BI 서비스의 콘텐츠에 민감도 레이블을 적용할 수 있습니다.

- 중앙 팀은 필수 레이블 정책을 만들어 Power BI에서 새 콘텐츠 또는 편집된 콘텐츠에 레이블을 적용할 수 있습니다.

- 중앙 팀은 새롭거나 변경된 모든 Power BI 콘텐츠에 민감도 레이블이 적용되도록 기본 레이블 정책을 만들 수 있습니다.

- Power BI 서비스의 자동 다운스트림 민감도 레이블 지정은 의미 체계 모델 또는 데이터마트의 레이블이 적용되거나 변경될 때 의미 체계 모델 또는 데이터마트에 연결된 모든 다운스트림 콘텐츠에 레이블이 자동으로 적용되거나 변경되도록 합니다.

자세한 내용은 Power BI의 민감도 레이블을 참조하세요.

Power BI에 대한 Microsoft Purview DLP(데이터 손실 방지) 정책

Microsoft Purview의 DLP 정책은 조직이 Power BI에서 중요한 비즈니스 데이터의 유출 위험을 줄이는 데 도움이 됩니다. DLP 정책은 GDPR(유럽 연합의 일반 데이터 보호 규정) 또는 CCPA(캘리포니아 소비자 개인 정보 보호법)와 같은 정부 또는 산업 규정의 준수 요구 사항을 충족하고 Power BI의 데이터를 관리하는 데 도움이 됩니다.

Power BI에 대한 DLP 정책이 설정된 경우:

- 정책에 지정된 작업 영역 내의 모든 의미 체계 모델은 정책에 따라 평가됩니다.

- 사용자는 중요한 데이터가 Premium 용량에 업로드되는 시기를 감지할 수 있습니다. DLP 정책은 다음을 감지할 수 있습니다.

- 민감도 레이블

- 중요한 정보 유형 260개 이상의 유형이 지원됩니다. 중요한 정보 유형 감지는 Microsoft Purview 콘텐츠 검사를 사용합니다.

- 중요한 것으로 식별된 의미 체계 모델이 발견되면 수행해야 할 작업을 파악하는 데 도움이 되는 사용자 지정 정책 팁을 볼 수 있습니다.

- 의미 체계 모델 소유자인 경우 정책을 재정의하고, 유효한 이유가 있는 경우 의미 체계 모델이 "중요한" 것으로 식별되지 않도록 할 수 있습니다.

- 의미 체계 모델 소유자인 경우 중요한 정보 유형이 잘못 식별되었다고 결론을 내릴 경우 정책 관련 문제를 보고할 수 있습니다.

- 보안 관리자에 대한 경고와 같은 자동 위험 완화를 호출할 수 있습니다.

자세한 내용은 Fabric Power BI에 대한 데이터 손실 방지 정책을 참조하세요.

Power BI에 대한 Microsoft Defender for Cloud App

Microsoft Defender for Cloud Apps는 세계를 선도하는 클라우드 액세스 보안 브로커 중 하나이며, CASB(클라우드 액세스 보안 브로커) 시장에서 Gartner Magic Quadrant의 리더로 선정되었습니다. 클라우드용 Defender 앱은 클라우드 앱 사용을 보호하는 데 사용됩니다. 이를 통해 조직은 관리되지 않는 장치의 사용자 액세스와 같은 위험한 Power BI 세션을 실시간으로 모니터링하고 제어할 수 있습니다. 보안 관리자는 중요한 정보가 포함된 보고서 다운로드와 같은 사용자 작업을 제어하는 정책을 정의할 수 있습니다.

클라우드용 Defender 앱을 사용하면 조직은 다음과 같은 DLP 기능을 사용할 수 있습니다.

- Power BI에서 위험한 사용자 세션을 적용하도록 실시간 제어를 설정합니다. 예를 들어 사용자가 자신의 국가 또는 지역 외부에서 Power BI에 연결하는 경우, 클라우드용 Defender 실시간 제어를 통해 세션을 모니터링할 수 있으며 "극비" 민감도 레이블이 민감도 레이블 태그가 지정된 데이터 다운로드와 같은 위험한 작업을 즉시 차단할 수 있습니다.

- 클라우드용 Defender for 앱 활동 로그를 사용하여 Power BI 사용자 활동을 조사합니다. 클라우드용 Defender 앱 활동 로그에는 Office 365 감사 로그에 캡처된 Power BI 활동이 포함되며, 여기에는 모든 사용자 및 관리자 활동에 대한 정보와 레이블 적용, 변경, 제거 등의 관련 활동에 대한 민감도 레이블 정보가 포함됩니다. 관리자는 효과적인 문제 조사를 위해 클라우드용 Defender 앱 고급 필터 및 빠른 작업을 활용할 수 있습니다.

- Power BI에서 의심스러운 사용자 활동에 대해 알리는 사용자 지정 정책을 만듭니다. 클라우드용 Defender 앱 활동 정책 기능을 활용하여 고유한 사용자 지정 규칙을 정의하고, 표준에서 벗어나는 사용자 동작을 감지하며, 너무 위험해 보이는 경우 자동으로 조치를 취할 수 있습니다.

- 클라우드용 Defender 앱 기본 제공 변칙 검색을 사용합니다. 클라우드용 Defender 앱 변칙 검색 정책은 기본적으로 제공되는 사용자 행동 분석 및 기계 학습을 제공하므로 처음부터 클라우드 환경에서 지능형 위협 탐지를 실행할 준비가 되어 있습니다. 위협 탐지 정책이 의심스러운 동작을 식별하면 보안 경고가 트리거됩니다.

- 클라우드용 Defender 앱 포털의 Power BI 관리자 역할. 클라우드용 Defender 앱은 포털에서 Power BI 관련 데이터에 액세스하는 데 필요한 권한만 Power BI 관리자에게 부여하는 데 사용할 수 있는 앱별 관리자 역할(예: 경고, 위험에 처한 사용자, 활동 로그 및 기타 Power BI 관련 정보)을 제공합니다.

자세한 내용은 Power BI에서 Microsoft Defender for Cloud Apps 제어를 참조하세요.

보안 기능 미리 보기

이 섹션에는 2021년 3월까지 릴리스할 예정인 기능이 나와 있습니다. 이 항목에는 아직 릴리스되지 않은 기능이 나와 있으므로 제공 일정이 변경될 수 있으며 예상 기능은 2021년 3월 이후에 릴리스되거나 전혀 출시되지 않을 수 있습니다. 미리 보기에 대한 자세한 내용은 온라인 서비스 약관을 검토하세요.

BYOLA(Bring Your Own Log Analytics)

Bring Your Own Log Analytics를 사용하면 Power BI와 Azure Log Analytics 간의 통합이 가능합니다. 이 통합에는 Azure Log Analytics의 고급 분석 엔진, 대화형 쿼리 언어 및 기본 제공 기계 학습 구조가 포함됩니다.

Power BI 보안 질문과 답변

Power BI에 대한 일반적인 보안 질문 및 답변은 다음과 같습니다. 이 백서에 추가된 시기를 기준으로 구성되어 백서가 업데이트될 때 새로운 질문과 답변을 빠르게 찾을 수 있습니다. 가장 최근의 질문이 이 목록의 끝에 추가됩니다.

Power BI를 사용하는 동안 사용자가 데이터 원본에 연결하고 데이터에 액세스하려면 어떻게 해야 하나요?

Power BI는 클라우드 자격 증명 또는 개인 게이트웨이를 통한 연결을 위해 각 사용자의 데이터 원본에 대한 자격 증명을 관리합니다. 온-프레미스 데이터 게이트웨이에서 관리하는 데이터 원본은 엔터프라이즈 간에 공유할 수 있으며 이러한 데이터 원본에 대한 사용 권한은 게이트웨이 관리자가 관리할 수 있습니다. 의미 체계 모델을 구성할 때 사용자는 개인 저장소에서 자격 증명을 선택하거나 온-프레미스 데이터 게이트웨이를 사용하여 공유 자격 증명을 사용할 수 있습니다.

가져오기 사례에서 사용자는 사용자 로그인에 따라 연결을 설정하고 자격 증명을 사용하여 데이터에 액세스합니다. 의미 체계 모델이 Power BI 서비스에 게시되면 Power BI는 항상 이 사용자의 자격 증명을 사용하여 데이터를 가져옵니다. 데이터를 가져온 후에는 보고서 및 대시보드의 데이터 보기가 기본 데이터 원본에 액세스하지 않습니다. Power BI는 선택한 데이터 원본에 대한 Single Sign-On 인증을 지원합니다. Single Sign-On을 사용하도록 연결이 구성된 경우 의미 체계 모델 소유자의 자격 증명을 사용하여 데이터 원본에 연결합니다.

DirectQuery와 연결된 보고서의 경우 데이터 원본은 미리 구성된 자격 증명을 사용하여 직접 연결되며, 사용자가 데이터를 볼 때 미리 구성된 자격 증명을 사용하여 데이터 원본에 연결합니다. 데이터 원본이 Single Sign-On을 사용하여 직접 연결된 경우 사용자가 데이터를 볼 때 현재 사용자의 자격 증명을 사용하여 데이터 원본에 연결합니다. Single Sign-On을 사용하는 경우 RLS(행 수준 보안) 및/또는 OLS(개체 수준 보안)를 데이터 원본에 구현할 수 있으며 이를 통해 사용자는 액세스 권한이 있는 데이터를 볼 수 있습니다. 클라우드의 데이터 원본에 대한 연결인 경우 Single Sign-On에 Microsoft Entra 인증이 사용됩니다. 온-프레미스 데이터 원본의 경우 Kerberos, SAML 및 Microsoft Entra ID가 지원됩니다.

Kerberos로 연결할 때 사용자의 UPN이 게이트웨이로 전달되고 Kerberos 제한 위임을 사용하여 사용자가 가장되어 해당 데이터 원본에 연결됩니다. SAML은 SAP HANA 데이터 원본용 게이트웨이에서도 지원됩니다. 자세한 내용은 게이트웨이에 대한 Single Sign-On 개요에서 확인할 수 있습니다.

데이터 원본이 Azure Analysis Services 또는 온-프레미스 Analysis Services이고 RLS 및/또는 OLS가 구성된 경우, Power BI 서비스는 해당 행 수준 보안을 적용하며 기본 데이터(대시보드, 보고서 또는 기타 데이터 아티팩트에서 사용되는 쿼리일 수 있음)에 액세스할 수 있는 자격 증명이 없는 사용자는 사용자에게 권한이 없는 데이터를 볼 수 없습니다.

Power BI를 사용하는 행 수준 보안은 지정된 사용자에 데이터 액세스를 제한하는 데 사용됩니다. 필터는 행 수준에서 데이터 액세스를 제한하고 역할 내에서 필터를 정의할 수 있습니다.

OLS(개체 수준 보안)를 사용하여 중요한 테이블 또는 열을 보호할 수 있습니다. 그러나 행 수준 보안과 달리 개체 수준 보안은 개체 이름과 메타데이터도 보호합니다. 이렇게 하면 악의적인 사용자가 이러한 개체의 존재조차 발견하지 못하도록 방지할 수 있습니다. 보안 테이블 및 열은 Excel 또는 Power BI와 같은 보고 도구를 사용할 때 필드 목록에서 가려지며, 권한이 없는 사용자는 DAX 또는 다른 방법을 통해 보안 메타데이터 개체에 액세스할 수 없습니다. 적절한 액세스 권한이 없는 사용자의 관점에서 보안 테이블 및 열은 존재하지 않습니다.

개체 수준 보안은 행 수준 보안과 함께 보고서 및 의미 체계 모델에 대한 엔터프라이즈급 보안을 강화하여 필수 권한이 있는 사용자만 중요한 데이터를 보고 상호 작용할 수 있는 액세스 권한을 갖도록 합니다.

데이터를 Power BI에 전송하려면 어떻게 하나요?

- Power BI에서 요청하고 전송하는 모든 데이터는 데이터 원본에서 Power BI 서비스로 연결하기 위해 HTTPS(고객이 선택한 데이터 원본이 HTTPS를 지원하지 않는 경우 제외)를 사용하여 전송 중에 암호화됩니다. 데이터 공급자와의 보안 연결이 설정되고, 연결이 설정되면 데이터가 네트워크를 트래버스합니다.

Power BI에서 데이터, 대시보드 또는 모델 데이터를 캐시하려면 어떻게 하나요? 안전한가요?

- 데이터 원본에 액세스하면 Power BI 서비스는 이 문서 앞부분의 데이터 원본에 대한 인증 섹션에 설명된 프로세스를 따릅니다.

클라이언트에서 웹 페이지 데이터를 로컬로 캐시하나요?

- 브라우저 클라이언트에서 Power BI에 액세스하는 경우 Power BI 웹 서버는 Cache-Control 지시문을 no-store로 설정합니다. no-store 지시문은 브라우저에서 사용자가 보고 있는 웹 페이지를 캐시하지 않고 클라이언트의 캐시 폴더에 웹 페이지를 저장하지 않도록 지시합니다.

역할 기반 보안, 보고서 또는 대시보드 공유 및 데이터 연결은 어떻게 되나요? 이 작업은 데이터 액세스, 대시보드 보기, 보고서 액세스 또는 새로 고침 측면에서 어떻게 작동하나요?

비 RLS(역할 수준 보안)를 사용하도록 설정된 데이터 원본의 경우 Power BI를 통해 대시보드, 보고서 또는 데이터 모델을 다른 사용자와 공유하면 데이터를 보고 상호 작용하기 위해 공유되는 사용자가 해당 데이터를 사용할 수 있습니다. Power BI는 데이터의 원래 원본에 대해 사용자를 다시 인증하지 않습니다. 데이터가 Power BI에 업로드되면 원본 데이터에 대해 인증된 사용자가 데이터를 볼 수 있는 다른 사용자와 그룹을 관리해야 합니다.

데이터가 RLS 지원 데이터 원본(예: Analysis Services 데이터 원본)에 연결되면 대시보드 데이터만 Power BI에 캐시됩니다. Power BI에서 RLS 지원 데이터 원본의 데이터를 사용하는 보고서 또는 의미 체계 모델을 보거나 액세스할 때마다 Power BI 서비스는 데이터 원본에 액세스하여 사용자의 자격 증명에 따라 데이터를 가져옵니다. 충분한 권한이 있으면 데이터가 해당 사용자의 보고서 또는 데이터 모델에 로드됩니다. 인증에 실패하면 사용자에게 오류가 표시됩니다.

자세한 내용은 이 문서의 앞부분에 있는 데이터 원본에 대한 인증 섹션을 참조하세요.

사용자는 항상 동일한 데이터 원본에 연결하며, 이 중 일부에는 도메인 자격 증명과 다른 자격 증명이 필요합니다. 데이터를 연결할 때마다 이러한 자격 증명을 입력하지 않도록 하려면 어떻게 해야 하나요?

- Power BI는 Power BI Personal Gateway를 제공합니다. 이 게이트웨이는 사용자가 서로 다른 여러 데이터 원본에 대한 자격 증명을 만든 다음, 이후에 이러한 각 데이터 원본에 액세스할 때 해당 자격 증명을 자동으로 사용할 수 있게 합니다. 자세한 내용은 Power BI Personal Gateway를 참조하세요.

온-프레미스 데이터 게이트웨이 및 개인 게이트웨이에서 사용하는 포트는 어떻게 되나요? 연결을 위해 허용해야 하는 도메인 이름이 있나요?

- 이 질문에 대한 자세한 답변은 게이트웨이 포트 링크에서 확인할 수 있습니다.

온-프레미스 데이터 게이트웨이를 사용하는 경우 복구 키의 사용 방법과 저장 위치는 어떻게 되나요? 보안 자격 증명 관리는 어떻나요?

게이트웨이 설치 및 구성 중에 관리자가 게이트웨이 복구 키를 입력합니다. 해당 복구 키 는 강력한 AES 대칭 키를 생성하는 데 사용됩니다. RSA 비대칭 키도 동시에 만들어집니다.

생성된 키(RSA 및 AES)는 로컬 머신에 있는 파일에 저장됩니다. 이 파일도 암호화됩니다. 파일의 내용은 특정 Windows 머신에서만 암호 해독할 수 있으며, 특정 게이트웨이 서비스 계정에서만 해독할 수 있습니다.

사용자가 Power BI 서비스 UI에서 데이터 원본 자격 증명을 입력하면 자격 증명이 브라우저의 공개 키를 사용하여 암호화됩니다. 게이트웨이는 RSA 프라이빗 키를 사용하여 자격 증명의 암호를 해독하고 데이터가 Power BI 서비스 저장되기 전에 AES 대칭 키로 다시 암호화합니다. 이 프로세스를 통해 Power BI 서비스는 암호화되지 않은 데이터에 액세스할 수 없게 됩니다.

온-프레미스 데이터 게이트웨이에서 사용하는 통신 프로토콜은 무엇이며, 어떻게 보호되나요?

게이트웨이는 다음 두 개의 통신 프로토콜을 지원합니다.

AMQP 1.0 – TCP + TLS: 이 프로토콜을 사용하려면 나가는 통신을 위해 443, 5671-5672 및 9350-9354 포트를 열어야 합니다. 통신 오버헤드가 낮으므로 이 프로토콜이 선호됩니다.

HTTPS – HTTPS + TLS를 통한 WebSocket: 이 프로토콜은 포트 443만 사용합니다. WebSocket은 단일 HTTP CONNECT 메시지를 통해 시작됩니다. 채널이 설정되면 통신은 기본적으로 TCP + TLS입니다. 온-프레미스 게이트웨이 문서에 설명된 설정을 수정하여 게이트웨이에서 이 프로토콜을 사용하도록 강제로 적용할 수 있습니다.

Power BI에서 Azure CDN의 역할은 무엇인가요?

앞에서 설명한 대로 Power BI는 Azure CDN(Content Delivery Network)을 사용하여 지리적 로캘에 따라 필요한 정적 콘텐츠와 파일을 사용자에게 효율적으로 배포합니다. 더 자세히 설명하면, Power BI 서비스에서 여러 개의 CDN을 사용하여 공용 인터넷을 통해 필요한 정적 콘텐츠와 파일을 사용자에게 효율적으로 배포합니다. 이러한 정적 파일에는 제품(예: Power BI Desktop, 온-프레미스 데이터 게이트웨이 또는 다양한 독립 서비스 공급자의 Power BI 앱) 다운로드, Power BI 서비스와의 후속 연결을 시작하고 설정하는 데 사용되는 브라우저 구성 파일 및 초기 보안 Power BI 로그인 페이지가 포함됩니다.

Power BI 서비스에 대한 초기 연결 중에 제공된 정보를 기반으로, 사용자의 브라우저에서 지정된 Azure CDN(또는 일부 파일의 경우 WFE)에 연결하여 브라우저와 Power BI 서비스의 상호 작용을 사용하도록 설정하는 데 필요한 지정된 공용 파일의 컬렉션을 다운로드합니다. 그런 다음, Power BI 서비스 브라우저의 세션 기간 동안 Microsoft Entra 토큰, 세션 정보, 연결된 백 엔드 클러스터의 위치, Azure CDN 및 WFE 클러스터에서 다운로드한 파일 컬렉션이 브라우저 페이지에 포함됩니다.

Power BI 시각적 개체의 경우 항목을 갤러리에 게시하기 전에 Microsoft에서 사용자 지정 시각적 개체 코드에 대한 보안 또는 개인 정보 보호 평가를 수행하나요?

- 아니요. 고객이 사용자 지정 시각적 개체 코드를 사용해야 하는지 여부를 검토하고 결정해야 합니다. 모든 사용자 지정 시각적 개체 코드는 샌드박스 환경에서 작동하므로 사용자 지정 시각적 개체의 잘못된 코드가 나머지 Power BI 서비스의 나머지 부분에 부정적인 영향을 주지 않습니다.

정보를 고객 네트워크 외부로 전송하는 다른 Power BI 시각적 개체가 있나요?

- 예. Bing Maps 및 ESRI 시각적 개체는 Power BI 서비스에서 해당 서비스를 사용하는 시각적 개체에 대한 데이터를 전송합니다.

템플릿 앱의 경우 Microsoft에서 항목을 갤러리에 게시하기 전에 템플릿 앱의 보안 또는 개인 정보 보호 평가를 수행하나요?

- 아니요. 콘텐츠는 앱 게시자의 책임이고, 템플릿 앱 게시자를 검토하고 신뢰할지 여부를 결정하는 것은 고객의 책임입니다.

고객 네트워크 외부로 정보를 보낼 수 있는 템플릿 앱이 있나요?

- 예. 게시자의 개인정보처리방침을 검토하고 테넌트에 템플릿 앱을 설치할지 여부를 결정하는 것은 고객의 책임입니다. 게시자는 앱의 동작 및 기능에 대해 고객에게 알릴 책임이 있습니다.

데이터 주권은 어떤가요? 데이터가 국가 또는 국경을 벗어나지 않도록 특정 지역에 있는 데이터 센터에 테넌트를 프로비전할 수 있나요?

특정 지역의 일부 고객에게는 데이터 스토리지 및 처리가 다른 모든 데이터 센터와 별도로 유지되는 국가/지역별 클라우드에 테넌트를 만들 수 있는 옵션이 제공됩니다. 별도의 데이터 수탁자가 Microsoft를 대신하여 국가/지역별 클라우드 Power BI 서비스를 운영하므로 국가/지역별 클라우드의 보안 유형은 약간 다릅니다.

또는 고객이 특정 지역에서 테넌트를 설정할 수도 있습니다. 그러나 이러한 테넌트에는 Microsoft와 별도 데이터 트러스티가 없습니다. 국가/지역별 클라우드의 가격 책정은 일반적으로 사용할 수 있는 상용 Power BI 서비스와 다릅니다. 국가/지역별 클라우드의 Power BI 서비스 가용성에 대한 자세한 내용은 Power BI 국가/지역별 클라우드를 참조하세요.

Microsoft는 Power BI Premium 구독을 보유한 고객에 대한 연결을 어떻게 처리하나요? 이러한 연결이 Premium이 아닌 Power BI 서비스에 설정된 연결과 다른가요?

- Power BI Premium 구독을 사용하는 고객에 대해 설정된 연결은 Microsoft Entra ID를 통해 액세스 제어 및 권한 부여를 사용하도록 설정하는 Microsoft Entra B2B(Business-to-Business) 권한 부여 프로세스를 구현합니다. Power BI는 다른 Microsoft Entra 사용자와 마찬가지로 Power BI Premium 구독자에서 Power BI Premium 리소스로의 연결을 처리합니다.

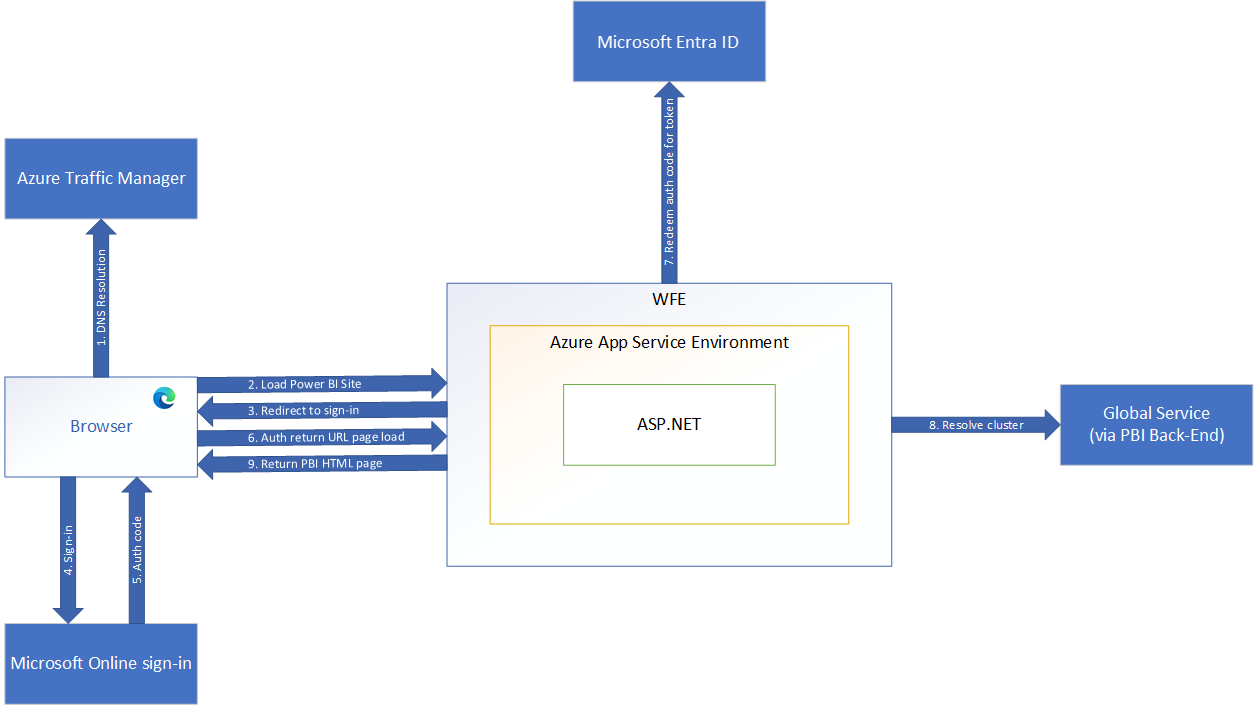

WFE에서 서버 쪽 인증은 어떻게 작동하나요?

- 서버 쪽 인증에 대한 사용자 인증 시퀀스는 다음 단계에 설명된 대로 수행되며, 다음 이미지에 나와 있습니다.

사용자는 주소 표시줄에 Power BI 주소를 입력하거나 Power BI 마케팅 페이지()에서 https://powerbi.microsoft.com을 선택하여 브라우저에서 Power BI 서비스에 대한 연결을 시작합니다. 연결은 TLS 1.2 및 HTTPS를 사용하여 설정되며, 이후 브라우저와 Power BI 서비스 간의 모든 통신에서 HTTPS를 사용합니다.

Azure Traffic Manager는 사용자의 DNS 레코드를 확인하여 Power BI가 배포되는 가장 적절한(일반적으로 가장 가까운) 데이터 센터를 확인하고 사용자를 보내야 하는 WFE 클러스터의 IP 주소를 사용하여 DNS에 응답합니다.

다음으로, WFE에서 사용자를 Microsoft Online Services 로그인 페이지로 리디렉션합니다.

사용자가 인증된 후 로그인 페이지는 인증 코드를 사용하여 이전에 결정된 가장 가까운 Power BI 서비스 WFE 클러스터로 리디렉션됩니다.

WFE 클러스터는 인증 코드를 사용하여 Microsoft Entra 보안 토큰을 얻기 위해 Microsoft Entra ID 서비스를 확인합니다. Microsoft Entra ID에서 사용자의 성공적인 인증과 Microsoft Entra 보안 토큰이 반환되면, WFE 클러스터는 테넌트 및 해당 Power BI 백 엔드 클러스터 위치의 목록을 유지 관리하는 Power BI 글로벌 서비스를 참조하고 사용자의 테넌트가 포함된 Power BI 백 엔드 서비스 클러스터를 결정합니다. 그런 다음, WFE 클러스터는 해당 작업에 필요한 세션, 액세스 및 라우팅 정보가 포함된 응용 프로그램 페이지를 사용자의 브라우저에 반환합니다.

이제 클라이언트의 브라우저에 고객 데이터가 필요한 경우 권한 부여 헤더에 Microsoft Entra 액세스 토큰이 있는 백 엔드 클러스터 주소로 요청을 보냅니다. Power BI 백 엔드 클러스터는 Microsoft Entra 액세스 토큰을 읽고 서명의 유효성을 검사하여 요청에 대한 ID가 유효한지 확인합니다. Microsoft Entra 액세스 토큰은 Microsoft Entra 정책에 따라 만료 날짜가 설정되며 현재 세션을 유지하기 위해 사용자 브라우저의 Power BI 클라이언트는 액세스 토큰이 만료되기 전에 정기적으로 액세스 토큰을 갱신하도록 요청합니다.

추가 리소스

Power BI에 대한 자세한 내용은 다음 리소스를 참조하세요.