SAP 조달 솔루션에 대한 인증 구성

SAP ERP 커넥터는 여러 사람이 동시에 애플리케이션에 액세스하고 사용할 수 있도록 설계되었습니다. 따라서 연결은 공유되지 않습니다. 사용자 자격 증명은 연결 시 제공되며 SAP 시스템에 연결하는 데 필요한 기타 세부 정보(예: 서버 세부 정보 및 보안 구성)는 작업의 일부로 제공됩니다.

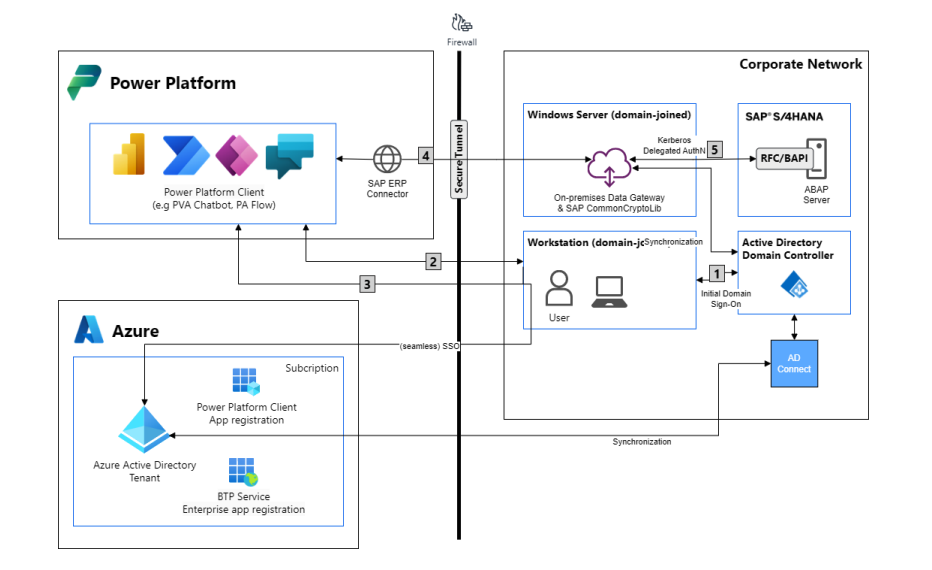

SSO(Single Sign-On)를 활성화하면 SAP에 구성된 사용자 수준 권한을 준수하면서 SAP에서 데이터를 쉽게 새로 고칠 수 있습니다. 간소화된 ID 및 액세스 관리를 위해 SSO를 설정할 수 있는 여러 가지 방법이 있습니다.

SAP ERP 커넥터는 다음 인증 유형을 지원합니다.

| Authentication type | 사용자가 연결하는 방법 | 구성 단계 |

|---|---|---|

| SAP 인증 | SAP 사용자 이름 및 암호를 사용하여 SAP 서버에 액세스합니다. | 단계 4 |

| Windows 인증 | Windows 사용자 이름 및 암호를 사용하여 SAP 서버에 액세스합니다. | 1, 2, 3, 4단계 |

| Microsoft Entra ID 인증 | Microsoft Entra ID를 사용하여 SAP 서버에 접속하세요. | 1, 2, 3, 4단계 |

참고

Microsoft Entra ID 및 SAP에서 SSO를 설정하려면 특정 관리 권한이 필요합니다. SSO를 설정하기 전에 각 시스템에 필요한 관리자 권한을 얻어야 합니다.

추가 정보:

1단계: Kerberos 제한 위임 구성

KCD(Kerberos 제한 위임)는 자격 증명에 대한 여러 요청 없이 관리자가 허용하는 리소스에 대한 보안 사용자 또는 서비스 액세스를 제공합니다. Windows 및 Microsoft Entra ID 인증을 위한 Kerberos 제한 위임을 구성합니다.

서비스 사용자 이름(SPN)(SetSPN)이 있는 도메인 계정으로 게이트웨이 Windows 서비스를 실행합니다.

구성 작업:

게이트웨이 서비스 계정에 대해 SPN을 구성합니다. 도메인 관리자는 Windows와 함께 제공되는 Setspn 도구를 사용하여 위임을 활성화합니다.

게이트웨이의 통신 설정을 조정합니다. 아웃바운드 Microsoft Entra ID 연결을 활성화하고 방화벽 및 포트 설정을 검토하여 통신을 확인하세요.

표준 Kerberos 제한 위임에 대해 구성합니다. 도메인 관리자는 서비스에 대한 도메인 계정을 구성하여 해당 계정이 단일 도메인에서 실행되도록 제한합니다.

게이트웨이 서비스 계정을 도메인 계정으로 변경합니다. 표준 설치에서 게이트웨이는 기본 컴퓨터-로컬 서비스 계정인 NT Service\PBIEgwService로 실행됩니다. SSO에 대한 Kerberos 티켓을 사용하려면 도메인 계정으로 실행해야 합니다.

추가 정보:

2단계: CommonCryptoLib(sapcrypto.dll) 사용을 활성화하도록 SAP ERP 구성

SSO를 사용하여 SAP 서버에 액세스하려면 다음을 확인하십시오.

- CommonCryptoLib를 Secure Network Communication(SNC) 라이브러리로 사용하여 Kerberos SSO에 대해 SAP 서버를 구성합니다.

- SNC 이름은 CN으로 시작합니다.

중요

게이트웨이가 설치된 컴퓨터에 SAP SLC(보안 로그인 클라이언트)가 실행되고 있지 않은지 확인합니다. SLC는 SSO를 위해 Kerberos를 사용하는 게이트웨이 기능을 방해할 수 있는 방식으로 Kerberos 티켓을 캐시합니다. 자세한 내용은 SAP Note 2780475(s-user 필요)를 검토하세요.

SAP Launchpad에서 64비트 CommonCryptoLib(

sapcrypto.dll) 버전 8.5.25 이상을 다운로드하고 게이트웨이 머신의 폴더에 복사합니다.sapcrypto.dll을 복사한 동일한 디렉터리에서 다음 콘텐츠가 포함된sapcrypto.ini라는 파일을 생성합니다.ccl/snc/enable_kerberos_in_client_role = 1.ini파일에는 게이트웨이 시나리오에서 SSO를 활성화하기 위해 CommonCryptoLib에 필요한 구성 정보가 포함되어 있습니다. 경로(예:c:\sapcryptolib\)에sapcrypto.ini와sapcrypto.dll이 모두 포함되어 있는지 확인합니다..dll및.ini파일은 동일한 위치에 있어야 합니다.인증된 사용자 그룹에

.ini및.dll파일 모두에 대한 권한을 부여합니다. 게이트웨이 서비스 사용자와 서비스 사용자가 가장하는 Active Directory 사용자 모두 두 파일에 대한 읽기 및 실행 권한이 필요합니다.CCL_PROFILE시스템 환경 변수를 생성하고 해당 값을 경로sapcrypto.ini로 설정합니다.게이트웨이 서비스를 다시 시작합니다.

추가 정보: CommonCryptoLib를 사용하여 SAP BW에 대한 SSO용 Kerberos Single Sign-On 사용

3단계: Azure AD 및 Windows 인증을 위해 SAP SNC 활성화

SAP ERP 커넥터는 SAP의 Secure Network Communication(SNC)를 활성화하여 Microsoft Entra ID 및 Windows Server AD 인증을 지원합니다. SNC는 외부 보안 제품에 대한 인터페이스를 제공하는 SAP 시스템 아키텍처의 소프트웨어 계층으로, SAP 환경에 대한 안전한 Single Sign-On을 설정할 수 있습니다. 다음 속성 지침은 설정에 도움이 됩니다.

| Property | 설명 |

|---|---|

| SNC 사용 | SNC를 활성화하려면 예로 설정합니다. |

| SNC 라이브러리 | NCo 설치 위치 또는 절대 경로에 상대적인 SNC 라이브러리 이름 또는 경로입니다. 예: sapcrypto.dll 또는 c:\sapcryptolib\sapcryptolib.dll. |

| SNC SSO | 커넥터가 서비스 ID 또는 최종 사용자 자격 증명을 사용할지 여부를 지정합니다. 최종 사용자의 ID를 사용하려면 켬으로 설정합니다. |

| SNC 파트너 이름 | 백 엔드 SNC 서버의 이름입니다. 예를 들어 p:CN=SAPserver입니다. |

| SNC 보호 품질 | 이 특정 대상 또는 서버의 SNC 통신에 사용되는 서비스 품질입니다. 기본값은 백 엔드 시스템에서 정의합니다. 최대값은 SNC에 사용되는 보안 제품에 의해 정의됩니다. |

사용자의 SAP SNC 이름은 사용자의 Active Directory 정규화된 도메인 이름과 같아야 합니다. 예를 들어 p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM은 JANEDOE@REDMOND.CORP.CONTOSO.COM과 같아야 합니다.

참고

Microsoft Entra ID 인증 전용—Active DirectorySAP 서비스 주체 계정에는 msDS-SupportedEncryptionType 특성에 정의된 AES 128 또는 AES 256이 있어야 합니다.

4단계: 작업을 허용하도록 SAP 서버 및 사용자 계정 설정

SAP Note 460089- 외부 RFC 프로그램의 최소 권한 부여 프로필을 검토하여 지원되는 사용자 계정 유형 및 원격 기능 호출(RFC), 비즈니스 애플리케이션 프로그래밍 인터페이스(BAPI) 및 중간 문서(IDOC)와 같은 각 운영 유형에 필요한 최소 권한 부여에 대해 자세히 알아보십시오.

SAP 사용자 계정은 다음 작업을 위해 기능 그룹 및 해당 RFC_Metadata 기능 모듈에 액세스해야 합니다.

| 작업 | 기능 모듈에 대한 액세스 |

|---|---|

| RFC 작업 | RFC_GROUP_SEARCH 및 DD_LANGU_TO_ISOLA |

| 테이블 작업 읽기 | RFC BBP_RFC_READ_TABLE 또는 RFC_READ_TABLE 중 하나입니다. |

| SAP 연결을 위해 SAP 서버에 대한 엄격한 최소 액세스 권한 부여 | RFC_METADATA_GET 및 RFC_METADATA_GET_TIMESTAMP |