관리 단위

관리 단위를 사용하면 organization 더 작은 단위로 세분화하고 해당 단위의 멤버만 관리할 수 있는 특정 관리자를 할당할 수 있습니다. Microsoft Purview 역할 그룹을 사용하면 관리자를 특정 관리 단위에 할당할 수 있습니다. 그런 다음 관리 단위를 지원하는 Microsoft Purview 솔루션은 표시 유형 및 관리 권한을 단위의 구성원으로 제한합니다.

예를 들어 관리 단위를 사용하여 대규모 다중 국가 organization 각 지역에 대한 관리자에게 권한을 위임하거나 organization 내 부서별로 관리자 액세스를 그룹화할 수 있습니다. 지역 또는 부서별 정책을 만들거나 해당 정책 및 관리 단위 할당의 결과로 사용자 활동을 볼 수 있습니다. 정책에 대한 초기 scope 관리 단위를 사용할 수도 있습니다. 여기서 정책에 적합한 사용자 선택은 관리 단위의 멤버 자격에 따라 달라집니다.

규정 준수 정책에 적응 범위를 사용하는 경우 적응형 범위가 Microsoft Entra 관리 단위에서 작동하는 방식을 참조하세요.

Microsoft Purview의 관리 단위 지원

다음 Microsoft Purview 규정 준수 솔루션은 관리 단위를 지원합니다.

관리 단위에 대한 구성은 자동으로 다음 기능으로 전달됩니다.

- 경고: DLP 경고는 할당된 관리 단위의 사용자만 볼 수 있습니다.

- 활동 탐색기: 활동 이벤트는 할당된 관리 단위의 사용자만 볼 수 있습니다.

-

적응형 범위:

- 제한된 관리자는 관리자가 할당한 관리 단위의 사용자에 대해서만 적응형 범위를 선택, 만들기, 편집 및 볼 수 있습니다.

- 제한된 관리자가 적응형 범위를 사용하는 정책을 구성하는 경우 해당 관리자는 관리 단위에 할당된 적응형 범위만 선택할 수 있습니다.

- 감사 로그 검색 액세스

- 통신 규정 준수:

- 정책 조회 및 구성: 제한된 관리자는 관리 단위에 할당된 사용자에 대해서만 정책을 만들거나 관리할 수 있습니다.

- 경고 및 정책 일치: 제한된 관리자는 할당된 관리 단위 내의 사용자에 대해서만 사용자 활동을 조사할 수 있습니다.

- 데이터 수명 주기 관리 및 레코드 관리:

- 정책 조회: 제한된 관리자는 할당된 관리 단위 내의 사용자만 정책을 볼 수 있습니다.

- 처리 검토 및 확인: 제한된 관리자는 할당된 관리 단위 내에서만 검토자를 추가할 수 있으며 할당된 관리 단위 내의 사용자만 처리 검토 및 삭제된 항목을 볼 수 있습니다.

- 내부 위험 관리:

- 정책 조회 및 구성: 제한된 관리자는 관리 단위에 할당된 사용자에 대해서만 정책을 만들거나 관리할 수 있습니다.

- 사용자 활동: 제한된 관리자는 할당된 관리 단위 내의 사용자에 대해서만점수 매기기 작업을 시작하거나 사용자 활동을 조사할 수 있습니다.

- 경고 및 사례: 제한된 관리자는 할당된 관리 단위 내의 사용자에 대해서만 경고 및 사례를보고 조사할 수 있습니다.

참고

Microsoft Defender XDR 최대 100개의 관리 단위를 지원합니다.

역할 그룹 멤버를 관리 단위에 할당하려면 관리자에게 역할 관리 역할이 할당되어야 합니다. Microsoft Purview 역할 그룹 및 역할에 대한 자세한 내용은 Microsoft Purview의 역할 그룹을 참조하세요.

다음 기본 제공 역할 그룹 내의 관리 단위에 역할 그룹 멤버를 할당할 수 있습니다.

- 커뮤니케이션 규정 준수

- 커뮤니케이션 규정 준수 관리자

- 커뮤니케이션 규정 준수 분석가

- 커뮤니케이션 규정 준수 조사자

- 준수 관리자

- 규정 준수 데이터 관리자

- 전역 읽기 권한자

- 정보 보호

- Information Protection 관리자

- Information Protection 분석가

- Information Protection 조사자

- Information Protection 읽기 권한자

- 내부자 위험 관리

- 내부 위험 관리 관리자

- 내부자 위험 관리 분석가

- 내부자 위험 관리 조사자

- 내부 위험 관리 세션 승인자

- 내부 위험 관리 승인자

- 조직 관리

- 레코드 관리

- 보안 관리자

- 보안 운영자

- 보안 읽기 권한자

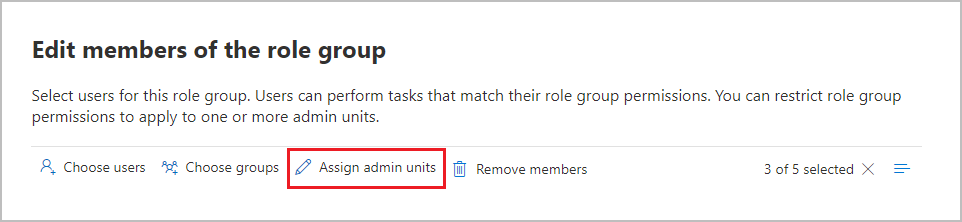

역할 그룹을 할당할 때 개별 멤버 또는 그룹을 선택한 다음 관리 단위 할당 옵션을 선택하여 Microsoft Entra ID 정의된 관리 단위를 선택할 수 있습니다.

중요

사용자 지정 역할 그룹을 만든 경우 항상 관리 단위 할당을 사용할 수 있습니다. 사용자 지정 역할 그룹에 대한 관리 단위를 할당할 수 있습니다.

제한된 관리자라고 하는 이러한 관리자는 이제 할당된 관리 단위 중 하나 이상을 선택하여 만들거나 편집하는 정책의 초기 scope 자동으로 정의할 수 있습니다. 관리자에게 할당된 관리 단위(무제한 관리자)가 없는 경우에만 개별 관리 단위를 선택하지 않고도 전체 디렉터리에 정책을 할당할 수 있습니다.

중요

역할 그룹의 구성원에게 관리 단위를 할당한 후에는 이러한 제한된 관리자가 더 이상 기존 정책을 보고 편집할 수 없습니다. 그러나 이러한 정책에 대한 운영 변경은 없으며 계속 표시되며 무제한 관리자가 편집할 수 있습니다.

또한 제한된 관리자는 활동 탐색기 및 경고와 같은 관리 단위를 지원하는 기능을 사용하여 기록 데이터를 더 이상 볼 수 없습니다. 무제한 관리자가 계속 볼 수 있습니다. 앞으로 제한된 관리자는 할당된 관리 단위에 대해서만 이 관련 데이터를 볼 수 있습니다.

참고

경고를 구성하고 볼 수 있을 뿐만 아니라 Information Protection 분석가 및 Information Protection 조사자 역할이 있는 사용자는 Search-UnifiedAuditLog cmdlet을 사용하여 감사 로그를 검색할 수 있습니다.

관리 단위에 대한 필수 구성 요소

Microsoft Purview 규정 준수 솔루션에 대한 관리 단위를 구성하기 전에 organization 및 사용자가 다음 구독 및 라이선스 요구 사항을 충족하는지 확인합니다.

Microsoft Purview 라이선스:

- Microsoft 365 E5/A5/G5

- Microsoft 365 E5/A5/G5/F5 규정 준수 또는 F5 보안 & 규정 준수

- Microsoft 365 E5/A5/G5/F5 Information Protection & 거버넌스

- Microsoft 365 E5/A5/F5 내부 위험 관리

관리 단위 구성 및 사용

다음 단계를 완료하여 Microsoft Purview 규정 준수 솔루션에서 관리 단위를 구성하고 사용합니다.

Microsoft Entra ID 역할 권한의 scope 제한하는 관리 단위를 만듭니다.

관리 단위에 사용자 및 메일 그룹을 추가합니다.

중요

동적 배포 그룹 멤버는 자동으로 관리 단위의 멤버가 되지 않습니다.

지리적 지역 또는 부서 기반 관리 단위를 만드는 경우 동적 멤버 자격 규칙을 사용하여 관리 단위를 구성합니다.

참고

동적 멤버 자격 규칙을 사용하는 관리 단위에는 그룹을 추가할 수 없습니다. 필요한 경우 두 개의 관리 단위를 만듭니다. 하나는 사용자용이고 다른 하나는 그룹용입니다.

관리 단위를 지원하는 Microsoft Purview 규정 준수 솔루션의 역할 그룹을 사용하여 구성원에게 관리 단위를 할당합니다.

이제 이러한 제한된 관리자가 관리 단위를 지원하는 정책을 만들거나 편집할 때 해당 관리 단위의 사용자만 정책을 사용할 수 있도록 관리 단위를 선택할 수 있습니다.

- 무제한 관리자는 정책 구성의 일부로 관리 단위를 선택할 필요가 없습니다. 전체 디렉터리의 기본값을 유지하거나 하나 이상의 관리 단위를 선택할 수 있습니다.

- 이제 제한된 관리자는 정책 구성의 일부로 하나 이상의 관리 단위를 선택해야 합니다.

정책 구성에 대해 관리 단위를 선택한 관리자는 이전에 정책에 대해 선택한 관리 단위에서 개별 사용자 및 그룹을 포함하거나 제외해야 합니다(지원되는 경우).

지원되는 각 솔루션과 관련된 관리 단위에 대한 자세한 내용은 다음 섹션을 참조하세요.

- 감사의 경우: 관리 단위를 사용하여 감사 로그에 대한 액세스 범위 지정

- 통신 규정 준수: 지역 또는 부서에 사용자 권한을 scope 경우 관리 단위를 고려합니다.

- 데이터 수명 주기 관리: 관리 단위 지원

- DLP의 경우: 관리 단위 제한 정책

- 내부 위험 관리의 경우: 지역 또는 부서에 사용자 권한을 scope 관리 단위를 고려합니다.

- 레코드 관리의 경우: 관리 단위 지원

- 민감도 레이블 지정: 관리 단위 지원