암호 스프레이 조사

이 문서에서는 조직 내에서 암호 스프레이 공격을 식별하고 조사하고 필요한 수정 조치를 취하여 정보를 보호하고 추가 위험을 최소화하는 지침을 제공합니다.

이 문서에는 다음과 같은 섹션이 포함되어 있습니다.

- 필수 구성 요소: 조사를 시작하기 전에 완료해야 하는 특정 요구 사항을 다룹니다. 예를 들어 설정해야 하는 로깅, 역할 및 사용 권한이 필요합니다.

- 워크플로: 이 조사를 수행하기 위해 따라야 하는 논리적 흐름을 표시합니다.

- 검사 목록: 흐름도의 각 단계에 대한 작업 목록을 포함합니다. 이 검사 목록은 높은 규제 환경에서 사용자가 한 일을 확인하거나 단순히 자신을 위한 품질 게이트로 확인하는 데 유용할 수 있습니다.

- 조사 단계: 이 특정 조사에 대한 자세한 단계별 지침을 포함합니다.

- 복구: 암호 스프레이 공격으로부터 복구/완화하는 방법에 대한 개략적인 단계를 포함합니다.

- 참조: 더 많은 읽기 및 참조 자료를 포함합니다.

필수 조건

조사를 시작하기 전에 로그 및 경고 및 기타 시스템 요구 사항에 대한 설정을 완료했는지 확인합니다.

Microsoft Entra 모니터링의 경우 Microsoft Entra SecOps 가이드의 권장 사항 및 지침을 따르세요.

AD FS 로깅 설정

ADFS 2016에서 이벤트 로깅

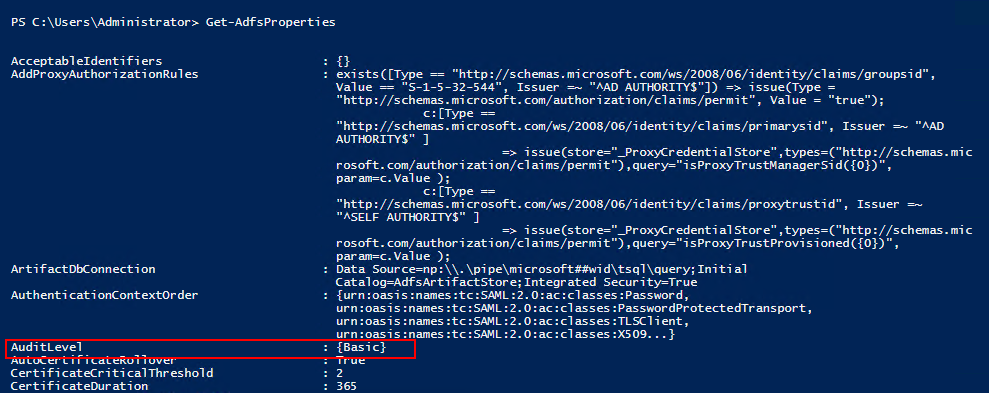

기본적으로 Windows Server 2016의 Microsoft ADFS(Active Directory Federation Services)는 기본 수준의 감사를 사용하도록 설정되어 있습니다. 기본 감사를 통해 관리자는 단일 요청에 대해 5개 이하의 이벤트를 볼 수 있습니다. 로깅을 가장 높은 수준으로 설정하고 AD FS(&S) 로그를 SIEM으로 보내 AD 인증 및 Microsoft Entra ID와 상호 연결합니다.

현재 감사 수준을 보려면 다음 PowerShell 명령을 사용합니다.

Get-AdfsProperties

이 표에는 사용 가능한 감사 수준이 나열되어 있습니다.

| 감사 수준 | PowerShell 구문 | 설명 |

|---|---|---|

| None | Set-AdfsProperties -AuditLevel None |

감사가 비활성화되고 이벤트가 기록되지 않습니다. |

| Basic (기본값) | Set-AdfsProperties -AuditLevel Basic |

단일 요청에 대해 5개 이하의 이벤트가 기록됩니다. |

| 자세한 정보 표시 | Set-AdfsProperties -AuditLevel Verbose |

모든 이벤트가 로그됩니다. 이 수준은 상당한 양의 요청당 정보를 로그합니다. |

감사 수준을 높이거나 낮추려면 다음 PowerShell 명령을 사용합니다.

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

ADFS 2012 R2/2016/2019 보안 로깅 설정

시작을 선택하고 프로그램 관리 도구로 이동한 다음 로컬 보안 정책을 선택합니다.>

보안 설정\로컬 정책\사용자 권한 관리 폴더로 이동한 다음 보안 감사 생성을 두 번 클릭합니다.

로컬 보안 설정 탭에서 ADFS 서비스 계정이 나열되어 있는지 확인합니다. 없는 경우 사용자 또는 그룹 추가를 선택하고 목록에 추가한 다음 확인을 선택합니다.

감사를 사용하도록 설정하려면 관리자 권한으로 명령 프롬프트를 열고 다음 명령을 실행합니다.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable로컬 보안 정책을 닫습니다.

다음으로, ADFS 관리 스냅인을 열고, 시작을 선택하고, 프로그램 > 관리 도구로 이동한 다음, ADFS 관리를 선택합니다.

작업 창에서 페더레이션 서비스 속성 편집을 선택합니다.

페더레이션 서비스 속성 대화 상자에서 이벤트 탭을 선택합니다.

성공 감사 및 실패 감사 확인란을 선택합니다.

확인을 선택하여 구성을 완료하고 저장합니다.

ADFS용 Microsoft Entra Connect Health 설치

ADFS용 Microsoft Entra Connect Health 에이전트를 사용하면 페더레이션 환경에 대한 가시성을 강화할 수 있습니다. 사용량, 성능 모니터링 및 위험한 IP 보고서와 같은 미리 구성된 여러 대시보드를 제공합니다.

ADFS Connect Health를 설치하려면 Microsoft Entra Connect Health를 사용하기 위한 요구 사항을 통과한 다음, Azure ADFS Connect Health Agent를 설치합니다.

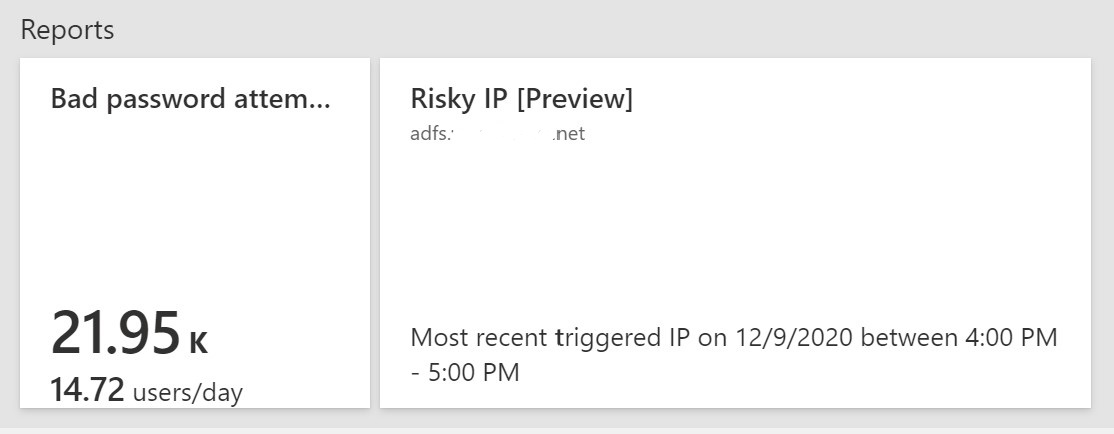

ADFS 위험한 IP 보고서 통합 문서를 사용하여 위험한 IP 경고 설정

ADFS용 Microsoft Entra Connect Health가 구성되면 ADFS 위험한 IP 보고서 통합 문서 및 Azure Monitor를 사용하여 경고를 모니터링하고 설정해야 합니다. 이 보고서를 사용할 경우의 이점은 다음과 같습니다.

- 실패한 암호 기반 로그인의 임계값을 초과하는 IP 주소 검색

- 잘못된 암호 또는 엑스트라넷 잠금 상태로 인해 실패한 로그인을 지원합니다.

- Azure Alerts를 통해 경고 활성화를 지원합니다.

- 조직의 보안 정책과 일치하는 사용자 지정 가능한 임계값 설정입니다.

- 추가 분석을 위해 사용자 지정 가능한 쿼리 및 확장된 시각화

- 2022년 1월 24일 현재 사용되지 않는 이전 위험한 IP 보고서의 확장된 기능입니다.

Microsoft Sentinel에서 SIEM 도구 경고 설정

SIEM 도구 경고를 설정하려면 기본 경고에 대한 자습서를 진행합니다.

클라우드용 Microsoft Defender 앱에 SIEM 통합

SIEM(보안 정보 및 이벤트 관리) 도구를 현재 Micro Focus ArcSight 및 일반 CEF(일반 이벤트 형식)를 지원하는 클라우드용 Microsoft Defender Apps에 연결합니다.

자세한 내용은 일반 SIEM 통합을 참조 하세요.

Graph API와 SIEM 통합

다음 옵션 중 원하는 옵션을 사용하여 SIEM을 Microsoft Graph 보안 API 연결할 수 있습니다.

- 지원되는 통합 옵션을 직접 사용 – 다양한 인사이트를 도출하기 위해 애플리케이션을 직접 연결하는 코드 작성과 같은 지원되는 통합 옵션 목록을 참조하세요. 샘플을 사용하여 시작합니다.

- Microsoft 파트너가 빌드한 네이티브 통합 및 커넥터 사용 – 이러한 통합을 사용하려면 Microsoft Graph 보안 API 파트너 솔루션을 참조하세요.

- Microsoft 에서 빌드한 커넥터 사용 – SIEM(보안 인시던트 및 이벤트 관리), SOAR(보안 대응 및 오케스트레이션), ITSM(인시던트 추적 및 서비스 관리), 보고 등에 대한 다양한 솔루션을 통해 API와 연결하는 데 사용할 수 있는 커넥터 목록을 참조하세요.

자세한 내용은 Microsoft Graph 보안 API 사용하여 보안 솔루션 통합을 참조하세요.

Splunk 사용

Splunk 플랫폼을 사용하여 경고를 설정할 수도 있습니다.

- Splunk 경고를 만드는 방법에 대한 이 비디오 자습서를 시청하세요.

- 자세한 내용은 Splunk 경고 설명서를 참조 하세요.

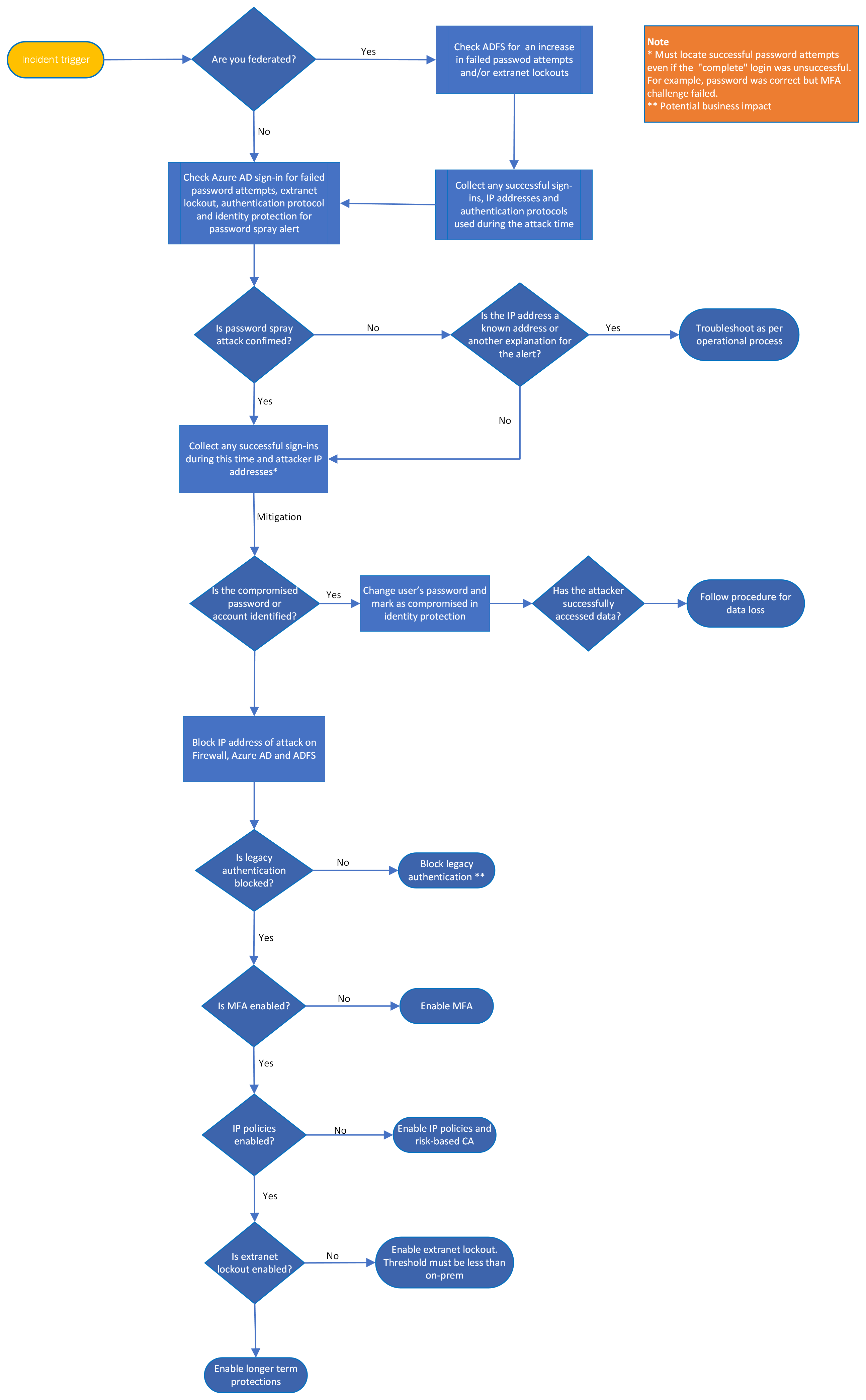

워크플로

다음 순서도는 암호 스프레이 조사 워크플로를 보여 줍니다.

다음도 가능합니다.

검사 목록

조사 트리거

- SIEM, 방화벽 로그 또는 Microsoft Entra ID에서 트리거를 받았습니다.

- Microsoft Entra ID 보호 암호 스프레이 기능 또는 위험한 IP

- 실패한 로그인 수가 많음(이벤트 ID 411)

- ADFS용 Microsoft Entra Connect Health의 급증

- 기타 보안 인시던트(예: 피싱)

- 설명할 수 없는 활동 – 알 수 없는 위치에서 로그인, 예기치 않은 MFA 프롬프트를 받는 사용자

조사

- 경고되는 항목은 무엇인가요?

- 이 공격이 암호 스프레이인지 확인할 수 있나요?

- 공격 타임라인을 결정합니다.

- 공격의 IP 주소를 하나 이상 확인합니다.

- 성공한 암호이지만 실패한 MFA를 포함하여 이 기간 및 IP 주소에 대한 성공적인 로그인 필터링

- MFA 보고 확인

- 새 디바이스, 새 OS, 사용되는 새 IP 주소와 같은 계정에서 일반적인 항목이 있나요? 클라우드용 Defender 앱 또는 Azure Information Protection을 사용하여 의심스러운 활동을 검색합니다.

- 지역 당국/제3자에게 지원을 요청합니다.

- 손상이 의심되는 경우 데이터 반출을 확인합니다.

- 연결된 계정에 의심스러운 동작이 있는지 확인하고 가능한 다른 계정 및 서비스뿐만 아니라 기타 악성 IP 주소와도 상관 관계가 있는지 확인합니다.

- 동일한 사무실/위임된 액세스에서 작업하는 모든 사용자의 계정 확인 - 암호 위생(손상된 계정과 동일한 암호를 사용하지 않는지 확인)

- ADFS 도움말 실행

해결 방법

다음 기능을 사용하도록 설정하는 방법에 대한 지침은 참조 섹션을 확인하세요.

- 공격자 의 IP 주소 차단(다른 IP 주소 변경에 주의)

- 손상된 것으로 의심되는 사용자의 암호가 변경됨

- ADFS 엑스트라넷 잠금 사용

- 사용 안 함 레거시 인증

- Azure Identity Protection 사용(로그인 및 사용자 위험 정책)

- 사용 MFA (아직 없는 경우)

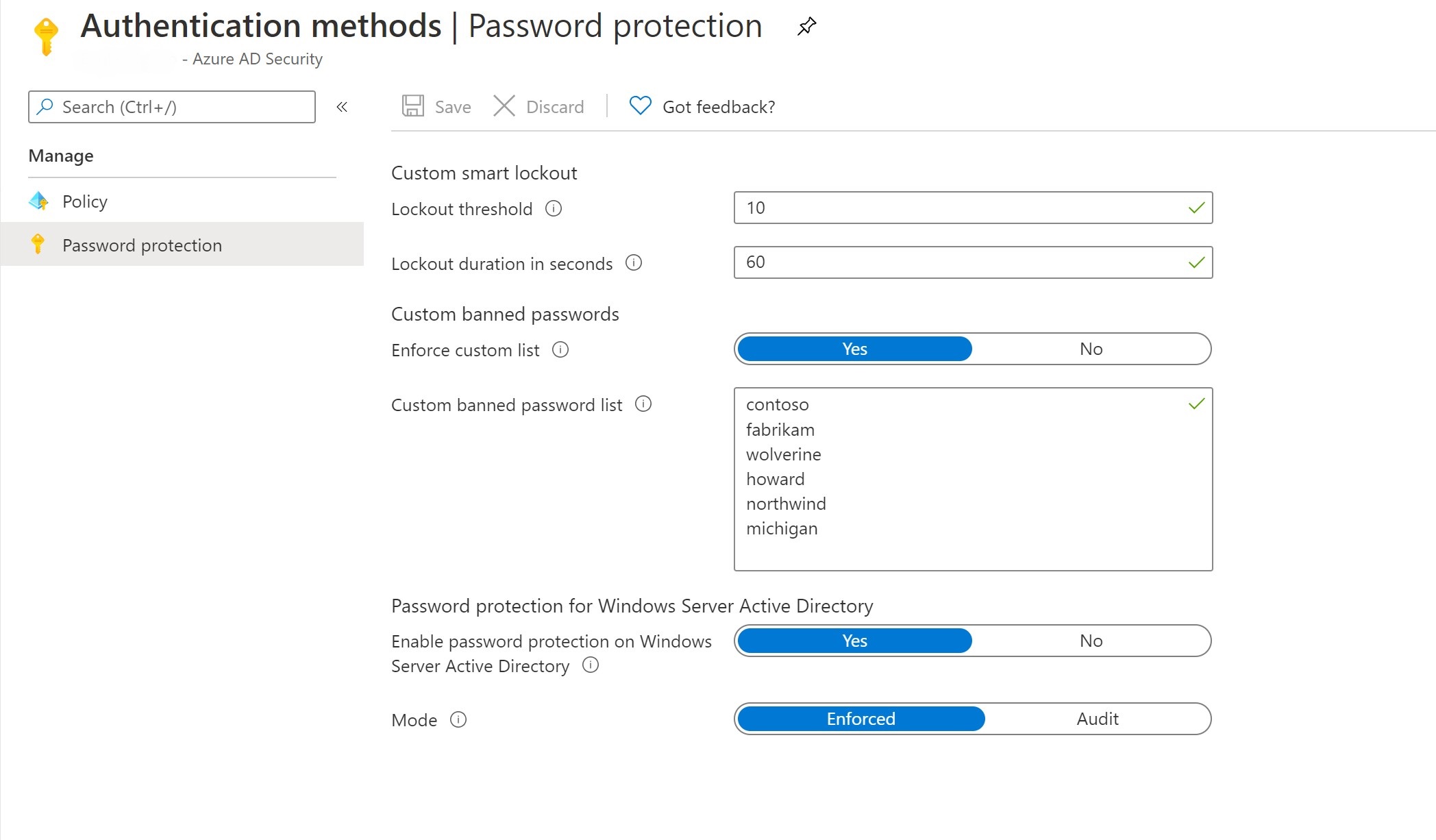

- 암호 보호 사용

- ADFS 용 Microsoft Entra Connect Health 배포(아직 배포되지 않은 경우)

복구

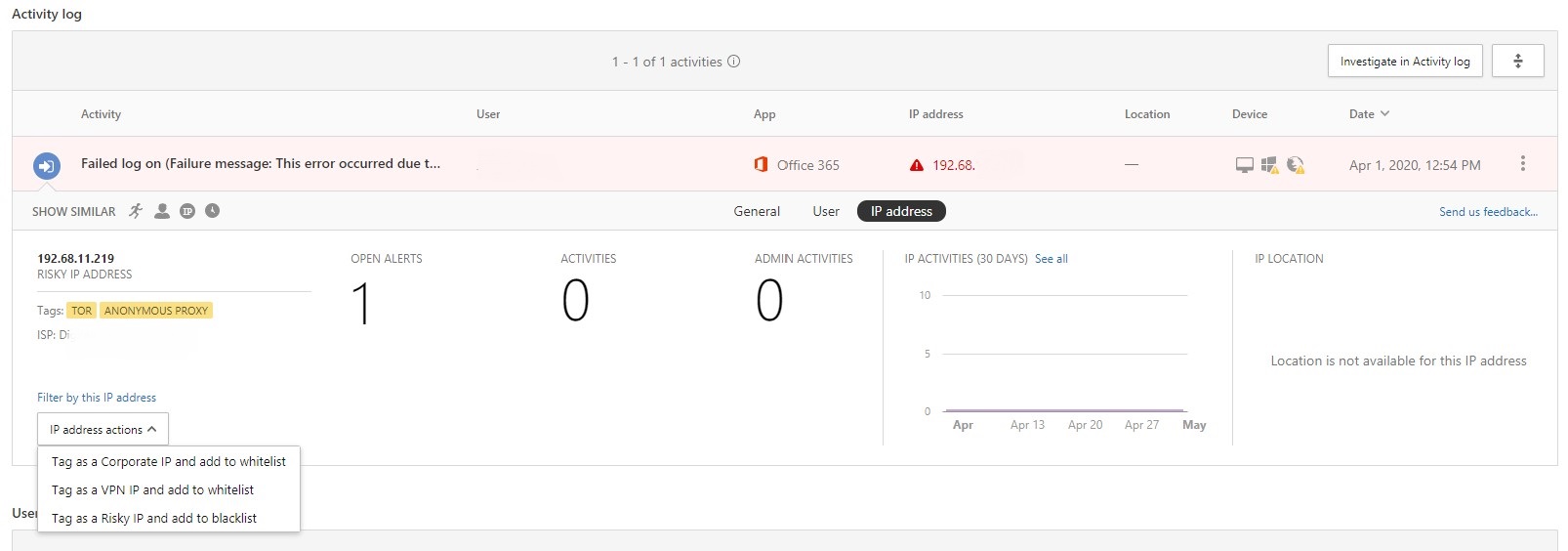

- 클라우드용 Defender 앱, SIEM, ADFS 및 Microsoft Entra ID에서 잘못된 IP 주소 태그 지정

- 전달 규칙 또는 추가된 다른 위임과 같은 다른 형태의 사서함 지속성 확인

- 기본 인증으로서의 MFA

- 클라우드와 SIEM 통합 구성

- 경고 구성 - ID 보호, ADFS Health Connect, SIEM 및 클라우드용 Defender 앱

- 학습된 교훈(주요 이해 관계자, 제3자, 커뮤니케이션 팀 포함)

- 보안 상태 검토/개선 사항

- 정기적인 공격 시뮬레이터 실행 계획

암호 스프레이 및 기타 인시던트 플레이북 검사 목록을 Excel 파일로 다운로드할 수도 있습니다.

조사 단계

암호 스프레이 인시던트 응답

조사를 진행하기 전에 몇 가지 암호 스프레이 공격 기술을 이해해 보겠습니다.

암호 손상: 공격자가 사용자의 암호를 추측했지만 MFA(다단계 인증)와 같은 다른 컨트롤로 인해 계정에 액세스할 수 없습니다.

계정 손상: 공격자가 사용자의 암호를 추측하고 계정에 대한 액세스 권한을 얻었습니다.

환경 검색

인증 유형 식별

첫 번째 단계로 조사 중인 테넌트/확인된 도메인에 사용되는 인증 유형을 확인해야 합니다.

특정 도메인 이름에 대한 인증 상태를 가져오려면 Get-MgDomain PowerShell 명령을 사용합니다. 예를 들어 다음과 같습니다.

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

인증이 페더레이션되었거나 관리되는가요?

인증이 페더레이션된 경우 성공적인 로그인은 Microsoft Entra ID에 저장됩니다. 실패한 로그인은 IDP(ID 공급자)에 있습니다. 자세한 내용은 AD FS 문제 해결 및 이벤트 로깅을 참조하세요.

인증 유형이 관리되는 클라우드 전용, PHS(암호 해시 동기화) 또는 PTA(통과 인증)인 경우 성공 및 실패한 로그인은 Microsoft Entra 로그인 로그에 저장됩니다.

참고 항목

단계적 롤아웃 기능을 사용하면 테넌트 도메인 이름을 페더레이션할 수 있지만 특정 사용자를 관리합니다. 사용자가 이 그룹의 구성원인지 확인합니다.

ADFS에 대해 Microsoft Entra Connect Health를 사용할 수 있나요?

- RiskyIP 보고서는 의심 IP 및 날짜/시간을 제공합니다. 알림을 사용하도록 설정해야 합니다.

- 피싱 플레이북에서 페더레이션 로그인 조사도 확인 합니다.

ADFS에서 고급 로깅을 사용할 수 있나요?

- 이 설정은 ADFS Connect Health에 대한 요구 사항이지만 독립적으로 사용하도록 설정할 수 있습니다.

- ADFS Health Connect를 사용하도록 설정하는 방법 참조)

- 또한 피싱 플레이북에서 페더레이션된 로그인 조사를 확인합니다.

로그가 SIEM에 저장되는가?

SIEM(보안 정보 및 이벤트 관리) 또는 다른 시스템에 로그를 저장하고 상관 관계를 지정하는지 확인하려면 다음을 수행합니다.

- Log Analytics - 미리 빌드된 쿼리

- Microsoft Sentinel- 미리 빌드된 쿼리

- Splunk – 미리 빌드된 쿼리

- 방화벽 로그

- UAL(30일)>

Microsoft Entra ID 및 MFA 보고 이해

손상 여부를 확인할 수 있도록 표시되는 로그를 이해하는 것이 중요합니다. 다음은 Microsoft Entra 로그인 및 MFA 보고를 이해하는 빠른 가이드입니다.

인시던트 트리거

인시던트 트리거는 미리 정의된 경고가 트리거되는 이벤트 또는 일련의 이벤트입니다. 예를 들어 미리 정의된 임계값을 초과하는 잘못된 암호 시도 횟수가 있습니다. 다음은 암호 스프레이 공격 및 이러한 경고가 표시되는 위치에서 경고할 수 있는 트리거의 추가 예입니다. 인시던트 트리거는 다음과 같습니다.

사용자

IP

사용자 에이전트 문자열

Date/time

Anomalies

잘못된 암호 시도 횟수

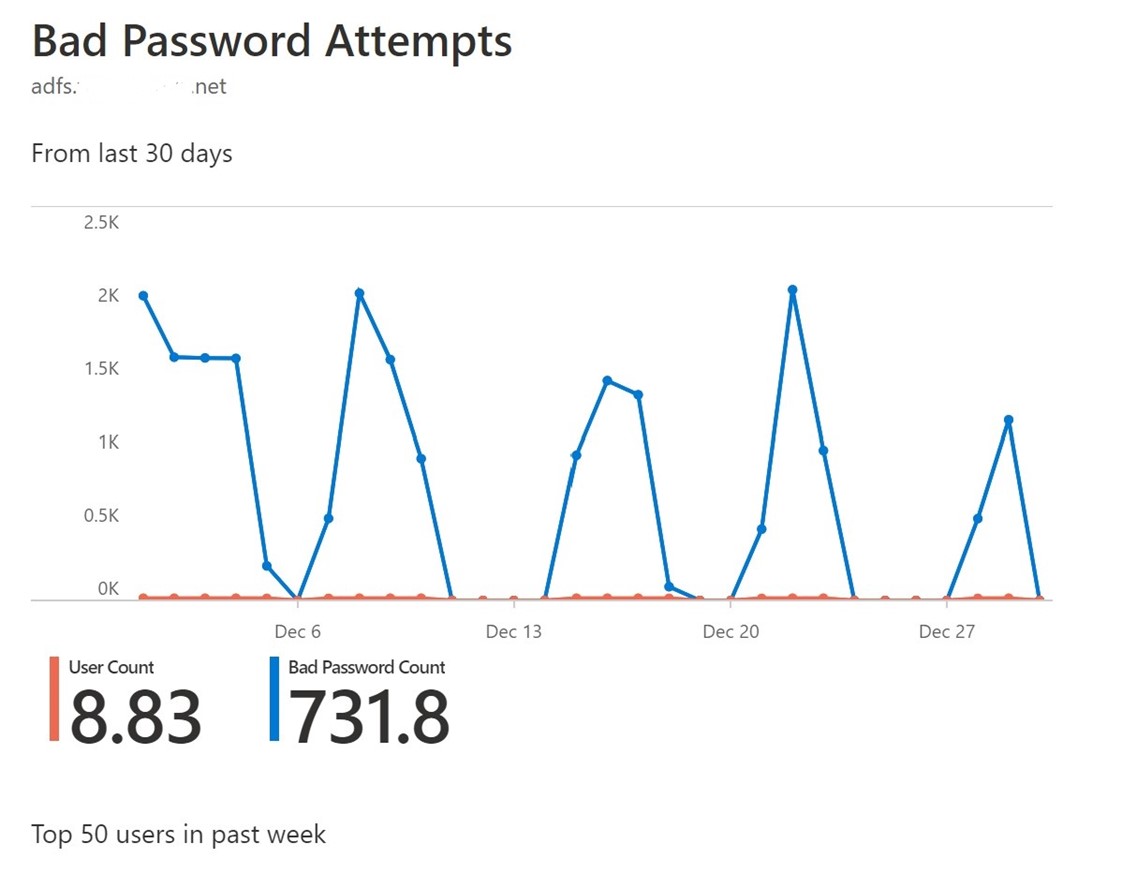

비정상적인 활동 급증은 Microsoft Entra Health Connect를 통한 주요 지표입니다(이 구성 요소가 설치되어 있다고 가정). 다른 지표는 다음과 같습니다.

- 로그를 수집할 때 SIEM을 통한 경고가 급증합니다.

- SIEM 도구에서 경고가 될 수 있는 ADFS 실패 로그인에 대한 일반 로그 크기보다 큽니다.

- 342/411 이벤트 ID가 증가했습니다. 사용자 이름 또는 암호가 잘못되었습니다. 또는 엑스트라넷 잠금의 경우 516입니다.

- 실패한 인증 요청 임계값 - Microsoft Entra ID 또는 SIEM 도구 경고의 위험한 IP/342 및 411 오류(이 정보를 보려면 고급 로깅을 설정해야 함)

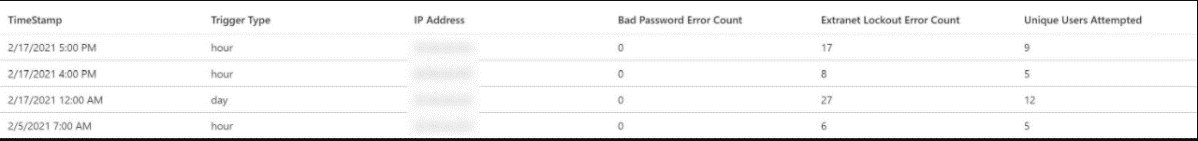

Microsoft Entra Health Connect 포털의 위험한 IP

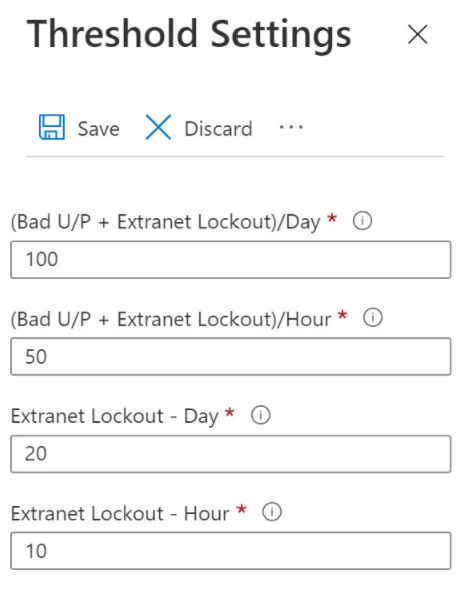

위험한 IP 경고는 1시간 동안 잘못된 암호에 대해 사용자 지정된 임계값에 도달하고 하루에 잘못된 암호 수와 엑스트라넷 잠금에 도달한 경우에 발생합니다.

실패한 시도에 대한 자세한 내용은 IP 주소 및 엑스트라넷 잠금 탭에서 확인할 수 있습니다.

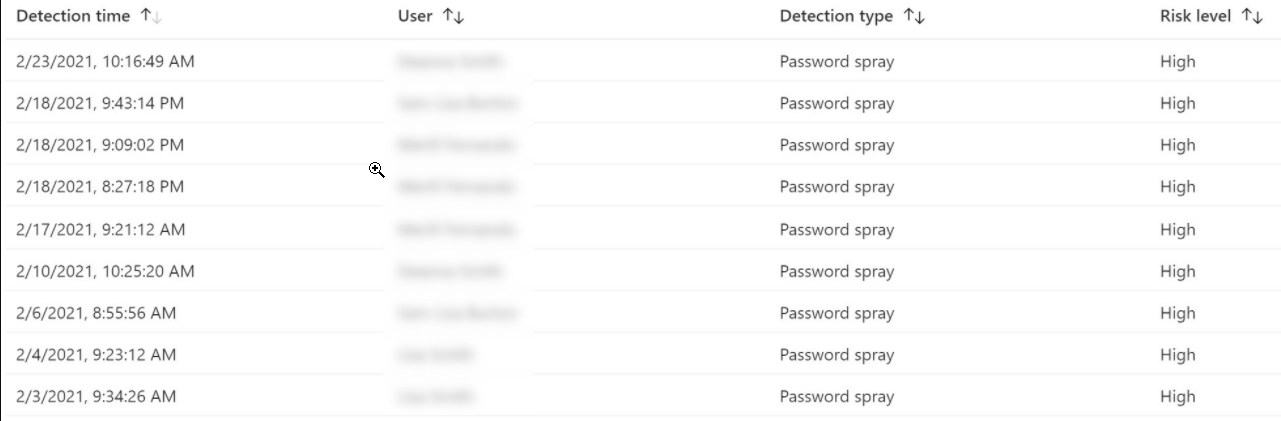

Azure Identity Protection에서 암호 스프레이 검색

Azure ID 보호는 암호 스프레이 검색 위험 경고 및 추가 정보 또는 자동 수정을 제공하는 검색 기능이 있는 Microsoft Entra ID P2 기능입니다.

낮고 느린 공격 지표

낮고 느린 공격 지표는 계정 잠금 또는 잘못된 암호에 대한 임계값이 적중되지 않는 경우입니다. 다음을 통해 이러한 지표를 검색할 수 있습니다.

- GAL 순서의 오류

- 반복 특성(UA, 대상 AppID, IP 블록/위치)의 실패

- 타이밍 – 자동화된 스프레이는 시도 사이에 더 규칙적인 시간 간격이 있는 경향이 있습니다.

조사 및 완화

참고 항목

지속적이고 계속되는 공격 중에는 조사와 완화를 동시에 수행할 수 있습니다.

ADFS가 아직 설정되지 않은 경우 고급 로깅을 설정합니다.

공격 시작 날짜와 시간을 결정합니다.

방화벽, ADFS, SIEM 또는 Microsoft Entra ID에서 공격자 IP 주소(여러 원본 및 여러 IP 주소일 수 있습니다)를 확인합니다.

암호 스프레이가 확인되면 지역 기관 (경찰, 제 3 자 등)에게 알려야 할 수도 있습니다.

ADFS에 대해 다음 이벤트 ID를 취합하고 모니터링합니다.

ADFS 2012 R2

- 감사 이벤트 403 – 요청하는 사용자 에이전트

- 감사 이벤트 411 – 실패한 인증 요청

- 감사 이벤트 516 – 엑스트라넷 잠금

- 감사 이벤트 342 – 실패한 인증 실패

- Audit 이벤트 412 - 로그인 성공

감사 이벤트 411 - 인증 요청 실패를 수집하려면 다음 스크립트를 사용합니다.

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

위의 이벤트 ID와 함께 Audit Event 1203 – Fresh Credential Validation Error를 대조합니다.

- ADFS(페더레이션된 경우)에서 이 시간 동안 성공한 모든 로그인을 정렬합니다. 빠른 로그인 및 로그아웃(같은 순간에)은 암호가 성공적으로 추측되고 공격자가 시도하는 지표일 수 있습니다.

- 페더레이션된 시나리오와 관리되는 시나리오 모두에 대해 이 기간 동안 성공하거나 중단된 모든 Microsoft Entra 이벤트를 수집합니다.

Microsoft Entra ID에서 이벤트 ID 모니터링 및 데이터 정렬

오류 로그의 의미를 찾는 방법을 참조하세요.

Microsoft Entra ID의 다음 이벤트 ID는 관련이 있습니다.

- 50057 - 사용자 계정을 사용할 수 없습니다.

- 50055 - 암호 만료됨

- 50072 - MFA를 제공하라는 메시지가 사용자에게 표시됨

- 50074 - MFA 필요

- 50079 - 사용자가 보안 정보를 등록해야 합니다.

- 53003 - 조건부 액세스로 차단된 사용자

- 53004 - 의심스러운 활동으로 인해 MFA를 구성할 수 없습니다.

- 530032 - 보안 정책에 대한 조건부 액세스로 차단됨

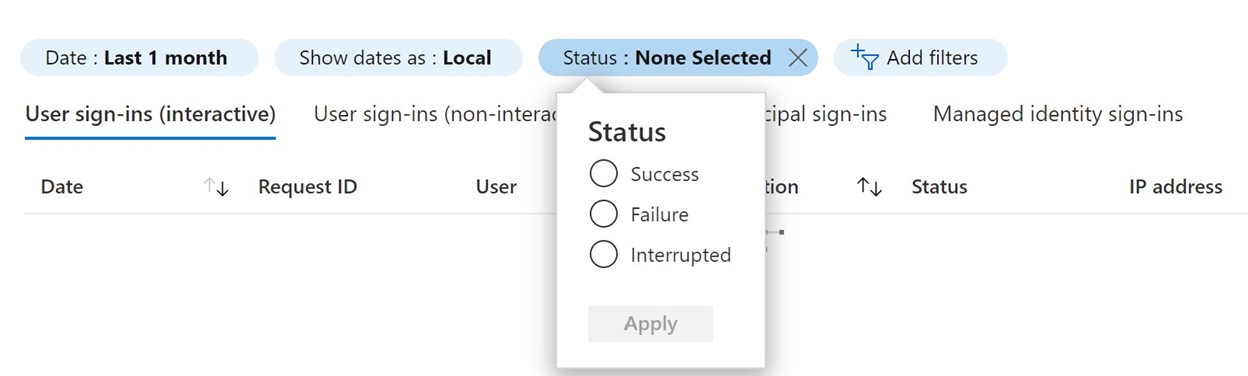

- 로그인 상태 성공, 실패, 인터럽트

Microsoft Sentinel 플레이북에서 이벤트 ID 데이터 정렬

GitHub에서 사용할 수 있는 Microsoft Sentinel 플레이북에서 모든 이벤트 ID를 가져올 수 있습니다.

공격 격리 및 확인

ADFS 및 Microsoft Entra의 성공적인 로그인 이벤트와 중단된 로그인 이벤트를 격리합니다. 이들은 관심 있는 계정입니다.

페더레이션 인증을 위해 IP 주소 ADFS 2012R2 이상을 차단합니다. 예를 들어 다음과 같습니다.

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

ADFS 로그 수집

시간 프레임 내에 여러 이벤트 ID를 수집합니다. 예를 들어 다음과 같습니다.

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Microsoft Entra ID에서 ADFS 로그 데이터 정렬

Microsoft Entra Connect Health를 사용하는 경우 Microsoft Entra 로그인 보고서에는 ADFS 로그인 작업이 포함됩니다. 토큰 발급자 유형 "페더레이션됨"으로 로그인 로그를 필터링합니다.

다음은 특정 IP 주소에 대한 로그인 로그를 검색하는 예제 PowerShell 명령입니다.

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

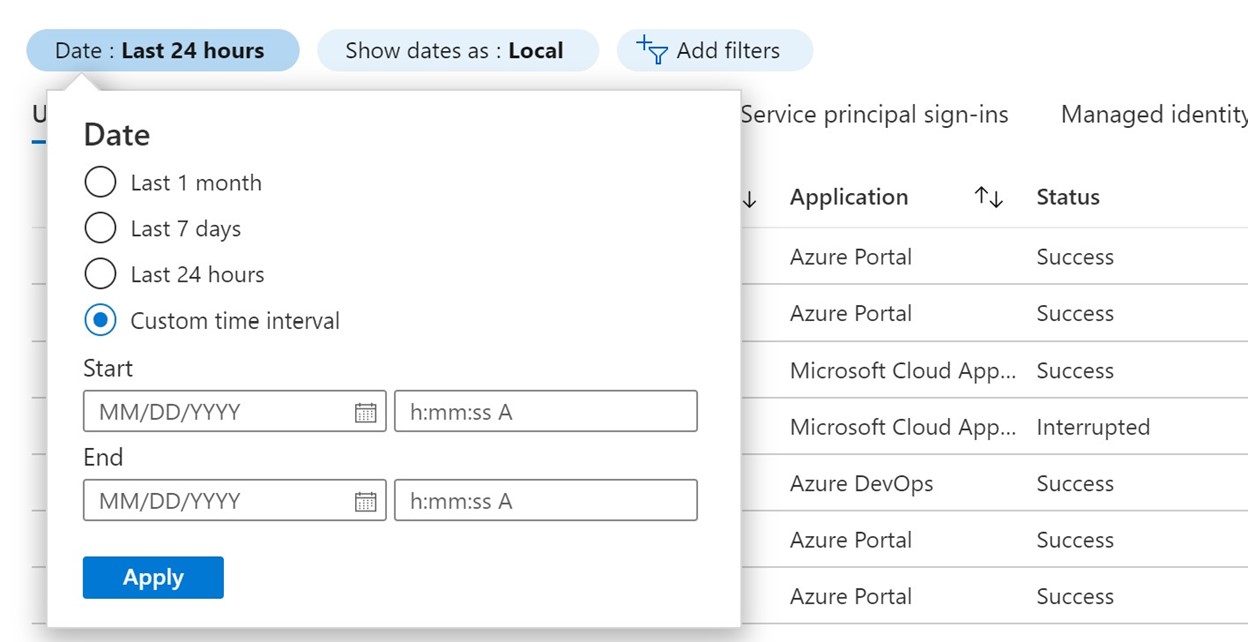

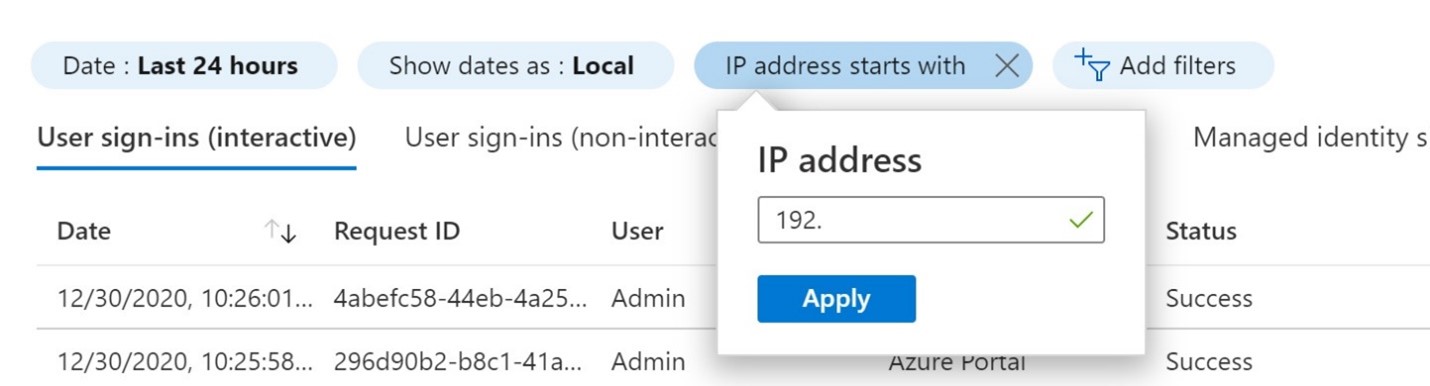

또한 이러한 이미지에 표시된 대로 Azure Portal에서 시간 프레임, IP 주소 및 성공 및 중단된 로그인을 검색합니다.

그런 다음 분석을 위해 이 데이터를 .csv 파일로 다운로드할 수 있습니다. 자세한 내용은 Microsoft Entra 관리 센터의 로그인 활동 보고서를 참조 하세요.

결과 우선 순위 지정

가장 중요한 위협에 대응할 수 있어야 합니다. 이 위협은 공격자가 계정에 대한 액세스 권한을 성공적으로 획득하여 데이터에 액세스/유출할 수 있음을 나타낼 수 있습니다. 공격자가 암호를 가지고 있지만 계정에 액세스하지 못할 수 있습니다. 예를 들어 암호가 있지만 MFA 챌린지를 전달하지 않습니다. 또한 공격자는 암호를 올바르게 추측할 수 없지만 계속 시도할 수 있습니다. 분석하는 동안 다음 결과의 우선 순위를 지정합니다.

- 알려진 공격자 IP 주소에 의한 성공적인 로그인

- 알려진 공격자 IP 주소로 로그인 중단

- 알려진 공격자 IP 주소에 의한 로그인 실패

- 다른 알 수 없는 IP 주소 로그인 성공

레거시 인증 확인

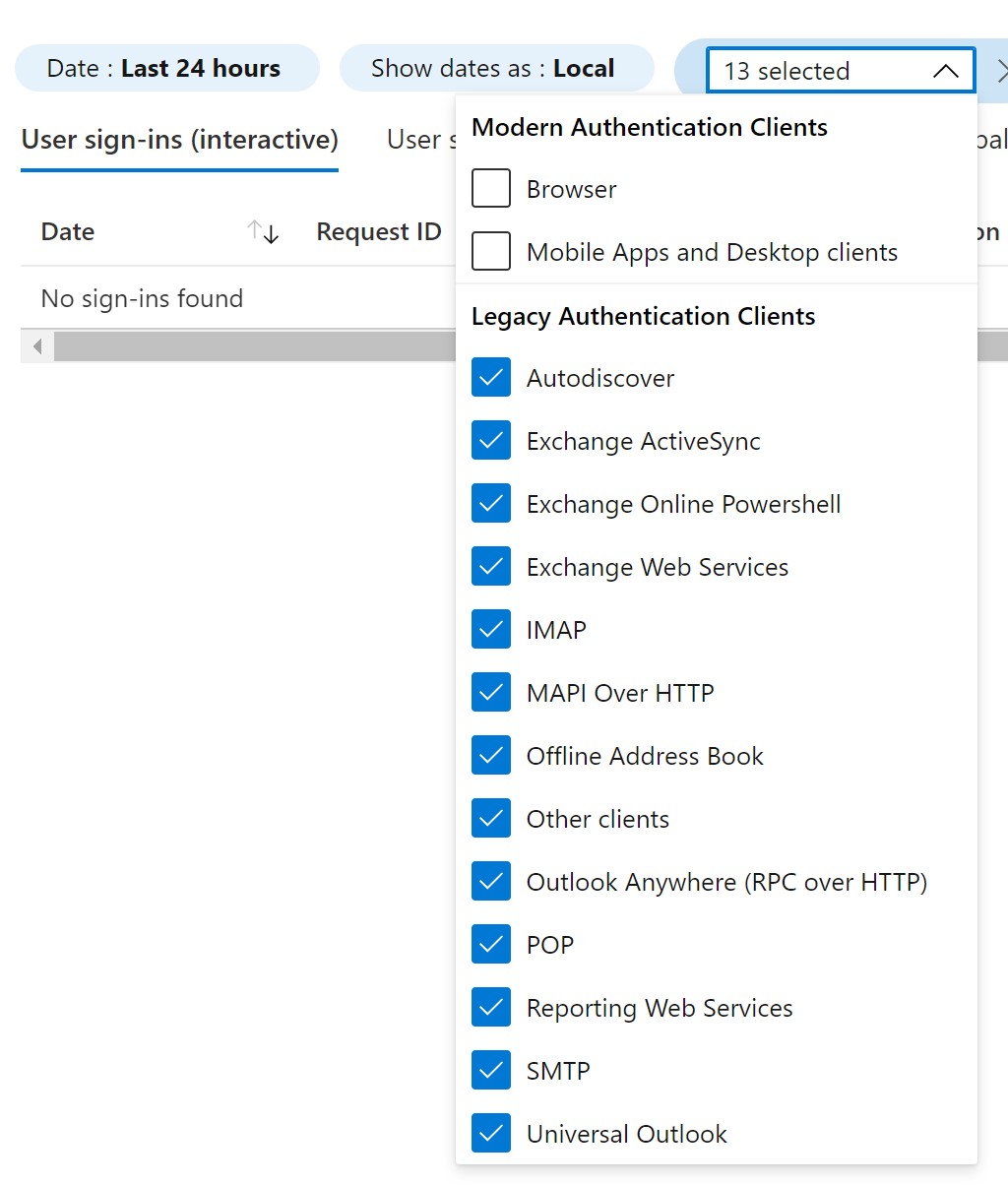

대부분의 공격은 레거시 인증을 사용합니다. 공격의 프로토콜을 확인하는 방법에는 여러 가지가 있습니다.

Microsoft Entra ID에서 로그인으로 이동하고 클라이언트 앱에서 필터링합니다.

나열된 모든 레거시 인증 프로토콜을 선택합니다.

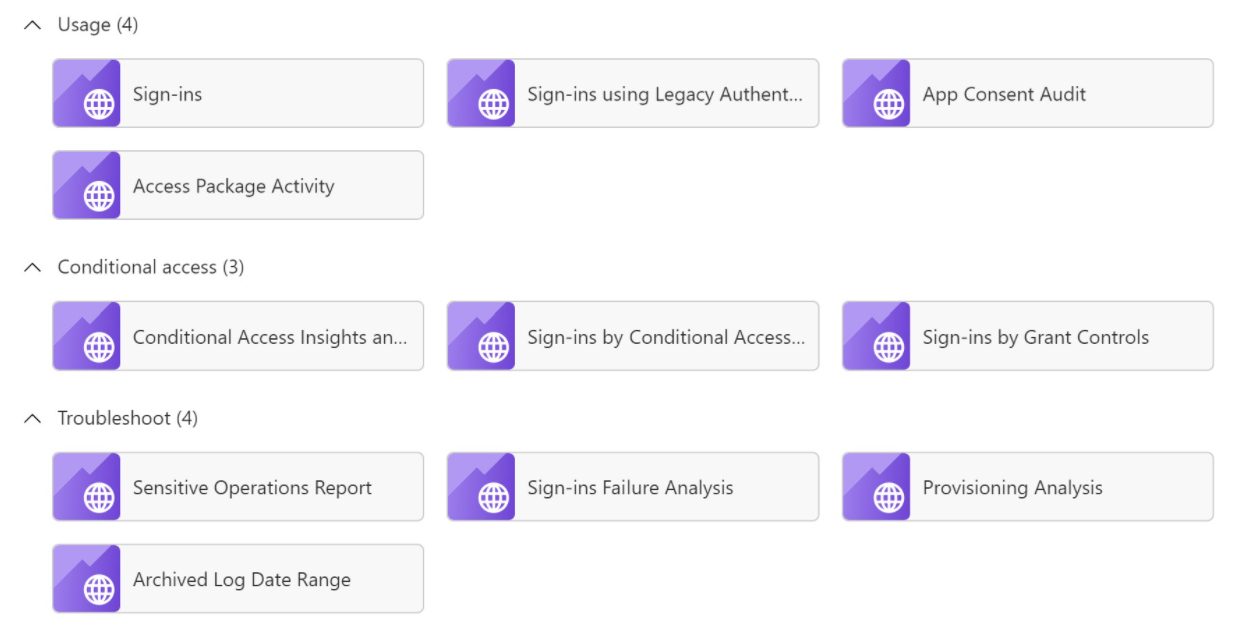

또는 Azure 작업 영역이 있는 경우 모니터링 및 통합 문서의 Microsoft Entra 관리 센터에 있는 미리 빌드된 레거시 인증 통합 문서를 사용할 수 있습니다.

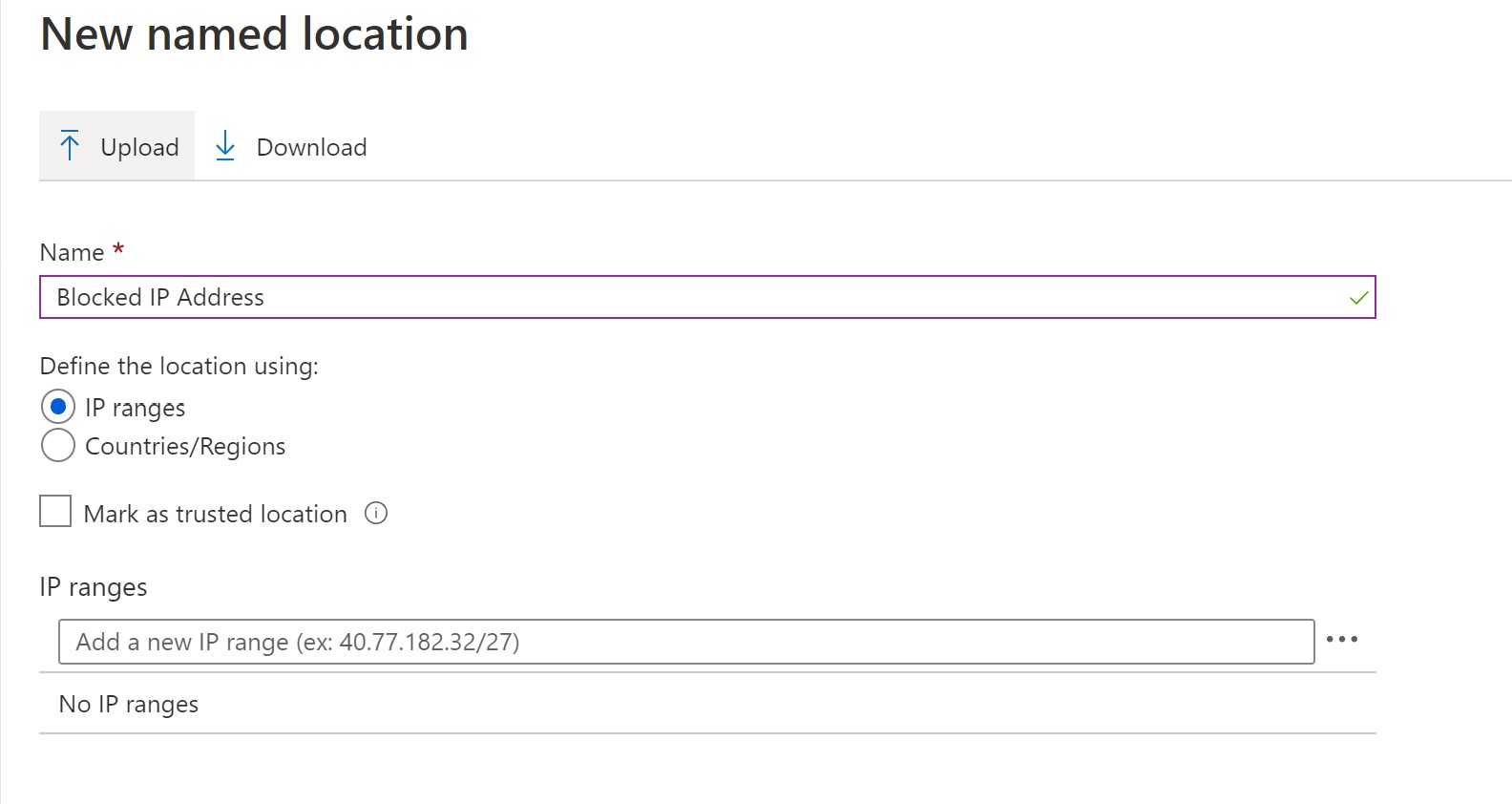

관리되는 시나리오에 대한 IP 주소 Microsoft Entra ID 차단(준비 포함 PHS)

새 명명된 위치로 이동합니다.

모든 애플리케이션을 대상으로 지정하고 이 명명된 위치에 대해서만 차단하는 CA 정책을 만듭니다.

사용자가 이전에 이 운영 체제, IP, ISP, 디바이스 또는 브라우저를 사용했는가?

그렇지 않은 경우 이 활동이 비정상적이면 사용자에게 플래그를 지정하고 모든 활동을 조사합니다.

IP가 "위험"으로 표시되어 있나요?

이 활동은 공격자가 암호를 가져오지만 MFA를 전달하지 않음을 나타내기 때문에 성공적인 암호는 기록하지만 MFA 응답은 실패했는지 확인합니다.

일반적인 로그인으로 보이는 계정(예: 전달된 MFA, 위치 및 IP가 일반적이지 않음)을 따로 둡니다.

MFA 보고

또한 MFA 로그를 확인하여 공격자가 암호를 추측했지만 MFA 프롬프트에 실패하는지 확인하는 것이 중요합니다. Microsoft Entra 다단계 인증 로그는 사용자에게 다단계 인증을 요청하는 메시지가 표시될 때 이벤트에 대한 인증 세부 정보를 표시합니다. Microsoft Entra ID에 의심스러운 MFA 로그가 크지 않은지 확인하고 확인합니다. 자세한 내용은 로그인 보고서를 사용하여 Microsoft Entra 다단계 인증 이벤트를 검토하는 방법을 참조 하세요.

추가 검사

클라우드용 Defender 앱에서 손상된 계정의 활동 및 파일 액세스를 조사합니다. 자세한 내용은 다음을 참조하세요.

사용자가 VM(가상 머신), 도메인 계정 권한, 스토리지 등과 같은 더 많은 리소스에 액세스할 수 있는지 확인합니다. 데이터 위반이 있는 경우 경찰과 같은 더 많은 기관에 알려야 합니다.

즉시 수정 작업

- 위반된 것으로 의심되는 계정의 암호 또는 검색된 계정 암호를 변경합니다. 또한 사용자를 차단합니다. 긴급 액세스 취소 지침을 따라야 합니다.

- Microsoft Entra ID ID 보호에서 손상된 계정을 "손상됨"으로 표시합니다.

- 공격자의 IP 주소를 차단합니다. 공격자가 합법적인 VPN을 사용할 수 있고 IP 주소를 변경할 때 더 많은 위험을 초래할 수 있으므로 이 작업을 수행하는 동안 주의해야 합니다. 클라우드 인증을 사용하는 경우 클라우드용 Defender 앱 또는 Microsoft Entra ID에서 IP 주소를 차단합니다. 페더레이션된 경우 ADFS 서비스 앞의 방화벽 수준에서 IP 주소를 차단해야 합니다.

- 레거시 인증 이 사용되는 경우 차단합니다(그러나 이 작업은 비즈니스에 영향을 미칠 수 있음).

- 아직 수행되지 않은 경우 MFA 를 사용하도록 설정합니다.

- 사용자 위험 및 로그인 위험에 대한 ID 보호 사용

- 손상된 데이터(전자 메일, SharePoint, OneDrive, 앱)를 확인합니다. 클라우드용 Defender 앱에서 활동 필터를 사용하는 방법을 알아보세요.

- 암호 위생을 유지 관리합니다. 자세한 내용은 Microsoft Entra 암호 보호를 참조하세요.

- ADFS 도움말을 참조할 수도 있습니다.

복구

암호 보호

사용자 지정 금지 암호 목록을 사용하도록 설정하여 Microsoft Entra ID 및 온-프레미스에서 암호 보호를 구현합니다. 이 구성을 사용하면 사용자가 조직과 연결된 약한 암호 또는 암호를 설정할 수 없습니다.

자세한 정보는 암호 스프레이 공격으로부터 방어하는 방법을 참조하세요.

IP 주소 태그 지정

클라우드용 Defender 앱의 IP 주소에 태그를 지정하여 향후 사용과 관련된 경고를 받습니다.

IP 주소 태그 지정

클라우드용 Defender 앱에서 IP 범위에 대한 IP 주소를 "태그"하고 향후 참조 및 가속화된 응답을 위해 이 IP 범위에 대한 경고를 설정합니다.

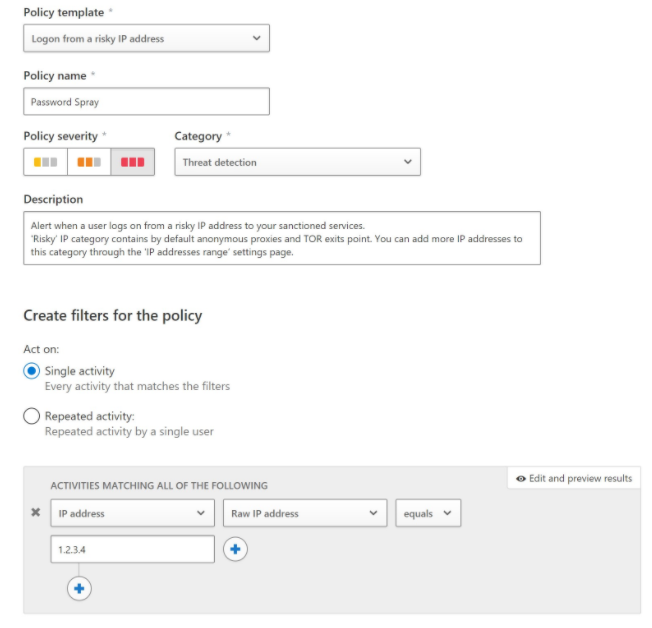

특정 IP 주소에 대한 경고 설정

경고 구성

조직의 요구 사항에 따라 경고를 구성할 수 있습니다.

SIEM 도구 에서 경고를 설정하고 로깅 간격을 개선하는 것을 살펴봅니다. ADFS, Microsoft Entra ID, Office 365 및 클라우드용 Defender 앱 로깅을 통합합니다.

ADFS Health Connect 및 위험한 IP 포털에서 임계값 및 경고를 구성합니다.

ID 보호 포털에서 경고를 구성하는 방법을 참조하세요.

조건부 액세스 또는 ID 보호를 사용하여 로그인 위험 정책 설정

권장 방어

- 최종 사용자, 주요 이해 관계자, 최전방 운영, 기술 팀, 사이버 보안 및 커뮤니케이션 팀 교육

- 보안 제어를 검토하고 필요한 변경을 통해 조직 내에서 보안 제어를 개선하거나 강화합니다.

- Microsoft Entra 구성 평가 제안

- 정기적인 공격 시뮬레이터 연습 실행

참조

필수 조건

- Microsoft Sentinel 경고

- 클라우드용 Defender 앱에 SIEM 통합

- Graph API와 SIEM 통합

- Splunk 경고 설명서

- ADFS Health Connect 설치

- Microsoft Entra 로그인 로그 이해

- MFA 보고 이해

해결 방법

- 암호 스프레이 완화

- 암호 보호 사용

- 레거시 인증 차단

- ADFS에서 IP 주소 차단

- 액세스 제어(IP 주소 차단 포함) ADFS v3

- ADFS 암호 보호

- ADFS 엑스트라넷 잠금 사용

- 기본 인증으로서의 MFA

- ID 보호를 사용하도록 설정

- Microsoft Entra 감사 활동 참조

- Microsoft Entra 감사 로그 스키마

- Microsoft Entra 로그인 로그 스키마

- Microsoft Entra 감사 로그 Graph API

- 위험한 IP 경고

- ADFS 도움말

복구

추가 인시던트 대응 플레이북

다음과 같은 추가 유형의 공격을 식별하고 조사하기 위한 지침을 검토합니다.