보안 | Azure Arc 지원 SQL Server

이 문서에서는 Azure Arc에서 사용하도록 설정된 SQL Server 구성 요소의 보안 아키텍처에 대해 설명합니다.

Azure Arc 지원 SQL Server에 대한 배경 정보는 개요 | Azure Arc 지원 SQL Server를 검토하세요.

에이전트 및 확장

Azure Arc에서 사용하도록 설정된 SQL Server의 가장 중요한 소프트웨어 구성 요소는 다음과 같습니다.

- Azure Connected Machine Agent

- SQL Server용 Azure 확장 프로그램

Azure Connected Machine Agent는 서버를 Azure에 연결합니다. SQL Server용 Azure 확장 프로그램은 SQL Server에 대한 데이터를 Azure로 전송하고 Azure Relay 통신 채널을 통해 Azure에서 명령을 검색하여 SQL Server 인스턴스에 대한 작업을 수행합니다. 에이전트와 확장을 함께 사용하면 Azure 외부에 있는 인스턴스와 데이터베이스를 관리할 수 있습니다. 에이전트 및 확장이 포함된 SQL Server 인스턴스는 Azure Arc에서 사용하도록 설정됩니다.

에이전트 및 확장은 Azure에 안전하게 연결하여 Microsoft 관리형 Azure 서비스와의 통신 채널을 설정합니다. 에이전트는 다음을 통해 통신할 수 있습니다.

- Azure Express Route를 통해 구성 가능한 HTTPS 프록시 서버

- Azure Private Link

- HTTPS 프록시 서버가 있거나 없는 인터넷

자세한 내용은 커넥티드 머신 에이전트 설명서를 참조하세요.

데이터 수집 및 보고의 경우 일부 서비스에는 AMA(Azure Monitoring Agent) 확장이 필요합니다. 확장을 Azure Log Analytics에 연결해야 합니다. AMA가 필요한 두 가지 서비스는 다음과 같습니다.

- Microsoft Defender for Cloud

- SQL Server 모범 사례 평가

SQL Server용 Azure 확장 프로그램을 사용하면 모든 SQL Server 인스턴스에 대한 호스트 또는 OS 수준(예: Windows Server 장애 조치(failover) 클러스터) 구성 변경 사항을 세분화된 수준에서 검색할 수 있습니다. 예시:

- 호스트 컴퓨터의 SQL Server 엔진 인스턴스

- SQL Server 인스턴스 내의 데이터베이스

- 가용성 그룹

SQL Server용 Azure 확장 프로그램을 사용하면 인벤토리, 모니터링 및 기타 작업과 같은 작업에 대한 데이터를 수집하여 어디서나 SQL Server 인스턴스를 중앙에서 관리, 보호 및 관리할 수 있습니다. 수집된 데이터의 전체 목록을 보려면 데이터 수집 및 보고를 검토합니다.

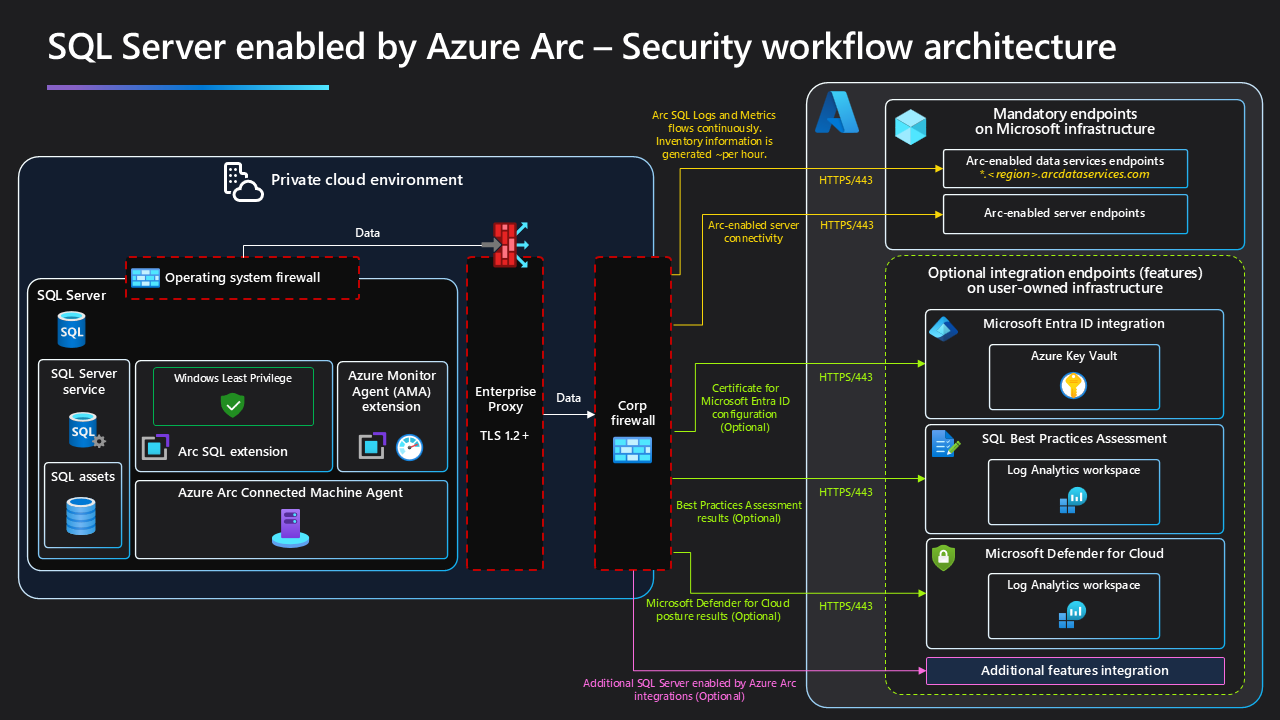

다음 다이어그램은 Azure Arc 지원 SQL Server의 아키텍처를 보여줍니다.

구성 요소

Azure Arc 지원 SQL Server 인스턴스에는 서버에서 실행되고 Azure에 연결하는 데 도움이 되는 구성 요소 및 서비스가 통합되어 있습니다. 활성화된 인스턴스에는 에이전트 서비스 외에도 이 섹션에 나열된 구성 요소가 있습니다.

리소스 공급자

리소스 공급자(RP)는 ARM API를 통해 특정 Azure 서비스에 대한 기능을 활성화하는 일련의 REST 작업을 노출합니다.

SQL Server용 Azure 확장 프로그램이 작동하려면 다음 2개의 RP를 등록합니다.

Microsoft.HybridComputeRP: 확장 설치, 연결된 머신 명령 실행을 비롯한 Azure Arc 지원 Server 리소스의 수명 주기를 관리하고 기타 관리 작업을 수행합니다.Microsoft.AzureArcDataRP: SQL Server용 Azure 확장 프로그램에서 수신하는 인벤토리 및 사용량 데이터를 기반으로 Azure Arc 지원 SQL Server 리소스의 수명 주기를 관리합니다.

Azure Arc 데이터 처리 서비스

Azure Arc DPS(데이터 처리 서비스)는 Arc에 연결된 서버에서 SQL Server용 Azure 확장 프로그램에서 제공하는 SQL Server에 대한 데이터를 수신하는 Azure 서비스입니다. DPS는 다음 작업을 수행합니다.

- SQL Server용 Azure 확장 프로그램에서 지역 엔드포인트으로 전송된 인벤토리 데이터를 처리하고 ARM API 및 Microsoft.AzureArcData RP를 통해 SqlServerInstance 리소스를 적절히 업데이트합니다.

- SQL Server용 Azure 확장 프로그램에서 지역 엔드포인트로 전송된 사용량 데이터를 처리하고 청구 요청을 Azure 커머스 서비스에 제출합니다.

- ARM에서 사용자가 생성한 SQL Server 물리적 코어 라이선스 리소스를 모니터링하고 라이선스 상태에 따라 청구 요청을 Azure 커머스 서비스에 제출합니다.

Azure Arc 지원 SQL Server를 사용하려면 에이전트의 SQL Server용 Azure 확장 프로그램에서 DPS(*.<region>.arcdataservices.com TCP 포트 443)로 아웃바운드 연결이 필요합니다. 특정 통신 요구 사항에 대한 자세한 내용은 Azure Arc 데이터 처리 서비스에 연결을 검토하세요.

배포자

배포자는 초기 설치 및 구성 업데이트 중에 SQL Server용 Azure 확장 프로그램을 부트스트랩합니다.

SQL Server 서비스용 Azure 확장 프로그램

SQL Server용 Azure 확장 프로그램은 호스트 서버의 백그라운드에서 실행됩니다. 서비스 구성은 운영 체제에 따라 달라집니다.

운영 체제: Windows

- 서비스 이름: Microsoft SQL Server 확장 서비스

- 표시 이름: Microsoft SQL Server 확장 서비스

- 다음으로 실행: 로컬 시스템

- 로그 위치:

C:/ProgramData/GuestConfig/extension_logs/Microsoft.AzureData.WindowsAgent.SqlServer

운영 체제: Linux

- 서비스 이름: SqlServerExtension

- 표시 이름: Azure SQL Server 확장 서비스

- 다음으로 실행: 루트

- 로그 위치:

/var/lib/GuestConfig/extension_logs/Microsoft.AzureData.LinuxAgent.SqlServer-<Version>/

기능

Azure Arc에서 사용하도록 설정된 SQL Server 인스턴스는 다음 작업을 수행합니다.

모든 SQL Server 인스턴스, 데이터베이스 및 가용성 그룹 인벤토리

SQL Server 서비스용 Azure 확장 프로그램은 12시간마다 사용량 관련 데이터를 데이터 처리 서비스에 업로드합니다. 인벤토리에는 SQL Server 인스턴스, Always On 가용성 그룹 및 데이터베이스 메타데이터가 포함됩니다.

사용량 업로드

SQL Server 서비스용 Azure 확장 프로그램 서비스는 12시간마다 사용량 관련 데이터를 데이터 처리 서비스에 업로드합니다.

Arc 지원 서버 보안

Azure Arc 지원 서버의 설치, 관리 및 구성에 대한 자세한 내용은 Arc 지원 서버 보안 개요를 참조하세요.

Azure Arc 보안 지원 SQL Server

SQL Server용 Azure 확장 프로그램 구성 요소

SQL Server용 Azure 확장 프로그램은 두 가지 주요 구성 요소인 배포자와 확장 서비스로 구성됩니다.

배포자

배포자는 초기 설치 중에 확장을 부트스트랩하고 새 SQL Server 인스턴스가 설치되거나 기능이 사용/사용하지 않도록 설정되면 해당 확장을 부트스트랩합니다. 설치, 업데이트 또는 제거 중에 호스트 서버에서 실행되는 Arc 에이전트는 배포자를 실행하여 특정 작업을 수행합니다.

- 설치

- Enable

- 엽데이트

- 사용 안 함

- 제거

배포자는 Azure Connected Machine Agent 서비스의 컨텍스트에서 실행되므로 Local System(으)로 실행됩니다.

확장 서비스

확장 서비스는 인벤토리 및 데이터베이스 메타데이터(Windows만 해당)를 수집하고 매시간 Azure에 업로드합니다. Windows에서는 Local System(으)로 실행되고 Linux에서는 루트로 실행됩니다. 확장 서비스는 Arc 지원 SQL Server 서비스의 일부로 다양한 기능을 제공합니다.

최소 권한으로 실행

최소 권한으로 실행되도록 확장 서비스를 구성할 수 있습니다. 최소 권한 원칙을 적용하는 이 옵션은 Windows 서버에서 프리뷰로 사용할 수 있습니다. 최소 권한 모드를 구성하는 방법에 대한 자세한 내용은 최소 권한 활성화(프리뷰)를 참조하세요.

최소 권한으로 구성하면 확장 서비스가 NT Service\SQLServerExtension 서비스 계정으로 실행됩니다.

NT Service\SQLServerExtension 계정은 로컬 Windows 서비스 계정입니다.

- 최소 권한 옵션이 사용하도록 설정된 경우 SQL Server용 Azure 확장 프로그램 배포자에 의해 생성되고 관리됩니다.

- Windows 운영 체제에서 SQL Server 서비스용 Azure 확장 프로그램를 실행하는 데 필요한 최소한의 권한 및 권한을 부여합니다. 구성을 읽고 저장하거나 로그를 작성하는 데 사용되는 폴더 및 디렉터리에만 액세스할 수 있습니다.

- 필요한 최소 사용 권한이 있는 SQL Server 서비스용 Azure 확장 프로그램 계정에 대해 특별히 새 로그인으로 SQL Server에서 연결 및 쿼리할 수 있는 권한을 부여합니다. 최소 사용 권한은 사용 가능한 기능에 따라 달라집니다.

- 사용 권한이 더 이상 필요하지 않은 경우 업데이트됩니다. 예를 들어, 기능을 사용하지 않도록 설정하거나, 최소 권한 구성을 사용하지 않도록 설정하거나, SQL Server용 Azure 확장 프로그램을 제거하면 사용 권한이 해지됩니다. 해지하면 더 이상 필요하지 않은 사용 권한이 남아 있지 않게 됩니다.

전체 권한 목록은 Windows 서비스 계정 및 권한 구성을 참조하세요.

클라우드 통신 확장

Arc 지원 SQL Server를 사용하려면 Azure Arc 데이터 처리 서비스에 대한 아웃바운드 연결이 필요합니다.

각 가상 또는 실제 서버는 Azure와 통신해야 합니다. 특히 다음과 같은 연결이 필요합니다.

- URL:

*.<region>.arcdataservices.com - 포트: 443

- 방향: 아웃바운드

- 인증 공급자: Microsoft Entra ID

지역 엔드포인트의 지역 세그먼트를 가져오려면 Azure 지역 이름에서 모든 공백을 제거합니다. 예를 들어, 미국 동부 2 지역의 경우 지역 이름은 eastus2입니다.

예: *.<region>.arcdataservices.com은 미국 동부 2 지역에서 *.eastus2.arcdataservices.com여야 합니다.

지원되는 지역 목록은 지원되는 Azure 지역을 검토하세요.

모든 지역 목록의 경우 다음 명령을 실행합니다.

az account list-locations -o table

기능 수준 보안 측면

다양한 기능과 서비스에는 특정 보안 구성 측면이 있습니다. 이 섹션에서는 다음 기능의 보안 측면에 대해 설명합니다.

감사 활동

Azure Portal의 Azure Arc 지원 SQL Server 리소스에 대한 서비스 메뉴에서 활동 로그에 액세스할 수 있습니다. 활동 로그는 Azure Resource Manager에서 Arc 지원 SQL Server 리소스에 대한 감사 정보 및 변경 기록을 수집합니다. 자세한 내용은 Azure Arc 지원 SQL Server에서 활동 로그 사용을 검토하세요.

모범 사례 평가

모범 사례 평가에는 다음과 같은 요구 사항이 있습니다.

Windows 기반 SQL Server 인스턴스가 Azure에 연결되어 있는지 확인합니다. SQL Server를 Azure Arc에 자동으로 연결의 지침을 따릅니다.

참고 항목

모범 사례 평가는 현재 Windows 컴퓨터에서 실행 중인 SQL Server로 제한됩니다. 이 평가는 현재 Linux 컴퓨터의 SQL Server에는 적용되지 않습니다.

서버가 단일 SQL Server 인스턴스를 호스트하는 경우, SQL Server용 Azure 확장 프로그램(

WindowsAgent.SqlServer)의 버전이 1.1.2202.47 이상인지 확인합니다.서버가 SQL Server의 여러 인스턴스를 호스팅하는 경우 SQL Server용 Azure 확장 프로그램(

WindowsAgent.SqlServer)의 버전이 1.1.2231.59보다 최신 버전인지 확인합니다.SQL Server용 Azure 확장 프로그램 버전을 확인하고 최신 버전으로 업데이트하려면 확장 프로그램 업그레이드를 검토하세요.

서버가 명명된 SQL Server 인스턴스를 호스트하는 경우 SQL Server Browser 서비스가 실행 중이어야 합니다.

Log Analytics 작업 영역은 Azure Arc 사용 SQL Server 리소스와 동일한 구독에 있어야 합니다.

SQL Server 모범 사례 평가를 구성하는 사용자에게는 다음 권한이 있어야 합니다.

- Log Analytics 작업 영역의 리소스 그룹 또는 그룹에 대한 Log Analytics 참가자 역할.

- Arc 지원 SQL Server 인스턴스의 리소스 그룹 또는 구독에 대한 Azure Connected Machine 리소스 관리자 역할.

- Log Analytics 작업 영역의 리소스 그룹 또는 구독 및 Azure Arc 지원 컴퓨터의 리소스 그룹 또는 구독에 대한 모니터링 기여자 역할.

참가자 또는 소유자와 같은 기본 제공 역할에 할당된 사용자에게는 충분한 권한이 있습니다. 자세한 내용은 Azure Portal을 사용하여 Azure 역할 할당을 검토하세요.

평가 보고서에 액세스하거나 읽는 데 필요한 최소 권한은 다음과 같습니다.

- 리소스 그룹에 대한 reader 역할 또는 SQL Server - Azure Arc 리소스의 구독.

- Log Analytics 독자

- 리소스 그룹 또는 Log Analytics 작업 영역의 구독에 대한 모니터링 reader.

평가 보고서에 액세스하거나 읽기 위한 추가 요구 사항은 다음과 같습니다.

SQL Server 기본 제공 로그인 NT AUTHORITY\SYSTEM은 컴퓨터에서 실행하는 모든 SQL Server 인스턴스에 대해 SQL Server sysadmin 서버 역할의 구성원이어야 합니다.

방화벽 또는 프록시 서버가 아웃바운드 연결을 제한하는 경우 이러한 URL에 대해 TCP 포트 443을 통한 Azure Arc를 허용하는지 확인합니다.

global.handler.control.monitor.azure.com*.handler.control.monitor.azure.com<log-analytics-workspace-id>.ods.opinsights.azure.com*.ingest.monitor.azure.com

SQL Server 인스턴스에서 TCP/IP를 사용하도록 설정해야 합니다.

SQL Server 모범 사례 평가는 AMA(Azure Monitor 에이전트)를 사용하여 SQL Server 인스턴스에서 데이터를 수집하고 분석합니다. 모범 사례 평가를 사용 설정하기 전에 SQL Server 인스턴스에 AMA를 설치한 경우, 평가에서는 동일한 AMA 에이전트 및 프록시 설정을 사용합니다. 그 외에 수행할 작업은 없습니다.

SQL Server 인스턴스에 AMA가 설치되어 있지 않은 경우, 모범 사례 평가에서 자동으로 설치합니다. 모범 사례 평가는 AMA에 대한 프록시 설정을 자동으로 설정하지 않습니다. 원하는 프록시 설정으로 AMA를 다시 배포해야 합니다.

AMA 네트워크 및 프록시 설정에 대한 자세한 내용은 프록시 구성을 참조하세요.

SQL Server 확장이 설치된 Arc 지원 서버 구성하기를 사용하여 SQL 모범 사례 평가 Azure 정책을 사용 또는 사용하지 않도록 설정하여 규모에 맞게 평가를 활성화하는 경우, Azure 정책 할당을 만들어야 합니다. 구독을 사용하려면 대상으로 지정하는 범위에 대한 리소스 정책 참가자 역할 할당이 필요합니다. 범위는 구독 또는 리소스 그룹이 될 수 있습니다.

사용자가 할당된 새 관리 ID를 만들려는 경우에는 구독에서 사용자 액세스 관리자 역할 할당도 필요합니다.

자세한 내용은 SQL 모범 사례 평가 구성 - Azure Arc 지원 SQL Server를 검토하세요.

자동 백업

SQL Server용 Azure 확장 프로그램은 Azure Arc 지원 SQL Server 인스턴스에서 시스템 및 사용자 데이터베이스를 자동으로 백업할 수 있습니다. SQL Server용 Azure 확장 프로그램 내의 백업 서비스는 NT AUTHORITY\SYSTEM 계정을 사용하여 백업을 수행합니다. 최소 권한으로 Azure Arc 지원 SQL Server를 운영하는 경우, 로컬 Windows 계정인 NT Service\SQLServerExtension이(가) 백업을 수행합니다.

SQL Server용 Azure 확장 프로그램 버전 1.1.2504.99 이상을 사용하는 경우 필요한 권한이 NT AUTHORITY\SYSTEM에 자동으로 부여됩니다. 권한을 수동으로 할당할 필요가 없습니다.

최소 권한 구성을 사용하지 않는 경우 SQL Server 기본 제공 로그인 NT AUTHORITY\SYSTEM의 구성원이어야 합니다.

- 서버 수준에서의

dbcreator서버 역할 db_backupoperator,master,model및 각 사용자 데이터베이스의msdb역할 -tempdb제외.

자동화된 백업은 기본적으로 사용하지 않도록 설정됩니다. 자동화된 백업이 구성되면 SQL Server 서비스용 Azure 확장 프로그램이 기본 백업 위치로 백업을 시작합니다. 백업은 기본 SQL Server 백업이므로 모든 백업 기록은 msdb 데이터베이스의 백업 관련 테이블에서 확인할 수 있습니다.

Microsoft Defender for Cloud

클라우드용 Microsoft Defender를 사용하려면 Arc 지원 서버에 Azure 모니터링 에이전트를 구성해야 합니다.

자세한 내용은 클라우드용 Microsoft Defender를 살펴보세요.

자동 업데이트

자동 업데이트는 Arc 지원 서버에 구성된 미리 구성된 또는 정책 기반 업데이트 Microsoft 업데이트 설정을 덮어씁니다.

- Important 또는 Critical로 표시된 Windows 및 SQL Server 업데이트만 설치됩니다. 서비스 팩, 누적 업데이트 또는 중요 또는 중요로 표시되지 않은 기타 업데이트와 같은 기타 SQL Server 업데이트는 수동으로 설치하거나 다른 방법으로 설치해야 합니다. 보안 업데이트 심각도 등급 시스템에 대한 자세한 내용은 보안 업데이트 심각도 등급 시스템(microsoft.com)을 참조하세요.

- 호스트 운영 체제 수준에서 작동하며 설치된 모든 SQL Server 인스턴스에 적용됩니다.

- 현재는 Windows 호스트에서만 작동합니다. 최종적으로 SQL Server 인스턴스를 업데이트하는 서비스인 Windows Update/Microsoft Update를 구성합니다.

자세한 내용은 Azure Arc 지원 SQL Server 인스턴스에 대한 자동 업데이트 구성을 검토하세요.

모니터

Azure Portal의 성능 대시보드를 사용하여 Azure Arc 지원 SQL Server를 모니터링할 수 있습니다. 성능 메트릭은 Azure Arc 지원 SQL Server의 적격 인스턴스에서 DMV(동적 관리 뷰) 데이터 세트에서 자동으로 수집되어 거의 실시간 처리를 위해 Azure 원격 분석 파이프라인으로 전송됩니다. 모든 필수 조건이 충족되는 경우 모니터링은 자동으로 수행됩니다.

필수 조건은 다음과 같습니다.

- 서버가

telemetry.<region>.arcdataservices.com에 연결되어 있습니다. 자세한 내용은 네트워크 요구 사항을 참조하세요. - SQL Server 인스턴스의 라이선스 유형이

License with Software Assurance또는Pay-as-you-go(으)로 설정되어 있습니다.

Azure Portal에서 성능 대시보드를 보려면 Microsoft.AzureArcData/sqlServerInstances/getTelemetry/ 작업이 할당된 Azure 역할이 할당되어야 합니다. 편의를 위해 이 작업이 포함된 기본 제공 역할인 Azure 하이브리드 데이터베이스 관리자 - 읽기 전용 서비스 역할을 사용할 수 있습니다. 자세한 내용은 Azure 기본 제공 역할 자세히 알아보기를 참조하세요.

데이터 수집을 사용하도록 설정/해제하는 방법 및 이 기능에 대해 수집되는 데이터를 비롯하여 성능 대시보드 기능에 대한 자세한 내용은 Azure Portal의 모니터링에서 확인할 수 있습니다.

Microsoft Entra ID

Microsoft Entra ID는 외부 리소스에 액세스할 수 있는 클라우드 기반 ID 및 액세스 관리 서비스입니다. Microsoft Entra 인증은 기존의 사용자 이름 및 암호 기반 인증보다 크게 강화된 보안을 제공합니다. Azure Arc 지원 SQL Server는 인증에 Microsoft Entra ID를 사용하며, 이는 SQL Server 2022(16.x)에 도입되었습니다. SQL Server에 대한 중앙 집중식 ID 및 액세스 관리 솔루션을 제공합니다.

Azure Arc에서 사용하도록 설정된 SQL Server는 Microsoft Entra ID에 대한 인증서를 Azure Key Vault에 저장합니다. 자세한 내용은 다음을 검토하세요.

Microsoft Entra ID를 설정하려면 SQL Server용 Microsoft Entra 인증 설정 튜토리얼의 지침을 따르세요.

Microsoft Purview

Purview를 사용하기 위한 주요 요구 사항:

- 활성 구독이 있는 Azure 계정.

- 활성 Microsoft Purview 계정입니다.

- 데이터 원본 관리자 및 데이터 리더 권한이 있어야 원본을 등록하고 Microsoft Purview 거버넌스 포털에서 관리할 수 있습니다. 자세한 내용은 Microsoft Purview 거버넌스 포털의 액세스 제어를 참조하세요.

- 최신 자체 호스팅 통합 런타임 자세한 내용은 자체 호스팅 통합 런타임 만들기 및 관리를 참조하세요.

- Azure RBAC의 경우 Microsoft Entra ID와 Azure Key Vault를 모두 사용하도록 설정해야 합니다.

모범 사례

다음 구성을 구현하여 Azure Arc 지원 SQL Server 인스턴스를 보호하는 최신 모범 사례를 준수하세요.

- 최소 권한 모드(프리뷰)를 사용하도록 설정합니다.

- SQL 모범 사례 평가를 실행합니다. 평가를 검토하고 권장 사항을 적용합니다.

- Microsoft Entra 인증을 사용하도록 설정합니다.

- 클라우드용 Microsoft Defender를 사용하도록 설정하고 SQL용 Defender에서 지적한 문제를 해결합니다.

- SQL 인증을 사용하도록 설정하지 마세요. 기본적으로 비활성화되어 있습니다. SQL Server 보안 모범 사례를 검토합니다.