Azure Storage 암호화 확인

미사용 데이터에 대한 Azure Storage 서비스 암호화는 조직의 보안 및 규정 준수 약정에 맞게 데이터를 보호합니다. 암호화 및 암호 해독 프로세스는 자동으로 수행됩니다. 데이터는 기본적으로 보호되므로 코드 또는 애플리케이션을 수정할 필요가 없습니다.

스토리지 계정을 만들면 Azure는 해당 계정에 대해 2개의 512비트 스토리지 계정 액세스 키를 만듭니다. 이러한 키는 공유 키 권한 부여를 통하거나 또는 공유 키로 서명된 SAS 토큰을 통해 스토리지 계정의 데이터에 대한 액세스 권한을 부여할 수 있습니다.

Microsoft는 Azure Key Vault를 사용하여 액세스 키를 관리하고, 키를 정기적으로 회전하고 다시 생성할 것을 권장합니다. Azure Key Vault를 사용하면 애플리케이션을 중단하지 않고 쉽게 키를 회전할 수 있습니다. 키를 수동으로 회전할 수도 있습니다.

Azure Storage 암호화에 관해 알아야 할 사항

Azure Storage 암호화의 다음 특성을 검토합니다.

데이터는 Azure Storage에 기록되기 전에 자동으로 암호화됩니다.

데이터는 검색되면 자동으로 암호 해독됩니다.

Azure Storage 암호화, 미사용 데이터 암호화, 암호 해독 및 키 관리 작업은 사용자가 인식하지 못하는 사이에 이루어집니다.

Azure Storage에 기록된 모든 데이터는 256비트 AES(고급 암호화 표준) 암호화를 통해 암호화됩니다. AES는 가장 강력한 블록 암호 중 하나입니다.

Azure Storage 암호화는 모든 신규 및 기존 스토리지 계정에 대해 사용하도록 설정되며, 사용하지 않도록 설정할 수 없습니다.

Azure Storage 암호화 구성

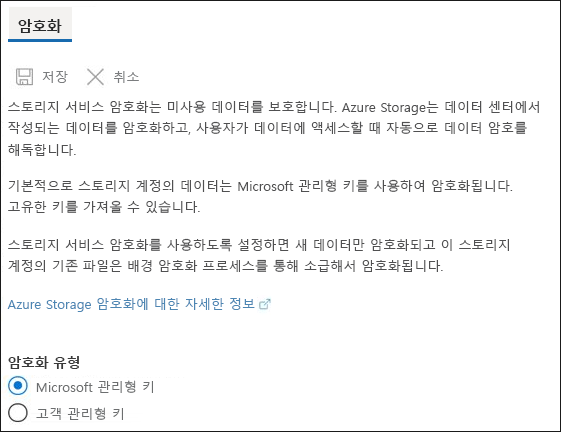

Azure Portal에서 암호화 유형을 지정하여 Azure Storage 암호화를 구성합니다. 직접 키를 관리하거나 Microsoft에서 관리하는 키를 사용할 수 있습니다. 스토리지 보안을 위해 Azure Storage 암호화를 구현하는 방식을 고려해 보세요.

인프라 암호화. 인프라 암호화는 전체 스토리지 계정 또는 계정 내의 암호화 범위에 대해 사용하도록 설정할 수 있습니다. 스토리지 계정 또는 암호화 범위에 대해 인프라 암호화가 사용하도록 설정된 경우 데이터는 두 가지 암호화 알고리즘과 두 가지 키를 사용하여 서비스 수준에서 한 번, 인프라 수준에서 한 번씩 두 번 암호화됩니다.

플랫폼 관리형 키. PMK(플랫폼 관리형 키)는 Azure에서 완전히 생성, 저장 및 관리되는 암호화 키입니다. 고객은 PMK와 상호 작용하지 않습니다. 예를 들어 Azure 미사용 데이터 암호화에 사용되는 키는 기본적으로 PMK입니다.

고객 관리형 키 반면, CMK(고객 관리형 키)는 한 명 이상의 고객이 읽고, 만들고, 삭제하고, 업데이트하고, 관리하는 키입니다. 고객 소유 키 자격 증명 모음 또는 HSM(하드웨어 보안 모듈)에 저장된 키는 CMK입니다. BYOK(Bring Your Own Key)는 고객이 외부 스토리지 위치에서 키를 가져오는 CMK 시나리오입니다.