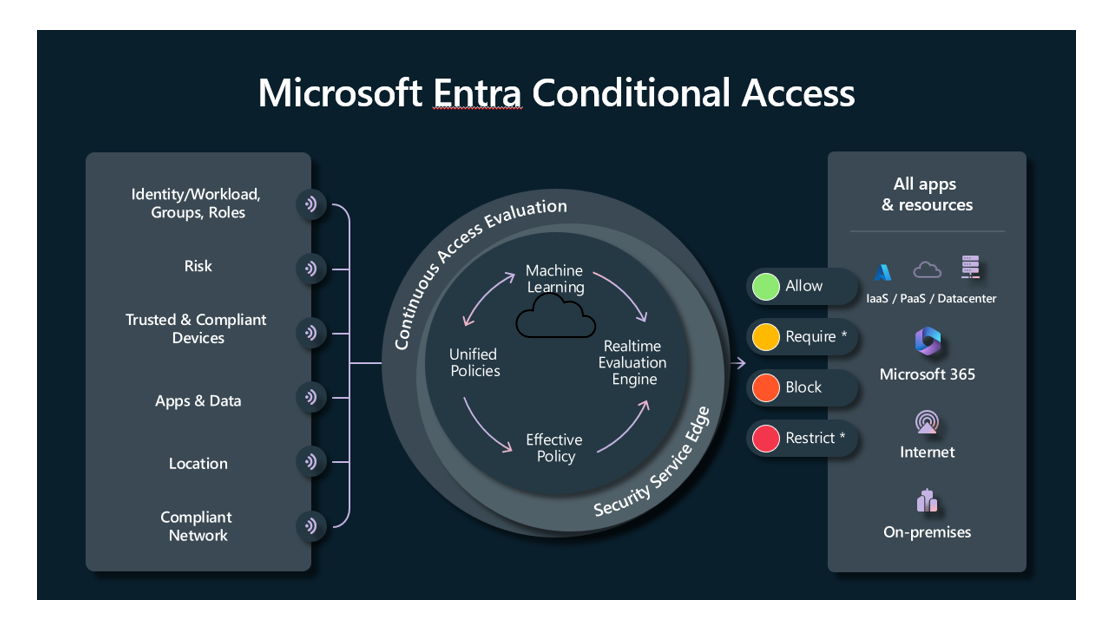

조건부 액세스 설명

조건부 액세스는 인증된 사용자가 데이터나 기타 자산에 액세스하도록 허용하기 전에 추가 보안 계층을 제공하는 Microsoft Entra ID의 기능입니다. 조건부 액세스는 Microsoft Entra ID에서 만들어지고 관리되는 정책을 통해 구현됩니다. 조건부 액세스 정책은 사용자, 위치, 디바이스, 애플리케이션, 위험을 비롯한 신호를 분석하여 리소스(앱 및 데이터)에 대한 액세스 권한 부여 결정을 자동화합니다.

가장 간단한 조건부 액세스 정책은 if-then 명령문입니다. 예를 들어, 조건부 액세스 정책은 사용자가 특정 그룹에 속해 있는 경우 애플리케이션에 로그인하기 위해 다단계 인증을 제공해야 하도록 지정할 수 있습니다.

Important

조건부 액세스 정책은 1단계 인증이 완료된 후에 적용됩니다. 조건부 액세스는 DoS(서비스 거부) 공격과 같은 시나리오에 대한 조직의 최전방 방어선으로 사용하기 위해 개발된 것은 아니지만, 이러한 이벤트의 신호를 사용하여 액세스를 결정할 수 있습니다.

조건부 액세스 정책 구성 요소

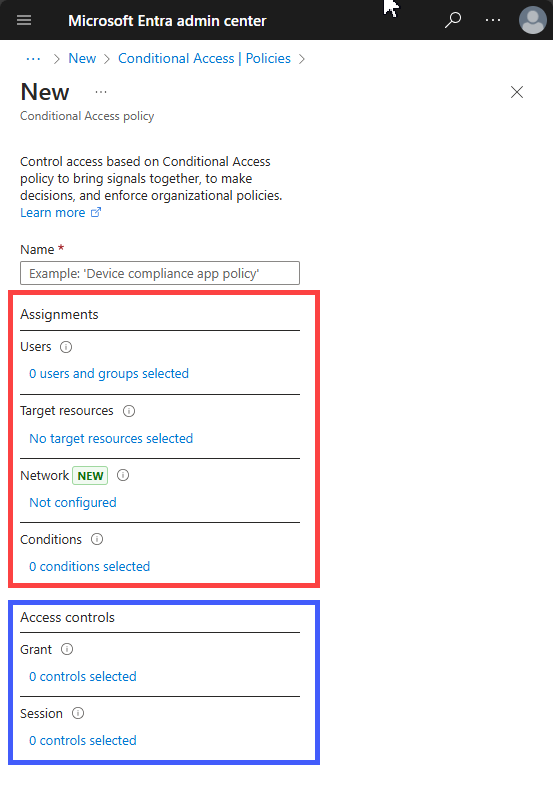

Microsoft Entra ID의 조건부 액세스 정책은 할당과 액세스 제어라는 두 가지 구성 요소로 구성됩니다.

Assignments

조건부 액세스 정책을 만들 때 관리자는 할당을 통해 사용할 신호를 결정할 수 있습니다. 정책의 할당 부분은 조건부 액세스 정책의 누가, 무엇을, 어디서, 언제를 제어합니다. 모든 할당은 논리적으로 and가 적용됩니다. 하나를 초과하여 할당을 구성한 경우 모든 할당이 충족되어야 정책을 트리거할 수 있습니다. 구성 가능한 할당의 몇 가지 예는 다음과 같습니다.

- 사용자는 정책에 포함하거나 제외할 사용자를 할당합니다. 이 할당에는 디렉터리의 모든 사용자, 특정 사용자 및 그룹, 디렉터리 역할, 외부 게스트 및 워크로드 ID가 포함될 수 있습니다.

- 대상 리소스에는 애플리케이션이나 서비스, 사용자 작업, 전역 보안 액세스(미리 보기) 또는 인증 컨텍스트가 포함됩니다.

- 클라우드 앱 - 관리자는 Microsoft Cloud 애플리케이션, Office 365, Windows Azure Service Management API, Microsoft 관리자 포털 및 Microsoft Entra 등록 애플리케이션 등 기본 제공 Microsoft 애플리케이션이 포함된 애플리케이션이나 서비스 목록에서 선택할 수 있습니다.

- 사용자 작업 - 관리자는 클라우드 애플리케이션이 아닌 보안 정보 등록이나 디바이스 등록 또는 조인과 같은 사용자 작업을 기반으로 정책을 정의할 수 있으며, 이를 통해 조건부 액세스를 통해 이러한 작업에 대한 제어를 적용할 수 있습니다.

- 전역 보안 액세스(미리 보기) - 관리자는 조건부 액세스 정책을 사용하여 전역 보안 액세스 서비스를 통과하는 트래픽을 보호할 수 있습니다. 이 작업은 전역 보안 액세스에서 트래픽 프로필을 정의하여 수행됩니다. 그런 다음 조건부 액세스 정책을 전역 보안 액세스 트래픽 프로필에 할당할 수 있습니다.

- 인증 컨텍스트 - 인증 컨텍스트는 애플리케이션의 데이터와 작업의 보안을 강화하는 데 사용할 수 있습니다. 예를 들어, SharePoint 사이트의 특정 콘텐츠에 액세스할 수 있는 사용자는 관리 디바이스를 통해 해당 콘텐츠에 액세스하거나 특정 이용 사용 약관에 동의해야 할 수 있습니다.

- 네트워크를 사용하면 사용자의 네트워크나 물리적 위치에 따라 사용자 액세스를 제어할 수 있습니다. 신뢰할 수 있는 네트워크나 신뢰할 수 있는 IP 주소 범위로 표시된 위치나 명명된 위치를 포함할 수 있습니다. 조직의 보안 정책을 준수하는 사용자와 디바이스로 구성된 호환 네트워크를 식별할 수도 있습니다.

- 조건은 정책이 적용되는 위치와 시기를 정의합니다. 여러 조건을 결합하여 세분화된 특정 조건부 액세스 정책을 만들 수 있습니다. 일부 조건은 다음과 같습니다.

- 로그인 위험 및 사용자 위험. Microsoft Entra ID Protection과 통합하면 조건부 액세스 정책이 디렉터리의 사용자 계정과 관련된 의심스러운 작업을 식별하고 정책을 트리거할 수 있습니다. 로그인 위험은 지정된 로그인 또는 인증 요청이 ID 소유자에 의해 권한 부여되지 않을 확률입니다. 사용자 위험은 특정 ID나 계정이 손상될 확률입니다.

- 내부 위험. Microsoft Purview 적응형 보호에 액세스할 수 있는 관리자는 Microsoft Purview의 위험 신호를 조건부 액세스 정책 결정에 통합할 수 있습니다. 내부 위험은 Microsoft Purview의 데이터 거버넌스, 데이터 보안 및 위험 및 규정 준수 구성을 고려합니다.

- 디바이스 플랫폼. 조건부 액세스 정책을 적용할 때 디바이스에서 실행되는 운영 체제를 특징으로 하는 디바이스 플랫폼을 사용할 수 있습니다.

- 클라이언트 앱. 브라우저, 모바일 앱, 데스크톱 클라이언트를 포함하여 사용자가 클라우드 앱에 액세스하기 위해 사용하는 소프트웨어인 클라이언트 앱도 액세스 정책 결정에 사용될 수 있습니다.

- 디바이스용 필터. 조직에서는 디바이스 필터 옵션을 사용하여 디바이스 속성을 기반으로 정책을 적용할 수 있습니다. 예를 들어, 이 옵션은 Privileged Access Workstation과 같은 특정 디바이스에 정책을 적용하는 데 사용될 수 있습니다.

본질적으로 할당 부분은 조건부 액세스 정책의 사용자, 대상, 위치를 제어합니다.

액세스 제어

조건부 액세스 정책이 적용되면 액세스를 차단할지, 액세스를 허용할지, 추가 확인을 통해 액세스를 허용할지, 제한된 환경을 사용하도록 설정하기 위해 세션 제어를 적용할지 여부에 대해 정보를 바탕으로 결정이 내려집니다. 이 결정을 조건부 액세스 정책의 액세스 제어 부분이라고 하며, 정책이 적용되는 방식을 정의합니다. 일반적인 의사 결정은 다음과 같습니다.

- 액세스 차단

- 액세스 권한 부여. 관리자는 추가 제어 없이 액세스 권한을 부여할 수도 있고, 액세스 권한을 부여할 때 하나 이상의 제어를 적용하도록 선택할 수도 있습니다. 액세스 권한을 부여하는 데 사용되는 제어의 예를 들면, 사용자에게 다단계 인증 수행 요구, 리소스에 액세스하기 위한 특정 인증 방법 요구, 디바이스가 특정 규정 준수 정책의 요구 사항 충족 요구, 암호 변경 요구 등이 있습니다. 전체 목록은 조건부 액세스 정책의 부여 제어를 참조하세요.

- .세션 조건부 액세스 정책 내에서 관리자는 세션 제어를 사용하여 특정 클라우드 애플리케이션 내에서 제한된 환경을 사용하도록 설정할 수 있습니다. 예를 들어 조건부 액세스 앱 제어는 Microsoft Defender for Cloud Apps의 신호를 사용하여 중요한 문서 다운로드, 잘라내기, 복사, 인쇄 기능을 차단하거나 중요한 파일의 레이블 지정을 요구합니다. 기타 세션 제어에는 선택한 애플리케이션에 대해 디바이스 정보를 사용하여 디바이스 상태에 따라 제한된 환경이나 전체 환경을 사용자에게 제공하는 애플리케이션 적용 제한, 로그인 빈도 등이 포함됩니다. 전체 목록을 보려면 조건부 액세스 정책의 세션 제어를 참조하세요.

요약하자면, 할당 부분은 조건부 액세스 정책의 사용자, 대상, 위치를 제어하는 반면, 액세스 제어 부분은 정책이 어떻게 적용되는지를 제어합니다.